امنیت اطلاعات

چگونه از هک شدن حسابهای کاربری جلوگیری کنیم؟ نکات کلیدی و راهکارها

در دنیای دیجیتال امروز، بسیاری از اطلاعات شخصی، مالی و شغلی ما در حسابهای کاربری آنلاین ذخیره شدهاند. هک شدن […]

Microsoft Sentinel چیست و چگونه امنیت سایبری سازمان شما را متحول میکند؟

Microsoft Sentinel به عنوان یک راهکار قدرتمند SIEM مبتنی بر فضای ابری این امکان را فراهم میکند تا شرکتها بتوانند […]

Microsoft Intune چیست؟ Intune چگونه امنیت اطلاعات سازمان را تضمین میکند؟

مایکروسافت Intune یکی از راهکارهای پیشرفته مدیریت دستگاهها و اپلیکیشنها در فضای سازمانی است که به کسبوکارها کمک میکند تا […]

برسی AAA: احراز هویت، مجوزدهی و حسابداری

در دنیای امروز که امنیت اطلاعات و مدیریت دسترسی به منابع دیجیتال اهمیت روزافزونی یافته است، مفهومی به نام AAA […]

تحلیل پیشرفته حملات Supply Chain در زنجیره تأمین نرمافزار

با گسترش استفاده از سرویسهای مبتنی بر API، پکیجهای متنباز، زیرساختهای ابری، و ابزارهای اتوماسیون توسعه نرمافزار، ساختار امنیت سازمانها […]

مدل بومی ارزیابی ریسک سایبری ویژه بانکهای ایرانی

با رشد روزافزون خدمات بانکداری دیجیتال و مهاجرت بانکهای ایرانی به سمت ارائه خدمات غیرحضوری، سطح حملات سایبری علیه زیرساختهای […]

حملات سایبری غیرمستقیم: وقتی سیستم HVAC راه نفوذ هکر میشود!

تهدیدی پنهان در قلب ساختمانهای هوشمند با گسترش فناوریهای هوشمند و اتصال همهچیز به اینترنت (IoT)، حملات سایبری دیگر تنها […]

اکسس کنترل (Access Control) چیست و چرا برای امنیت اطلاعات حیاتی است؟

کنترل دسترسی به زبان ساده یعنی تعیین اینکه چه کسی، چه زمانی و به چه منابعی اجازه دسترسی دارد. این […]

مثلث CIA چیست و چرا در امنیت اطلاعات اهمیت دارد؟

مثلث CIA یکی از اصول پایهای در امنیت اطلاعات است که از سه عنصر کلیدی محرمانگی (Confidentiality)، یکپارچگی (Integrity) و […]

بررسی کامل آسیبپذیری IDOR در امنیت سایبری + مثالهای واقعی و روشهای مقابله

آسیبپذیری IDOR یا Insecure Direct Object References یکی از رایجترین و در عین حال خطرناکترین ضعفهای امنیتی در برنامههای تحت […]

باگ بانتی (Bug Bounty) چیست و چگونه میتوان از آن درآمد کسب کرد؟

یکی از روشهای نوین و مؤثر برای کشف آسیبپذیریها، استفاده از برنامههای «باگ بانتی» (Bug Bounty) است؛ راهکاری که به […]

ارزیابی امنیت زیرساختهای Cloud بومی ایران

با رشد سریع خدمات دیجیتال، پلتفرمهای رایانش ابری (Cloud) در ایران نیز توسعه چشمگیری داشتهاند. از پلتفرمهایی مانند ابر آروان، […]

استاندارد امنیتی PCI-DSS چیست و چرا باید رعایت شود؟

امنیت کارتهای بانکی به یکی از دغدغههای اصلی کسبوکارها و کاربران تبدیل شده است. استاندارد PCI-DSS بهمنظور حفاظت از دادههای […]

Safetica DLP؛ راهکاری هوشمند برای پیشگیری از نشت دادهها در سازمانها

در دنیای امروز که اطلاعات حیاتیترین دارایی سازمانها محسوب میشود، حفاظت از دادههای حساس در برابر نشت، سوءاستفاده یا سرقت، […]

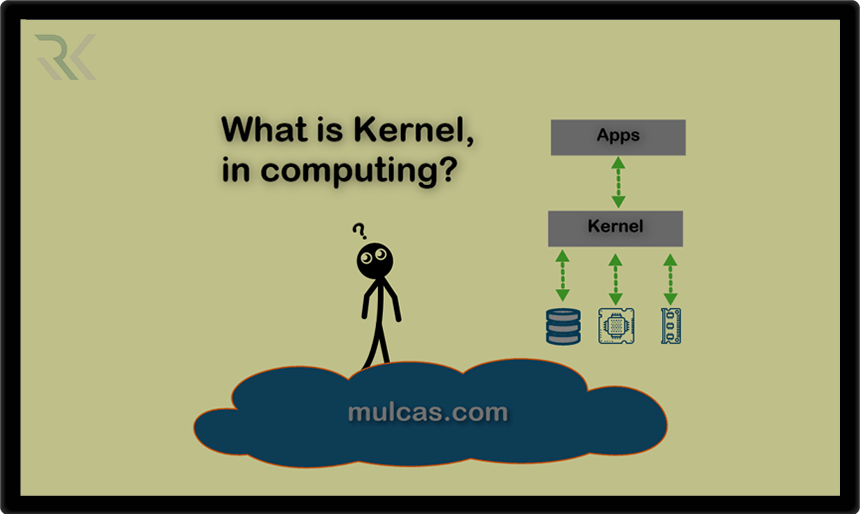

کرنل یا هسته سیستمعامل چیست و چه انواعی دارد؟

سیستمعامل یکی از اساسیترین اجزای هر رایانه است که وظیفه مدیریت منابع سختافزاری و فراهم کردن بستری برای اجرای نرمافزارها […]

مقایسه سیاستهای امنیت سایبری در جهان | جایگاه ایران در استانداردهای بینالمللی

با گسترش فضای دیجیتال و افزایش حملات سایبری در سراسر جهان، کشورها دیگر نمیتوانند بدون سیاستگذاریهای دقیق امنیت سایبری به […]

آشنایی با تیم بنفش در امنیت سایبری و تفاوت آن با تیمهای قرمز و آبی

مقابله با تهدیدات پیشرفته در امنیت سایبری نیازمند همکاری نزدیک بین تیمهای تهاجمی و دفاعی است. تیم بنفش (Purple Team) […]

Cobalt Strike چیست؟ معرفی ابزار حرفهای شبیهسازی حملات سایبری

Cobalt Strike یکی از قدرتمندترین و پرکاربردترین ابزارهای شبیهسازی حملات سایبری است که برای ارزیابی امنیت سازمانها استفاده میشود. این […]

همه چیز درباره تیم آبی (Blue Team) و تیم قرمز (Red Team) در امنیت سایبری : نقشها، ابزارها و اهمیت همکاری

در حوزه امنیت سایبری دو نقش کلیدی با عنوانهای تیم قرمز (Red Team) و تیم آبی (Blue Team) برای شناسایی […]

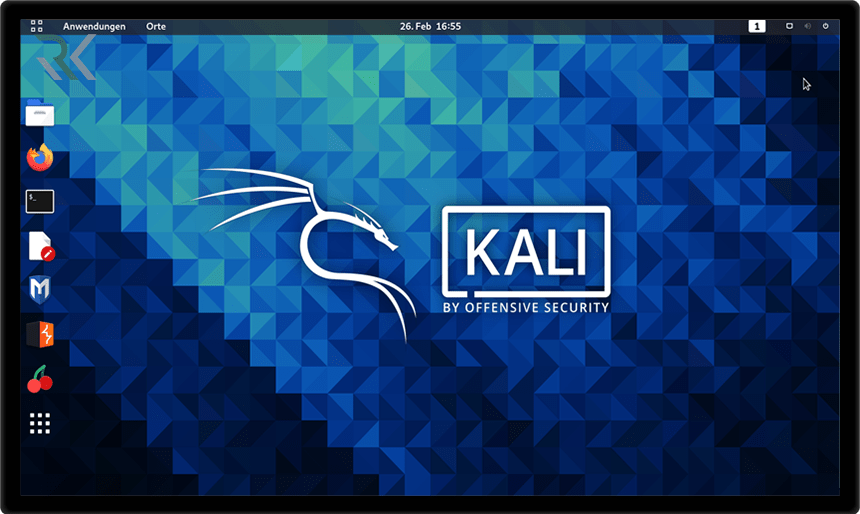

کالی لینوکس چیست و برای چه کسانی مناسب است؟ برسی سیستمعامل Kali Linux

کالی لینوکس (Kali Linux) یک توزیع قدرتمند و حرفهای از سیستمعامل لینوکس است که بهطور ویژه برای تست نفوذ، تحلیل […]

تست نفوذ یا Penetration Testing چیست و چرا برای امنیت دیجیتال حیاتی است؟

تهدیدات سایبری روز به روز پیشرفتهتر میشوند و محافظت از اطلاعات و زیرساختهای دیجیتال به یک ضرورت تبدیل شده است. […]

آشنایی با Birthday Attack و راههای مقابله با آن در امنیت سایبری

حملهها و تهدیدهای مختلفی در موضوع امنیت اطلاعات وجود دارند که برخی از آنها بر پایه مفاهیم سادهی ریاضی بنا […]

اسپم یا هرزنامه چیست و چگونه از آن جلوگیری کنیم؟

واژه «اسپم» یا «هرزنامه» به پیامهای ناخواسته و اغلب مزاحم اطلاق میشود که معمولاً با هدف تبلیغات، فریب کاربران یا […]

حمله به زنجیره تأمین چیست و چگونه از آن جلوگیری کنیم؟

یکی از خطرناکترین تهدیدات سایبری حملات زنجیره تأمین (Supply Chain Attacks) است. در این نوع حملات مهاجمان بهجای هدف قرار […]

جعل URL چیست و چگونه از آن جلوگیری کنیم؟

یکی از روشهای رایج برای فریب کاربران و سرقت اطلاعات حساس، جعلURL (URL Spoofing) است. در این نوع حمله سایبری، […]

پروتکل CHAP چیست و چگونه کار میکند؟

پروتکل CHAP یکی از روشهای محبوب و قدیمی احراز هویت در شبکههای کامپیوتری است که برای افزایش امنیت تبادل اطلاعات […]

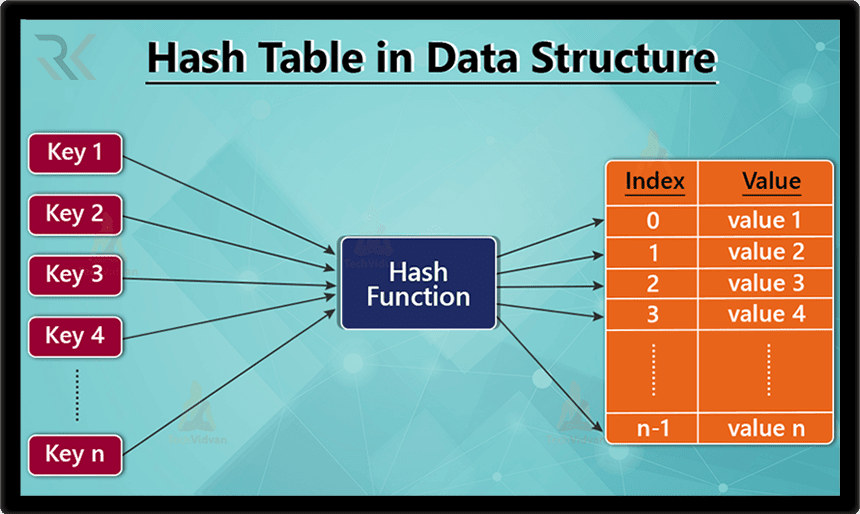

هش چیست؟ نگاهی ساده به مفهوم، کاربرد و تفاوت آن با رمزنگاری

فظ امنیت و صحت دادهها اهمیت بالایی دارد و یکی از ابزارهای کلیدی برای این هدف، هش (Hash) است. هش […]

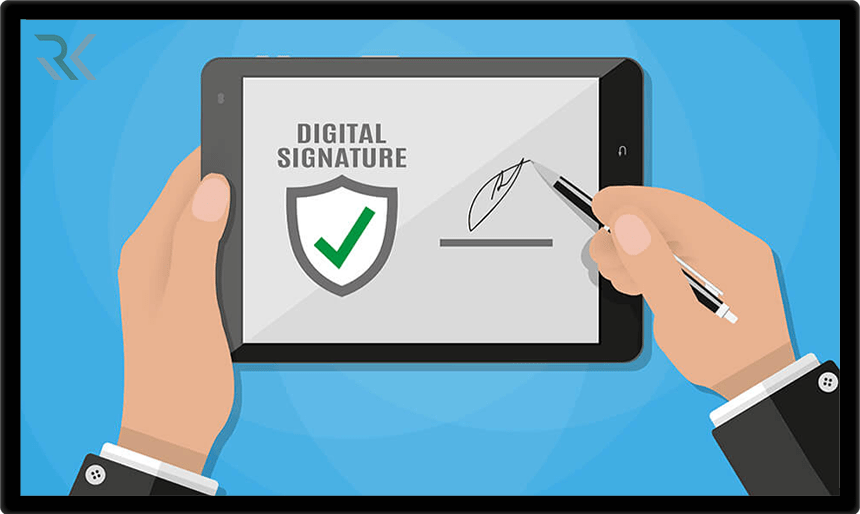

امضای دیجیتال چیست و چگونه به امنیت آنلاین کمک میکند؟

امضای دیجیتال یکی از ابزارهای کلیدی در دنیای دیجیتال است که برای تأمین امنیت و صحت اطلاعات آنلاین طراحی شده […]

آشنایی با الگوریتم DES و دلیل منسوخ شدن آن

الگوریتم DES یکی از نخستین و پرکاربردترین استانداردهای رمزنگاری در دنیای دیجیتال بود که برای سالها به عنوان روش اصلی […]

الگوریتم AES چیست؟ معرفی کامل رمزنگاری پیشرفته AES

الگوریتم AES یا استاندارد رمزنگاری پیشرفته (Advanced Encryption Standard) یکی از پرکاربردترین و امنترین روشهای رمزنگاری در دنیای دیجیتال امروز […]

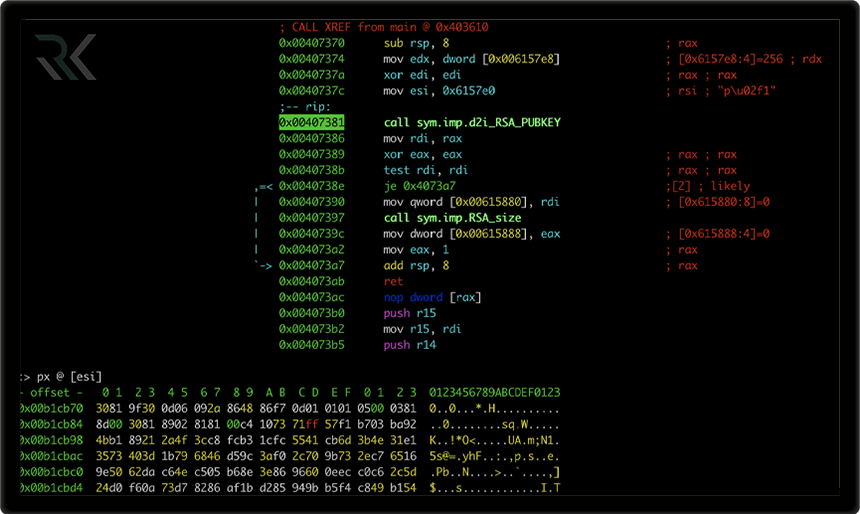

آشنایی با الگوریتم RSA: رمزنگاری امن برای دنیای دیجیتال

الگوریتم RSA یکی از مهمترین و پرکاربردترین روشهای رمزنگاری کلید عمومی در دنیای دیجیتال است. این الگوریتم برای اولین بار […]

همه چیز درباره Logstash و کاربردهای آن در مدیریت لاگها

Logstash یکی از ابزارهای متنباز و قدرتمند در حوزه جمعآوری، پردازش و انتقال دادههای لاگ است که در کنار Elasticsearch […]

نرمافزار Splunk چیست و چگونه از آن استفاده کنیم؟

سازمانها با حجم عظیمی از دادههای تولیدشده از سرورها، اپلیکیشنها و دستگاههای مختلف روبهرو هستند. Splunk یک پلتفرم تحلیل دادههای […]

نظارت بر سیستمها با Datadog: راهنمای نصب و استفاده

Datadog یک پلتفرم نظارت و تحلیل ابری است که برای نظارت بر عملکرد سیستمها، سرورها، برنامهها و خدمات مختلف طراحی […]

چگونه از ELK Stack برای تحلیل دادهها استفاده کنیم؟

ELK Stack یکی از محبوبترین و قدرتمندترین ابزارهای متنباز برای تحلیل دادهها است. این پلتفرم که از Elasticsearch، Logstash و […]

آشنایی با Acunetix: ابزار پیشرفته برای اسکن امنیتی وب

Acunetix یکی از پیشرفتهترین ابزارها برای ارزیابی امنیت وبسایتها و شناسایی آسیبپذیریهای مختلف است. این ابزار به طور خودکار وبسایتها […]

معرفی Burp Suite: بهترین ابزار برای تست نفوذ وبسایتها و شناسایی آسیبپذیریها

Burp Suite یکی از قدرتمندترین ابزارهای تست امنیت وب است که توسط محققان امنیتی و هکرهای کلاهسفید برای شناسایی و […]

نحوه جلوگیری از حملات Directory Traversal و شناسایی آنها

حمله Directory Traversal یکی از روشهای حمله به سیستمهای کامپیوتری است که به مهاجم اجازه میدهد تا به مسیرها و […]

چگونه WannaCry دنیای سایبری را به چالش کشید؟

باجافزار WannaCry یکی از خطرناکترین و معروفترین حملات سایبری تاریخ است که در سال 2017 میلادی به سرعت در سطح […]

بررسی آسیبپذیریهای Meltdown و Spectre و روشهای مقابله با آنها

آسیبپذیریهای Meltdown و Spectre از جدیترین نقصهای امنیتی در پردازندههای مدرن هستند که به مهاجمان اجازه میدهند اطلاعات حساس را […]

شل معکوس (Reverse Shell) چیست و چه روش هایی دارد؟

Reverse Shell یکی از تکنیکهای متداول در حملات سایبری است که مهاجمان از آن برای کنترل از راه دور سیستمهای […]

حمله تزریق SQL یا همان SQL Injection چیست و چگونه از آن جلوگیری کنیم؟

SQL Injection یکی از خطرناکترین حملات سایبری است که هکرها از طریق آن میتوانند به پایگاه داده یک وبسایت نفوذ […]

آشنایی با Payload: یکی از اجزای کلیدی حملات سایبری

Payload یکی از مفاهیم کلیدی است که نقش مهمی در حملات و تست نفوذ دارد. این اصطلاح به دادهها یا […]

Cobalt Strike چیست و چگونه در حملات سایبری استفاده میشود؟

Cobalt Strike یکی از قدرتمندترین ابزارهای تست نفوذ و شبیهسازی حملات سایبری است که به طور گسترده توسط متخصصان امنیت […]

CSP چیست و اهمیتی در امنیت وب دارد؟

Content Security Policy (CSP) یک استاندارد امنیتی است که برای محافظت از وب سایتها در برابر تهدیدات مختلف مانند حملات […]

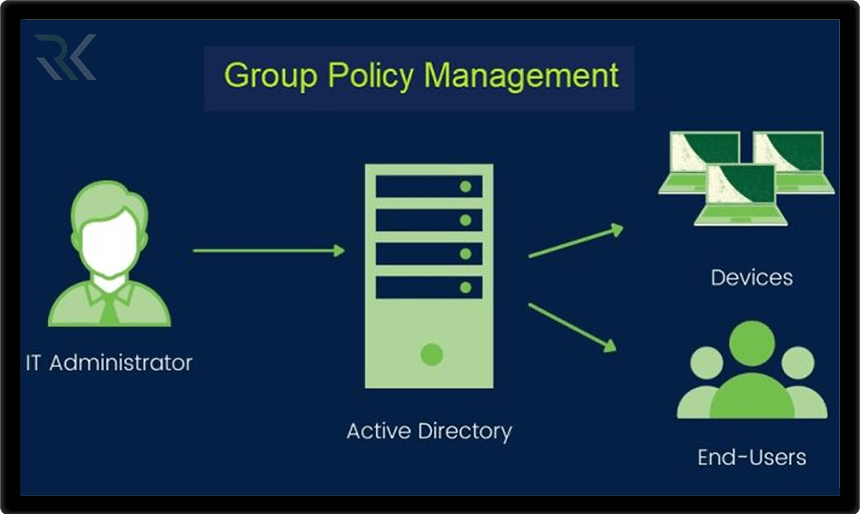

کاربرد Group Policy در ویندوز چیست؟ معرفی Group Policy

Group Policy یک ابزار قدرتمند در سیستمعاملهای ویندوز است که به مدیران شبکه امکان میدهد تنظیمات و سیاستهای مختلف را […]

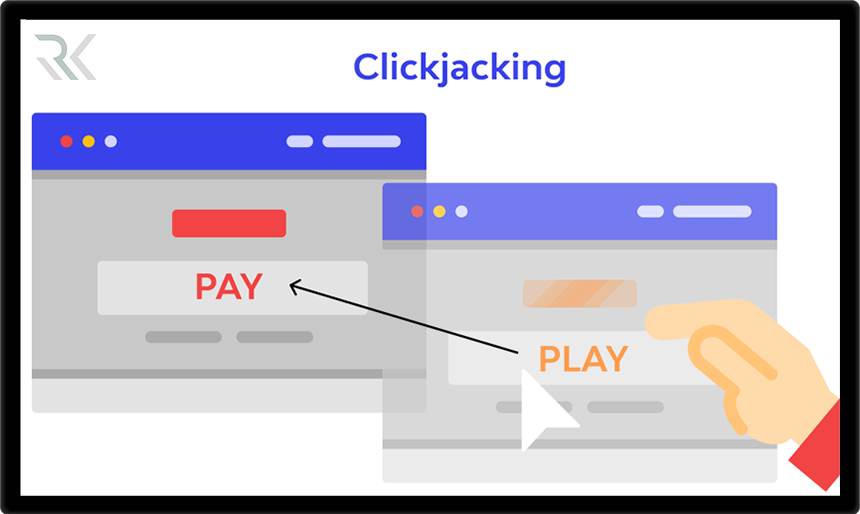

حمله کلیک دزدی یا Clickjacking چیست و چگونه با آن مقابله کنیم؟

Clickjacking یکی از حملات مهندسی اجتماعی است که در آن، مهاجم کاربران را فریب میدهد تا روی عناصر پنهان شده […]

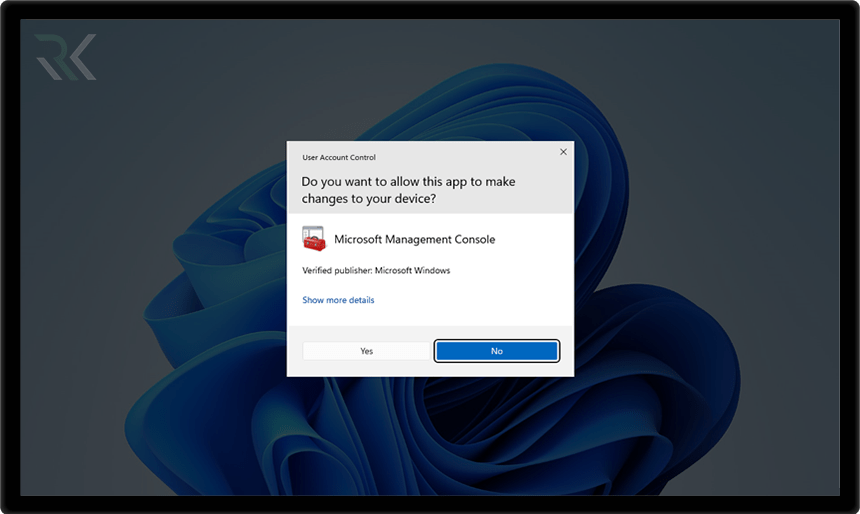

User Account Control در ویندوز: عملکرد، تنظیمات و کاربرد

UAC (User Account Control) یکی از ویژگیهای امنیتی مهم در ویندوز است که با محدود کردن دسترسی برنامهها و کاربران […]

RAT چیست و چگونه از آن جلوگیری کنیم؟

Remote Access Trojan (RAT) یکی از خطرناکترین انواع بدافزارها است که به هکرها امکان میدهد کنترل کامل یک سیستم را […]

کنترل دسترسی مبتنی بر سیاست (PBAC) چیست و با RBAC چه تفاوتی دارد؟

کنترل دسترسی مبتنی بر سیاست (PBAC – Policy-Based Access Control) یکی از روشهای پیشرفته در امنیت اطلاعات است که به […]

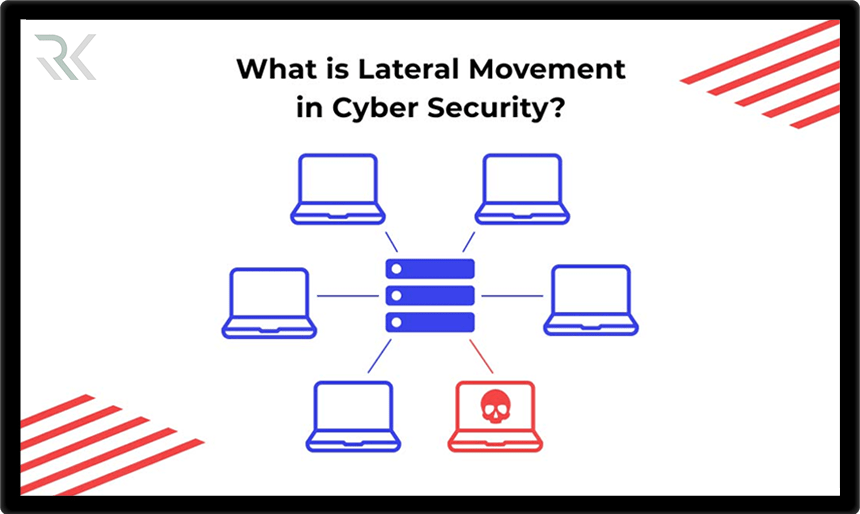

تکنیک Lateral Movement چیست و چگونه از آن جلوگیری کنیم؟

Lateral Movement یا حرکت جانبی یکی از تکنیکهای کلیدی در حملات سایبری است که مهاجمان پس از نفوذ اولیه از […]

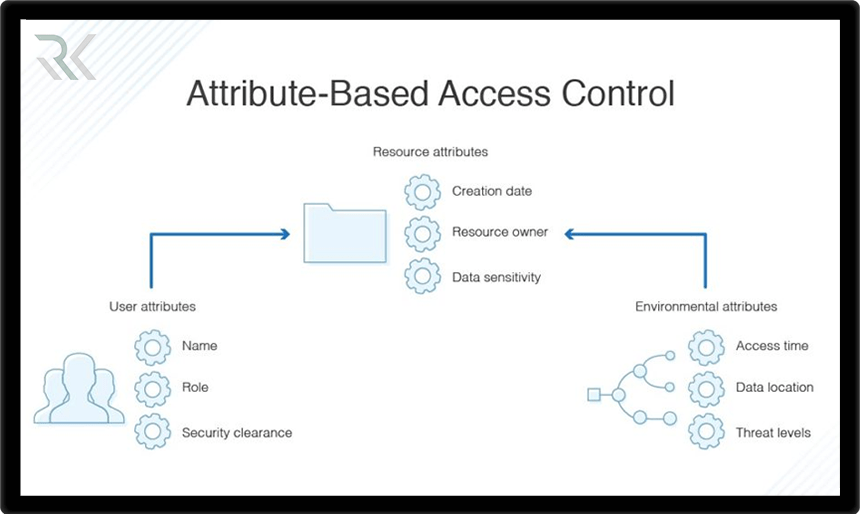

آشنایی کامل با ABAC: مدل پیشرفته کنترل دسترسی

سازمانها برای محافظت از اطلاعات حساس خود نیاز به راهکارهای پیشرفته کنترل دسترسی دارند. کنترل دسترسی مبتنی بر ویژگی (ABAC) […]

کنترل دسترسی ناقص (Broken Access Control) چیست و چه خطری دارد؟

کنترل دسترسی یکی از اساسیترین مفاهیم امنیت سایبری است که نقش مهمی در محافظت از اطلاعات و سیستمها دارد. کنترل […]

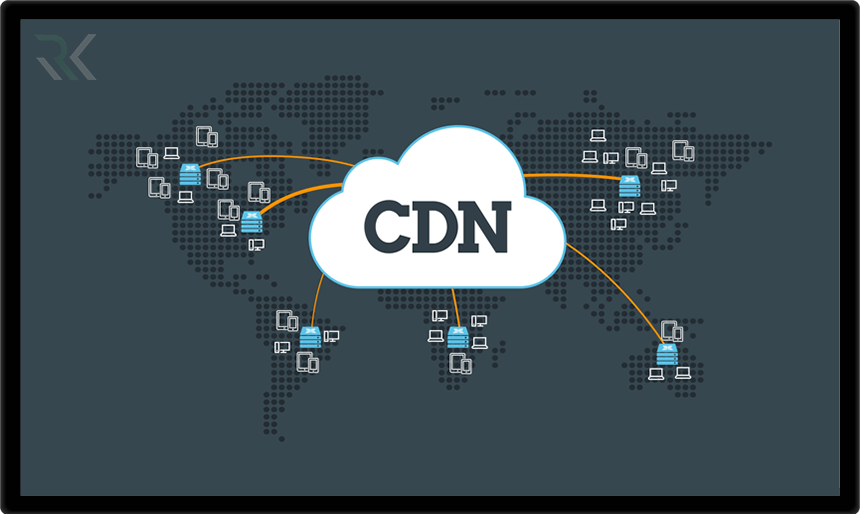

شبکه توزیع محتوا یا CDN چیست و استفاده از آن چه فایدهای دارد؟

در دنیای دیجیتال امروزی، سرعت بارگذاری وبسایتها و دسترسی سریع به محتوا از عوامل کلیدی برای بهبود تجربه کاربری و […]

CAPTCHA چیست؟ بهترین سیستم های کپچا کدامند؟

در دنیای اینترنت، رباتهای خودکار و اسکریپتهای مخرب بهطور مداوم تلاش میکنند تا از فرمهای ثبتنام، نظرسنجیها و صفحات ورود […]

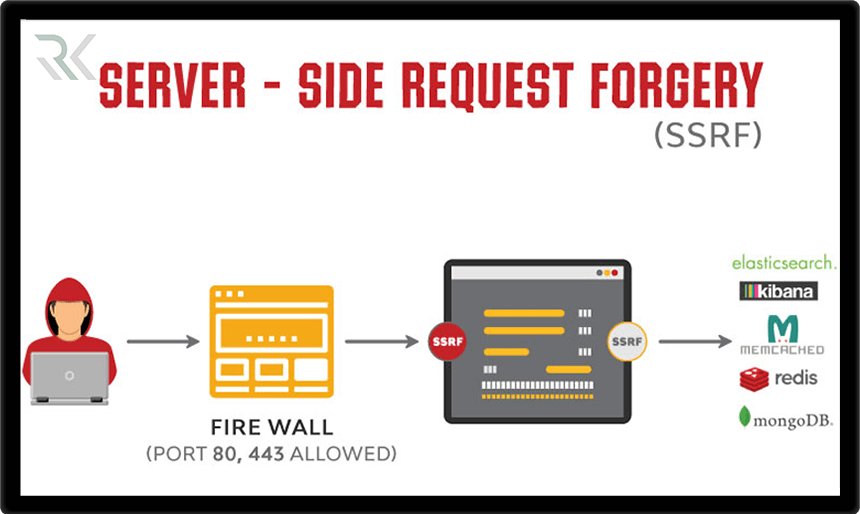

چگونه از Server Side Request Forgery جلوگیری کنیم؟ معرفی حملات SSRF و انواع آن

حمله SSRF یکی از آسیبپذیریهای رایج در برنامههای وب است که به مهاجمان اجازه میدهد از طریق سرور قربانی، درخواستهای […]

OWASP چیست و چه اجزایی دارد؟ برسی کامل OWASP Top 10

در دنیای دیجیتال امروزی، امنیت برنامههای تحت وب یکی از مهمترین چالشهای توسعهدهندگان و مدیران امنیتی است. OWASP (Open Web […]

ابزار Nikto چیست و چگونه از آن استفاده کنیم؟

در دنیای امنیت سایبری شناسایی آسیبپذیریهای وب سرورها نقش مهمی در جلوگیری از حملات دارد. Nikto یک ابزار منبعباز (Open […]

استاندارد PCI DSS چیست و چه کسبوکارهایی باید از آن پیروی کنند؟

در دنیای امروز که تراکنشهای مالی بیشتر از همیشه بهصورت الکترونیکی انجام میشوند، حفاظت از اطلاعات کارتهای بانکی اهمیت ویژهای […]

وصله امنیتی (Patch) چیست و چگونه آسیبپذیری را رفع می کند؟

در دنیای دیجیتال امروز، نرمافزارها و سیستمهای مختلف همواره در معرض آسیبپذیریهای امنیتی قرار دارند. وصلههای امنیتی (Patch) بهروزرسانیهایی هستند […]

مدیریت پچ یا همان Patch Management چیست؟ معرفی بهترین ابزارهای مدیریت وصله های امنیتی

آسیبپذیریهای نرمافزاری میتوانند راهی برای نفوذ هکرها باشند، به همین دلیل شرکتها بهطور مداوم پچهای امنیتی (Patch) منتشر میکنند تا […]

حمله تزریق DLL (DLL Injection) چیست؟ چگونه از آن جلوگیری کنیم؟

در دنیای ویندوز فایلهای DLL نقش مهمی در اجرای برنامهها دارند، زیرا به نرمافزارها امکان استفاده از توابع مشترک را […]

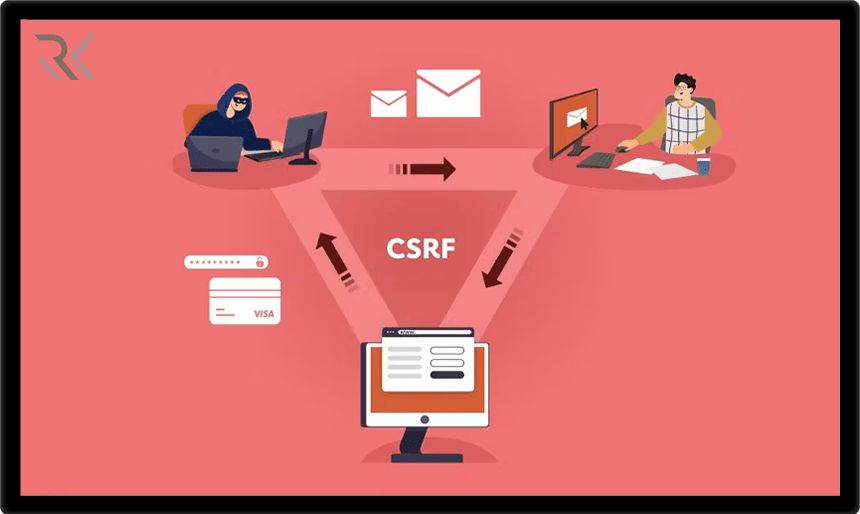

حمله CSRF چیست و چگونه با آن مقابله کنیم؟

CSRF یا Cross-Site Request Forgery یکی از حملات رایج در دنیای سایبری است که با سوءاستفاده از اعتبار کاربر، اقدامات […]

Cyber Reconnaissance چیست؟ شناسایی سایبری چه انواعی دارد؟

شناسایی سایبری (Cyber Reconnaissance) یکی از مراحل اولیه در حملات سایبری است که مهاجمان با جمعآوری اطلاعات درباره هدف، نقاط […]

حمله Session Hijacking چیست و چه انواعی دارد؟

Session Hijacking یکی از حملات رایج در دنیای وب است که مهاجمان با سرقت نشست کاربر به اطلاعات حساس و […]

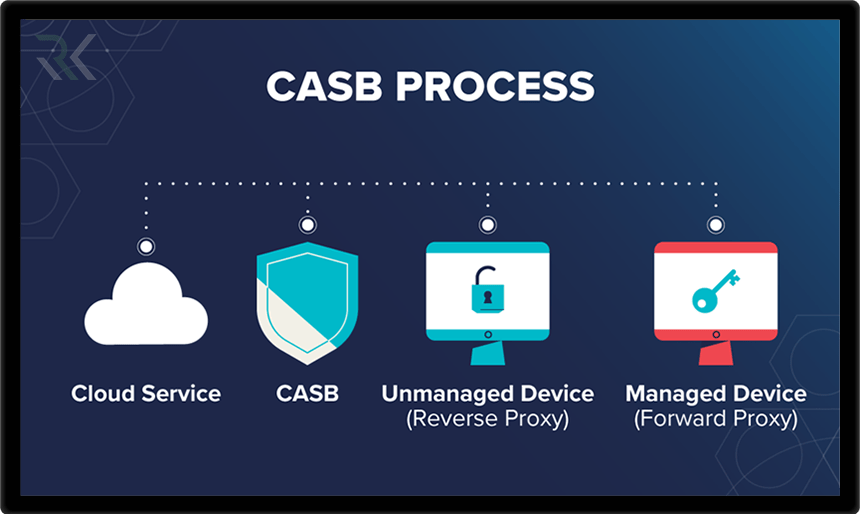

CASB چیست؟ چگونه Cloud Access Security Broker از امنیت ابری دفاع می کند؟

با گسترش استفاده از خدمات ابری، امنیت اطلاعات و کنترل دسترسی به دادهها به یکی از مهمترین چالشهای سازمانها تبدیل […]

چارچوب MITRE ATT&CK چیست و چگونه باعث تقویت امنیت سایبری می شود؟

در دنیای امنیت سایبری، شناسایی و مقابله با تهدیدات پیچیده نیازمند یک چارچوب جامع و ساختاریافته است. MITRE ATT&CK یک […]

DEP چیست؟ برسی قابلیت امنیتی Data Execution Prevention

در دنیای امنیت سایبری، تکنیکهای مختلفی برای محافظت از سیستمها در برابر حملات وجود دارد و Data Execution Prevention (DEP) […]

ASLR چیست و چگونه در حافظه رایانه شما تغییر ایجاد می کند؟

در دنیای امنیت سایبری، یکی از روشهای متداول برای حمله به سیستمها، سوءاستفاده از آسیبپذیریهای حافظه است. Address Space Layout […]

RCE چیست؟ برسی حملات اجرای کد از راه دور (Remote Code Execution)

حملات سایبری به یکی از بزرگترین تهدیدها برای کاربران و سازمانها تبدیل شدهاند و میتوانند خسارات جبرانناپذیری به بار آورند. […]

حمله سرریز بافر (Buffer Overflow) چیست و چگونه از آن جلوگیری کنیم؟

سرریز بافر (Buffer Overflow) یکی از آسیبپذیریهای رایج در نرمافزارها است که میتواند منجر به اختلال در عملکرد برنامه، خرابی […]

ارتقا سطح دسترسی یا Privilege Escalation چیست و چگونه انجام می شود؟

در دنیای امنیت سایبری، ارتقا سطح دسترسی (Privilege Escalation) یکی از تکنیکهای پرخطر است که مهاجمان از آن برای افزایش […]

CWE چیست و با CVE چه تفاوتی دارد؟

در دنیای امروز که امنیت سایبری به یکی از اولویتهای اصلی سازمانها و توسعهدهندگان تبدیل شده است، شناسایی و رفع […]

اکسپلویت (Exploit) چیست و چه انواعی دارد؟

در دنیای امنیت سایبری، آسیبپذیریها نقاط ضعفی در نرمافزارها، سختافزارها یا شبکهها هستند که مهاجمان میتوانند از آنها سوءاستفاده کنند. […]

CVE چیست و کاربردی در امنیت سایبری دارد؟

در دنیای امنیت سایبری، شناسایی و مستندسازی آسیبپذیریها نقش کلیدی در کاهش تهدیدات و جلوگیری از حملات سایبری دارد. CVE […]

انواع روش های ارتباطی شبکه چیست؟ اتصال گرا (Connection-Oriented) و غیر اتصال گرا (Connectionless) چه تفاوتی دارند؟

اتصال گرا (Connection-Oriented) و غیر اتصال گرا (Connectionless) دو نوع از روشهای ارتباطی در شبکههای ارتباطی هستند که هرکدام ویژگیها […]

معرفی همه پروتکل های ایمیل و مقایسه SMTP و POP3 و IMAP – کدام بهترین است؟

ایمیل یکی از پرکاربردترین روشهای ارتباطی در دنیای دیجیتال است که امکان ارسال و دریافت پیامها را در سراسر جهان […]

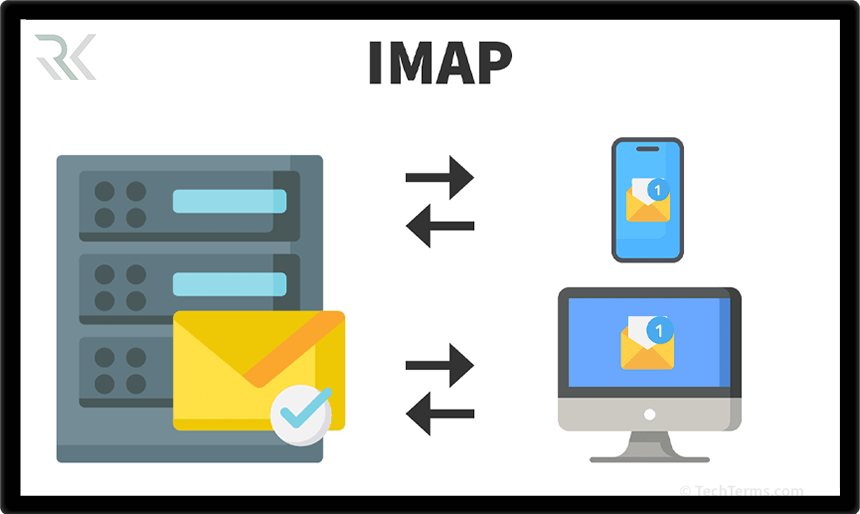

پروتکل IMAP چیست و چه تفاوتی با POP3 و SMTP دارد؟

پروتکل IMAP (Internet Message Access Protocol) یکی از مهمترین پروتکلهای مدیریت ایمیل است که به کاربران امکان میدهد ایمیلهای خود […]

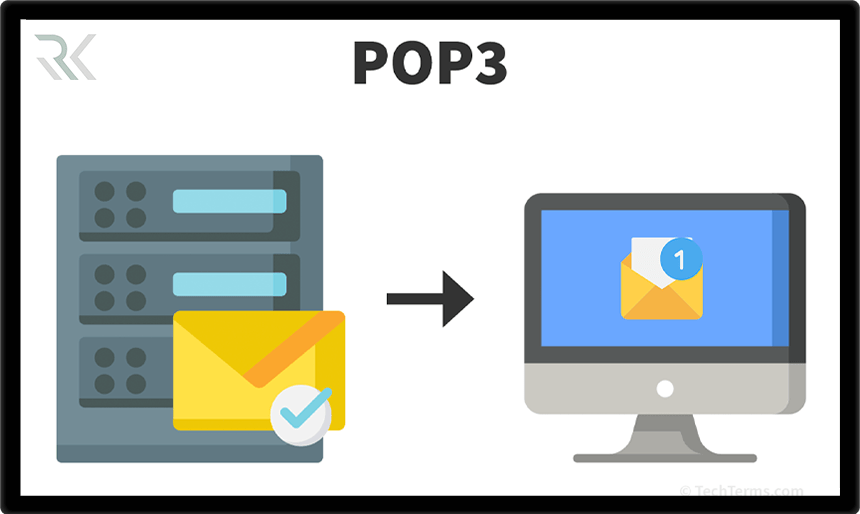

پروتکل POP3 چیست؟ مقایسه POP3 با IMAP

پروتکلPOP3 یک پروتکل استاندارد برای دریافت ایمیلها از سرور به دستگاههای محلی است. این پروتکل به کاربران این امکان را […]

پروتکل SMTP چیست و چه مزایا و کاربرد هایی دارد؟

پروتکل SMTP یکی از اصلیترین ابزارهای ارسال ایمیلها در اینترنت است. روزانه میلیونها ایمیل به صورت سریع و ایمن از […]

پروتکل NetBIOS چیست و چه کاربردی دارد؟

با گسترش شبکههای کامپیوتری و نیاز به ارتباط سریع و پایدار بین دستگاهها، پروتکلهای متعددی برای مدیریت و تسهیل این […]

Metasploit چیست؟ معرفی و برسی کامل ابزار هک متاسپلویت

در دنیای امنیت سایبری ابزارهای متعددی برای تست نفوذ و ارزیابی آسیبپذیریهای سیستمها وجود دارند که به متخصصان امنیت کمک […]

Enumeration چیست و در امنیت سایبری چه مفهومی دارد؟

Enumeration فرآیندی است که در آن اطلاعات سیستمهای هدف شناسایی و استخراج میشود. این فرآیند معمولاً در مراحل ابتدایی تست […]

پسورد منیجر چیست؟ برنامه مدیریت رمز عبور یا Password Manager چه کاربردی دارد؟

در دنیای امروز که ما بیشتر فعالیتهای خود را به صورت آنلاین انجام میدهیم، مدیریت رمزهای عبور به یک چالش […]

Mimikatz چیست؟ برسی ابزار هک و امنیت Mimikatz

در دنیای امنیت سایبری، ابزارهای هک نقش مهمی در شناسایی و بهرهبرداری از ضعفهای امنیتی ایفا میکنند. یکی از شناختهشدهترین […]

GUID چیست و در فناوری اطلاعات چه کاربردی دارد؟

در دنیای فناوری اطلاعات و برنامهنویسی، مدیریت دادهها و شناسایی یکتا از اهمیت بالایی برخوردار است. یکی از روشهای موثر […]

Security Identifier چیست؟ شناسه SID در امنیت ویندوز چه نقشی دارد؟

در سیستمهای ویندوز شناسههای امنیتی (SID) ابزارهای حیاتی برای مدیریت دسترسی و امنیت اطلاعات هستند. هر شیء امنیتی مانند کاربر، […]

Active Directory Replication چیست؟ برسی Replication در اکتیو دایرکتوری

اکتیو دایرکتوری (Active Directory) بهعنوان یکی از ابزارهای اصلی مدیریت هویت و دسترسی در شبکههای سازمانی، نقش حیاتی در امنیت […]

حمله Kerberoasting چیست؟ چگونه از این حملات پیشرفته جلوگیری کنیم؟

حملات Kerberoasting یکی از روشهای پیشرفته در حوزه حملات سایبری است که مهاجمان از آن برای به دست آوردن اطلاعات […]

حمله Credential Stuffing چیست و چقدر خطرناک است؟ چگونه از آن جلوگیری کنیم؟

حفظ امنیت اطلاعات شخصی و حسابهای کاربری اهمیت فراوانی دارد. اما بسیاری از کاربران به محافظت از رمزهای عبور و […]

تحلیل بدافزار چیست؟ تفاوت Malware Analysis با آنتیویروس چیست؟

تحلیل بدافزار (Malware Analysis) فرایندی تخصصی در حوزه امنیت سایبری است که با هدف شناسایی و بررسی عملکرد بدافزارها انجام […]

مانیتورینگ سرور چیست و چه کاری انجام می دهد؟

سرورها ستون فقرات زیرساختهای فناوری اطلاعات هر سازمانی هستند و عملکرد پایدار و ایمن آنها نقش کلیدی در موفقیت کسبوکارها […]

معرفی و برسی 10 مورد از بهترین ابزارها و برنامه های مانیتورینگ سرور

مانیتورینگ سرور به فرآیند نظارت مستمر بر عملکرد، سلامت و در دسترس بودن سرورها گفته میشود. این فرآیند شامل جمعآوری […]

حمله Pass the Hash چیست؟ چگونه حملات PtH رمز عبور رار دور می زنند؟

حمله Pass-the-Hash (PtH) نوعی حمله سایبری است که در آن مهاجم از هش رمز عبور به جای خود رمز عبور […]

NTLM چیست؟ معرفی ضعف های پروتکل احراز هویت NTLM

سیستم احراز هویت NTLM (NT LAN Manager) یکی از پروتکلهای امنیتی قدیمی است که توسط مایکروسافت برای احراز هویت کاربران […]

حمله Silver Ticket چیست و چه تفاوتی با حملات Golden Ticket دارد؟

حملات Silver Ticket یکی از انواع حملات پیچیده به سیستمهای احراز هویت Kerberos هستند که به مهاجمان اجازه میدهند تا […]

حمله بلیت طلایی یا Golden Ticket چیست؟

در دنیای امنیت سایبری یکی از ترسناکترین تهدیدها حملهای است که به مهاجمان اجازه میدهد از امتیازات کاربران مجاز برای […]

حمله تزریق کامند چیست؟ برسی حملات Command Injection

حملات Command Injection یکی از انواع حملات سایبری است که در آن مهاجم قادر به اجرای دستورات سیستم عامل در […]

حمله تزریق کد چیست و چه انواعی دارد؟

حملات تزریق کد یکی از روشهای متداول و خطرناک در دنیای امنیت سایبری است که در آن مهاجم کدهای مخرب […]

حمله تزریق LDAP چیست؟ برسی کامل LDAP Injection

تزریق LDAP (LDAP Injection) یکی از تکنیکهای حمله سایبری است که در آن مهاجم با دستکاری درخواستهای LDAP (پروتکل دسترسی […]