آشنایی با Birthday Attack و راههای مقابله با آن در امنیت سایبری

حملهها و تهدیدهای مختلفی در موضوع امنیت اطلاعات وجود دارند که برخی از آنها بر پایه مفاهیم سادهی ریاضی بنا شدهاند. یکی از این حملات Birthday Attack یا حمله تولد است که با استفاده از یک پدیده جالب در نظریه احتمال، میتواند امنیت برخی الگوریتمهای رمزنگاری را به خطر بیندازد. در این مقاله با زبانی ساده به بررسی این حمله، نحوه عملکرد آن و راههای مقابله با آن میپردازیم تا بهتر درک کنیم چرا حتی یک مفهوم ساده مانند “احتمال تولد” میتواند تهدیدی جدی در دنیای دیجیتال باشد.

Birthday Attack چیست؟

Birthday Attack یا «حمله تولد» یکی از حملات شناختهشده در دنیای رمزنگاری است که بر پایهی یک پدیده آماری به نام Birthday Paradoxعمل میکند. این حمله بیشتر زمانی مطرح میشود که صحبت از توابع هش به میان میآید. هدف اصلی این حمله پیدا کردن دو ورودی متفاوت با خروجی هش یکسان (collision) است. در چنین حالتی امنیت الگوریتمهایی که به منحصربهفرد بودن هش تکیه دارند (مانند امضای دیجیتال یا گواهینامهها) به خطر میافتد.

نکته جالب درباره این حمله این است که برخلاف تصور اولیه، احتمال یافتن چنین تصادفی (collision) بسیار بالاتر از آن چیزی است که انتظار میرود. بهطور مثال، در یک جمع ۲۳ نفره، احتمال اینکه دو نفر دقیقاً تاریخ تولد یکسانی داشته باشند، بیش از ۵۰٪ است! این اصل در حمله تولد نیز به کار گرفته میشود تا با تلاش نسبتاً کم، توابع هش ضعیف را دور بزند. به همین دلیل این حمله یکی از دلایل اصلی منسوخ شدن الگوریتمهایی مانند MD5 و SHA-1 بهشمار میرود.

Birthday Attack چگونه کار میکند؟

-

درک اصل تناقض تولد (Birthday Paradox):

پایهی این حمله بر یک واقعیت آماری جالب استوار است: در یک گروه نسبتاً کوچک از افراد، احتمال اینکه دو نفر تاریخ تولد یکسانی داشته باشند، بسیار بیشتر از چیزی است که انتظار میرود. مثلاً در گروهی با ۲۳ نفر، احتمال تکرار تولد بیش از ۵۰٪ است. این اصل در رمزنگاری نشان میدهد که احتمال یافتن دو ورودی با هش یکسان آنقدرها هم کم نیست.

-

تولید مجموعهای از ورودیهای تصادفی:

مهاجم برای اجرای حمله تعداد زیادی ورودی تصادفی تولید میکند و هش هرکدام را محاسبه مینماید. این ورودیها میتوانند فایلها، رشتههای متنی یا دادههای ساده باشند. هدف این است که با افزایش تعداد ورودیها، احتمال یافتن دو مورد با هش یکسان بالا برود.

-

بررسی هشها و یافتن تصادم (Collision):

پس از تولید هشها مهاجم آنها را با یکدیگر مقایسه میکند تا ببیند آیا دو ورودی متفاوت وجود دارند که هش یکسانی تولید کنند یا نه. با توجه به اصل Birthday Paradox اگر تعداد ورودیها به اندازه کافی زیاد باشد احتمال یافتن چنین تصادفی بسیار زیاد میشود.

-

سوءاستفاده از تصادم برای حمله:

وقتی مهاجم موفق به یافتن دو ورودی با هش یکسان شد، میتواند از آن برای فریب سیستم استفاده کند. برای مثال، یک ورودی بیخطر را امضا کرده و سپس ورودی مخرب با همان هش را جایگزین کند. چون هش هر دو ورودی یکسان است، سیستم ممکن است تصور کند که هر دو معتبرند، در حالی که فقط ورودی اول تأیید شده است.

هش چیست؟ نگاهی ساده به مفهوم، کاربرد و تفاوت آن با رمزنگاری

چطور میتوان از Birthday Attack جلوگیری کرد؟

-

استفاده از توابع هش امن و بهروز

مهمترین راه مقابله با Birthday Attack، استفاده از توابع هش امن مانند SHA-256 یا SHA-3 است. توابع هش قدیمی مانند MD5 و SHA-1 به دلیل آسیبپذیری در برابر تصادم، دیگر ایمن محسوب نمیشوند. استفاده از الگوریتمهای قویتر باعث میشود احتمال وقوع تصادم (و در نتیجه حمله تولد) بهشدت کاهش یابد.

-

افزایش طول خروجی تابع هش

بر اساس اصل Birthday Paradox اگر خروجی تابع هش طول بیشتری داشته باشد، یافتن دو مقدار با هش یکسان سختتر میشود. بهطور مثال، برای تابعی با خروجی 256 بیت، مهاجم باید تقریباً 2⁽¹²⁸⁾ تلاش انجام دهد تا به تصادم برسد که در عمل بسیار سخت و پرهزینه است.

-

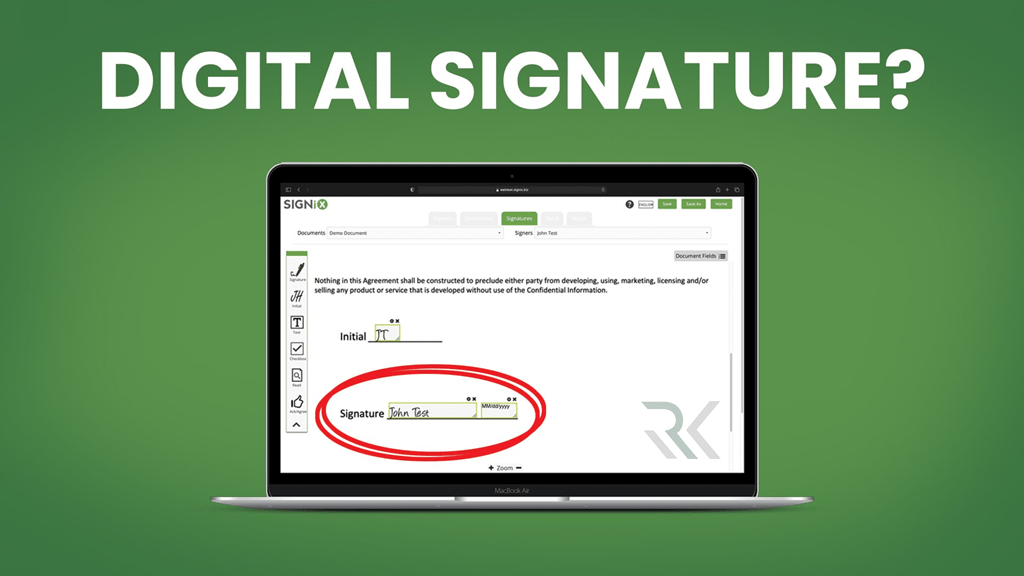

استفاده از امضای دیجیتال با الگوریتمهای قویتر

در سیستمهایی که از امضای دیجیتال استفاده میشود، باید از الگوریتمهایی بهره گرفت که در برابر حملات تصادفی مقاوم هستند. الگوریتمهایی مانند RSA-PSS یا ECDSA با توابع هش قوی، از جمله گزینههای مناسب برای جلوگیری از سوءاستفاده ناشی از تصادم در هشها هستند.

امضای دیجیتال چیست و چگونه به امنیت آنلاین کمک میکند؟

-

ایجاد ساختارهای دادهای مقاوم در برابر تصادم

در برخی کاربردها مانند گواهینامههای دیجیتال یا بلاک چین، طراحی ساختارهایی که وابستگی شدید به هش نداشته باشند یا در برابر تصادم مقاوم باشند، اهمیت دارد. بهکارگیری مکانیزمهایی مانند تأیید چندلایه یا استفاده از salt در هش کردن دادهها میتواند امنیت را افزایش دهد.

-

نظارت و بهروزرسانی منظم سیستمهای رمزنگاری

یکی دیگر از راههای مقابله با این نوع حمله بررسی منظم الگوریتمهای رمزنگاری استفادهشده در سیستمها و بهروزرسانی آنها بر اساس استانداردهای امنیتی جدید است. الگوریتمهایی که روزی امن بودند، ممکن است امروز در برابر حملات جدید آسیبپذیر باشند.

جمعبندی…

Birthday Attack یکی از حملات کلاسیک و در عین حال هوشمندانه در دنیای رمزنگاری است که با تکیه بر مفاهیم آماری ساده مانند تناقض تولد، میتواند تهدیدی جدی برای امنیت دادهها و سیستمهای رمزنگاری تلقی شود. شناخت نحوه عملکرد این حمله و استفاده از توابع هش قدرتمند و بهروز، مهمترین راهکار برای مقابله با آن است. با رعایت اصول امنیتی و بهروزرسانی مداوم الگوریتمها، میتوان از آسیبهای ناشی از این حمله جلوگیری کرده و سطح امنیت سیستمهای اطلاعاتی را بهطور قابل توجهی افزایش داد.

موارد اخیر

-

Traceroute چیست و چگونه در عیبیابی شبکه استفاده میشود؟

Traceroute چیست و چگونه در عیبیابی شبکه استفاده میشود؟ -

چگونه از هک شدن حسابهای کاربری جلوگیری کنیم؟ نکات کلیدی و راهکارها

چگونه از هک شدن حسابهای کاربری جلوگیری کنیم؟ نکات کلیدی و راهکارها -

آشنایی با PRTG؛ بهترین ابزار برای مانیتورینگ شبکه و سرورها

آشنایی با PRTG؛ بهترین ابزار برای مانیتورینگ شبکه و سرورها -

عیبیابی شبکه چیست و با چه ابزارهایی انجام میشود؟

عیبیابی شبکه چیست و با چه ابزارهایی انجام میشود؟ -

نرم افزار Samba چیست و چگونه برای انتقال فایل بین ویندوز و لینوکس استفاده میشود؟

نرم افزار Samba چیست و چگونه برای انتقال فایل بین ویندوز و لینوکس استفاده میشود؟ -

سرور برمتال چیست و چه کاربرد و ساختاری دارد؟ مقایسه با VPS

سرور برمتال چیست و چه کاربرد و ساختاری دارد؟ مقایسه با VPS -

پلتفرم ابری Oracle Cloud Infrastructure چیست و چه مزایایی دارد؟

پلتفرم ابری Oracle Cloud Infrastructure چیست و چه مزایایی دارد؟ -

تفاوت ابر عمومی (Public Cloud) و ابر خصوصی (Private Cloud) چیست؟ مقایسه کامل و کاربردی

تفاوت ابر عمومی (Public Cloud) و ابر خصوصی (Private Cloud) چیست؟ مقایسه کامل و کاربردی -

آشنایی با ابر هیبریدی (Hybrid Cloud)؛ ترکیبی هوشمند از امنیت و مقیاسپذیری

آشنایی با ابر هیبریدی (Hybrid Cloud)؛ ترکیبی هوشمند از امنیت و مقیاسپذیری -

چند ابری (Multicloud) چیست و چه تفاوتی با Hybrid Cloud دارد؟

چند ابری (Multicloud) چیست و چه تفاوتی با Hybrid Cloud دارد؟

برترین ها

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *