ASLR چیست و چگونه در حافظه رایانه شما تغییر ایجاد می کند؟

در دنیای امنیت سایبری، یکی از روشهای متداول برای حمله به سیستمها، سوءاستفاده از آسیبپذیریهای حافظه است. Address Space Layout Randomization (ASLR) یک تکنیک امنیتی است که با تصادفیسازی محل بارگذاری بخشهای مختلف حافظه تلاش میکند از اجرای کدهای مخرب و حملات بهرهجویانه مانند Buffer Overflow جلوگیری کند. این مکانیزم باعث میشود که مهاجمان نتوانند بهراحتی آدرسهای موردنیاز برای سوءاستفاده از آسیبپذیریهای نرمافزاری را حدس بزنند، در نتیجه امنیت سیستمها افزایش مییابد.

ASLR چیست؟

Address Space Layout Randomization یک تکنیک امنیتی است که برای جلوگیری از سوءاستفاده از آسیبپذیریهای مبتنی بر حافظه طراحی شده است. این مکانیزم با تصادفیسازی محل بارگذاری بخشهای مختلف حافظه، مانند پشته (Stack)، هیپ (Heap)، کتابخانههای مشترک (Shared Libraries) و سایر دادههای اجرایی، تلاش میکند دسترسی مهاجمان به آدرسهای مشخص در حافظه را دشوار کند. در نتیجه حملاتی مانند Buffer Overflow و Return-Oriented Programming (ROP) که به دانستن موقعیت دقیق دادهها و کدهای اجرایی در حافظه متکی هستند، بهطور قابلتوجهی سختتر میشوند.

حمله سرریز بافر (Buffer Overflow) چیست و چگونه از آن جلوگیری کنیم؟

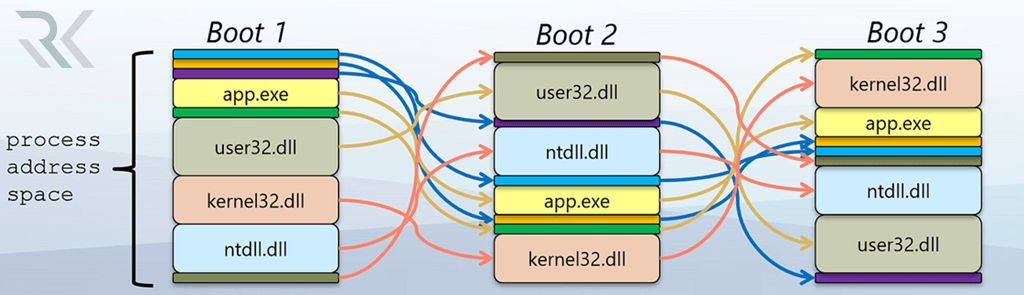

این تکنیک اولین بار در سیستمعامل OpenBSD در سال 2003 پیادهسازی شد و بهمرور در سایر سیستمعاملها مانند Windows، Linux و macOS گسترش یافت. ASLR هنگام راهاندازی یک برنامه، مکانهای حافظه را بهطور تصادفی انتخاب میکند، بنابراین حتی اگر مهاجم بتواند در یک جلسه به آدرس خاصی دسترسی پیدا کند، در اجرای مجدد برنامه این آدرس تغییر میکند و حمله ناکارآمد میشود. با این حال ASLR به تنهایی یک راهحل کامل نیست و در برخی شرایط، مانند ضعف در اجرای آن یا در ترکیب با سایر آسیبپذیریها، میتواند دور زده شود.

تاریخچه ASLR

مفهوم Address Space Layout Randomization (ASLR) اولین بار در سال 2001 توسط محققان امنیتی مطرح شد و در سال 2003 بهطور رسمی در سیستمعامل OpenBSD 3.4 پیادهسازی گردید. پس از آن این تکنیک در سال 2005 به Linux PaX و سپس در Windows Vista (2006) اضافه شد. با گذر زمان، سایر سیستمعاملها مانند macOS (از نسخه 10.5 Leopard) و Android (از نسخه 4.0 Ice Cream Sandwich) نیز این مکانیزم را برای افزایش امنیت کاربران خود به کار گرفتند.

با وجود بهبودهای مداوم در اجرای ASLR مهاجمان همچنان روشهایی مانند اطلاعات نشتی (Information Leakage) و حملات brute-force را برای دور زدن این تکنیک توسعه دادهاند، که باعث شد نسخههای جدیدتر ASLR همراه با محافظتهای قویتری ارائه شوند.

ASLR چگونه کار میکند؟

تصادفیسازی فضای آدرس:

ASLR با تغییر تصادفی مکانهای بارگذاری بخشهای حافظه باعث میشود که مهاجمان نتوانند آدرسهای ثابت و قابل پیشبینی را برای اجرای حملات خود استفاده کنند.

تغییر موقعیت پشته:

در یک سیستم بدون ASLR محل قرارگیری پشته همیشه ثابت است، اما با ASLR، آدرس پشته در هر اجرا تغییر میکند. این کار از سوءاستفاده از آسیبپذیریهای سرریز بافر که به مکان ثابت پشته متکی هستند، جلوگیری میکند.

تصادفیسازی هیپ:

هیپ محل تخصیص دادههای پویا است که توسط برنامهها استفاده میشود. ASLR با تغییر موقعیت هیپ در حافظه، حملاتی مانند Heap Overflow و Use-After-Free را دشوارتر میکند، زیرا مهاجمان دیگر نمیتوانند بهراحتی آدرسهای مشخصی را هدف قرار دهند.

تغییر مکان بارگذاری کتابخانهها:

در بسیاری از سیستمها، کتابخانههای مشترک (مانند DLLs در ویندوز و .so در لینوکس) در آدرسهای ثابتی بارگذاری میشوند. ASLR این آدرسها را در هر اجرای برنامه تغییر میدهد تا از سوءاستفاده مهاجمان از کدهای کتابخانهای از پیش شناختهشده جلوگیری شود.

ترکیب ASLR با DEP:

ASLR اغلب همراه با Data Execution Prevention (DEP) استفاده میشود. DEP از اجرای کد در بخشهای خاصی از حافظه جلوگیری میکند و در کنار ASLR باعث میشود که حملات Return-Oriented Programming (ROP) و Code Injection سختتر شوند.

ASLR در سیستمعاملهای مختلف

ویندوز

مایکروسافت از نسخه ویندوز ویستا به بعد ASLR را بهعنوان یک ویژگی امنیتی پیشفرض در سیستمعامل خود پیادهسازی کرده است. در ویندوز ASLR با استفاده از یک الگوریتم تصادفیسازی پیچیده موقعیت حافظه بخشهای مختلف برنامهها را تغییر میدهد، بهطوری که هر بار اجرای یک برنامه، چیدمان فضای آدرس آن متفاوت باشد.

سیستمعامل لینوکس نیز از ASLR پشتیبانی میکند و این قابلیت در اکثر توزیعهای مدرن مانند Ubuntu، Fedora و Debian بهطور پیشفرض فعال است. لینوکس با تغییر تصادفی آدرس پشته، هیپ و بخشهای کتابخانهای، از سوءاستفادههای مبتنی بر پیشبینی موقعیت حافظه جلوگیری میکند. با این حال، در برخی موارد، تنظیمات ASLR میتواند توسط مدیر سیستم تغییر داده شود یا برای بهینهسازی عملکرد غیرفعال گردد.

macOS

شرکت اپل از نسخه OS X Leopard (2007) به بعد ASLR را در سیستمعامل macOS پیادهسازی کرده است. این ویژگی باعث افزایش امنیت در برابر حملات مبتنی بر سرریز بافر و اجرای کد از راه دور شده است. نسخههای جدید macOS از مکانیزمهای پیشرفتهتری مانند Full ASLR استفاده میکنند که شامل تصادفیسازی بیشتر در سطح کرنل و بارگذاری برنامهها است، در نتیجه احتمال سوءاستفاده از آسیبپذیریهای حافظه را کاهش میدهد.

مزایا و معایب ASLR

مزایا |

معایب |

|---|---|

|

جلوگیری از سوءاستفاده از آسیبپذیریهای حافظه |

امکان دور زدن آن با تکنیکهایی مانند Memory Disclosure |

|

افزایش امنیت در برابر حملات سرریز بافر |

تأثیر بر عملکرد برخی برنامهها |

|

کاهش احتمال اجرای کد مخرب |

وابستگی به سطح پیادهسازی در سیستمعاملهای مختلف |

|

ترکیبپذیری با سایر مکانیزمهای امنیتی مانند DEP |

نیاز به پشتیبانی نرمافزارها برای عملکرد بهینه |

|

پیادهسازی در سیستمعاملهای مختلف |

غیرمؤثر بودن در برابر حملات خاص مانند JIT Spraying |

جمعبندی…

Address Space Layout Randomization به عنوان یک مکانیزم امنیتی مهم، نقش بسزایی در محافظت از سیستمها در برابر حملات سایبری ایفا میکند. این تکنیک با تصادفیسازی مکانهای حافظه، بهرهبرداری از آسیبپذیریها را برای مهاجمان دشوارتر میسازد. اگرچه ASLR دارای نقاط ضعف و محدودیتهایی است، اما ترکیب آن با سایر روشهای امنیتی مانند DEP میتواند سطح امنیت سیستمها را به طور چشمگیری افزایش دهد. با پیادهسازی مناسب و بهروزرسانی مداوم ASLR میتواند یک لایه حفاظتی موثر در برابر تهدیدات امنیتی باشد.

موارد اخیر

-

Traceroute چیست و چگونه در عیبیابی شبکه استفاده میشود؟

Traceroute چیست و چگونه در عیبیابی شبکه استفاده میشود؟ -

چگونه از هک شدن حسابهای کاربری جلوگیری کنیم؟ نکات کلیدی و راهکارها

چگونه از هک شدن حسابهای کاربری جلوگیری کنیم؟ نکات کلیدی و راهکارها -

آشنایی با PRTG؛ بهترین ابزار برای مانیتورینگ شبکه و سرورها

آشنایی با PRTG؛ بهترین ابزار برای مانیتورینگ شبکه و سرورها -

عیبیابی شبکه چیست و با چه ابزارهایی انجام میشود؟

عیبیابی شبکه چیست و با چه ابزارهایی انجام میشود؟ -

نرم افزار Samba چیست و چگونه برای انتقال فایل بین ویندوز و لینوکس استفاده میشود؟

نرم افزار Samba چیست و چگونه برای انتقال فایل بین ویندوز و لینوکس استفاده میشود؟ -

سرور برمتال چیست و چه کاربرد و ساختاری دارد؟ مقایسه با VPS

سرور برمتال چیست و چه کاربرد و ساختاری دارد؟ مقایسه با VPS -

پلتفرم ابری Oracle Cloud Infrastructure چیست و چه مزایایی دارد؟

پلتفرم ابری Oracle Cloud Infrastructure چیست و چه مزایایی دارد؟ -

تفاوت ابر عمومی (Public Cloud) و ابر خصوصی (Private Cloud) چیست؟ مقایسه کامل و کاربردی

تفاوت ابر عمومی (Public Cloud) و ابر خصوصی (Private Cloud) چیست؟ مقایسه کامل و کاربردی -

آشنایی با ابر هیبریدی (Hybrid Cloud)؛ ترکیبی هوشمند از امنیت و مقیاسپذیری

آشنایی با ابر هیبریدی (Hybrid Cloud)؛ ترکیبی هوشمند از امنیت و مقیاسپذیری -

چند ابری (Multicloud) چیست و چه تفاوتی با Hybrid Cloud دارد؟

چند ابری (Multicloud) چیست و چه تفاوتی با Hybrid Cloud دارد؟

برترین ها

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *