امنیت شبکه

Traceroute چیست و چگونه در عیبیابی شبکه استفاده میشود؟

Traceroute یکی از ابزارهای کاربردی و شناختهشده در دنیای شبکه است که برای شناسایی مسیر دقیق عبور بستههای داده از […]

آشنایی با PRTG؛ بهترین ابزار برای مانیتورینگ شبکه و سرورها

PRTG Network Monitor یک نرمافزار قدرتمند و کاربرپسند برای مانیتورینگ شبکه و زیرساختهای IT است که توسط شرکت Paessler توسعه […]

عیبیابی شبکه چیست و با چه ابزارهایی انجام میشود؟

بیشتر فعالیتهای شخصی و کاری به اینترنت و شبکههای کامپیوتری وابسته است، بروز اختلال در شبکه میتواند باعث سردرگمی و […]

آشنایی با VMware NSX و قابلیتهای کلیدی آن برای سازمانها

VMware NSX یک پلتفرم پیشرفته برای مجازیسازی شبکه و افزایش امنیت در مراکز داده است که امکان ایجاد، مدیریت و […]

کنترل دسترسی شبکه (NAC) چیست و چه کاربردهایی دارد؟

در دنیای امروز که تهدیدات سایبری روزبهروز پیچیدهتر میشوند، تأمین امنیت شبکههای سازمانی به یکی از اولویتهای اساسی تبدیل شده […]

همه چیز درباره Network Access Protection (NAP) و کاربردهای آن

امروزه امنیت شبکه اهمیت فزایندهای یافته و سازمانها به دنبال راهکارهایی برای کنترل دسترسی کاربران به منابع حساس هستند. یکی […]

مقایسه تخصصی ZTNA و VPN سنتی: آینده دسترسی ایمن در شبکههای مدرن

در دنیای مدرن امروز که مدلهای کاری به سمت محیطهای ابری، ریموت و هیبریدی حرکت کردهاند، روشهای سنتی دسترسی به […]

Microsoft NPS چیست و چه کاربردی دارد؟

Microsoft NPS یا Network Policy Server یکی از سرویسهای قدرتمند ویندوز سرور است که نقش حیاتی در مدیریت دسترسی کاربران […]

آینده مشاغل در دنیای دیجیتال: چرا آگاهی از تهدیدات سایبری باید بخشی از آموزش نیروی کار باشد؟

در دهههای گذشته، تحول دیجیتال نهتنها نحوه کار کردن ما را تغییر داده بلکه ذات بسیاری از مشاغل را نیز […]

سرور RADIUS یا RADIUS Server چیست و چه کاربردی دارد؟ مقایسه با TACACS+

سرور RADIUS یکی از مهمترین اجزای زیرساختهای امنیت شبکه است که برای احراز هویت، مجوزدهی و حسابداری کاربران (AAA) مورد […]

Cisco ISE چیست و چرا برای امنیت شبکه اهمیت دارد؟ + معرفی لایسنس های ISE

امنیت شبکه به یکی از دغدغههای اصلی سازمانها تبدیل شده، کنترل دسترسی کاربران و دستگاهها به منابع شبکه اهمیت زیادی […]

آینده تهدیدات سایبری در شبکههای 6G: چالشهایی که از الان باید شناخت

آیا امنیت از 6G عقب خواهد ماند؟ با آنکه هنوز جهان در مراحل استقرار کامل 5G قرار دارد، اما تحقیقات، […]

ارزیابی امنیتی در زیرساختهای صنعتی (ICS/SCADA) با تمرکز بر صنایع ایران

در دهه گذشته، وابستگی صنایع به سامانههای کنترل صنعتی (ICS) و SCADA بهطور چشمگیری افزایش یافته است. در ایران، بسیاری […]

مدیریت دسترسی ممتاز (PAM): راهکار پیشرفته برای حفاظت از حسابهای حیاتی در شبکه

تهدیدی به نام دسترسی بدون کنترل در ساختار هر شبکه سازمانی، حسابهای با دسترسی بالا – مانند مدیران سیستم، مدیران […]

Kaspersky Anti Targeted Attack (KATA): دفاعی هوشمند در برابر تهدیدات نامرئی شبکه

تهدیدات سایبری دیگر آن چیزی نیستند که صرفاً با یک آنتیویروس یا فایروال قابل شناسایی باشند. مهاجمان امروزی با استفاده […]

سیستم OSSEC چیست؟ برسی سامانه شناسایی تشخیص نفوذ OSSEC

استفاده از راهکارهای تشخیص و پیشگیری از نفوذ به یکی از اولویتهای امنیتی سازمانها تبدیل شده است. OSSEC که مخفف […]

نرمافزار وایرشارک (Wireshark) چیست و در چه مواردی کاربرد دارد؟

وایرشارک (Wireshark) یکی از قدرتمندترین و محبوبترین ابزارهای تحلیل ترافیک شبکه است که به کاربران اجازه میدهد بستههای داده را […]

مقایسه فایروال سختافزاری و فایروال نرمافزاری : کدام یک پرکابرد تر است؟

فایروال یکی از اصلیترین ابزارهای امنیت شبکه است که وظیفه آن کنترل ترافیک ورودی و خروجی بین شبکههای مختلف بر […]

برسی فایروال پیشرفته iptables لینوکس + آموزش کانفیگ

امنیت شبکههای لینوکسی بدون استفاده از ابزارهایی مانند iptables تقریباً غیرممکن است. این فایروال قدرتمند که به طور پیشفرض در […]

LOIC چیست و چه کاربردی در امنیت سایبری دارد؟ حملات DDoS با LOIC

ابزارهای متنوعی برای حمله و دفاع در حوزه امنیت سایبری وجود دارند که شناخت آنها اهمیت بالایی دارد. یکی از […]

SSH چیست و چگونه در ایجاد ارتباطات امن کمک میکند؟

SSH یا Secure Shell یک پروتکل شبکهای امن است که برای برقراری ارتباط میان سیستمها و سرورها از طریق شبکههای […]

پروتکل TLS چیست و چگونه امنیت اینترنت را تضمین میکند؟ مقایسه با SSH

پروتکلTLS یکی از مهمترین ابزارها برای ایجاد ارتباطات امن در اینترنت است. این پروتکل با استفاده از رمزنگاری، صحت دادهها […]

Suricata چیست و چه کاربردهایی در امنیت شبکه دارد؟ مقایسه Suricata با Snort

Suricata یک ابزار متنباز و پیشرفته در حوزه امنیت شبکه است که برای شناسایی نفوذ (IDS)، جلوگیری از نفوذ (IPS) […]

hping چیست و چه کاربردهایی در تست نفوذ دارد؟

ابزار hping یکی از ابزارهای قدرتمند و محبوب در دنیای امنیت شبکه و تست نفوذ است که به متخصصان این […]

آشنایی با انواع حملات Spoofing در شبکه و روشهای مقابله با آنها

حملات Spoofing در شبکه به تکنیکهایی اطلاق میشود که در آنها مهاجم هویت یا آدرسهای شبکه را جعل میکند تا […]

جعل آی پی (IP Spoofing) چیست و چگونه از خطر آن جلوگیری کنیم؟

جعل IP یا IP Spoofing یکی از روشهای رایج در حملات سایبری است که در آن، مهاجم با تغییر آدرس […]

آشنایی با انواع حملات Flood و روشهای مقابله با آنها

حملات Flood یکی از رایجترین و مؤثرترین روشهای حملات سایبری هستند که با ارسال حجم بالایی از ترافیک به سمت […]

بررسی کامل حمله QUIC Flood و روشهای مقابله با آن

در جهان امروز که ارتباطات آنلاین با سرعت بالا در حال گسترش است، پروتکلهای نوین مانند QUIC برای افزایش کارایی […]

آشنایی با حمله SYN Flood و روشهای مقابله با آن

حمله SYN Flood یکی از رایجترین و خطرناکترین انواع حملات DoS است که با سوءاستفاده از فرآیند اتصال TCP منابع […]

حمله DNS Flood چیست و چگونه با آن مقابله کنیم؟

سیستم DNS یکی از حیاتیترین اجزای ارتباط بین کاربران و وبسایت هاست. حملات DNS Flood با ارسال حجم زیادی از […]

آشنایی کامل با ابزار hping3 و مقایسه آن با Nmap و Netcat

ابزارهایی که امکان تحلیل و ارسال بستههای سفارشی را فراهم میکنند در امنیت شبکه و تست نفوذ اهمیت زیادی دارند. […]

بررسی کامل آسیبپذیری Heartbleed و روشهای مقابله با آن

آسیبپذیری Heartbleed یکی از خطرناکترین حفرههای امنیتی در تاریخ اینترنت است که در سال ۲۰۱۴ کشف شد. این نقص در […]

آشنایی با سیستم تشخیص نفوذ قدرتمند Snort

شناسایی تهدیدات و جلوگیری از حملات نقش حیاتی دارد. Snort یک سیستم تشخیص نفوذ (IDS) متنباز و قدرتمند است که […]

Rate Limiting چیست و چگونه امنیت شبکه را افزایش می دهد؟

سرورها و با حجم بالایی از درخواستها مواجه میشوند که میتواند عملکرد آنها را تحت تأثیر قرار دهد. Rate Limiting […]

حمله Ping of Death چیست؟ آیا حمله Pod باعث آسیب به شبکه ما میشود؟

حمله Ping of Death (PoD) یکی از روشهای قدیمی اما معروف حملات DoS است که با ارسال بستههای ICMP مخرب […]

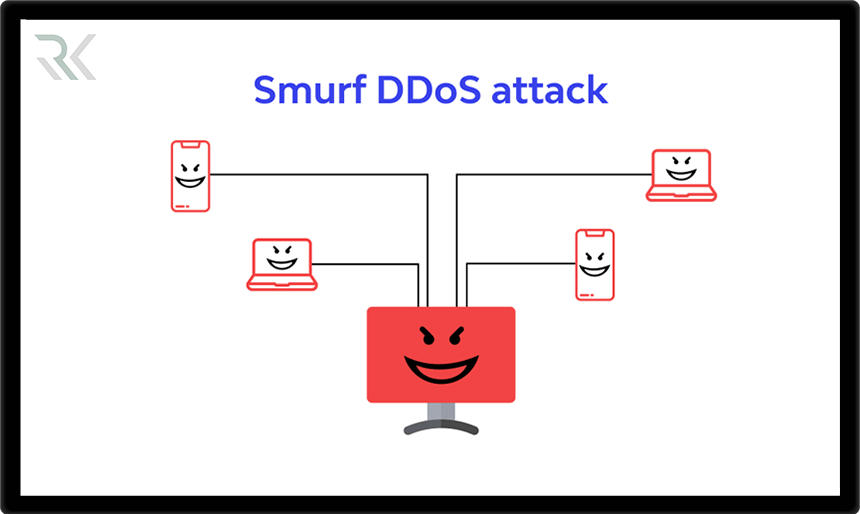

حمله Smurf: یک تهدید قدیمی اما خطرناک در شبکه!

حمله Smurf یکی از روشهای مخرب حملات منع سرویس توزیعشده (DDoS) است که از ضعفهای پروتکل ICMP سوءاستفاده میکند. در […]

حمله HTTP Flood چیست و چگونه از آن جلوگیری کنیم؟

حمله HTTP Flood یکی از روشهای رایج در حملات DDoS است که مهاجمان از طریق ارسال حجم زیادی از درخواستهای […]

حمله ICMP Flood چیست و با حملات DDoS چه تفاوتی دارد؟

حمله ICMP Flood یکی از روشهای حملات DoS است که در آن مهاجم با ارسال حجم زیادی از درخواستهای پینگ […]

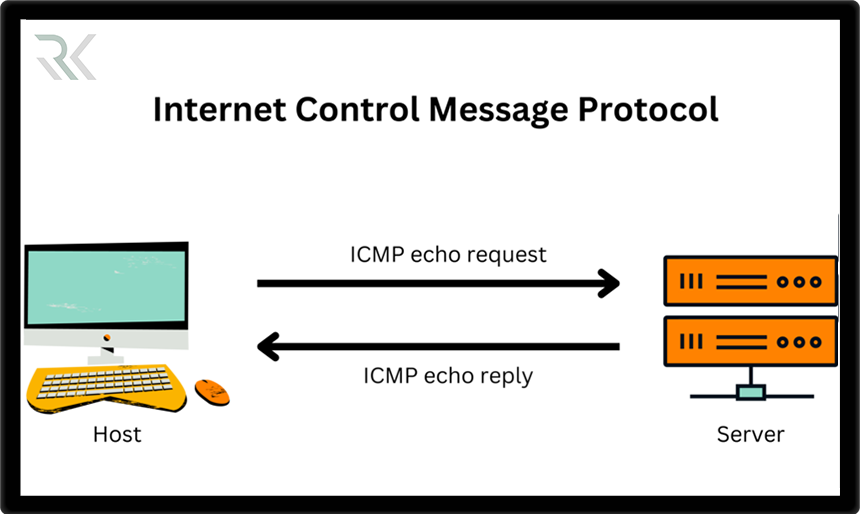

پروتکل ICMP چیست و چرا در مدیریت شبکه مهم است؟

پروتکلICMP یکی از اجزای کلیدی شبکههای کامپیوتری است که برای ارسال پیامهای خطا، آزمایش ارتباط و عیبیابی بین دستگاهها استفاده […]

راهنمای جامع Netcat؛ ابزاری قدرتمند برای ارتباطات شبکهای

Netcat یکی از ابزارهای قدرتمند و انعطافپذیر برای مدیریت شبکه است که به کاربران اجازه میدهد دادهها را بین سیستمها […]

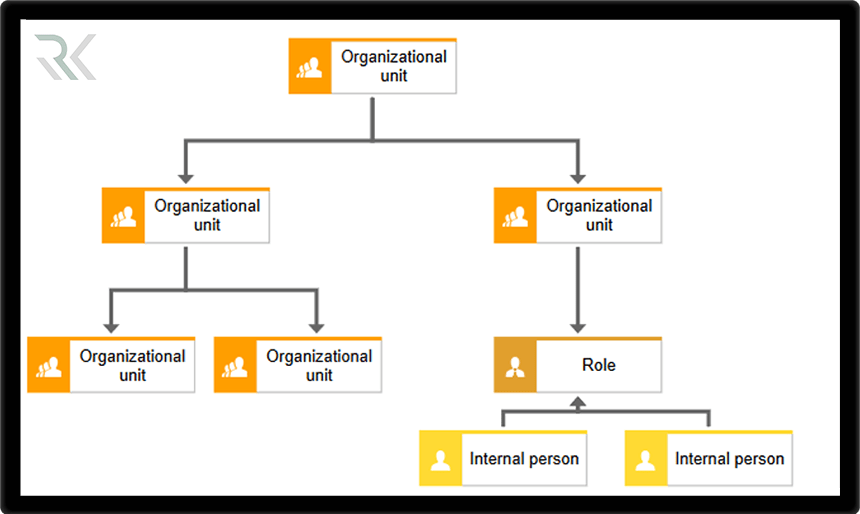

پیادهسازی و مدیریت Organizational Unit (OU) در شبکههای سازمانی

Organizational Unit یکی از مفاهیم کلیدی در مدیریت شبکههای مبتنی بر Active Directory است که به سازمانها این امکان را […]

راهنمای کامل دستورات برای بررسی اتصالات شبکه

Netstat یک ابزار خط فرمان قدرتمند است که برای نظارت بر اتصالات شبکه، بررسی پورتهای باز و تحلیل ترافیک سیستم […]

Nmap چیست و چه کاربردی در امنیت شبکه دارد؟

Nmap یکی از قدرتمندترین ابزارهای متنباز برای اسکن شبکه و تحلیل امنیت است. این ابزار به مدیران شبکه و متخصصان […]

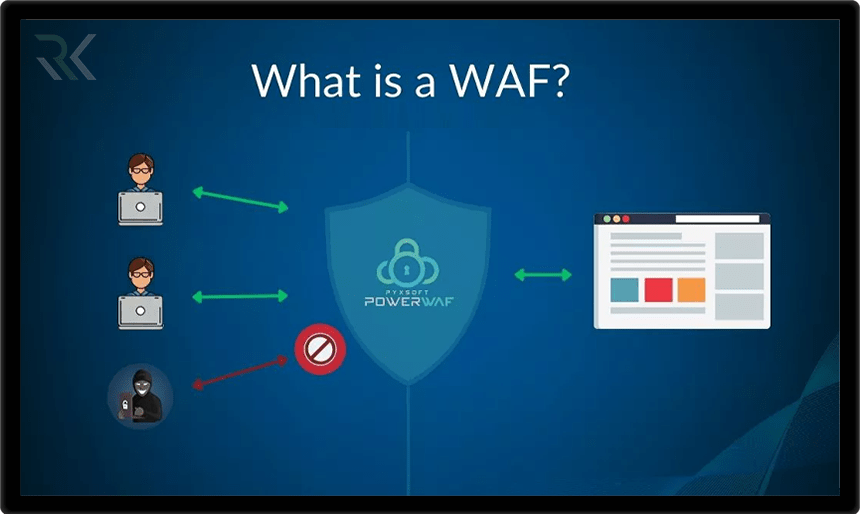

فایروال تحت وب یا WAF چیست و چه انواعی دارد؟ مقایسه با فایروال سنتی

در دنیای دیجیتال امروز امنیت وبسایتها و برنامههای تحت وب بیش از هر زمان دیگری اهمیت دارد. فایروال تحت وب […]

ابزار Nessus چیست و در امنیت سایبری چه کاربردی دارد؟

در دنیای امنیت سایبری، شناسایی و برطرف کردن آسیبپذیریها قبل از سوءاستفاده هکرها، امری ضروری است. Nessus یکی از قدرتمندترین […]

شنود شبکه یا همان sniffing چیست؟ معرفی ابزارهای شنود شبکه

شنود شبکه (Sniffing) یکی از مفاهیم مهم در امنیت اطلاعات است که به فرایند رهگیری و تجزیه و تحلیل ترافیک […]

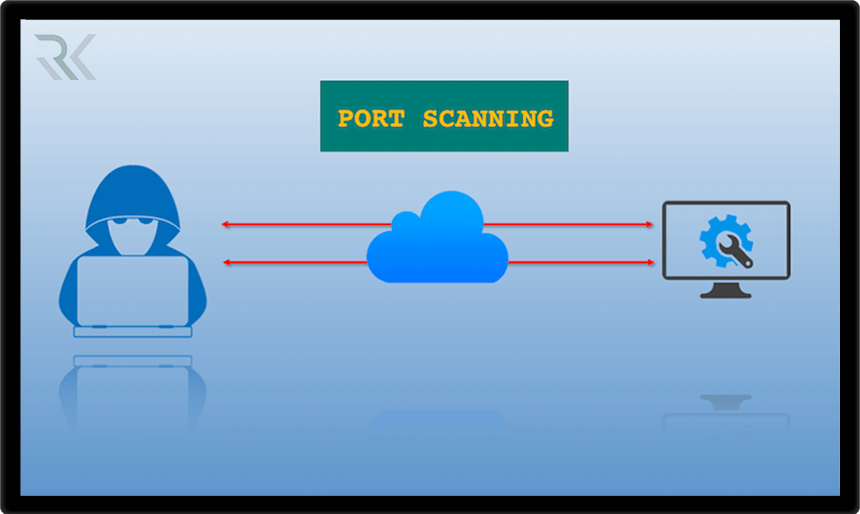

پورت اسکن (Port Scanning) چیست و با چه روش هایی انجام می شود؟

پورت اسکن (Port Scanning) یکی از روشهای متداول در دنیای امنیت سایبری است که برای شناسایی پورتهای باز و خدمات […]

فایروال نسل بعدی (NGFW) چیست؟ چگونه کار می کند و چه ویژگی هایی دارد؟

در دنیای امروز که تهدیدات سایبری بهسرعت در حال تکامل هستند، امنیت شبکه اهمیت بیشتری پیدا کرده است. فایروالهای نسل […]

ارتقا سطح دسترسی یا Privilege Escalation چیست و چگونه انجام می شود؟

در دنیای امنیت سایبری، ارتقا سطح دسترسی (Privilege Escalation) یکی از تکنیکهای پرخطر است که مهاجمان از آن برای افزایش […]

اکسپلویت (Exploit) چیست و چه انواعی دارد؟

در دنیای امنیت سایبری، آسیبپذیریها نقاط ضعفی در نرمافزارها، سختافزارها یا شبکهها هستند که مهاجمان میتوانند از آنها سوءاستفاده کنند. […]

Metasploit چیست؟ معرفی و برسی کامل ابزار هک متاسپلویت

در دنیای امنیت سایبری ابزارهای متعددی برای تست نفوذ و ارزیابی آسیبپذیریهای سیستمها وجود دارند که به متخصصان امنیت کمک […]

RODC چیست؟ منظور از دامین کنترلر فقط خواندنی (Read Only Domain Controller) چیست؟

دامین کنترلر (Domain Controller) نقش اصلی در مدیریت دسترسیها، احراز هویت کاربران و حفظ امنیت اطلاعات در شبکههای مبتنی بر […]

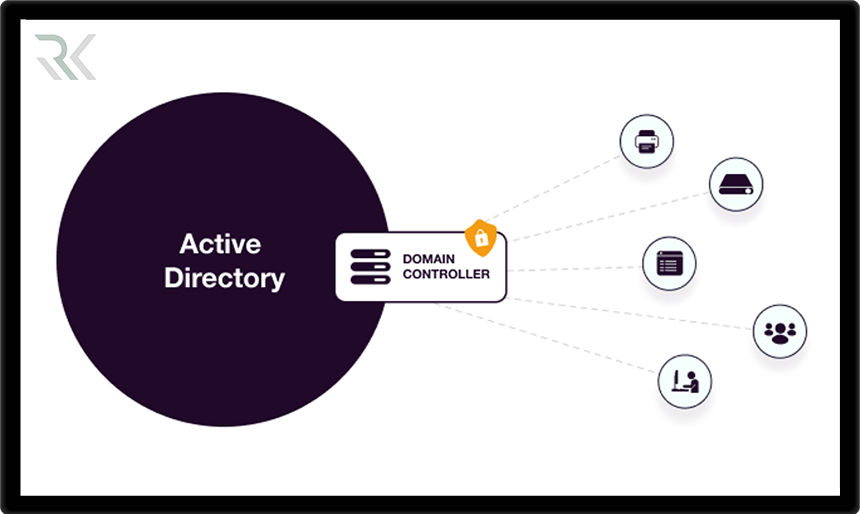

دامین کنترلر (Domain Controller) چیست و چه تفاوتی با اکتیو دایرکتوری دارد؟

احراز هویت و مدیریت دسترسی از ارکان اصلی امنیت در شبکههای کامپیوتری محسوب میشوند. با توجه به افزایش حملات سایبری، […]

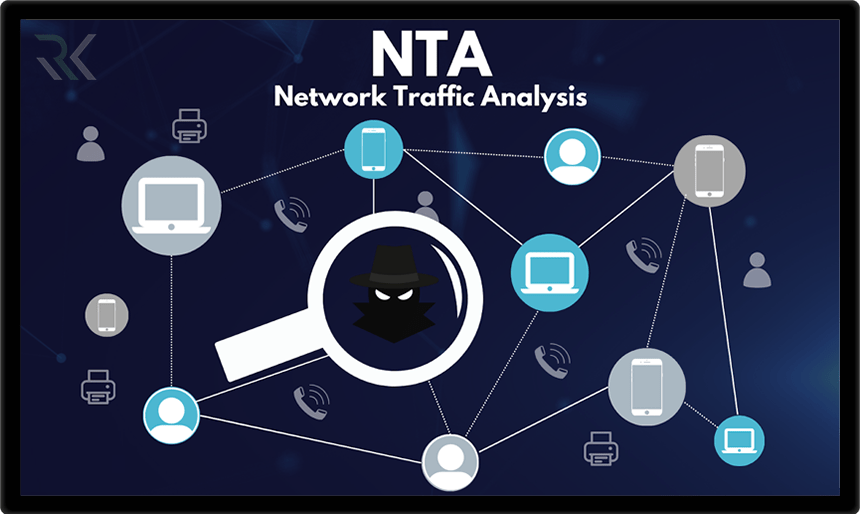

تحلیل ترافیک شبکه (NTA) چیست؟ چرا Network Traffic Analysis برای امنیت شبکه ضروری است؟

شبکهها ستون فقرات ارتباطات و انتقال دادهها محسوب میشوند، اما همین شبکهها میتوانند هدف اصلی حملات سایبری باشند. تحلیل ترافیک […]

مانیتورینگ شبکه چیست و چرا حیاتی و ضروری است؟

مانیتورینگ شبکه یکی از عناصر حیاتی در مدیریت و امنیت شبکههای کامپیوتری است که به نظارت و بررسی عملکرد شبکه، […]

معرفی 10 مورد از بهترین ابزار های مانیتورینگ شبکه

مانیتورینگ شبکه به فرایند نظارت و بررسی مستمر وضعیت اجزای مختلف یک شبکه کامپیوتری گفته میشود. این فرایند شامل بررسی […]

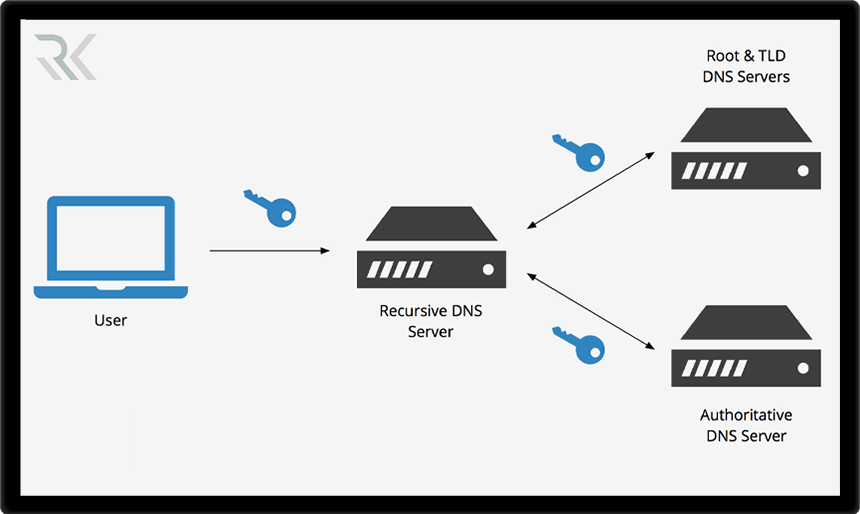

DNSSEC چیست و چقدر امینیت DNS را تامین می کند؟

امنیت DNS یکی از جنبههای حیاتی اینترنت است که به تضمین عملکرد صحیح و امن وبسایتها و سرویسها کمک میکند. […]

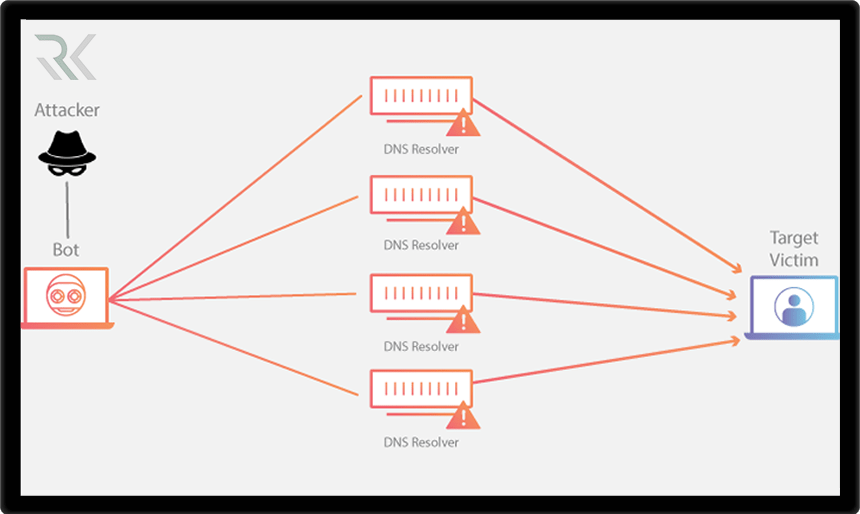

حمله DNS Amplification چیست و با DDoS چی تفاوتی دارد؟

پروتکل DNS بهعنوان یکی از اجزای حیاتی اینترنت نقش اساسی در مسیریابی و دسترسی به وبسایتها و سرویسهای آنلاین دارد. […]

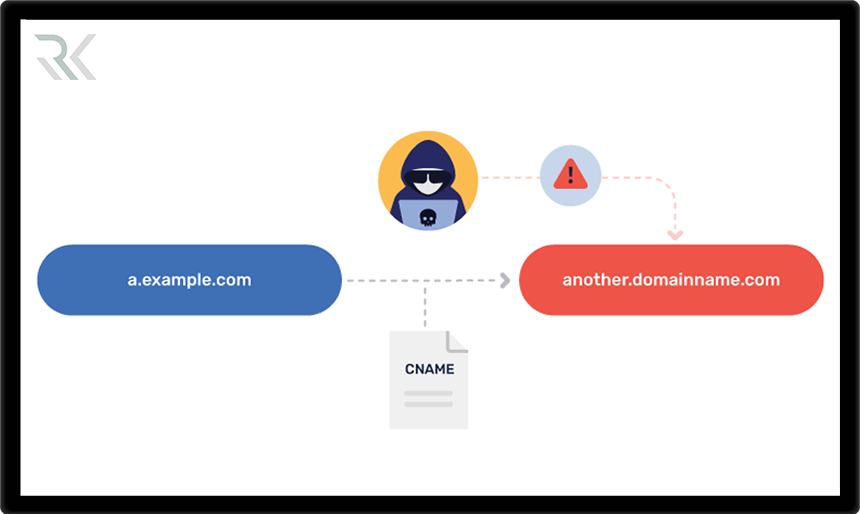

حمله Subdomain Takeover چیست و چه آسیبی می رساند؟

امنیت دامنهها و به یکی از مهمترین اصول در حفاظت از زیرساختهای آنلاین تبدیل شده است. DNS بهعنوان ستون فقرات […]

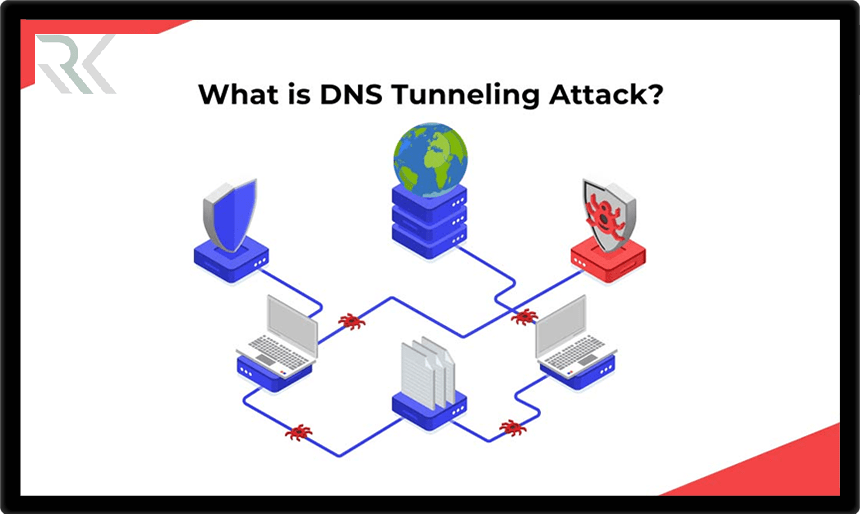

همهچیز درباره حمله DNS Tunneling و روش های مقابله

DNS بهعنوان ستون فقرات اینترنت، نقش اساسی در تبدیل نام دامنهها به آدرسهای IP ایفا میکند و عملکرد صحیح بسیاری […]

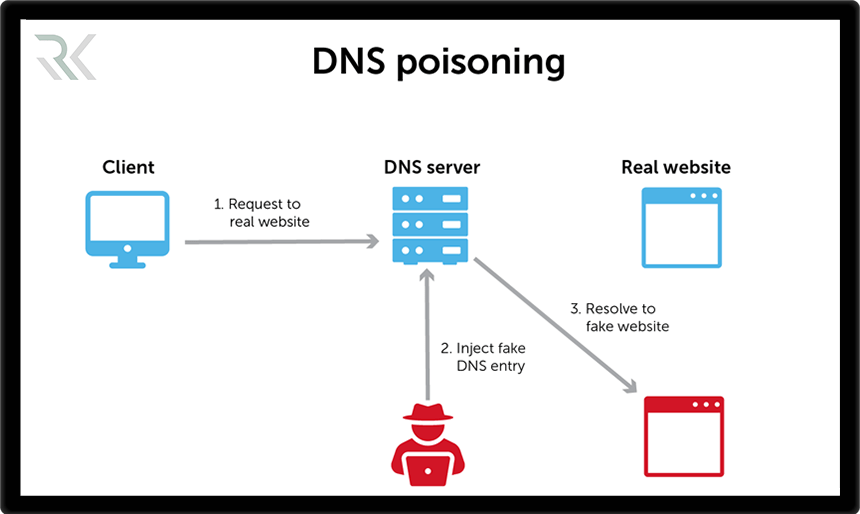

معرفی حمله Cache Poisoning در DNS

امنیت در DNS به دلیل نقش حیاتی این سیستم در تبدیل نامهای دامنه به آدرسهای IP برای دسترسی به وبسایتها […]

حمله DNS Spoofing چیست؟ آشنایی با حملات DNS Spoofing و روشهای جلوگیری از آن

DNS (Domain Name System) سیستم نام دامنه است که نقش حیاتی در عملکرد اینترنت دارد. این سیستم مشابه یک دایرکتوری […]

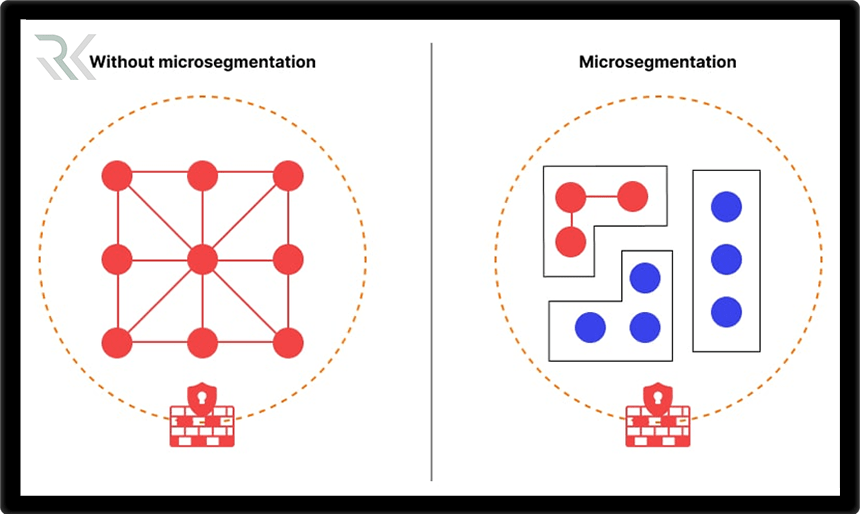

Micro Segmentation چیست و چگونه شبکه شما را خیلی امن می کند؟

Micro Segmentation به تکنیکی اشاره دارد که در آن شبکه به بخشهای کوچکتر تقسیم میشود تا کنترل دقیقتری بر ترافیک […]

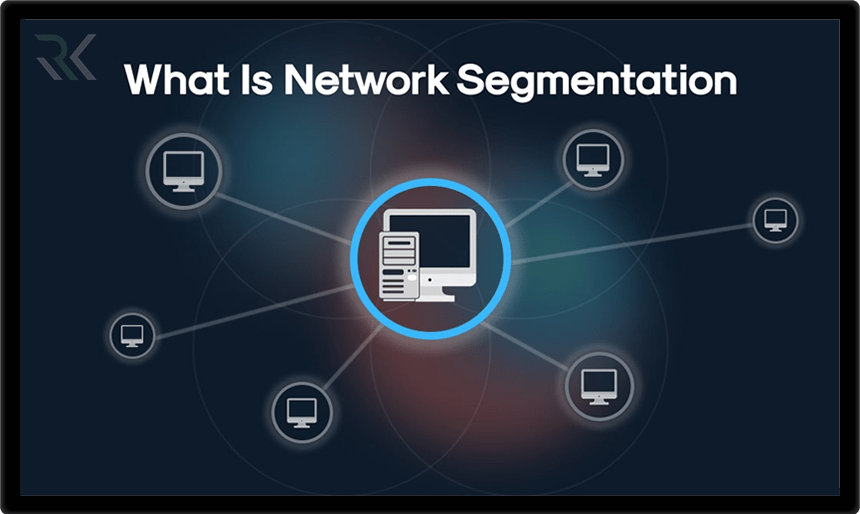

بخش بندی شبکه چست؟ چگونه Network Segmentation را در شبکه پیاده سازی کنیم؟

بخش بندی شبکه فرآیندی است که در آن یک شبکه به قسمتهای کوچکتر و مجزا تقسیم میشود تا کارایی، امنیت […]

فناوری Anycast چیست و چگونه کار میکند؟ مسیریابی پیشرفته در شبکه

شبکه Anycast یک روش پیشرفته در آدرسدهی و مسیریابی شبکه است که امکان تخصیص یک آدرس IP به چندین سرور […]

برسی کاربردها و تفاوت های Unicast، Multicast و Broadcast در شبکه

در دنیای شبکهها و ارتباطات دیجیتال، آدرسدهی و مسیریابی دادهها به روشهای مختلفی انجام میشود که برای کارکرد بهینه و […]

حمله DNS Amplification چیست و چگونه انجام می شود؟ نحوه مقابله با آن

حملات DNS Amplification یکی از انواع حملات DDoS است که در آن مهاجم با سوءاستفاده از سیستمهای نام دامنه (DNS) […]

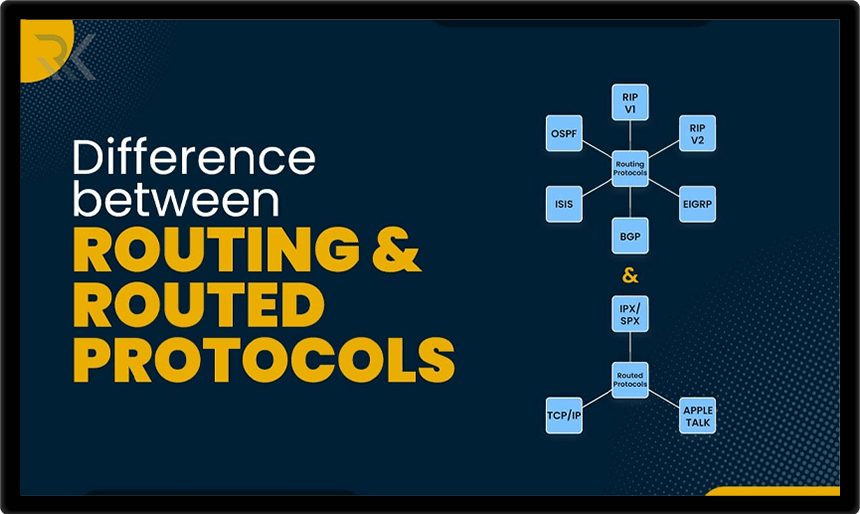

معرفی همه پروتکل های مسیریابی شبکه و برسی انواع روش های روتینگ

پروتکلهای مسیریابی شبکه ابزارهای مهمی برای هدایت دادهها در مسیرهای بهینه بین دستگاهها و شبکهها هستند. این پروتکلها با تبادل […]

پروتکل RIP چیست و چگونه روتینگ را انجام می دهد؟

پروتکل RIP (Routing Information Protocol) یکی از قدیمیترین و شناختهشدهترین پروتکلهای مسیریابی در شبکههای کامپیوتری است. این پروتکل از نوع […]

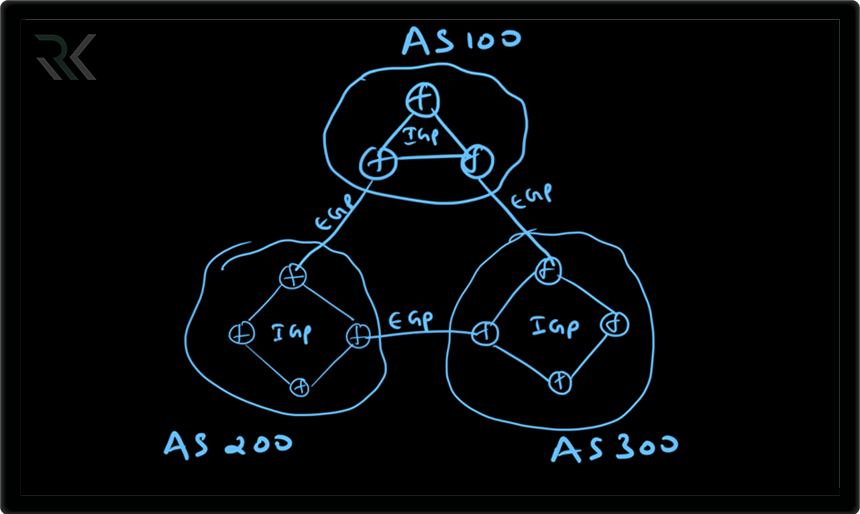

پروتکل EGP چیست و با IGP چه تفاوتی دارد؟

پروتکلهای مسیریابی نقشی کلیدی در مدیریت دادهها در شبکههای کامپیوتری ایفا میکنند. در این میان، EGP (Exterior Gateway Protocol) و […]

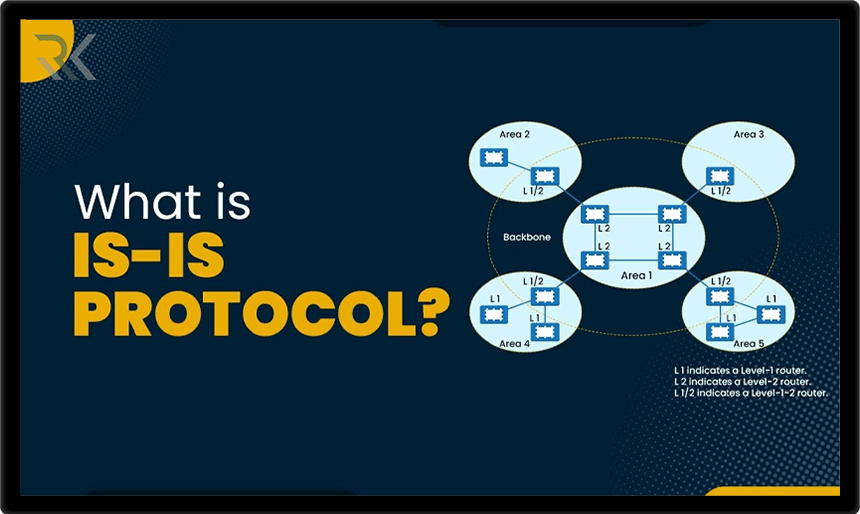

پروتکل IS-IS چیست؟ این پروتکل مسیریابی چه تفاوتی هایی دارد و چگونه کار می کند؟

پروتکل IS-IS (Intermediate System to Intermediate System) یکی از پروتکلهای مسیریابی Link-State است که برای مسیریابی در شبکههای بزرگ و […]

پروتکل IGRP چیست و چه تفاوتی با EIGRP دارد؟ پروتکل مسیریابی سیسکو

پروتکل IGP نقش مهمی در هدایت ترافیک دادهها در شبکههای کامپیوتری دارند. شرکت Cisco بهعنوان یکی از پیشگامان صنعت شبکه، […]

آشنایی با پروتکل IGP و انواع ان

روتینگ یا مسیریابی یکی از اجزای حیاتی در طراحی شبکههای کامپیوتری است که امکان انتقال دادهها بین دستگاهها و سیستمهای […]

حمله BGP Hijacking چیست و چگونه رخ میدهد؟ برسی انواع آن و روش هایی برای پیشگیری

پروتکل BGP (Border Gateway Protocol) بهعنوان ستون فقرات مسیریابی اینترنت، نقش اساسی در انتقال دادهها بین شبکههای مختلف ایفا میکند. […]

پروتکل BGP چیست و چرا خیلی مهم است؟ برسی کامل

پروتکل BGP (مخفف Border Gateway Protocol) یکی از مهمترین پروتکلهای مسیریابی در اینترنت است که بهعنوان ستون فقرات ارتباطی شبکه […]

Route Leaks چیست؟ نشت مسیر چگونه امنیت شبکه را به خطر میاندازد؟

Route Leaks به حالتی گفته میشود که مسیرهای مسیریابی (Routes) به اشتباه و بدون رعایت سیاستهای مسیریابی مشخص به دیگر […]

نقطه دسترسی سرکش (Rogue Access Points) چیست و چگونه از آن جلوگیری کنیم؟

نقاط دسترسی سرکش (Rogue Access Points) یکی از تهدیدات مهم در دنیای امنیت شبکههای بیسیم هستند که میتوانند دسترسی غیرمجاز […]

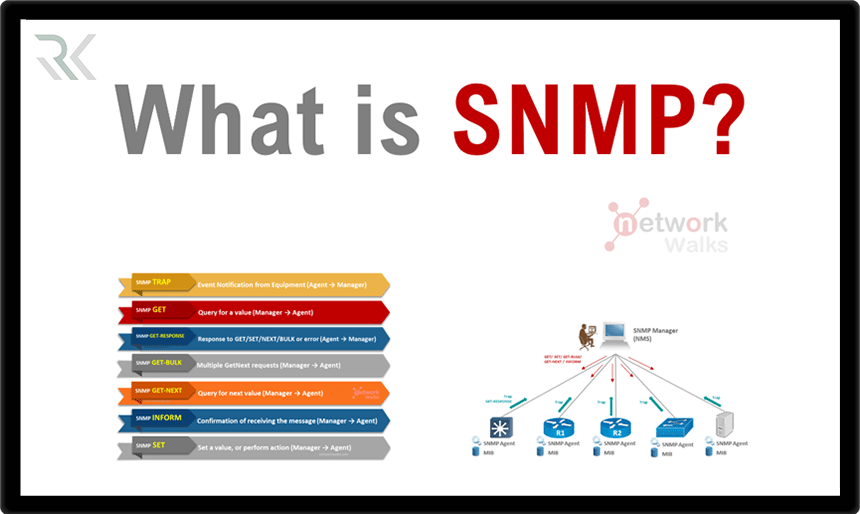

پروتکل SNMP چیست و چه کاری انجام میدهد؟ پروتکل مدیریت شبکه

در دنیای پیچیده شبکههای کامپیوتری، نظارت و مدیریت مؤثر شبکه برای تضمین عملکرد بهینه و شناسایی مشکلات امری ضروری است. […]

برسی تفاوت بین پروتکل های NetFlow ،sFlow و SNMP…هر ابزار در کجا کاربردی است؟

در دنیای دیجیتال امروزی، شبکهها ستون اصلی ارتباطات و انتقال دادهها هستند و هرگونه اختلال یا ضعف در عملکرد آنها […]

پروتکل NetFlow چیست و چگونه کار می کند؟ کابرد نتفلو چیست؟

در دنیای شبکههای کامپیوتری، نظارت دقیق بر ترافیک و تحلیل اطلاعات مبادله شده از اهمیت بالایی برخوردار است. پروتکل NetFlow […]

معرفی PRTG نرم افزار مدیریت شکبه + ویژگی ها و مقایسه

در دنیای امروز که شبکهها قلب تپنده سازمانها و کسبوکارها هستند، مدیریت و نظارت بر عملکرد شبکه به امری حیاتی […]

مقایسه رویکردهای EDR، XDR و MDR برسی ابعاد مختلف هرکدام

تهدیدات سایبری به طور مداوم پیچیدهتر میشوند و سازمانها نیازمند راهکارهای پیشرفتهای برای محافظت از دادهها و زیرساختهای خود هستند. […]

NDR چیست؟ تشخیص و پاسخ دهی به شبکه چگونه کار میکند؟ مزایای Network Detection and Response

شبکهها با سرعت چشمگیری در حال گسترش و پیچیدهتر شدن هستند و همین موضوع نیاز به نظارت و محافظت پیشرفته […]

رویکرد XDR چیست و چه تفاوتی با EDR دارد؟

با گسترش تهدیدات سایبری پیچیده و چندلایه، نیاز به ابزارهای پیشرفتهتر در حوزه امنیت سایبری بیش از پیش احساس میشود. […]

راهکار EDR چیست؟ تشخیص و پاسخ دهی به نقطه پایانی چگونه انجام می شود؟

در دنیای امروز که تهدیدات سایبری با سرعتی بیسابقه در حال گسترش و پیچیدهتر شدن هستند، حفاظت از نقاط انتهایی […]

حمله روز صفر چیست؟ برسی حملات Zero Day Attack + روش های پیشگیری

حملات سایبری به یکی از بزرگترین تهدیدات امنیت دیجیتال در عصر حاضر تبدیل شدهاند و هر روزه میلیونها کاربر و […]

آشنایی با Zabbix: ابزاری قدرتمند برای مانیتورینگ شبکه

در دنیای امروز مدیریت و مانیتورینگ شبکه برای حفظ عملکرد بهینه سیستمها و جلوگیری از مشکلات احتمالی امری حیاتی است. […]

مدیریت شبکه چیست؟ چرا مدیریت شبکه برای سازمانها ضروری است؟

در دنیای امروز که فناوری اطلاعات بهطور چشمگیری در زندگی شخصی و حرفهای ما نفوذ کرده است، مدیریت شبکه به […]

سرویس اکتیو دایکتوری چیست؟ برسی ساختار و ویژگیهای Active Directory

در دنیای فناوری اطلاعات، مدیریت کاربران، دستگاهها و منابع شبکهای به چالشی بزرگ برای سازمانها تبدیل شده بود. نیاز به […]

OpenLDAP چیست؟ مقایسه اساسی با اکتیو دایرکتوری Active Directory

در دنیای فناوری اطلاعات، مدیریت هویتها و دسترسیها نقشی حیاتی در سازمانها ایفا میکند. ابزارهایی مانند Microsoft Active Directory به […]

ویندوز سرور Windows Server چیست و دقیقا در کجا کاربرد دارد؟ برسی صفر تا صد

در دنیای مدرن فناوری اطلاعات، مدیریت شبکهها و سرورها به یکی از اساسیترین نیازهای سازمانها تبدیل شده است. با رشد […]

Microsoft Azure چیست؟ برسی کامل ماکروسافت آژور + قابلیتها

Microsoft Azure یکی از بزرگترین و پرکاربردترین پلتفرمهای ابری در دنیای فناوری اطلاعات است که خدمات متنوعی از جمله محاسبات […]

آشنایی با threat actor عوامل تهدید و روشهای محافظت در برابر آنها

در دنیای پیچیده امنیت سایبری اصطلاح “threat actor” به عاملان یا افرادی اشاره دارد که به دلایل مختلف، از جمله […]

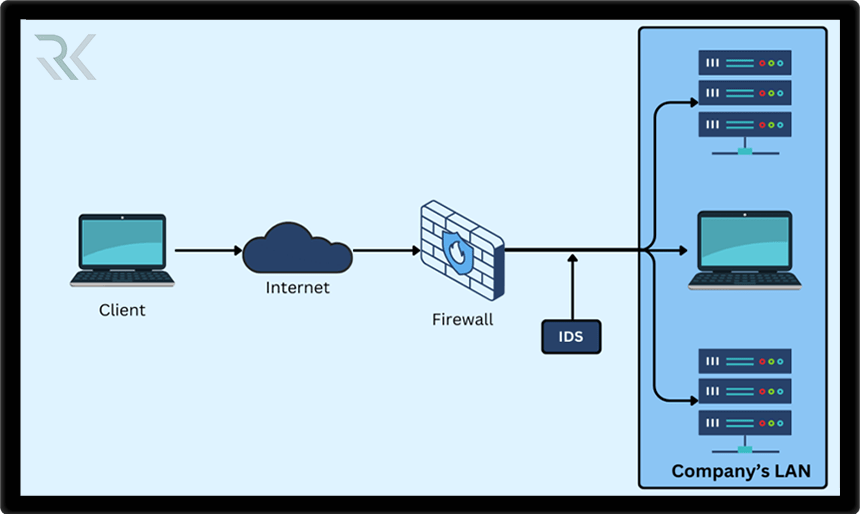

سیستم پیشگیری از نفوذ (IPS) چیست و چرا اهمیت دارد؟

با پیشرفت تکنولوژی و افزایش ارتباطات دیجیتالی، تهدیدهای سایبری نیز به شکل قابل توجهی افزایش یافتهاند. امروزه، سازمانها برای محافظت […]

سیستمهای تشخیص نفوذ (IDS): اهمیت + انواع و راهکارهای امنیتی

در دنیای امروز که تهدیدات سایبری به طور فزایندهای در حال افزایش هستند، سازمانها و شرکتها برای حفاظت از اطلاعات […]

معرفی شرکت واژو (Wazuh): پلتفرمی فوقالعاده در امنیت سایبری!

اهمیت امنیت سایبری و نظارت مداوم بر داراییهای فناوری اطلاعات روز به روز بیشتر میشود. با توجه به تهدیدات مختلف […]

پروتکل ریموت دسکتاپ یا RDP چیست و چه کاربردی دارد؟

پروتکل RDP یکی از ابزارهای پرکاربرد در اتصال از راه دور به سیستمها و انجام امور مختلف شبکه است که […]

پروتکل LDAP چیست؟ کاربردها، مزایا و تفاوت با Active Directory

پروتکل LDAP (Lightweight Directory Access Protocol) یکی از پروتکلهای پرکاربرد و مهم در زمینه احراز هویت و مدیریت دسترسی در […]

ابزارهای متداول هک که مکمل Mimikatz هستند!

Mimikatz یکی از ابزارهای محبوب در مراحل پس از نفوذ است که هکرها برای حرکت در شبکه و افزایش سطح […]

اجرای حملات Pass-the-Hash با Mimikatz

Mimikatz به ابزاری تبدیل شده است که به طور گسترده توسط هکرها برای استخراج رمزهای عبور و هشها از حافظه، […]