پایگاه دانش

حجم دادهها با سرعتی سرسامآور رشد میکند و نیاز به ابزارهایی برای پردازش سریع و مقیاسپذیر بیش از هر زمان […]

آپاچی هدوپ (Apache Hadoop) یک چارچوب متنباز برای ذخیرهسازی و پردازش حجم عظیمی از دادهها بهصورت توزیعشده است. این فناوری […]

سرعت پردازش و حجم دادهها بیوقفه در حال افزایش است و مفهوم سیستمهای توزیعشده (Distributed Systems) به یکی از پایههای […]

حجم دادهها با سرعتی سرسامآور در حال افزایش است و نیاز به سیستمهای ذخیرهسازی توزیعشده، مقاوم و مقیاسپذیر بیش از […]

زیرساختهای فناوری اطلاعات که به سرعت در حال گذار به سمت مجازیسازی و رایانش ابری هستند نیاز به پلتفرمهایی قدرتمند، […]

مجازیسازی (Virtualization) به یکی از ضروریترین ابزارها برای بهینهسازی منابع سختافزاری و افزایش بهرهوری در مراکز داده است. در میان […]

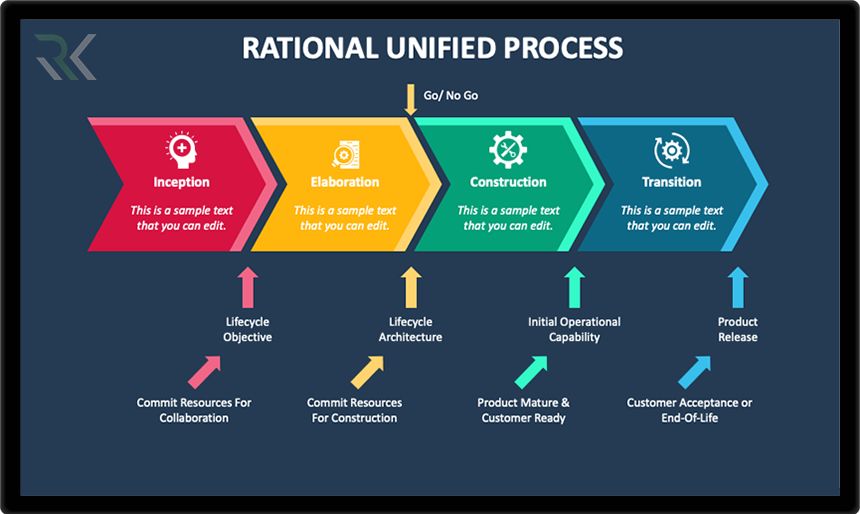

توسعهی نرمافزار به فرایندهایی نیاز دارد که ضمن حفظ کیفیت، ریسک پروژه را کاهش دهند و همکاری میان اعضای تیم […]

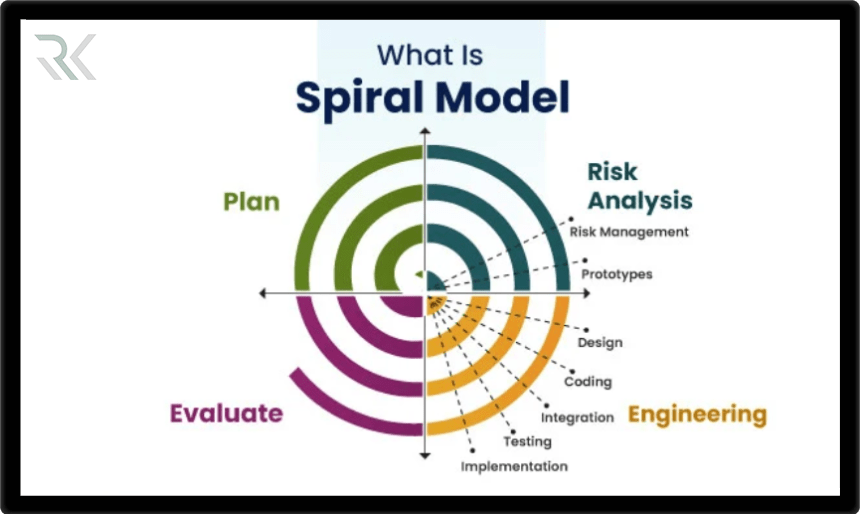

مدل مارپیچ (Spiral Model) یکی از رویکردهای انعطافپذیر در توسعه نرمافزار است که با ترکیب ویژگیهای مدل آبشاری (Waterfall) و […]

شبکهها و مراکز داده قلب تپندهی سازمانها هستند پس دسترسی پایدار و مدیریت از راه دور تجهیزات آنها اهمیتی بالایی […]

نیاز به توسعه سریع و باکیفیت نرمافزار بیش از هر زمان دیگری احساس میشود، مدل توسعه سریع نرمافزار (RAD – […]

با پیشرفت فناوری و گسترش استفاده از سیستم عاملها، انتخاب سیستم عامل مناسب برای کاربران اهمیت زیادی پیدا کرده است. […]

در دنیای امروز کامپیوترها و سیستمعاملها به عنوان موتور محرک پیشرفت تکنولوژی نقش بیبدیلی ایفا میکنند. این ابزارهای هوشمند با […]

ترسافزار (Scareware) یکی از انواع بدافزارهایی است که از طریق ایجاد ترس و اضطراب در کاربران، آنها را فریب میدهد […]

در دنیای امروز که دادهها به یکی از ارزشمندترین منابع تبدیل شدهاند، علم داده یا دیتا ساینس (Data Science) نقشی […]

در دنیای امروز، تکنولوژی با سرعتی شگفتانگیز در حال پیشرفت است و بسیاری از جنبههای زندگی انسانها را تحت تاثیر […]

در دنیای امروزی که اطلاعات و دادهها بخش جداییناپذیری از زندگی ما را تشکیل میدهند، مواجهه با حجم عظیم دادهها […]

هوش مصنوعی تحولی شگرف در دنیای فناوری به شمار میرود که توانسته مرزهای دانش و قابلیتهای انسانی را گسترش دهد. […]

در دنیایی که هوش مصنوعی با سرعتی شگفتانگیز در حال پیشرفت است، چتباتها به یکی از ابزارهای حیاتی در زندگی […]

با پیشرفت روزافزون فناوری و توسعه هوش مصنوعی، ابزارهایی به وجود آمدهاند که تواناییهایی فراتر از تصور انسان را ارائه […]

اینستاگرام بهعنوان یکی از محبوبترین شبکههای اجتماعی جهان، روزانه میزبان میلیونها ویدیو جذاب و خلاقانه است. از لحظات شخصی گرفته […]

با گسترش روزافزون تهدیدات سایبری، دیگر تکیه بر یک راهکار امنیتی واحد کافی نیست. سازمانها برای محافظت از دادهها و […]

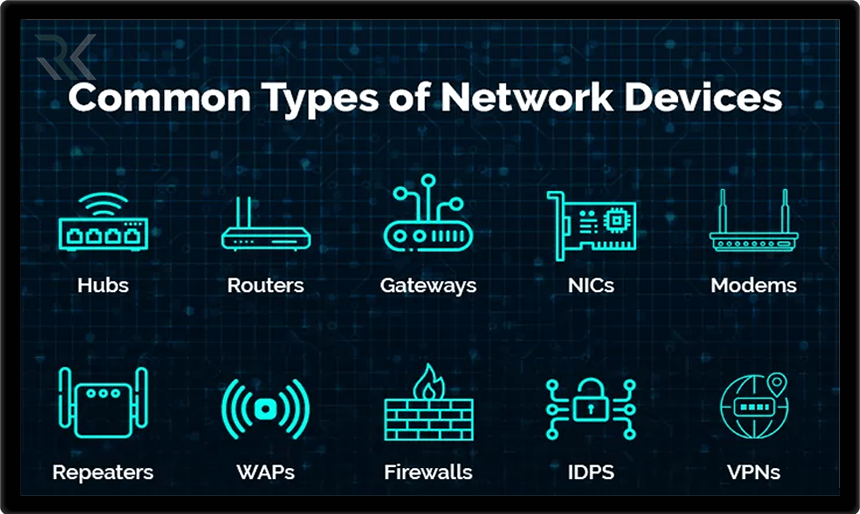

شبکههای کامپیوتری ستون فقرات ارتباطات و پردازش اطلاعات سازمانها محسوب میشوند بنابراین انتخاب و تأمین تجهیزات مناسب نقشی کلیدی در […]

امروزه تبادل داده و ارتباطات آنلاین بخش جداییناپذیر کسبوکارها شده است، امنیت شبکه به یکی از حیاتیترین نیازهای هر سازمان […]

در دنیای امروز که تقریباً همه فرایندهای کسبوکار بر پایه فناوری اطلاعات پیش میروند، زیرساخت IT حکم ستون فقرات سازمان […]

در دنیای امروز شبکههای کامپیوتری قلب تپنده هر سازمان به شمار میآیند و بدون وجود یک زیرساخت قدرتمند و قابل […]

در دنیای امروز که هر لحظه ممکن است بحرانهایی مانند حملات سایبری، قطعی شبکه، آتشسوزی یا بلایای طبیعی رخ دهد، […]

شبکههای کامپیوتری ستون فقرات ارتباطات و فرآیندهای کاری سازمانها هستند بنابراین، مدیریت شبکه نقش حیاتی در تضمین عملکرد پایدار، امن […]

امروزه شبکههای کامپیوتری ستون فقرات هر کسبوکاری به شمار میروند و بدون پایداری و کارایی مناسب آنها، بسیاری از فعالیتهای […]

شبکههای کامپیوتری ستون فقرات هر کسبوکاری را تشکیل میدهند و امنیت آنها اهمیت ویژهای دارد. اینجاست که مرکز عملیات شبکه […]

در دنیای اینترنت امن، صرف داشتن یک گواهی دیجیتال به معنای قابل اعتماد بودن آن نیست. ممکن است گواهی به […]

در دنیای ارتباطات نرمافزاری و سیستمهای توزیعشده، پروتکلهای مختلفی برای تبادل داده و اجرای دستورات از راه دور وجود دارد. […]

در دنیای دیجیتال امروز امنیت اطلاعات و اطمینان از اعتبار گواهینامههای دیجیتال اهمیت ویژهای دارد. یکی از ابزارهای کلیدی برای […]

در دنیای امروز که سیستمهای نرمافزاری پیچیدهتر از همیشه شدهاند، نظارت دقیق و زمانبندیشده بر عملکرد سرورها، سرویسها، میکروسرویسها و […]

در عصری که ایمیلها یکی از اصلیترین ابزارهای ارتباطی ما محسوب میشوند، تضمین امنیت و محرمانگی آنها اهمیتی حیاتی دارد. […]

در دنیای ارتباطات دیجیتال، اعتماد میان سیستمها و کاربران بدون استفاده از مکانیزمهای رمزنگاریشده ممکن نیست. یکی از مهمترین استانداردهایی […]

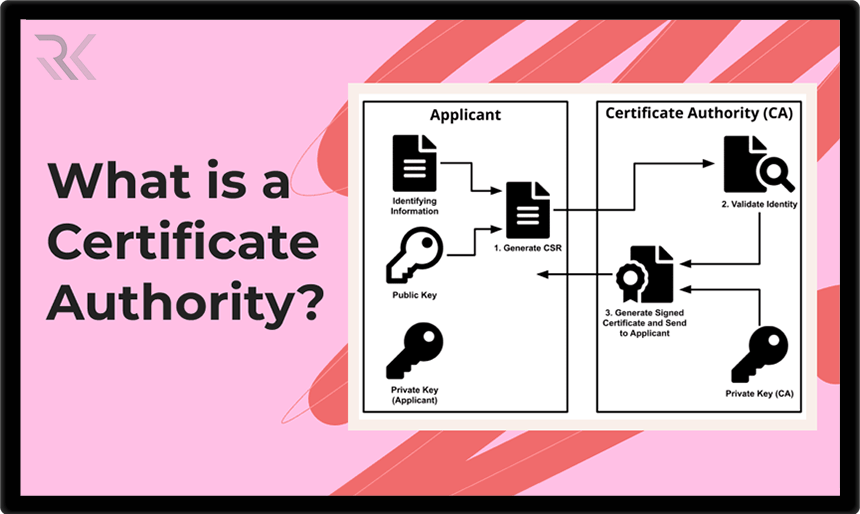

در دنیای امروز که تبادل اطلاعات دیجیتال به بخشی جدانشدنی از زندگی ما تبدیل شده، اعتماد به صحت و امنیت […]

در دنیای دیجیتال امروز، حفاظت از دادهها، تأیید هویت و ایجاد بستر ارتباطی امن، بیش از هر زمان دیگری ضروری […]

در بسیاری از ارتباطات دیجیتال، تمرکز اصلی امنیت بر تأیید هویت کاربران است؛ اما در برخی از خدمات حساس مانند […]

در دنیای امنیت سایبری، رمزهای عبور همچنان یکی از رایجترین و مهمترین نقاط ضعف برای مهاجمان محسوب میشوند. ابزار Ncrack […]

در دنیای دیجیتال امروز دیگر فقط جلوگیری از حملات کافی نیست؛ مسئله مهمتر این است که در صورت وقوع حمله […]

سند “الزامات امنیتی زیرساختهای حیاتی در استفاده از محصولات نرمافزاری سازمانی” توسط مرکز مدیریت راهبردی افتا تهیه شده و هدف […]

سند راهبردی فضای مجازی جمهوری اسلامی ایران، یک برنامه جامع برای پیشبرد سیاستها و استراتژیهای کشور در حوزه فضای مجازی […]

استاندارد ملی «امنیت اطلاعات، امنیت سایبری و حفاظت از حریم خصوصی» که تحت عنوان INSO-ISO-IEC 27001 منتشر شده است، مجموعهای […]

کتاب “الزامات و ملاحظات پدافند غیرعامل مراکز داده” توسط تیمی از کارشناسان برجسته در زمینههای پدافند غیرعامل، امنیت اطلاعات و […]

امنیت سیستم کنترل صنعتی، که به عنوان امنیت ICS (Industrial Control System) نیز شناخته می شود شامل استراتژی ها و […]

در دنیای دیجیتال امروز دادهها به عنوان یکی از ارزشمندترین داراییهای سازمانها و افراد شناخته میشوند. اطلاعات مالی، دادههای مشتریان، […]

در دنیای دیجیتال امروز که اطلاعات و دادهها ارزش بیسابقهای یافتهاند امنیت سایبری به یکی از حیاتیترین نیازها برای سازمانها […]

سرگذشت CIS در سال 2000 میلادی این مرکز غیر دولتی البته با همایت FBI (سازمان اطلاعات داخلی و امنیتی ایالات […]

سیستمهای مدیریت اطلاعات و رویدادهای امنیتی (SIEM) بخشی حیاتی از هر مجموعه ابزار امنیت سایبری مدرن هستند که به SOC […]

این شرکت روز دوشنبه گفت که یک آسیب پذیری در ابزار محبوب انتقال فایل کراش اف تی پی، در حال […]

سیستم عامل CentOS یکی از محبوبترین توزیعهای لینوکس در دنیای سرورها و سازمانهاست که به دلیل پایداری بالا، امنیت قابل […]

در بین سیستمعاملهای متنباز، توزیعهای لینوکسی جایگاه ویژهای دارند و هر کدام متناسب با نیازهای مختلف کاربران عرضه میشوند. یکی […]

AlmaLinux یکی از محبوبترین توزیعهای لینوکس در دنیای سرورهاست که پس از پایان پشتیبانی CentOS معرفی شد. این سیستمعامل رایگان، […]

قطعی سیستمها میتواند خسارتهای مالی و اعتباری زیادی برای سازمانها به همراه داشته باشد. برای جلوگیری از این مشکل، مکانیزم […]

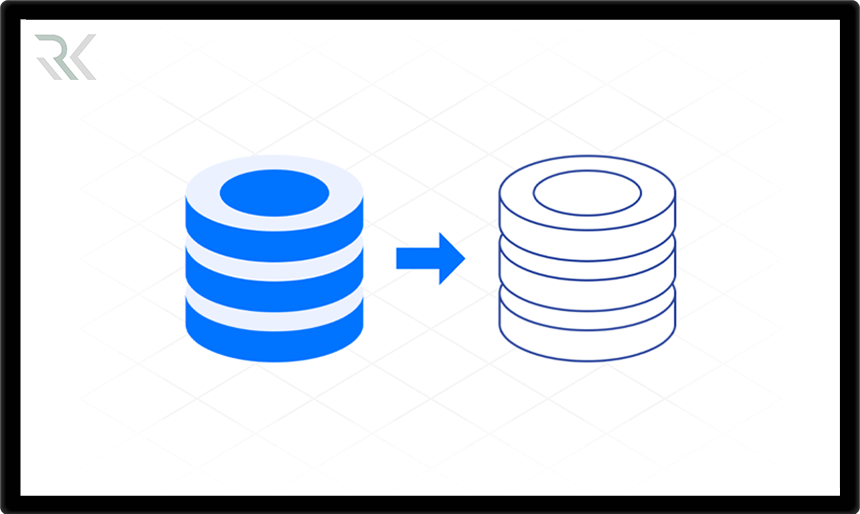

حفاظت از دادهها و دسترسی مداوم به آنها برای سازمانها اهمیت حیاتی دارد. Data Replication یا تکثیر دادهها به فرآیندی […]

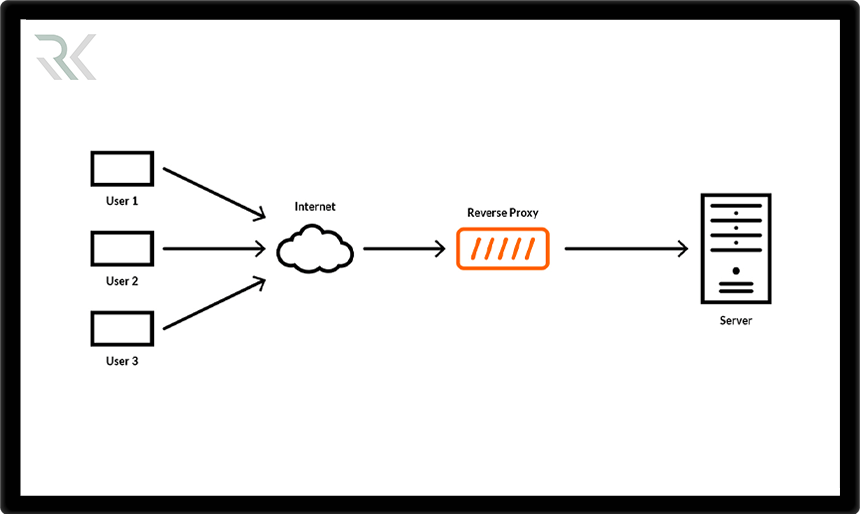

وبسایتها و اپلیکیشنهای آنلاین حجم زیادی از ترافیک را مدیریت میکنند پس استفاده از ابزارهایی برای افزایش امنیت، سرعت و […]

مدیریت درست ترافیک شبکه یکی از کلیدهای موفقیت کسبوکارها در سرعت و پایداری سرویسهای آنلاین است. Load Balancer (لود بالانسر) […]

در جهان اطلاعات که سیستمها و سرویسهای فناوری اطلاعات بهصورت ۲۴ ساعته فعالیت میکنند، دسترسپذیری بالا (High Availability) نقش حیاتی […]

اکنون که وبسایتها و سرویسهای آنلاین با حجم بالای ترافیک مواجه هستند، مدیریت هوشمندانه بار و توزیع ترافیک بین سرورها […]

در معماریهای مدرن نرمافزاری، بهویژه در سیستمهای مبتنی بر میکروسرویس و زیرساختهای ابری، مدیریت و شناسایی سرویسها به یک چالش […]

عضویت در خبرنامه

موارد اخیر

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN