امنیت سایبری را با دانش، قدرتمند کنید

پایگاه دانش

ویرایش محتوا

نامه ی وزارت ارتباطات و فناوری اطلاعات و کارگروه پدافند به تمام دستگاه های اجرایی استان بسمه تعالی با سلام […]

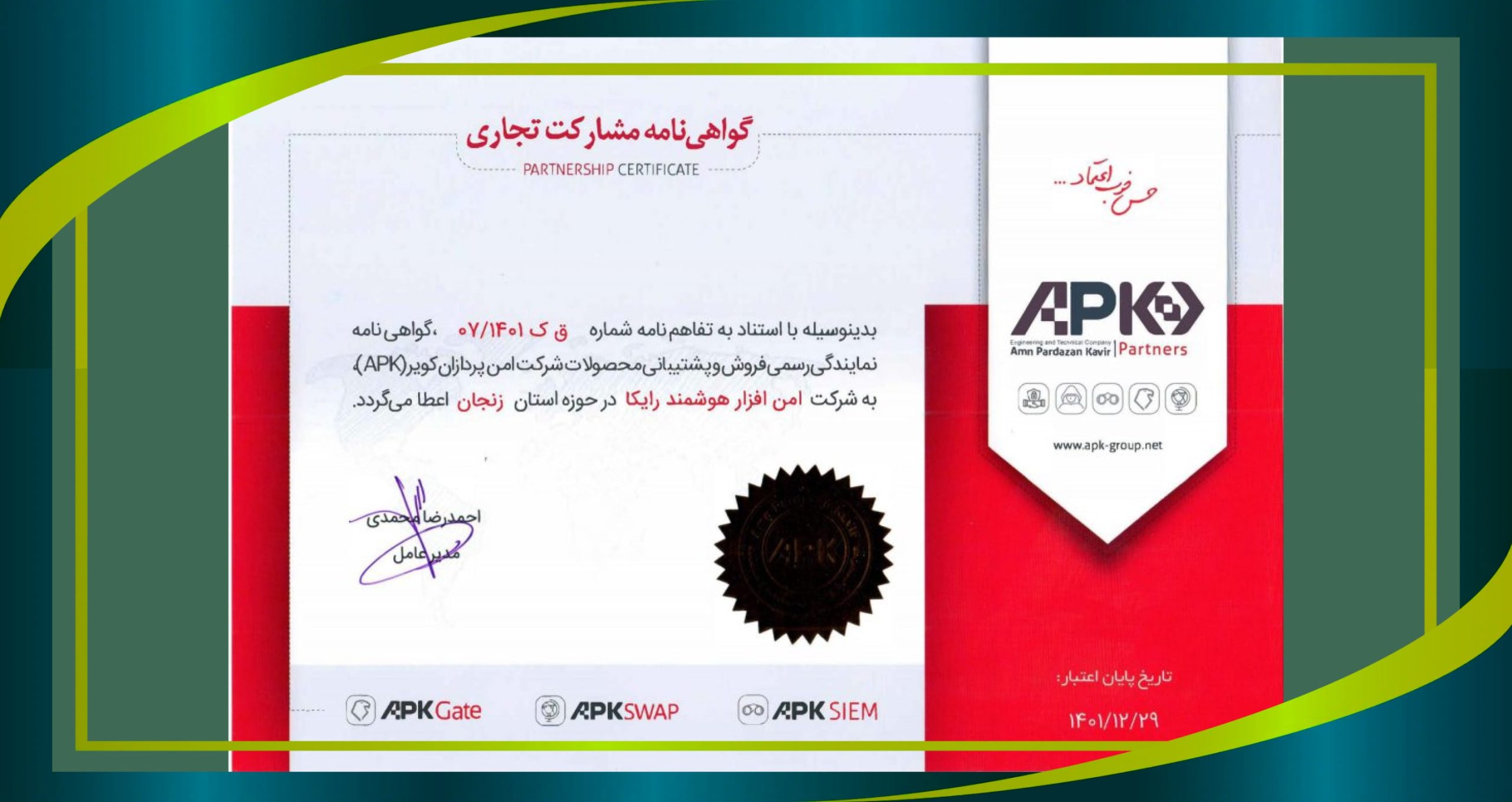

با همکاری گروه امن افزار رایکا با شرکت فنی مهندسی امن پردازان کویر از سال 1400 که شروع گردید. ادامه […]

امن افزار هوشمند رایکا تنها نمایندگی پادویش در سطح استان زنجان می باشد. این شرکت آماده ارائه مشاوره پیاده سازی […]

شناخت انواع سوئیچ شبکه به شما کمک می کند تا راه حل مناسبی را برای همراهی با نیازهای متغیر کسب […]

کالی لینوکس 2022.1 آخرین نسخه توزیع محبوب تست نفوذ و هکینگ اخلاقی است. این نسخه در 14 فوریه 2022 منتشر […]

فضای استارت آپی، فضایی در حال رشد است و طبیعی به نظر می رسد که این فضا با مشکلات و […]

ویرایش محتوا

ویرایش محتوا

ویرایش محتوا

ویرایش محتوا

ویرایش محتوا

ویرایش محتوا

عضویت در خبرنامه

موارد اخیر

-

فرایند یکپارچه رشنال (RUP) چیست و چگونه توسعه نرمافزار را مدیریت میکند؟

فرایند یکپارچه رشنال (RUP) چیست و چگونه توسعه نرمافزار را مدیریت میکند؟ -

مدل مارپیچ (Spiral Model) چیست و چگونه در توسعه نرمافزار کمک میکند؟

مدل مارپیچ (Spiral Model) چیست و چگونه در توسعه نرمافزار کمک میکند؟ -

Out of Band Management (OOB) چیست و چرا برای امنیت شبکه حیاتی است؟

Out of Band Management (OOB) چیست و چرا برای امنیت شبکه حیاتی است؟ -

توسعه سریع نرمافزار (RAD) چیست و کجا کاربرد دارد؟

توسعه سریع نرمافزار (RAD) چیست و کجا کاربرد دارد؟ -

تست یکپارچهسازی (Integration Testing) چیست و چه کاربردی در توسعه نرمافزار دارد؟

تست یکپارچهسازی (Integration Testing) چیست و چه کاربردی در توسعه نرمافزار دارد؟ -

Agile چیست؟ معرفی متدولوژی توسعه نرمافزار اجایل

Agile چیست؟ معرفی متدولوژی توسعه نرمافزار اجایل -

اوکتا (Okta) چیست و چه کاربردی در امنیت سازمانها دارد؟

اوکتا (Okta) چیست و چه کاربردی در امنیت سازمانها دارد؟ -

مدل آبشاری (Waterfall) در مدیریت پروژه چیست و چه تفاوتی با Agile دارد؟

مدل آبشاری (Waterfall) در مدیریت پروژه چیست و چه تفاوتی با Agile دارد؟