حمله DNS Flood چیست و چگونه با آن مقابله کنیم؟

سیستم DNS یکی از حیاتیترین اجزای ارتباط بین کاربران و وبسایت هاست. حملات DNS Flood با ارسال حجم زیادی از درخواستهای ساختگی، عملکرد این سیستم را مختل کرده و دسترسی کاربران به سرویسها را دشوار یا غیرممکن میکنند. این نوع حمله یکی از روشهای متداول در حملات DDoS است و تهدیدی جدی برای امنیت و پایداری خدمات آنلاین به شمار میرود.

حمله DNS Flood چیست؟

حمله DNS Flood یکی از انواع حملات DDoS است که در آن مهاجم با ارسال حجم عظیمی از درخواستهای DNS به یک سرور هدف، تلاش میکند منابع آن را مصرف کرده و عملکرد طبیعی سرویس را مختل کند. این درخواستها معمولاً بهصورت مکرر، بیوقفه و از منابع متعدد ارسال میشوند تا توان پردازشی سرور و پهنای باند شبکه را اشغال کرده و از پاسخگویی به درخواستهای واقعی کاربران جلوگیری شود.

در این نوع حمله هدف اصلی فلج کردن زیرساخت DNS است که مسئول ترجمه نام دامنه به آدرس IP میباشد. زمانی که این سیستم آسیب ببیند یا از کار بیفتد، کاربران نمیتوانند به وبسایتها یا سرویسهای آنلاین دسترسی پیدا کنند، حتی اگر سرور اصلی آنها همچنان فعال باشد. DNS Flood به دلیل سادگی اجرا و تأثیر مخرب بالا، یکی از رایجترین تکنیکها در حملات سایبری محسوب میشود.

نحوه عملکرد حمله DNS Flood

-

تولید درخواستهای بیپایان DNS:

در این مرحله مهاجم شروع به ارسال سیلی از درخواستهای DNS به سمت سرور هدف میکند. این درخواستها معمولاً شامل نام دامنههای تصادفی یا نامهایی هستند که وجود خارجی ندارند. هدف این است که هر درخواست منجر به پردازش پرهزینه در سرور شود، بدون اینکه پاسخ مفیدی بازگردد.

-

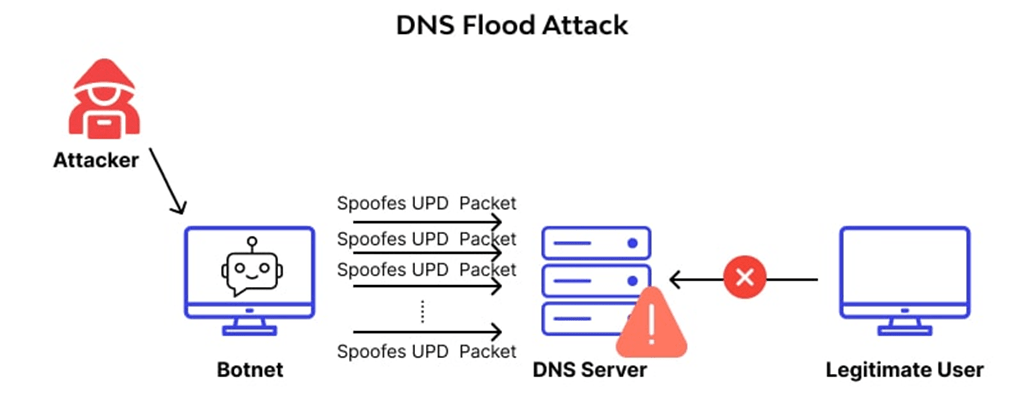

استفاده از باتنت یا IPهای جعلی:

برای افزایش شدت حمله و دشوار کردن شناسایی آن، مهاجم از شبکهای از سیستمهای آلوده (باتنت) یا آدرسهای IP جعلی استفاده میکند. این تنوع در منابع باعث میشود فیلتر کردن درخواستها برای سرور هدف دشوارتر شده و حمله مؤثرتر واقع شود.

-

اشباع منابع سرور DNS:

با ارسال حجم انبوهی از درخواستها، پردازنده و حافظه سرور DNS مشغول پاسخگویی میشود و پهنای باند شبکه بهسرعت پر میشود. در این حالت منابع سرور بهطور کامل اشغال شده و دیگر نمیتواند به درخواستهای واقعی پاسخ دهد. نتیجه آن اختلال در سرویس DNS و عدم دسترسی کاربران به سایتها یا سرویسها خواهد بود.

-

تداوم و توزیع حمله برای تخریب بیشتر:

برخی مهاجمان حمله را در بازه زمانی طولانیتری ادامه میدهند و آن را از منابع مختلف و با شدتهای متغیر انجام میدهند تا سیستمهای دفاعی را سردرگم کنند. این روش به آنها امکان میدهد اثربخشی حمله را افزایش داده و زمان پاسخگویی تیم امنیتی را به تأخیر بیندازند.

انواع حملات مرتبط با DNS Flood

Direct DNS Flood

در این نوع از حمله مهاجم مستقیماً حجم عظیمی از درخواستهای DNS را به سرور هدف ارسال میکند. این درخواستها معمولاً شامل نام دامنههای تصادفی یا جعلی هستند که وجود خارجی ندارند. هدف اصلی، اشباع پردازنده و حافظه سرور است تا نتواند به درخواستهای واقعی پاسخ دهد. این روش ساده ولی بسیار مؤثر است.

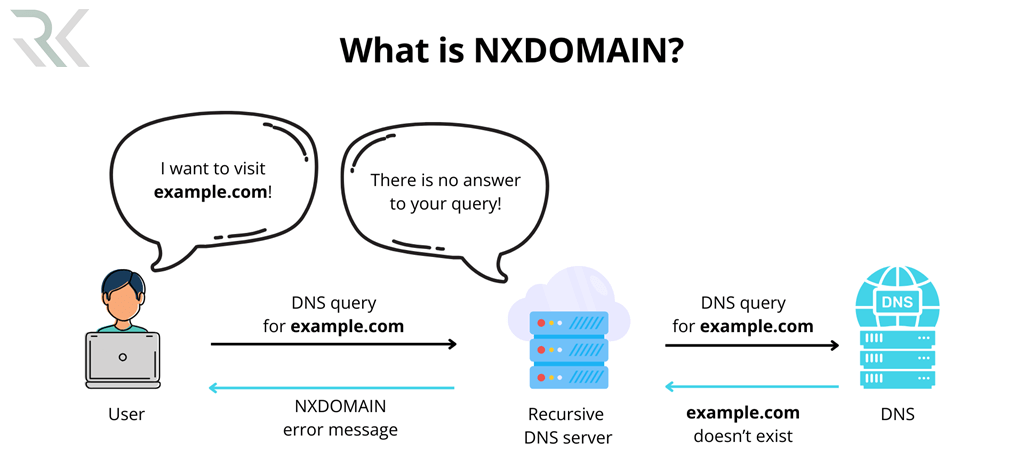

NXDOMAIN Attack

در حملات NXDOMAIN مهاجم تعداد زیادی درخواست برای دامنههایی ارسال میکند که ثبت نشدهاند یا وجود ندارند. هر بار که سرور DNS باید بررسی کند که چنین دامنهای وجود ندارد، منابع زیادی مصرف میشود. تکرار این فرآیند باعث فشار سنگین بر سرور و در نهایت از کار افتادن آن میشود.

DNS Amplification Attack

مهاجم از سرورهای DNS باز بهعنوان واسطه استفاده میکند. درخواستهای کوچک DNS با IP جعلی قربانی (spoofed) ارسال میشوند، و پاسخهای بزرگتر بهسمت سیستم هدف بازمیگردند. این تکنیک باعث تقویت حجم حمله میشود و معمولاً چند برابر ترافیک ایجاد شده اولیه، به سیستم قربانی بازمیگردد.

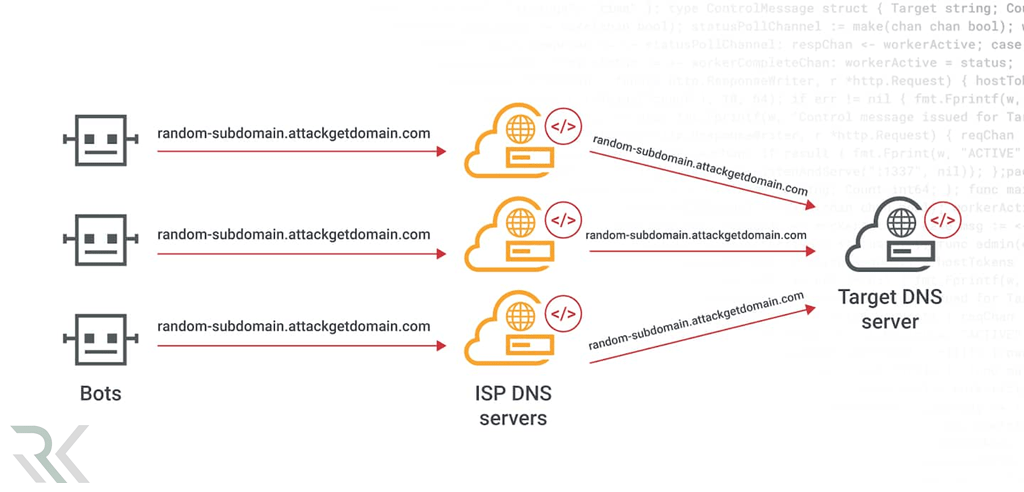

Random Subdomain Attack

در این نوع حمله، مهاجم درخواستهایی برای زیردامنههای تصادفی یک دامنه مشخص ایجاد میکند، مانند abc123.example.com، xzy456.example.com و غیره. این کار مانع از استفاده حافظه کش DNS میشود و سرور مجبور است هر بار یک درخواست جدید پردازش کند که منجر به بار اضافی و کندی شدید میشود.

روشهای مقابله و شناسایی حمله DNS Flood

-

مانیتورینگ دقیق ترافیک DNS

یکی از اولین گامها برای شناسایی حمله، نظارت پیوسته بر حجم و الگوی ترافیک DNS است. افزایش ناگهانی درخواستها، بهویژه به دامنههای ناشناخته یا زیردامنههای تصادفی، میتواند نشانهای از آغاز حمله باشد. ابزارهایی مانند Wireshark، Zeek یا سامانههای SIEM میتوانند در تحلیل ترافیک و شناسایی رفتار غیرعادی بسیار مؤثر باشند.

-

استفاده از فایروال و سیستمهای جلوگیری از نفوذ (IPS)

فایروالهای نسل جدید و سیستمهای جلوگیری از نفوذ میتوانند ترافیک غیرعادی DNS را شناسایی و مسدود کنند. این سیستمها قابلیت تشخیص الگوهای حمله مانند نرخ بالای درخواست یا درخواستهای تکراری به دامنههای مشکوک را دارند و از رسیدن آنها به سرور جلوگیری میکنند.

سیستم پیشگیری از نفوذ (IPS) چیست و چرا اهمیت دارد؟

-

اعمال Rate Limiting

با اعمال محدودیت نرخ روی تعداد درخواستهای DNS از یک آدرس IP مشخص، میتوان جلوی ارسال انبوه درخواستها از منابع واحد را گرفت. این روش ساده اما بسیار کارآمد است، بهخصوص در حملاتی که از تعداد محدودی منبع برای ارسال ترافیک استفاده میکنند.

Rate Limiting چیست و چگونه امنیت شبکه را افزایش می دهد؟

-

فیلتر کردن دامنههای جعلی یا مشکوک

با استفاده از فهرستهای سیاه (Blacklist) و تنظیمات DNS Policy میتوان دامنههایی که بهطور مکرر هدف درخواستهای مخرب قرار میگیرند را مسدود کرد. همچنین میتوان با بررسی نامهای دامنه درخواستشده، الگوهای تصادفی یا جعلی را تشخیص داد و از ادامه پردازش آنها جلوگیری کرد.

جمعبندی…

حملات DNS Flood یکی از خطرناکترین انواع حملات (DDoS) هستند که با ایجاد ترافیک غیرعادی به سرورهای DNS میتوانند دسترسی کاربران به وبسایتها و سرویسهای آنلاین را مختل کنند. شناسایی سریع استفاده از ابزارهای امنیتی پیشرفته و بهرهگیری از راهکارهای مقابله هوشمندانه، کلید محافظت در برابر این تهدید پیچیده است.

موارد اخیر

-

Traceroute چیست و چگونه در عیبیابی شبکه استفاده میشود؟

Traceroute چیست و چگونه در عیبیابی شبکه استفاده میشود؟ -

چگونه از هک شدن حسابهای کاربری جلوگیری کنیم؟ نکات کلیدی و راهکارها

چگونه از هک شدن حسابهای کاربری جلوگیری کنیم؟ نکات کلیدی و راهکارها -

آشنایی با PRTG؛ بهترین ابزار برای مانیتورینگ شبکه و سرورها

آشنایی با PRTG؛ بهترین ابزار برای مانیتورینگ شبکه و سرورها -

عیبیابی شبکه چیست و با چه ابزارهایی انجام میشود؟

عیبیابی شبکه چیست و با چه ابزارهایی انجام میشود؟ -

نرم افزار Samba چیست و چگونه برای انتقال فایل بین ویندوز و لینوکس استفاده میشود؟

نرم افزار Samba چیست و چگونه برای انتقال فایل بین ویندوز و لینوکس استفاده میشود؟ -

سرور برمتال چیست و چه کاربرد و ساختاری دارد؟ مقایسه با VPS

سرور برمتال چیست و چه کاربرد و ساختاری دارد؟ مقایسه با VPS -

پلتفرم ابری Oracle Cloud Infrastructure چیست و چه مزایایی دارد؟

پلتفرم ابری Oracle Cloud Infrastructure چیست و چه مزایایی دارد؟ -

تفاوت ابر عمومی (Public Cloud) و ابر خصوصی (Private Cloud) چیست؟ مقایسه کامل و کاربردی

تفاوت ابر عمومی (Public Cloud) و ابر خصوصی (Private Cloud) چیست؟ مقایسه کامل و کاربردی -

آشنایی با ابر هیبریدی (Hybrid Cloud)؛ ترکیبی هوشمند از امنیت و مقیاسپذیری

آشنایی با ابر هیبریدی (Hybrid Cloud)؛ ترکیبی هوشمند از امنیت و مقیاسپذیری -

چند ابری (Multicloud) چیست و چه تفاوتی با Hybrid Cloud دارد؟

چند ابری (Multicloud) چیست و چه تفاوتی با Hybrid Cloud دارد؟

برترین ها

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *