آشنایی کامل با ابزار hping3 و مقایسه آن با Nmap و Netcat

ابزارهایی که امکان تحلیل و ارسال بستههای سفارشی را فراهم میکنند در امنیت شبکه و تست نفوذ اهمیت زیادی دارند. یکی از این ابزارهای قدرتمند، hping3 است؛ ابزاری خط فرمانی که به کاربران اجازه میدهد بستههای TCP/IP را با جزئیات دلخواه ارسال و تجزیهوتحلیل کنند.

hping3 چیست؟

hping3 یک ابزار قدرتمند خط فرمان در محیطهای یونیکس و لینوکس است که برای تولید و ارسال بستههای TCP/IP با ساختار دلخواه طراحی شده است. برخلاف ابزار ping سنتی که تنها با ICMP کار میکند، hping3 توانایی ارسال بستههای TCP، UDP، ICMP و RAW-IP را دارد. همین ویژگی آن را به ابزاری مناسب برای تست فایروالها، انجام اسکن پورت، تست حملات DoS و بررسی مسیر بستهها در شبکه تبدیل کرده است.

این ابزار بیشتر توسط متخصصان امنیت، مدیران شبکه و تستکنندگان نفوذ مورد استفاده قرار میگیرد، زیرا امکان شبیهسازی دقیق رفتار ترافیک واقعی را میدهد. hping3 علاوه بر تحلیل ساده، قابلیت انجام حملات پیشرفته مانند TCP SYN Flood، تست spoofing و تحلیل پاسخ سیستمعاملها به انواع خاصی از بستهها را نیز فراهم میکند. همین انعطافپذیری و کنترل بالا hping3 را به یکی از ابزارهای مهم در جعبهابزار هر کارشناس امنیت شبکه تبدیل کرده است.

قابلیتها و کاربردهای hping3

اسکن پورتها (Port Scanning):

hping3 میتواند بستههای TCP با فلگهای خاص به پورتهای هدف ارسال کند و بر اساس پاسخ دریافتی، باز یا بسته بودن پورتها را شناسایی کند. این روش شبیهسازی اسکنهایی است که ابزارهایی مانند Nmap انجام میدهند، اما با انعطاف بیشتر در کنترل بستهها.

تست فایروال و فیلترهای شبکه:

با استفاده از hping3 میتوان بررسی کرد که فایروال یا سیستم فیلتر شبکه چگونه به انواع مختلف بستهها واکنش نشان میدهد. این قابلیت به مدیران شبکه کمک میکند تا ضعفها و نقاط قابل نفوذ در پیکربندی امنیتی خود را شناسایی کنند.

تحلیل مسیر بستهها (Traceroute):

مانند ابزار traceroute، hping3 با استفاده از TTL متغیر میتواند مسیر عبور بستهها تا مقصد را ردیابی کند. این ویژگی در عیبیابی شبکه و تحلیل عملکرد مسیریابی بسیار مفید است.

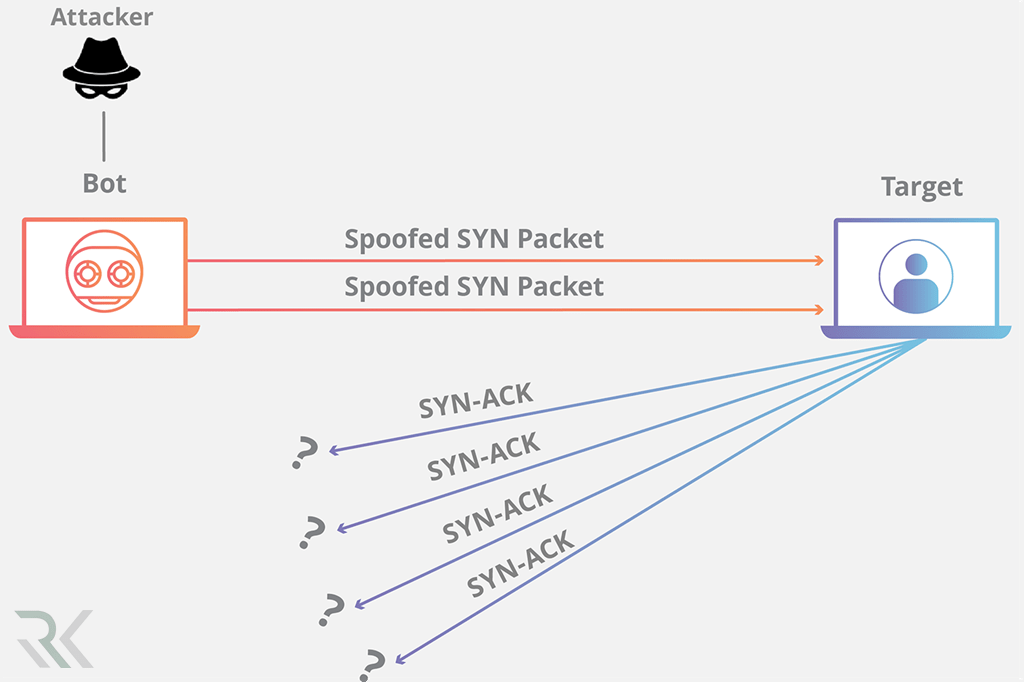

حملات شبیهسازی شده (مانند SYN Flood):

یکی از کاربردهای مهم hping3 در تست امنیت، شبیهسازی حملات DDoS مانند SYN Flood است. این کار برای بررسی توان مقاومت سرورها در برابر حملات و تنظیم بهتر مکانیزمهای دفاعی انجام میشود.

ساخت بستههای سفارشی (Custom Packet Crafting):

hping3 به کاربران امکان میدهد تا بستههایی با فلگها، آدرسها، پورتها و حتی محتوای دلخواه بسازند. این قابلیت برای تست رفتار دقیق سیستمعاملها یا تجهیزات شبکه در شرایط خاص بسیار کاربردی است.

نحوه نصب hping3 در سیستمعاملهای مختلف

نصب hping3 در لینوکس (Debian/Ubuntu)

در توزیعهای مبتنی بر Debian مانند Ubuntu میتوانید با استفاده از دستور زیر hping3 را بهسادگی نصب کنید:

sudo apt update

sudo apt install hping3

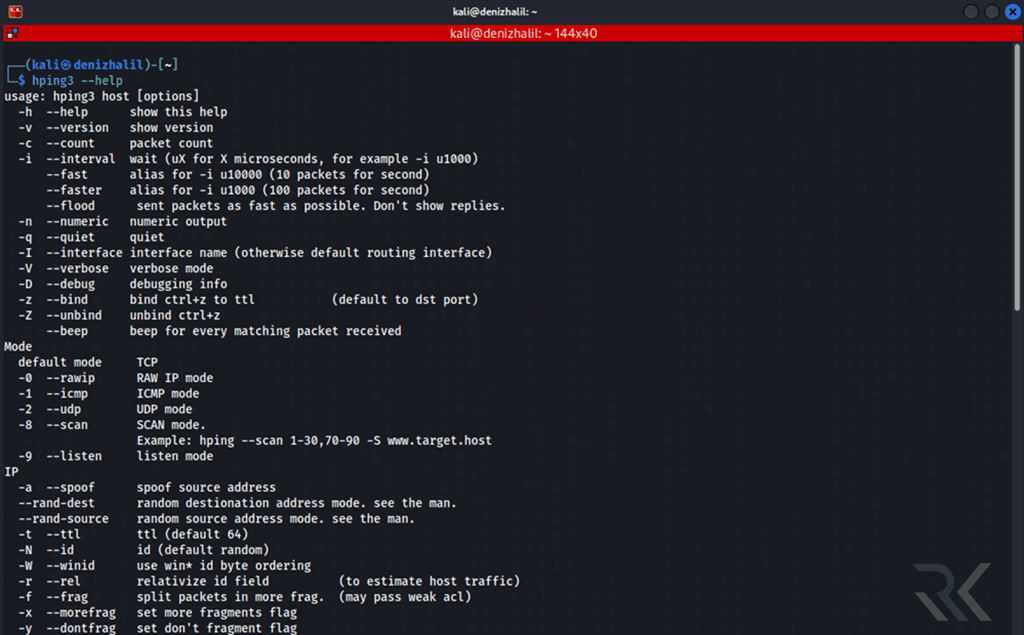

پس از نصب با اجرای دستور hping3 -h میتوانید از درستی نصب اطمینان حاصل کنید و راهنمای دستورات را مشاهده نمایید.

نصب hping3 در CentOS / RHEL / Fedora

در سیستمهای مبتنی بر Red Hat ابتدا باید مخزن EPEL فعال شود. سپس hping3 قابل نصب است:

sudo yum install epel-release

sudo yum install hping3

یا در نسخههای جدیدتر Fedora

sudo dnf install hping3

نصب hping3 در Windows:

hping3 به طور مستقیم روی ویندوز اجرا نمیشود، اما میتوانید از آن در محیطهای شبیهساز لینوکس مانند WSL (Windows Subsystem for Linux) یا ماشین مجازی لینوکس استفاده کنید. در WSL میتوانید همان دستورات Ubuntu را اجرا نمایید.

دستورات رایج و پرکاربرد در hping3

بررسی دسترسی TCP به یک پورت خاص:

hping3 -S -p 80 192.168.1.1

این دستور یک بسته TCP با فلگ SYN به پورت 80 آدرس مورد نظر ارسال میکند. پاسخ دریافتی مشخص میکند که پورت باز است یا بسته.

ارسال بستههای ICMP مانند ping:

hping3 -1 192.168.1.1

در این حالت hping3 مانند ابزار ping عمل کرده و بستههای ICMP Echo Request ارسال میکند. گزینه -1 حالت ICMP را فعال میکند.

اسکن محدودهای از پورتها:

hping3 -S 192.168.1.1 -p ++50

این دستور از پورت 50 شروع کرده و بهصورت افزایشی پورتها را اسکن میکند. میتوانید برای شناسایی پورتهای باز از آن استفاده کنید.

تست حمله SYN Flood:

hping3 -S --flood -V -p 80 192.168.1.1

دستور بالا با گزینه–flood بستههای SYN را بهصورت سیلآسا به پورت 80 ارسال میکند و برای شبیهسازی حملات DoS استفاده میشود.

بررسی پاسخ فایروالها:

hping3 -S -p 80 --tcp-timestamp 192.168.1.1

با استفاده از فلگهای خاص مانند –tcp-timestamp میتوان نحوه پاسخدهی فایروال یا سیستمعامل مقصد به بستههای خاص را تحلیل کرد.

حالت traceroute در hping3:

hping3 --traceroute -V -1 8.8.8.8

این دستور مشابه traceroute عمل کرده و مسیر عبور بستهها را از مبدا تا مقصد نمایش میدهد. برای بررسی مسیرهای شبکه مفید است.

مقایسه hping3 با Nmap و Netcat

ابزارهای hping3، Nmap و Netcat هر کدام در دنیای شبکه و امنیت جایگاه خاص خود را دارند، اما کاربرد آنها با هم تفاوتهایی دارد. hping3 بیشتر بهعنوان یک ابزار برای ارسال بستههای سفارشی TCP/IP استفاده میشود و در حملات شبیهسازی شده، تحلیل دقیق بستهها، تست فایروال و اسکن پورتهای خاص با کنترل بالا کاربرد دارد. برخلاف آن Nmap یک ابزار قدرتمند برای اسکن شبکه و کشف میزبانها و خدمات فعال روی آنها است که با اتوماسیون بالا و تحلیل هوشمند همراه است.

در سوی دیگر Netcat بیشتر بهعنوان یک “چاقوی سویسی شبکه” شناخته میشود که برای ارتباط ساده بین پورتها، شنود و ارسال داده بین کلاینت و سرور استفاده میشود. در حالی که hping3 تمرکز بیشتری بر ساختار دقیق بستهها دارد Netcat بیشتر در انتقال داده و ایجاد ارتباط ساده TCP/UDP به کار میرود. هر سه ابزار مکمل یکدیگر هستند و در کنار هم، میتوانند نیازهای مختلف تحلیل شبکه و تست امنیت را برطرف کنند.

hping3 |

Nmap |

Netcat |

|

|---|---|---|---|

|

نوع عملکرد |

ارسال و ساخت بستههای TCP/IP |

اسکن شبکه و کشف سرویسها |

ابزار ارتباطی و انتقال داده |

|

پشتیبانی از اسکن پورت |

بله (سفارشیسازی بالا) |

بله (خودکار و پیشرفته) |

محدود (نیاز به اسکریپتنویسی) |

|

قابلیت ارسال بسته خاص |

بله |

محدود |

خیر |

|

مناسب برای تست فایروال |

بله |

تا حدی |

خیر |

|

مناسب برای تست نفوذ |

بله |

بله |

بله (در مراحل خاص) |

|

رابط کاربری گرافیکی |

ندارد |

دارد (Zenmap) |

ندارد |

|

یادگیری و استفاده |

نیاز به دانش فنی متوسط تا بالا |

رابط سادهتر و مستندات کامل |

بسیار ساده اما قدرتمند |

جمعبندی…

ابزار hping3 با قابلیتهای پیشرفتهای که برای تحلیل بستههای شبکه، تست امنیت، شبیهسازی حملات و بررسی دقیق فایروالها ارائه میدهد، به یکی از ابزارهای مهم در جعبهابزار کارشناسان امنیت و شبکه تبدیل شده است. در کنار ابزارهایی مانند Nmap و Netcat، hping3 نقش مکمل و تخصصیتری ایفا میکند که در شرایط خاص بسیار مؤثر واقع میشود.

موارد اخیر

-

Traceroute چیست و چگونه در عیبیابی شبکه استفاده میشود؟

Traceroute چیست و چگونه در عیبیابی شبکه استفاده میشود؟ -

چگونه از هک شدن حسابهای کاربری جلوگیری کنیم؟ نکات کلیدی و راهکارها

چگونه از هک شدن حسابهای کاربری جلوگیری کنیم؟ نکات کلیدی و راهکارها -

آشنایی با PRTG؛ بهترین ابزار برای مانیتورینگ شبکه و سرورها

آشنایی با PRTG؛ بهترین ابزار برای مانیتورینگ شبکه و سرورها -

عیبیابی شبکه چیست و با چه ابزارهایی انجام میشود؟

عیبیابی شبکه چیست و با چه ابزارهایی انجام میشود؟ -

نرم افزار Samba چیست و چگونه برای انتقال فایل بین ویندوز و لینوکس استفاده میشود؟

نرم افزار Samba چیست و چگونه برای انتقال فایل بین ویندوز و لینوکس استفاده میشود؟ -

سرور برمتال چیست و چه کاربرد و ساختاری دارد؟ مقایسه با VPS

سرور برمتال چیست و چه کاربرد و ساختاری دارد؟ مقایسه با VPS -

پلتفرم ابری Oracle Cloud Infrastructure چیست و چه مزایایی دارد؟

پلتفرم ابری Oracle Cloud Infrastructure چیست و چه مزایایی دارد؟ -

تفاوت ابر عمومی (Public Cloud) و ابر خصوصی (Private Cloud) چیست؟ مقایسه کامل و کاربردی

تفاوت ابر عمومی (Public Cloud) و ابر خصوصی (Private Cloud) چیست؟ مقایسه کامل و کاربردی -

آشنایی با ابر هیبریدی (Hybrid Cloud)؛ ترکیبی هوشمند از امنیت و مقیاسپذیری

آشنایی با ابر هیبریدی (Hybrid Cloud)؛ ترکیبی هوشمند از امنیت و مقیاسپذیری -

چند ابری (Multicloud) چیست و چه تفاوتی با Hybrid Cloud دارد؟

چند ابری (Multicloud) چیست و چه تفاوتی با Hybrid Cloud دارد؟

برترین ها

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *