پایگاه دانش

شرکت VMware یکی از پیشگامان مجازیسازی و رایانش ابری به شمار میرود. محصولات این شرکت با فراهمکردن ابزارهای متنوع، امکان […]

امروزه خدمات آنلاین، تماسهای تصویری و پخش ویدئو به بخشی جداییناپذیر از زندگی تبدیل شدهاند و کیفیت ارتباط شبکه اهمیت […]

چت باتها به سرعت در حال تبدیل شدن به ابزاری اساسی برای تعامل با کاربران در دنیای دیجیتال هستند. دو […]

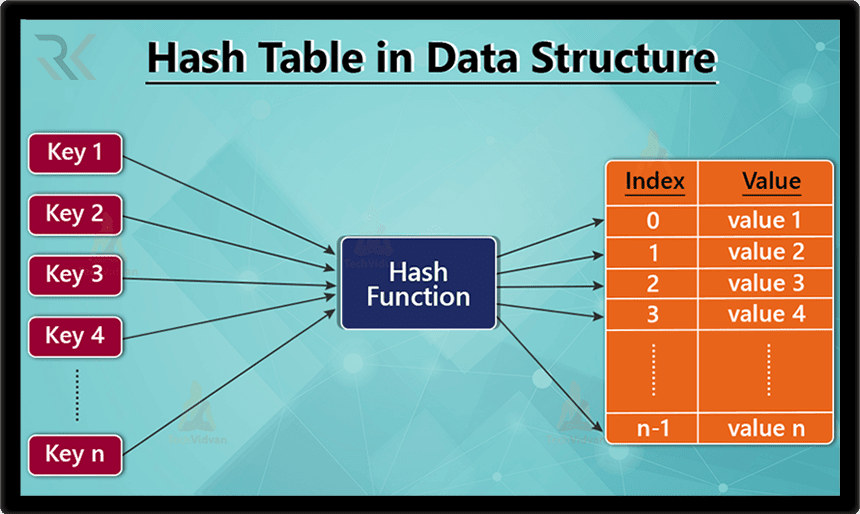

فظ امنیت و صحت دادهها اهمیت بالایی دارد و یکی از ابزارهای کلیدی برای این هدف، هش (Hash) است. هش […]

امضای دیجیتال یکی از ابزارهای کلیدی در دنیای دیجیتال است که برای تأمین امنیت و صحت اطلاعات آنلاین طراحی شده […]

الگوریتم DES یکی از نخستین و پرکاربردترین استانداردهای رمزنگاری در دنیای دیجیتال بود که برای سالها به عنوان روش اصلی […]

الگوریتم AES یا استاندارد رمزنگاری پیشرفته (Advanced Encryption Standard) یکی از پرکاربردترین و امنترین روشهای رمزنگاری در دنیای دیجیتال امروز […]

الگوریتم RSA یکی از مهمترین و پرکاربردترین روشهای رمزنگاری کلید عمومی در دنیای دیجیتال است. این الگوریتم برای اولین بار […]

SSH یا Secure Shell یک پروتکل شبکهای امن است که برای برقراری ارتباط میان سیستمها و سرورها از طریق شبکههای […]

پروتکلTLS یکی از مهمترین ابزارها برای ایجاد ارتباطات امن در اینترنت است. این پروتکل با استفاده از رمزنگاری، صحت دادهها […]

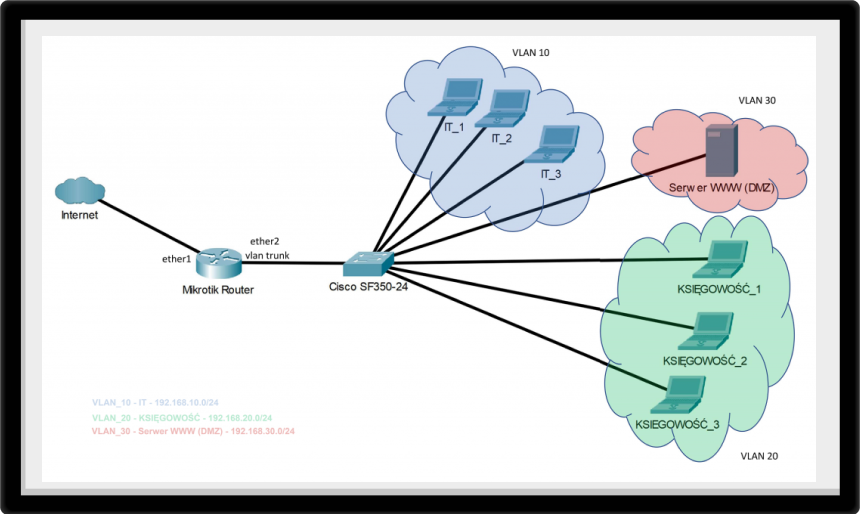

LAN مجازی (Virtual LAN) به قسمت جدا و تقسیم شده در لایه Data Link شبکه کامپیوتری که باعث ایجاد چندین […]

شناخت انواع سوئیچ شبکه به شما کمک می کند تا راه حل مناسبی را برای همراهی با نیازهای متغیر کسب […]

حملات Watering Hole یا گودال آب نوعی از حملات مهندسی اجتماعی هستند که با استفاده از وبسایتهای معتبر و پرمراجعه، […]

حملات Honey Trap یا دام عاطفی یکی از شیوههای پیچیده و خطرناک در دنیای مهندسی اجتماعی است که از احساسات […]

Dumpster Diving یا زبالهگردی مفهومی است که شاید در نگاه اول خندهدار یا حتی چندشآور به نظر برسد. اما در […]

حملات Quid Pro Quo یکی از انواع حملات مهندسی اجتماعی هستند که در آن مهاجم در ازای دریافت اطلاعات یا […]

در حوزه امنیت سایبری حملهی Piggybacking به نوع خاصی از حملات اطلاق میشود که در آن یک کاربر غیرمجاز با […]

حملات Pretexting یکی از روشهای پیچیده و هوشمندانه در دنیای مهندسی اجتماعی است که هدف آن فریب افراد با استفاده […]

در دنیای امروز که تهدیدات سایبری هر روز پیچیدهتر میشوند، حملات مهندسی اجتماعی به یکی از ابزارهای محبوب هکرها تبدیل […]

در دنیای امروز که فناوری به بخش جداییناپذیر زندگی ما تبدیل شده است، آگاهی از تهدیدات سایبری از اهمیت بسیاری […]

حملات ویشینگ (Vishing) یکی از انواع حملات مهندسی اجتماعی هستند که از طریق تماسهای تلفنی برای فریب افراد و دسترسی […]

اسمیشینگ (Smishing) یکی از روشهای پیشرفته و خطرناک کلاهبرداری است که از پیامکها برای فریب کاربران استفاده میکند. در این […]

عضویت در خبرنامه

موارد اخیر

-

معرفی و بررسی کامل سیستمعامل CentOS؛ از گذشته تا جانشینهای امروز

معرفی و بررسی کامل سیستمعامل CentOS؛ از گذشته تا جانشینهای امروز -

معرفی سیستمعامل راکی لینوکس (Rocky Linux) و مقایسه آن با CentOS

معرفی سیستمعامل راکی لینوکس (Rocky Linux) و مقایسه آن با CentOS -

معرفی سیستمعامل AlmaLinux و کاربرد های آن | AlmaLinux برای چه کسانی مناسب است؟

معرفی سیستمعامل AlmaLinux و کاربرد های آن | AlmaLinux برای چه کسانی مناسب است؟ -

ماژول SELinux چیست و چگونه از آن استفاده کنیم؟ + آموزش غیر فعال کردن

ماژول SELinux چیست و چگونه از آن استفاده کنیم؟ + آموزش غیر فعال کردن -

راهکار بازیابی از فاجعه یا Disaster Recovery چیست و چرا اهمیت دارد؟

راهکار بازیابی از فاجعه یا Disaster Recovery چیست و چرا اهمیت دارد؟ -

فرایند Failover چیست و چه انواعی دارد؟ تفاوت Failover با Disaster Recovery

فرایند Failover چیست و چه انواعی دارد؟ تفاوت Failover با Disaster Recovery -

SAML چیست و چرا برای سازمانها اهمیت دارد؟

SAML چیست و چرا برای سازمانها اهمیت دارد؟ -

پروتکل OAuth چیست و چگونه کار میکند؟ مزایا و معایب OAuth

پروتکل OAuth چیست و چگونه کار میکند؟ مزایا و معایب OAuth