پایگاه دانش

در فرآیند توسعه نرمافزار اطمینان از عملکرد صحیح اجزای مختلف سیستم تنها با تست بخشهای مجزا کافی نیست. گاهی ماژولهایی […]

نیازهای کاربران دیجیتال بهطور مداوم در حال تغییر است، روشهای سنتی مدیریت پروژه دیگر پاسخگوی سرعت توسعه مورد انتظار نیستند. […]

تقریباً همهچیز به سرویسهای ابری و نرمافزارهای SaaS متکی است، مدیریت امن هویت و دسترسی کاربران بیش از هر زمان […]

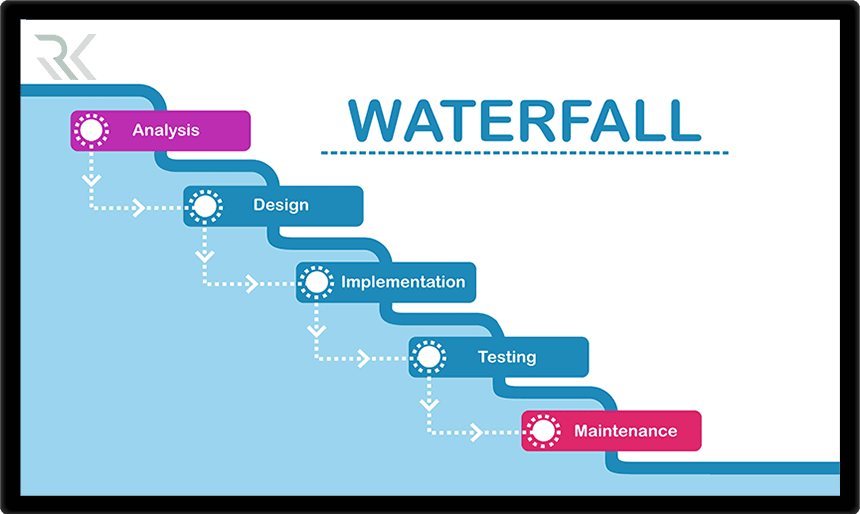

شناخت رویکردهای مختلف برنامهریزی و اجرا در حوزه مدیریت پروژه و توسعه نرمافزار اهمیت ویژهای دارد. یکی از قدیمیترین و […]

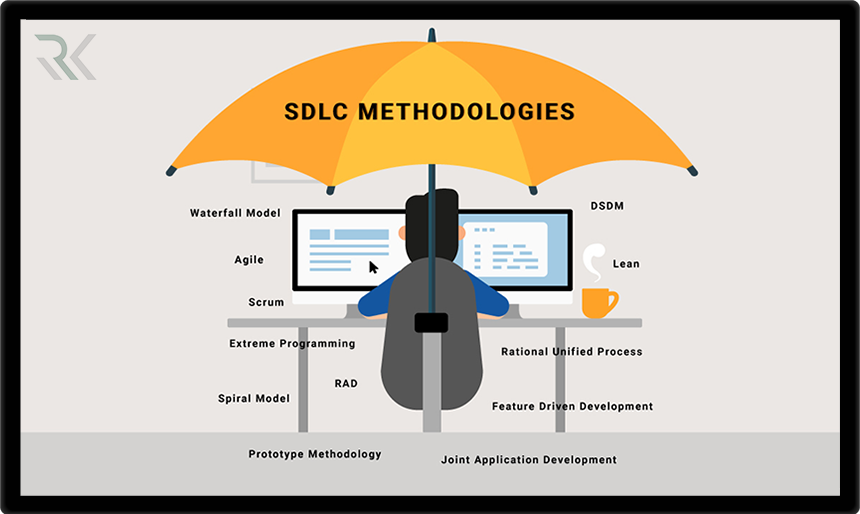

چرخه عمر توسعه نرمافزار (SDLC – Software Development Life Cycle) یکی از بنیادیترین چارچوبها در دنیای مهندسی نرمافزار است که […]

محصولات مایکروسافت ستون فقرات بسیاری از زیرساختهای سازمانی هستند؛ از Windows Server و WSUS تا SharePoint و پلتفرمهای توسعه مانند […]

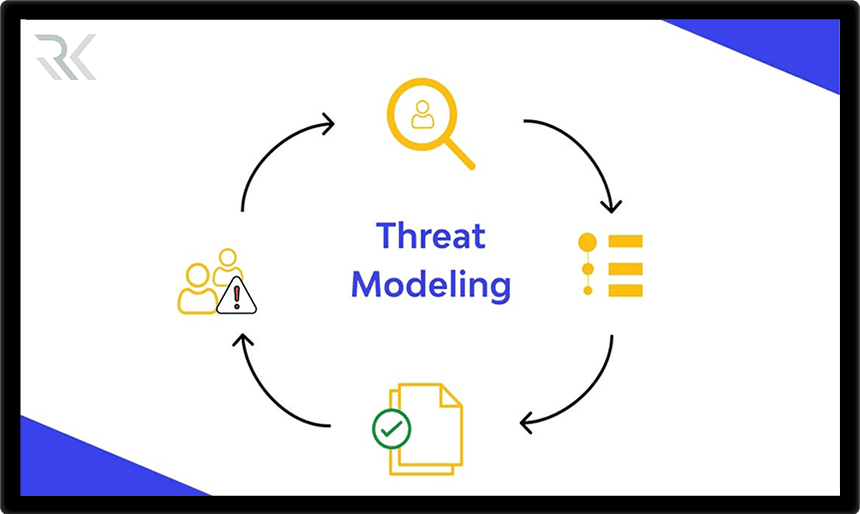

پیشگیری همیشه مؤثرتر از درمان است. مدلسازی تهدید (Threat Modeling) یکی از کلیدیترین روشها برای پیشبینی و درک خطرات پیش […]

درک نحوهی نفوذ مهاجمان به سیستمها، پایهی دفاع مؤثر به شمار میرود. مفهومی که این مسیر یا راه نفوذ را […]

در حوزه علوم کامپیوتر هر دادهای در نهایت به زبان صفر و یک بیان میشود. در این میان کم اهمیتترین […]

در دنیای پیچیده امنیت سایبری، هر روز مهاجمان از روشهای جدیدی برای نفوذ به شبکهها استفاده میکنند. یکی از هوشمندانهترین […]

یوتیوب با داشتن میلیاردها ویدیو در موضوعات مختلف، به یکی از محبوبترین پلتفرمهای تماشای محتوا تبدیل شده است. اما گاهی […]

با وجود میلیاردها ویدیوی آپلود شده در یوتیوب، پیدا کردن یک ویدیوی خاص میتواند به چالشی بزرگ تبدیل شود. یوتیوب […]

بازارهای مالی همواره از تکنولوژی برای بهبود عملکرد خود بهره بردهاند، اما ورود هوش مصنوعی (AI) انقلابی در نحوه تحلیل […]

هوش مصنوعی در سالهای اخیر به یک فناوری انقلابی تبدیل شده است که در بسیاری از صنایع، از تولید محتوا […]

در دنیای ارتباطات دیجیتال، هیچ دادهای بدون هماهنگی اولیه میان فرستنده و گیرنده منتقل نمیشود. این هماهنگی ابتدایی که پیش […]

با گسترش خدمات آنلاین، تهدیدی پنهان به یکی از کابوسهای جدی کسبوکارهای اینترنتی تبدیل شده است: حمله DDoS. این نوع […]

Cain & Abel یکی از معروفترین ابزارهای ویندوزی در زمینه بازیابی رمز عبور، شنود شبکه و تست امنیت سیستمها است […]

با رشد استفاده از اینترنت بیسیم، موضوع امنیت وایفای به یکی از دغدغههای مهم کاربران و متخصصان IT تبدیل شده […]

حمله Evil Twin یکی از رایجترین روشهای هک از طریق وایفای عمومی است که بسیاری از کاربران بیخبر قربانی آن […]

اتصال سریع و رایگان به اینترنت در کافهها، هتلها، فرودگاهها و مراکز خرید شاید وسوسهانگیز باشد، اما پشت این راحتی، […]

تقریباً هیچ کسبوکاری وجود ندارد که بدون استفاده از شبکههای کامپیوتری فعالیت کند. زمانی که اینترنت قطع شود، سیستم کند […]

Traceroute یکی از ابزارهای کاربردی و شناختهشده در دنیای شبکه است که برای شناسایی مسیر دقیق عبور بستههای داده از […]

PRTG Network Monitor یک نرمافزار قدرتمند و کاربرپسند برای مانیتورینگ شبکه و زیرساختهای IT است که توسط شرکت Paessler توسعه […]

بیشتر فعالیتهای شخصی و کاری به اینترنت و شبکههای کامپیوتری وابسته است، بروز اختلال در شبکه میتواند باعث سردرگمی و […]

در دنیای پر از تهدیدات سایبری، رمز عبورها همچنان یکی از اصلیترین نقاط ضعف سیستمها محسوب میشوند؛ بهویژه زمانی که […]

حمله دیکشنری یا Dictionary Attack چیست؟ نحوه انجام و روشهای مقابله در دنیای امنیت سایبری، یکی از سادهترین و در […]

در دنیای امنیت سایبری رمزهای عبور اولین خط دفاع و در عین حال یکی از آسیبپذیرترین نقاط هر سیستم هستند. […]

در دنیای امنیت سایبری، رمز عبورها همیشه هدف نخست مهاجمان هستند، اما این رمزها معمولاً بهصورت هششده (Hash) ذخیره میشوند […]

Cain & Abel یکی از معروفترین ابزارهای ویندوزی در زمینه بازیابی رمز عبور، شنود شبکه و تست امنیت سیستمها است […]

در دنیای دیجیتال هر هکری یک نابغه بینهایت حرفهای نیست. گاهی فردی بدون دانش عمیق فنی، تنها با دانلود یک […]

تا به حال دقت کردهاید که آدرس بعضی وبسایتها با http:// شروع میشود و بعضی دیگر با https://؟ شاید به […]

«هک» واژهای است که همزمان هم ترسناک است و هم جذاب. از سرقت اطلاعات شخصی گرفته تا نفوذ به شبکههای […]

در دنیای دیجیتال امروز، بسیاری از اطلاعات شخصی، مالی و شغلی ما در حسابهای کاربری آنلاین ذخیره شدهاند. هک شدن […]

Microsoft Sentinel به عنوان یک راهکار قدرتمند SIEM مبتنی بر فضای ابری این امکان را فراهم میکند تا شرکتها بتوانند […]

DNS چیست؟ DNS، که مخفف Domain Name System است، به عنوان دفترچه تلفن اینترنت عمل میکند. این سیستم نام دامنهها […]

قبل از اینکه نصب Veeam Backup را شروع کنیم، در ابتدا بهتر است به طور خلاصه با Veeam Backup آسنا […]

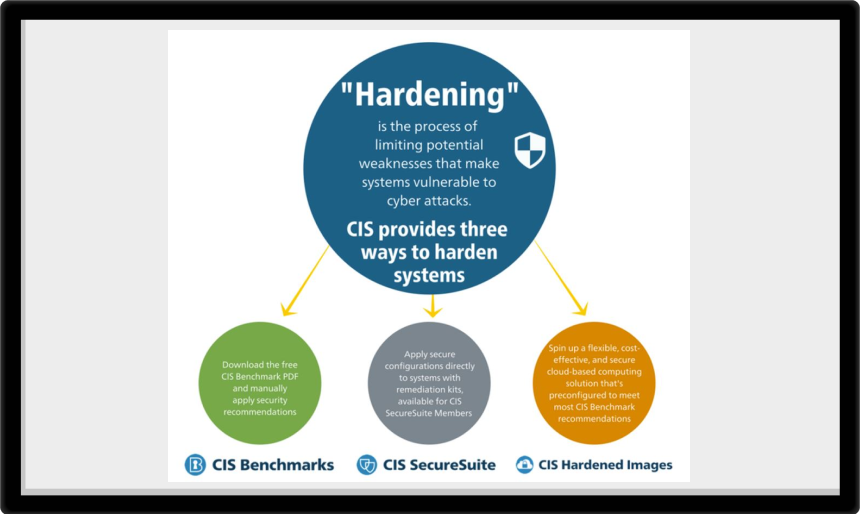

با توجه به حملات سایبری گسترده ای که در سطوح سازمان های بزرگ در حال انجام است یکی از وظایف […]

در شبکه اگر قادر به نصب نرم افزار های شنود شبکه مثل وایرسارک یا غیره نیستید میتوانید از دستورات خود […]

در عصر دادههای بزرگ و اینترنت اشیا، ذخیرهسازی و تحلیل دادههایی که به صورت پیوسته و بر اساس زمان تولید […]

داشتن ابزارهای قدرتمند برای نمایش و تفسیر دادهها در حوزه مانیتورینگ و تحلیل داده اهمیت زیادی دارد. گرافانا (Grafana) یکی […]

در فناوری اطلاعات و ارائه سرویسهای آنلاین، تضمین کیفیت و پایداری خدمات اهمیت ویژهای دارد. مفاهیمی مانند SLI (شاخص سطح […]

در مبحث توسعه وب و اپلیکیشنهای مدرن، نیاز به تبادل داده به روشی سریع، منعطف و بهینه بیش از پیش […]

در حوزه توسعه نرمافزار و وب، ارتباط بین سیستمها و سرویسها اهمیت زیادی دارد. یکی از محبوبترین و پرکاربردترین روشها […]

در دنیای وب سرویسها و ارتباطات بین سیستمها، پروتکلهای مختلفی برای تبادل داده و اجرای دستورات وجود دارد. SOAP یا […]

در دنیای ارتباطات نرمافزاری و سیستمهای توزیعشده، پروتکلهای مختلفی برای تبادل داده و اجرای دستورات از راه دور وجود دارد. […]

در دنیای سیستمهای توزیعشده و نرمافزارهای مدرن، نیاز به برقراری ارتباط مؤثر و سریع بین برنامهها و سرویسها اهمیت زیادی […]

در دنیای توسعه نرمافزارهای مدرن، نیاز به ارتباط سریع، امن و کارآمد بین سرویسها بیش از پیش احساس میشود. gRPC […]

مهندسی قابلیت اطمینان سایت یا SRE (Site Reliability Engineering) یکی از رویکردهای نوین در مدیریت و نگهداری سیستمهای نرمافزاری است […]

عضویت در خبرنامه

موارد اخیر

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN