پایگاه دانش

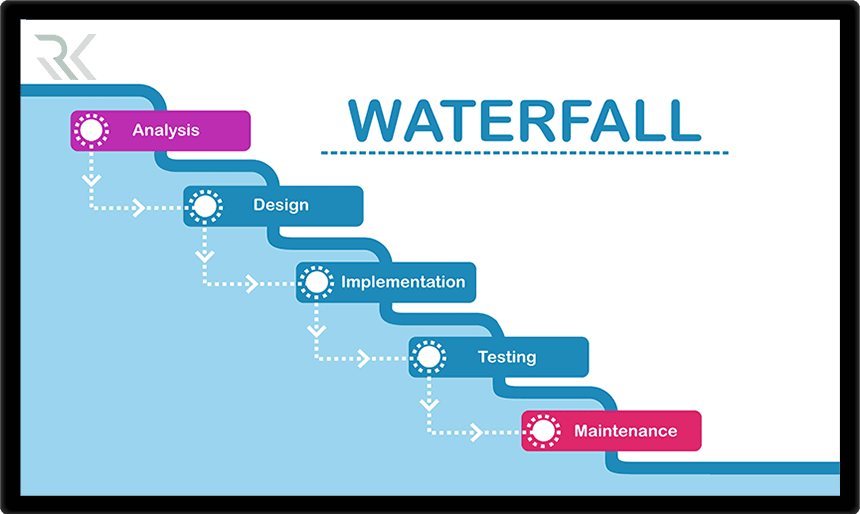

شناخت رویکردهای مختلف برنامهریزی و اجرا در حوزه مدیریت پروژه و توسعه نرمافزار اهمیت ویژهای دارد. یکی از قدیمیترین و […]

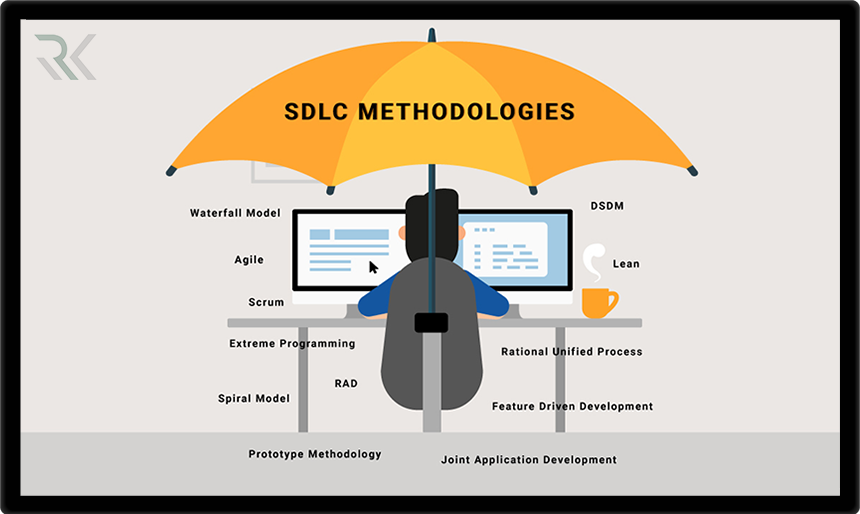

چرخه عمر توسعه نرمافزار (SDLC – Software Development Life Cycle) یکی از بنیادیترین چارچوبها در دنیای مهندسی نرمافزار است که […]

محصولات مایکروسافت ستون فقرات بسیاری از زیرساختهای سازمانی هستند؛ از Windows Server و WSUS تا SharePoint و پلتفرمهای توسعه مانند […]

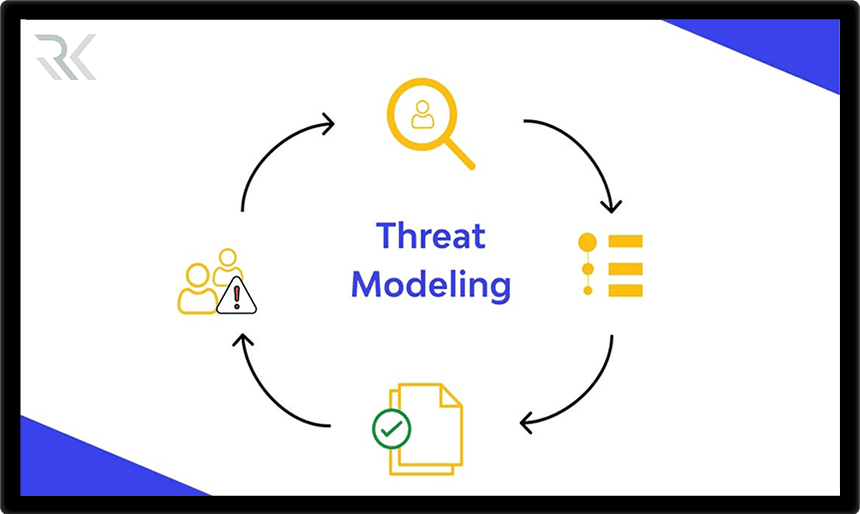

پیشگیری همیشه مؤثرتر از درمان است. مدلسازی تهدید (Threat Modeling) یکی از کلیدیترین روشها برای پیشبینی و درک خطرات پیش […]

درک نحوهی نفوذ مهاجمان به سیستمها، پایهی دفاع مؤثر به شمار میرود. مفهومی که این مسیر یا راه نفوذ را […]

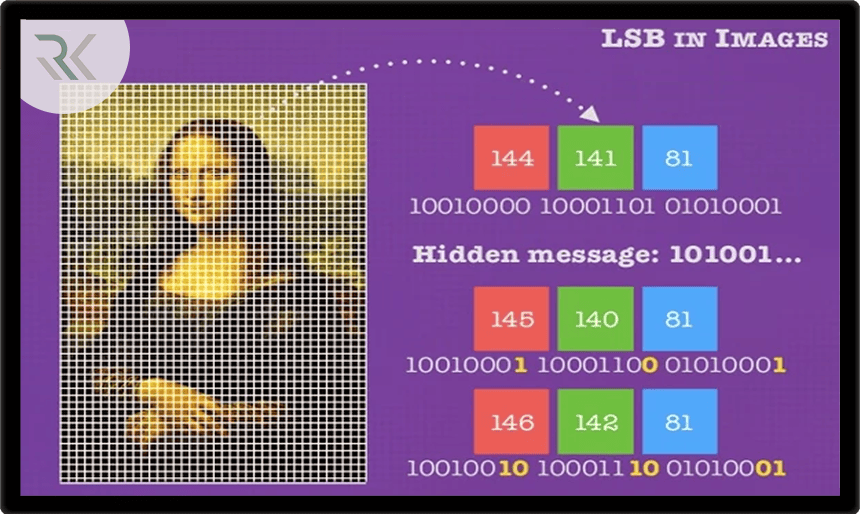

در حوزه علوم کامپیوتر هر دادهای در نهایت به زبان صفر و یک بیان میشود. در این میان کم اهمیتترین […]

در دنیای پیچیده امنیت سایبری، هر روز مهاجمان از روشهای جدیدی برای نفوذ به شبکهها استفاده میکنند. یکی از هوشمندانهترین […]

دادهها بزرگترین دارایی سازمانها و افراد بهشمار میروند، حفظ محرمانگی اطلاعات نقشی حیاتی پیدا کرده است. یکی از روشهای هوشمندانه […]

موفقیت کسبوکارها دیگر به حدس و تجربه شخصی تکیه ندارد، بلکه بر توانایی پیشبینی آینده با استفاده از دادههای گذشته […]

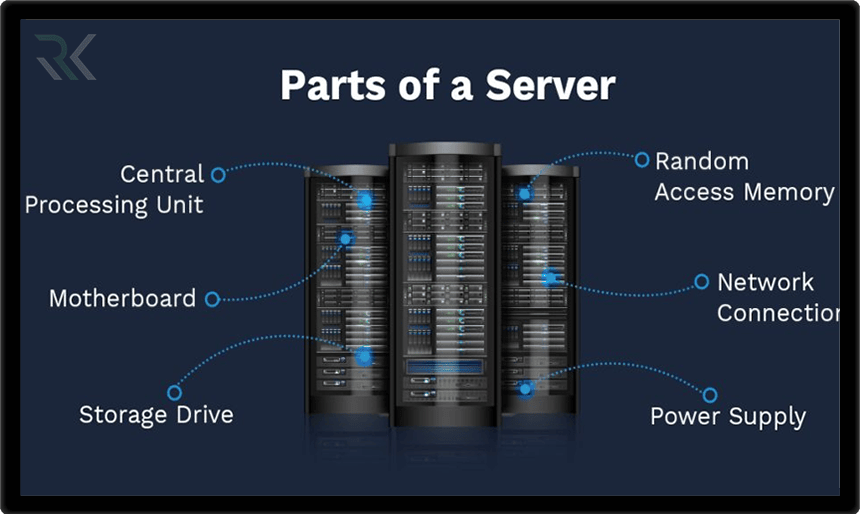

سرعت، پایداری و امنیت اطلاعات نقش حیاتی در بقای سازمانها دارد، انتخاب و تجهیز صحیح سرور به یکی از ارکان […]

PRTG Network Monitor یک نرمافزار قدرتمند و کاربرپسند برای مانیتورینگ شبکه و زیرساختهای IT است که توسط شرکت Paessler توسعه […]

بیشتر فعالیتهای شخصی و کاری به اینترنت و شبکههای کامپیوتری وابسته است، بروز اختلال در شبکه میتواند باعث سردرگمی و […]

VMware NSX یک پلتفرم پیشرفته برای مجازیسازی شبکه و افزایش امنیت در مراکز داده است که امکان ایجاد، مدیریت و […]

در دنیای امروز که تهدیدات سایبری روزبهروز پیچیدهتر میشوند، تأمین امنیت شبکههای سازمانی به یکی از اولویتهای اساسی تبدیل شده […]

امروزه امنیت شبکه اهمیت فزایندهای یافته و سازمانها به دنبال راهکارهایی برای کنترل دسترسی کاربران به منابع حساس هستند. یکی […]

در دنیای مدرن امروز که مدلهای کاری به سمت محیطهای ابری، ریموت و هیبریدی حرکت کردهاند، روشهای سنتی دسترسی به […]

Microsoft NPS یا Network Policy Server یکی از سرویسهای قدرتمند ویندوز سرور است که نقش حیاتی در مدیریت دسترسی کاربران […]

در دهههای گذشته، تحول دیجیتال نهتنها نحوه کار کردن ما را تغییر داده بلکه ذات بسیاری از مشاغل را نیز […]

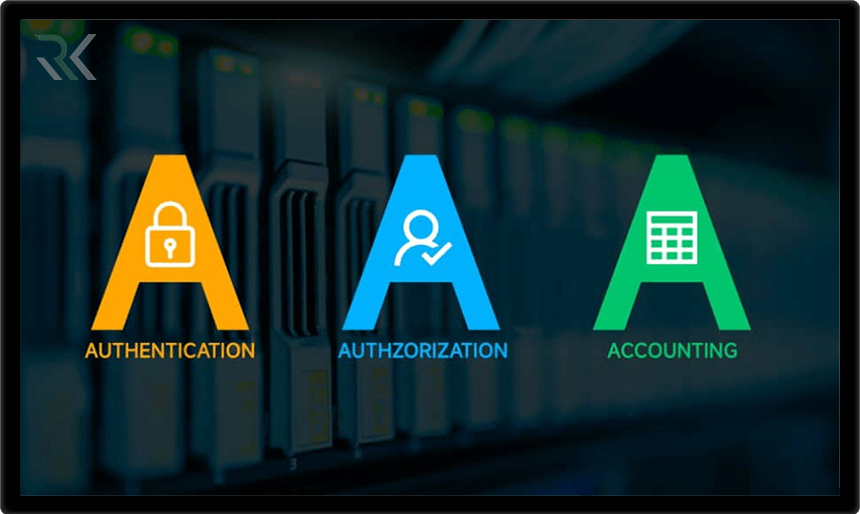

سرور RADIUS یکی از مهمترین اجزای زیرساختهای امنیت شبکه است که برای احراز هویت، مجوزدهی و حسابداری کاربران (AAA) مورد […]

امنیت شبکه به یکی از دغدغههای اصلی سازمانها تبدیل شده، کنترل دسترسی کاربران و دستگاهها به منابع شبکه اهمیت زیادی […]

در دنیای دیجیتال هر هکری یک نابغه بینهایت حرفهای نیست. گاهی فردی بدون دانش عمیق فنی، تنها با دانلود یک […]

تا به حال دقت کردهاید که آدرس بعضی وبسایتها با http:// شروع میشود و بعضی دیگر با https://؟ شاید به […]

«هک» واژهای است که همزمان هم ترسناک است و هم جذاب. از سرقت اطلاعات شخصی گرفته تا نفوذ به شبکههای […]

در دنیای دیجیتال امروز، بسیاری از اطلاعات شخصی، مالی و شغلی ما در حسابهای کاربری آنلاین ذخیره شدهاند. هک شدن […]

Microsoft Sentinel به عنوان یک راهکار قدرتمند SIEM مبتنی بر فضای ابری این امکان را فراهم میکند تا شرکتها بتوانند […]

مایکروسافت Intune یکی از راهکارهای پیشرفته مدیریت دستگاهها و اپلیکیشنها در فضای سازمانی است که به کسبوکارها کمک میکند تا […]

در دنیای امروز که امنیت اطلاعات و مدیریت دسترسی به منابع دیجیتال اهمیت روزافزونی یافته است، مفهومی به نام AAA […]

با گسترش استفاده از سرویسهای مبتنی بر API، پکیجهای متنباز، زیرساختهای ابری، و ابزارهای اتوماسیون توسعه نرمافزار، ساختار امنیت سازمانها […]

با رشد روزافزون خدمات بانکداری دیجیتال و مهاجرت بانکهای ایرانی به سمت ارائه خدمات غیرحضوری، سطح حملات سایبری علیه زیرساختهای […]

تهدیدی پنهان در قلب ساختمانهای هوشمند با گسترش فناوریهای هوشمند و اتصال همهچیز به اینترنت (IoT)، حملات سایبری دیگر تنها […]

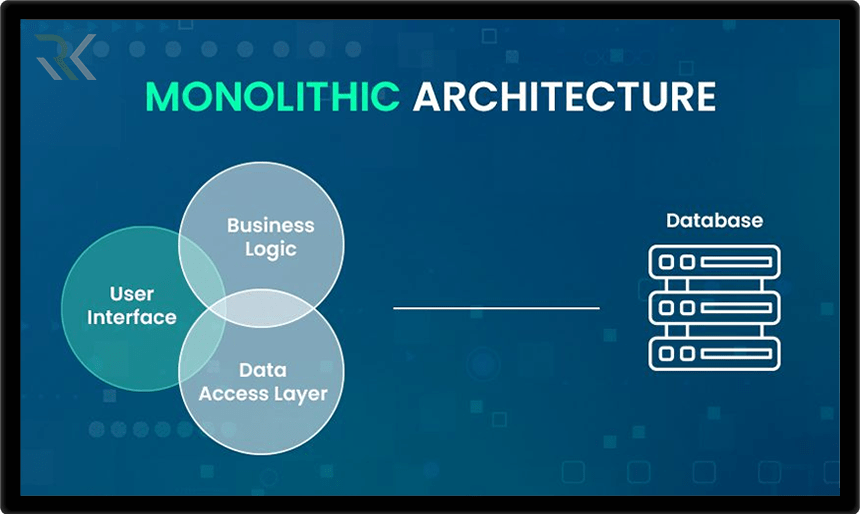

در دنیای توسعه نرمافزار، انتخاب معماری مناسب نقش مهمی در موفقیت پروژه دارد. یکی از معماریهای قدیمی اما همچنان پرکاربرد، […]

در دنیای توسعه نرمافزارهای مدرن، نیاز به سیستمهایی مقیاسپذیر، منعطف و قابل توسعه بیشتر از همیشه احساس میشود. در این […]

Samba یک نرمافزار متنباز و قدرتمند است که به کاربران سیستمعاملهای لینوکس و یونیکس اجازه میدهد فایلها و منابع خود […]

سرورهای Bare Metal نوعی سرور فیزیکی اختصاصی هستند که بهصورت مستقیم در اختیار کاربر قرار میگیرند، بدون لایههای مجازیسازی یا […]

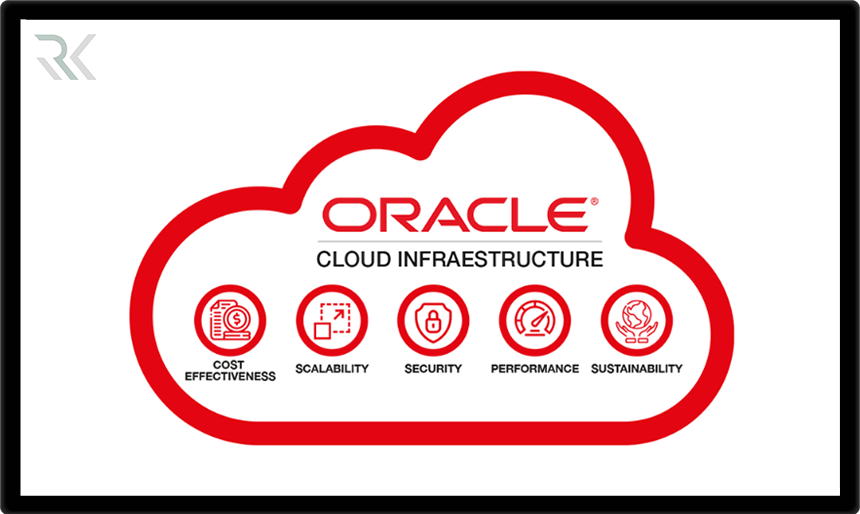

Oracle Cloud Infrastructure (OCI) پلتفرم ابری نسل دوم اوراکل است که با هدف ارائه زیرساختی قدرتمند، ایمن و مقرونبهصرفه برای […]

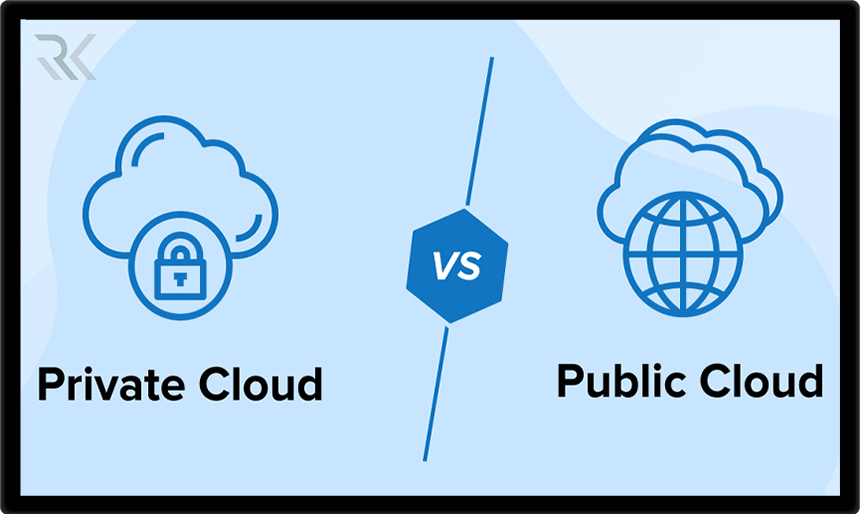

ابر خصوصی و ابر عمومی دو مدل اصلی رایانش ابری هستند که هرکدام مزایا، محدودیتها و کاربردهای خاص خود را […]

ابر هیبریدی (Hybrid Cloud) ترکیبی از خدمات ابر عمومی و ابر خصوصی است که به سازمانها این امکان را میدهد […]

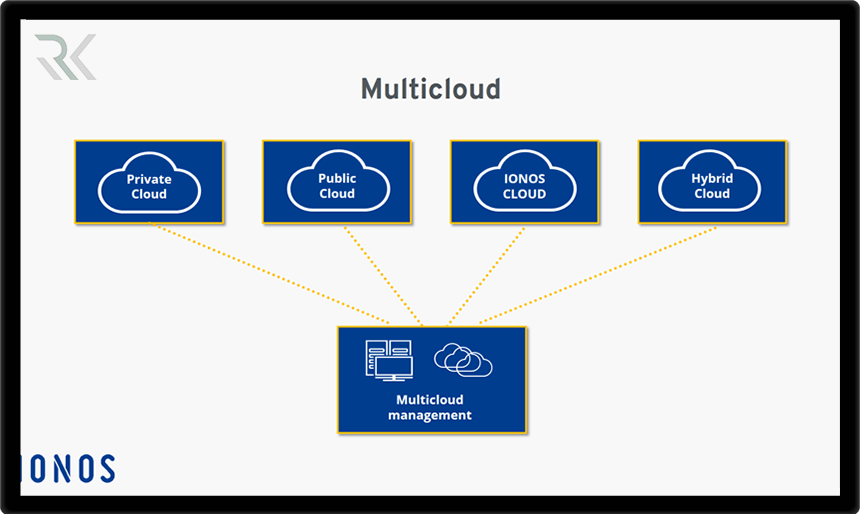

چند ابری (Multicloud) به رویکردی در رایانش ابری گفته میشود که در آن یک سازمان از دو یا چند ارائهدهنده […]

هایپروایزر (Hypervisor) نرمافزاری است که امکان اجرای چندین سیستمعامل بهصورت همزمان روی یک سختافزار فیزیکی را فراهم میکند. این فناوری […]

رابط کاربری گرافیکی (GUI) یکی از مهمترین پیشرفتها در دنیای فناوری بوده که نحوه تعامل ما با کامپیوترها و نرمافزارها […]

عضویت در خبرنامه

موارد اخیر

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN -

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال -

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها -

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه