پایگاه دانش

شبکههای کامپیوتری ستون فقرات ارتباطات و فرآیندهای کاری سازمانها هستند بنابراین، مدیریت شبکه نقش حیاتی در تضمین عملکرد پایدار، امن […]

امروزه شبکههای کامپیوتری ستون فقرات هر کسبوکاری به شمار میروند و بدون پایداری و کارایی مناسب آنها، بسیاری از فعالیتهای […]

شبکههای کامپیوتری ستون فقرات هر کسبوکاری را تشکیل میدهند و امنیت آنها اهمیت ویژهای دارد. اینجاست که مرکز عملیات شبکه […]

سیستم عامل CentOS یکی از محبوبترین توزیعهای لینوکس در دنیای سرورها و سازمانهاست که به دلیل پایداری بالا، امنیت قابل […]

در بین سیستمعاملهای متنباز، توزیعهای لینوکسی جایگاه ویژهای دارند و هر کدام متناسب با نیازهای مختلف کاربران عرضه میشوند. یکی […]

AlmaLinux یکی از محبوبترین توزیعهای لینوکس در دنیای سرورهاست که پس از پایان پشتیبانی CentOS معرفی شد. این سیستمعامل رایگان، […]

سیستمهای لینوکسی در سرورها و محیطهای حیاتی سازمانها گسترده شدهاند، امنیت سیستمها یکی از اولویتهای اصلی است. SELinux (Security-Enhanced Linux) […]

امروزه وابستگی سازمانها به فناوری اطلاعات بیش از هر زمان دیگری است، وقوع یک فاجعه مانند خرابی سختافزاری، حملات سایبری […]

قطعی سیستمها میتواند خسارتهای مالی و اعتباری زیادی برای سازمانها به همراه داشته باشد. برای جلوگیری از این مشکل، مکانیزم […]

پروتکل SAML (Security Assertion Markup Language) یکی از استانداردهای اصلی در حوزه احراز هویت و مدیریت دسترسی است که امکان […]

DNS (Domain Name System) سیستم نام دامنه است که نقش حیاتی در عملکرد اینترنت دارد. این سیستم مشابه یک دایرکتوری […]

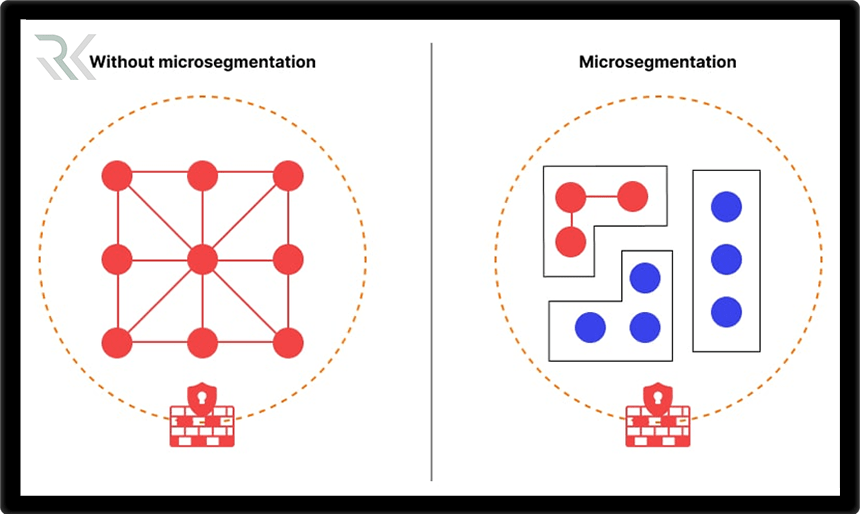

Micro Segmentation به تکنیکی اشاره دارد که در آن شبکه به بخشهای کوچکتر تقسیم میشود تا کنترل دقیقتری بر ترافیک […]

بخش بندی شبکه فرآیندی است که در آن یک شبکه به قسمتهای کوچکتر و مجزا تقسیم میشود تا کارایی، امنیت […]

شبکه Anycast یک روش پیشرفته در آدرسدهی و مسیریابی شبکه است که امکان تخصیص یک آدرس IP به چندین سرور […]

در دنیای شبکهها و ارتباطات دیجیتال، آدرسدهی و مسیریابی دادهها به روشهای مختلفی انجام میشود که برای کارکرد بهینه و […]

حملات DNS Amplification یکی از انواع حملات DDoS است که در آن مهاجم با سوءاستفاده از سیستمهای نام دامنه (DNS) […]

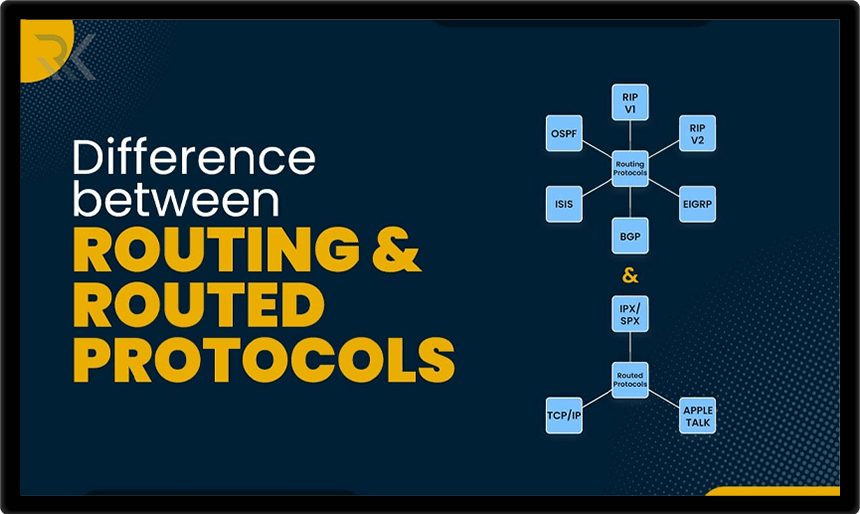

پروتکلهای مسیریابی شبکه ابزارهای مهمی برای هدایت دادهها در مسیرهای بهینه بین دستگاهها و شبکهها هستند. این پروتکلها با تبادل […]

پروتکل RIP (Routing Information Protocol) یکی از قدیمیترین و شناختهشدهترین پروتکلهای مسیریابی در شبکههای کامپیوتری است. این پروتکل از نوع […]

پروتکلهای مسیریابی نقشی کلیدی در مدیریت دادهها در شبکههای کامپیوتری ایفا میکنند. در این میان، EGP (Exterior Gateway Protocol) و […]

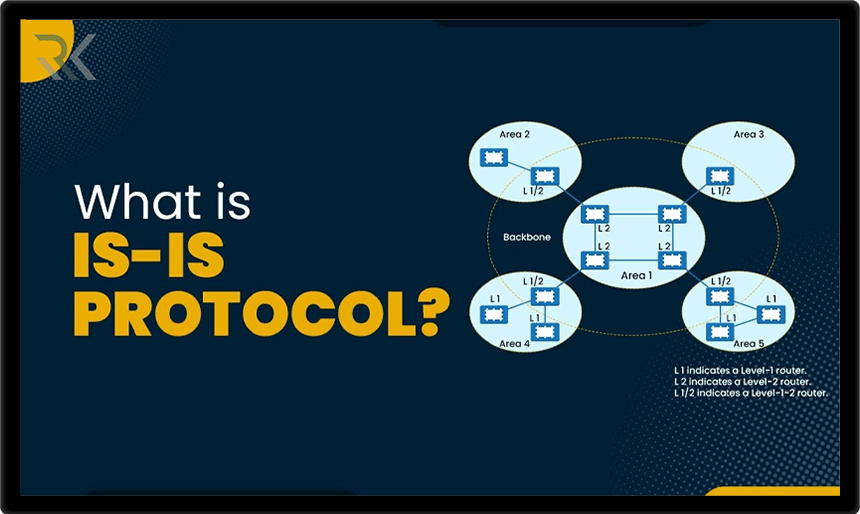

پروتکل IS-IS (Intermediate System to Intermediate System) یکی از پروتکلهای مسیریابی Link-State است که برای مسیریابی در شبکههای بزرگ و […]

در دنیای امنیت سایبری شناسایی آسیبپذیریهای وب سرورها نقش مهمی در جلوگیری از حملات دارد. Nikto یک ابزار منبعباز (Open […]

در دنیای امروز که تراکنشهای مالی بیشتر از همیشه بهصورت الکترونیکی انجام میشوند، حفاظت از اطلاعات کارتهای بانکی اهمیت ویژهای […]

در دنیای دیجیتال امروز، نرمافزارها و سیستمهای مختلف همواره در معرض آسیبپذیریهای امنیتی قرار دارند. وصلههای امنیتی (Patch) بهروزرسانیهایی هستند […]

آسیبپذیریهای نرمافزاری میتوانند راهی برای نفوذ هکرها باشند، به همین دلیل شرکتها بهطور مداوم پچهای امنیتی (Patch) منتشر میکنند تا […]

در دنیای ویندوز فایلهای DLL نقش مهمی در اجرای برنامهها دارند، زیرا به نرمافزارها امکان استفاده از توابع مشترک را […]

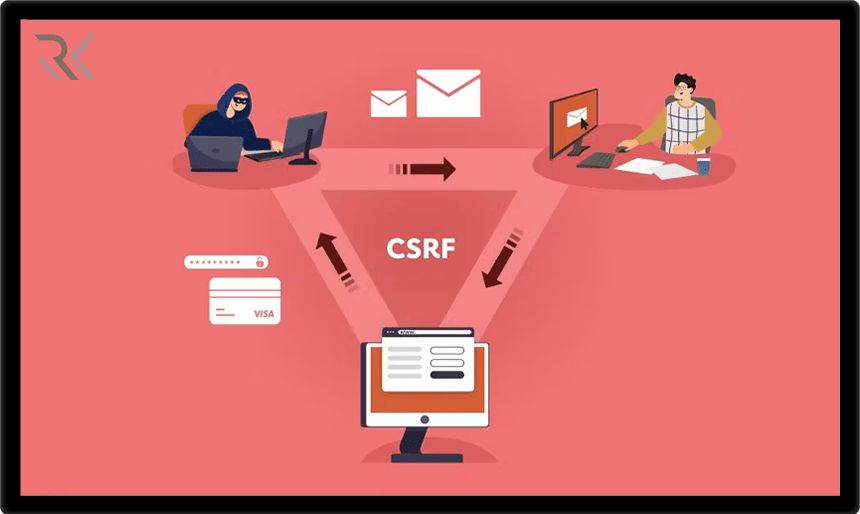

CSRF یا Cross-Site Request Forgery یکی از حملات رایج در دنیای سایبری است که با سوءاستفاده از اعتبار کاربر، اقدامات […]

شناسایی سایبری (Cyber Reconnaissance) یکی از مراحل اولیه در حملات سایبری است که مهاجمان با جمعآوری اطلاعات درباره هدف، نقاط […]

Session Hijacking یکی از حملات رایج در دنیای وب است که مهاجمان با سرقت نشست کاربر به اطلاعات حساس و […]

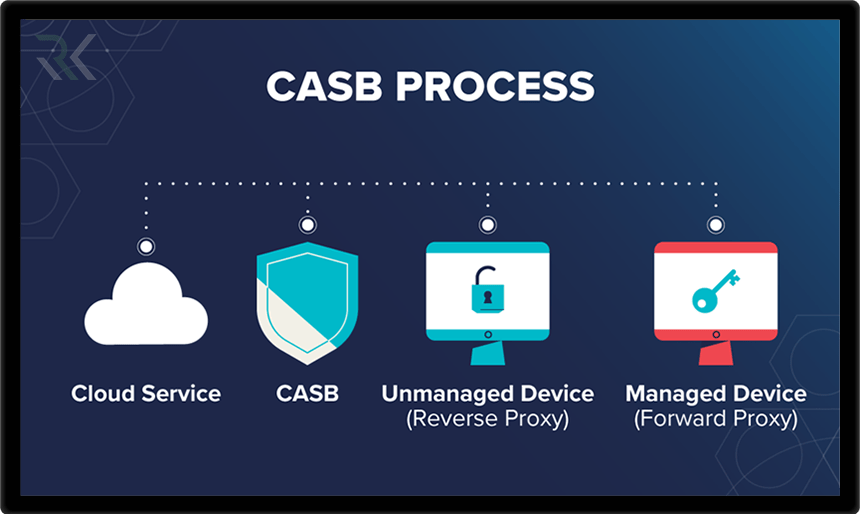

با گسترش استفاده از خدمات ابری، امنیت اطلاعات و کنترل دسترسی به دادهها به یکی از مهمترین چالشهای سازمانها تبدیل […]

در دنیای امنیت سایبری، شناسایی و مقابله با تهدیدات پیچیده نیازمند یک چارچوب جامع و ساختاریافته است. MITRE ATT&CK یک […]

با گسترش اینترنت و فناوریهای ارتباطی، نیاز به راهحلهای جدید برای برقراری ارتباطات صوتی و تصویری افزایش یافته است. یکی […]

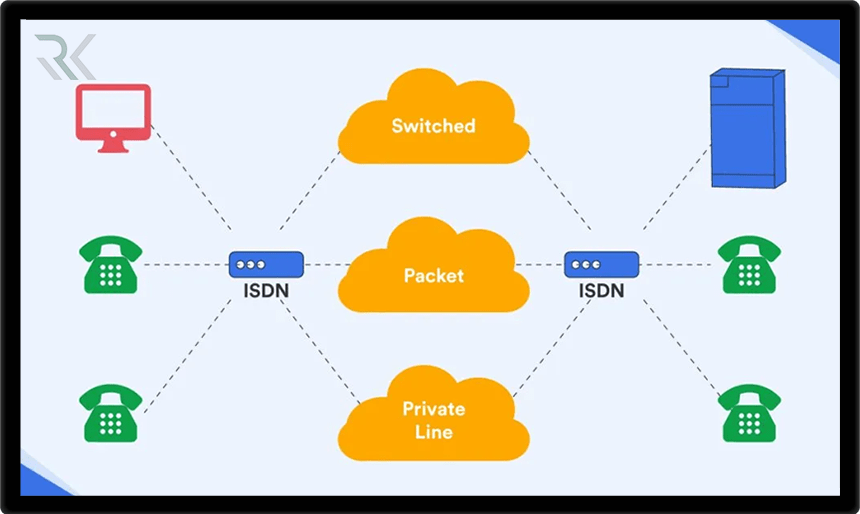

در دنیای ارتباطات دیجیتال، نیاز به انتقال سریع و مطمئن دادهها همواره وجود داشته است. شبکه ISDN (Integrated Services Digital […]

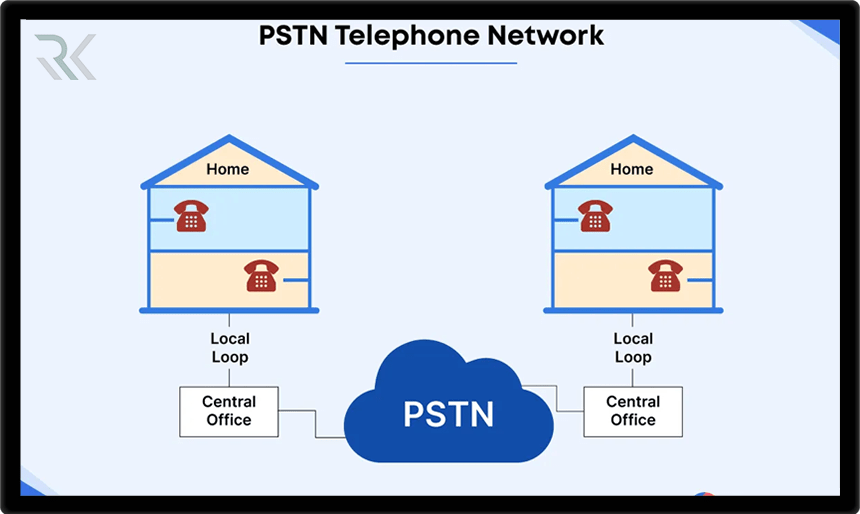

شبکه تلفن عمومی سوییچشده (PSTN) یکی از قدیمیترین و پراستفادهترین روشهای ارتباطی در جهان است. این شبکه از طریق خطوط […]

عضویت در خبرنامه

موارد اخیر

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN -

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال -

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها -

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه