پایگاه دانش

در دنیای دیجیتال امروز امنیت اطلاعات و اطمینان از اعتبار گواهینامههای دیجیتال اهمیت ویژهای دارد. یکی از ابزارهای کلیدی برای […]

مهندسی قابلیت اطمینان سایت یا SRE (Site Reliability Engineering) یکی از رویکردهای نوین در مدیریت و نگهداری سیستمهای نرمافزاری است […]

در دنیای اینترنت امن، صرف داشتن یک گواهی دیجیتال به معنای قابل اعتماد بودن آن نیست. ممکن است گواهی به […]

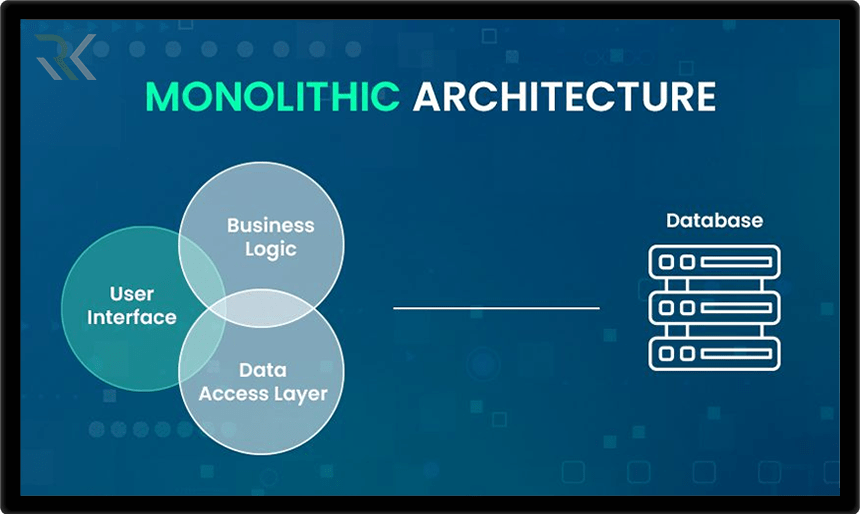

در دنیای توسعه نرمافزار، انتخاب معماری مناسب نقش مهمی در موفقیت پروژه دارد. یکی از معماریهای قدیمی اما همچنان پرکاربرد، […]

در دنیای امروز که سیستمهای نرمافزاری پیچیدهتر از همیشه شدهاند، نظارت دقیق و زمانبندیشده بر عملکرد سرورها، سرویسها، میکروسرویسها و […]

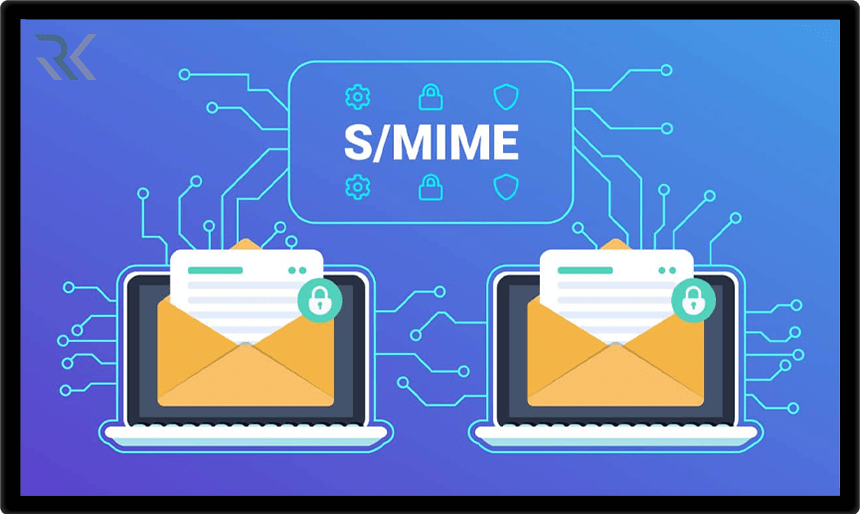

در عصری که ایمیلها یکی از اصلیترین ابزارهای ارتباطی ما محسوب میشوند، تضمین امنیت و محرمانگی آنها اهمیتی حیاتی دارد. […]

در دنیای توسعه نرمافزارهای مدرن، نیاز به سیستمهایی مقیاسپذیر، منعطف و قابل توسعه بیشتر از همیشه احساس میشود. در این […]

در دنیای ارتباطات دیجیتال، اعتماد میان سیستمها و کاربران بدون استفاده از مکانیزمهای رمزنگاریشده ممکن نیست. یکی از مهمترین استانداردهایی […]

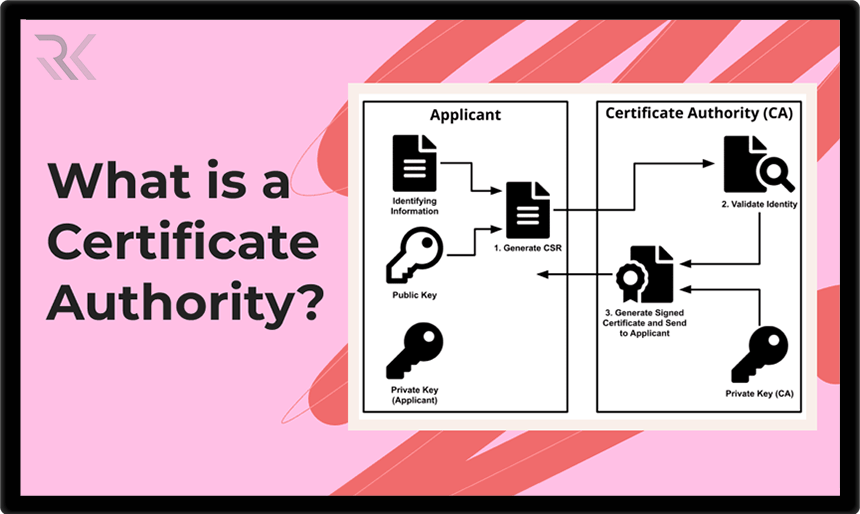

در دنیای امروز که تبادل اطلاعات دیجیتال به بخشی جدانشدنی از زندگی ما تبدیل شده، اعتماد به صحت و امنیت […]

در دنیای دیجیتال امروز، حفاظت از دادهها، تأیید هویت و ایجاد بستر ارتباطی امن، بیش از هر زمان دیگری ضروری […]

با گسترش تهدیدات سایبری پیچیده و چندلایه، نیاز به ابزارهای پیشرفتهتر در حوزه امنیت سایبری بیش از پیش احساس میشود. […]

در دنیای امروز که تهدیدات سایبری با سرعتی بیسابقه در حال گسترش و پیچیدهتر شدن هستند، حفاظت از نقاط انتهایی […]

حملات سایبری به یکی از بزرگترین تهدیدات امنیت دیجیتال در عصر حاضر تبدیل شدهاند و هر روزه میلیونها کاربر و […]

در دنیای امروز مدیریت و مانیتورینگ شبکه برای حفظ عملکرد بهینه سیستمها و جلوگیری از مشکلات احتمالی امری حیاتی است. […]

در دنیای امروز که فناوری اطلاعات بهطور چشمگیری در زندگی شخصی و حرفهای ما نفوذ کرده است، مدیریت شبکه به […]

در دنیای فناوری اطلاعات، مدیریت کاربران، دستگاهها و منابع شبکهای به چالشی بزرگ برای سازمانها تبدیل شده بود. نیاز به […]

در دنیای فناوری اطلاعات، مدیریت هویتها و دسترسیها نقشی حیاتی در سازمانها ایفا میکند. ابزارهایی مانند Microsoft Active Directory به […]

در دنیای مدرن فناوری اطلاعات، مدیریت شبکهها و سرورها به یکی از اساسیترین نیازهای سازمانها تبدیل شده است. با رشد […]

Microsoft Azure یکی از بزرگترین و پرکاربردترین پلتفرمهای ابری در دنیای فناوری اطلاعات است که خدمات متنوعی از جمله محاسبات […]

در دنیای پیچیده امنیت سایبری اصطلاح “threat actor” به عاملان یا افرادی اشاره دارد که به دلایل مختلف، از جمله […]

در دنیای امروز که ما بیشتر فعالیتهای خود را به صورت آنلاین انجام میدهیم، مدیریت رمزهای عبور به یک چالش […]

در دنیای امنیت سایبری، ابزارهای هک نقش مهمی در شناسایی و بهرهبرداری از ضعفهای امنیتی ایفا میکنند. یکی از شناختهشدهترین […]

در دنیای فناوری اطلاعات و برنامهنویسی، مدیریت دادهها و شناسایی یکتا از اهمیت بالایی برخوردار است. یکی از روشهای موثر […]

در سیستمهای ویندوز شناسههای امنیتی (SID) ابزارهای حیاتی برای مدیریت دسترسی و امنیت اطلاعات هستند. هر شیء امنیتی مانند کاربر، […]

اکتیو دایرکتوری (Active Directory) بهعنوان یکی از ابزارهای اصلی مدیریت هویت و دسترسی در شبکههای سازمانی، نقش حیاتی در امنیت […]

حملات Kerberoasting یکی از روشهای پیشرفته در حوزه حملات سایبری است که مهاجمان از آن برای به دست آوردن اطلاعات […]

حفظ امنیت اطلاعات شخصی و حسابهای کاربری اهمیت فراوانی دارد. اما بسیاری از کاربران به محافظت از رمزهای عبور و […]

تحلیل بدافزار (Malware Analysis) فرایندی تخصصی در حوزه امنیت سایبری است که با هدف شناسایی و بررسی عملکرد بدافزارها انجام […]

سرورها ستون فقرات زیرساختهای فناوری اطلاعات هر سازمانی هستند و عملکرد پایدار و ایمن آنها نقش کلیدی در موفقیت کسبوکارها […]

مانیتورینگ سرور به فرآیند نظارت مستمر بر عملکرد، سلامت و در دسترس بودن سرورها گفته میشود. این فرآیند شامل جمعآوری […]

عضویت در خبرنامه

موارد اخیر

-

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه