پایگاه دانش

فایروال (Firewall) یکی از مهمترین ابزارهای امنیتی شبکه است که با نظارت و کنترل ترافیک ورودی و خروجی، از دسترسیهای […]

روتینگ (Routing) یا مسیریابی فرآیندی است که مسیر عبور دادهها را در یک شبکه مشخص میکند و تضمین میکند اطلاعات […]

مدیریت زیرساختهای IT و دیتاسنترها به دقت و سرعت بالایی نیاز دارد، تهیه یک لیست کامل و دقیق از تجهیزات […]

نصب و راهاندازی دکلهای مخابراتی یکی از مهمترین زیرساختهای ارتباطی در دنیای امروز است که نقش اساسی در برقراری تماسهای […]

سوئیچینگ (Switching) یکی از پایههای اصلی در طراحی و عملکرد شبکههای کامپیوتری است که امکان تبادل دادهها را بین دستگاهها […]

در دنیای امروز که سرعت و پایداری اینترنت نقشی حیاتی در موفقیت کسبوکارها دارد، انتخاب راهکاری مطمئن برای ارتباطات سازمانی […]

در دنیای امروز دادهها یکی از باارزشترین داراییهای هر سازمان محسوب میشوند و از دست رفتن آنها میتواند پیامدهای جدی […]

ایمیل سازمانی یکی از ابزارهای کلیدی ارتباطی برای شرکتها و سازمانها است که نه تنها اعتبار برند را افزایش میدهد، […]

حجم دادهها و نیاز به پردازش سریع آنها هر روز افزایش مییابد. داشتن یک دیتاسنتر اختصاصی به کسبوکارها امکان میدهد […]

با افزایش نیاز به اینترنت پرسرعت برای تماشای ویدئو، برگزاری جلسات آنلاین و استفاده از خدمات ابری، فناوریهای قدیمی مثل […]

Netstat یک ابزار خط فرمان قدرتمند است که برای نظارت بر اتصالات شبکه، بررسی پورتهای باز و تحلیل ترافیک سیستم […]

Nmap یکی از قدرتمندترین ابزارهای متنباز برای اسکن شبکه و تحلیل امنیت است. این ابزار به مدیران شبکه و متخصصان […]

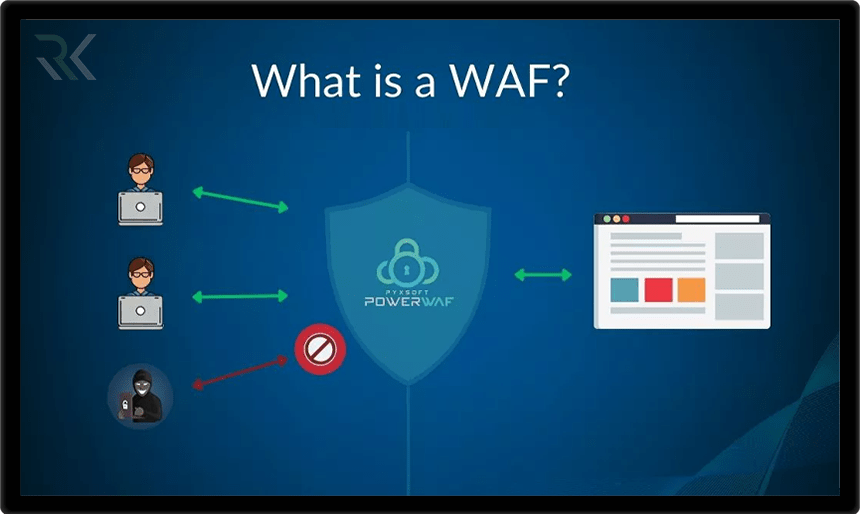

در دنیای دیجیتال امروز امنیت وبسایتها و برنامههای تحت وب بیش از هر زمان دیگری اهمیت دارد. فایروال تحت وب […]

در دنیای امنیت سایبری، شناسایی و برطرف کردن آسیبپذیریها قبل از سوءاستفاده هکرها، امری ضروری است. Nessus یکی از قدرتمندترین […]

شنود شبکه (Sniffing) یکی از مفاهیم مهم در امنیت اطلاعات است که به فرایند رهگیری و تجزیه و تحلیل ترافیک […]

پورت اسکن (Port Scanning) یکی از روشهای متداول در دنیای امنیت سایبری است که برای شناسایی پورتهای باز و خدمات […]

در دنیای امروز که تهدیدات سایبری بهسرعت در حال تکامل هستند، امنیت شبکه اهمیت بیشتری پیدا کرده است. فایروالهای نسل […]

در دنیای امنیت سایبری، ارتقا سطح دسترسی (Privilege Escalation) یکی از تکنیکهای پرخطر است که مهاجمان از آن برای افزایش […]

در دنیای امنیت سایبری، آسیبپذیریها نقاط ضعفی در نرمافزارها، سختافزارها یا شبکهها هستند که مهاجمان میتوانند از آنها سوءاستفاده کنند. […]

در دنیای امنیت سایبری ابزارهای متعددی برای تست نفوذ و ارزیابی آسیبپذیریهای سیستمها وجود دارند که به متخصصان امنیت کمک […]

حمله Directory Traversal یکی از روشهای حمله به سیستمهای کامپیوتری است که به مهاجم اجازه میدهد تا به مسیرها و […]

باجافزار WannaCry یکی از خطرناکترین و معروفترین حملات سایبری تاریخ است که در سال 2017 میلادی به سرعت در سطح […]

آسیبپذیریهای Meltdown و Spectre از جدیترین نقصهای امنیتی در پردازندههای مدرن هستند که به مهاجمان اجازه میدهند اطلاعات حساس را […]

Reverse Shell یکی از تکنیکهای متداول در حملات سایبری است که مهاجمان از آن برای کنترل از راه دور سیستمهای […]

SQL Injection یکی از خطرناکترین حملات سایبری است که هکرها از طریق آن میتوانند به پایگاه داده یک وبسایت نفوذ […]

Payload یکی از مفاهیم کلیدی است که نقش مهمی در حملات و تست نفوذ دارد. این اصطلاح به دادهها یا […]

Cobalt Strike یکی از قدرتمندترین ابزارهای تست نفوذ و شبیهسازی حملات سایبری است که به طور گسترده توسط متخصصان امنیت […]

Content Security Policy (CSP) یک استاندارد امنیتی است که برای محافظت از وب سایتها در برابر تهدیدات مختلف مانند حملات […]

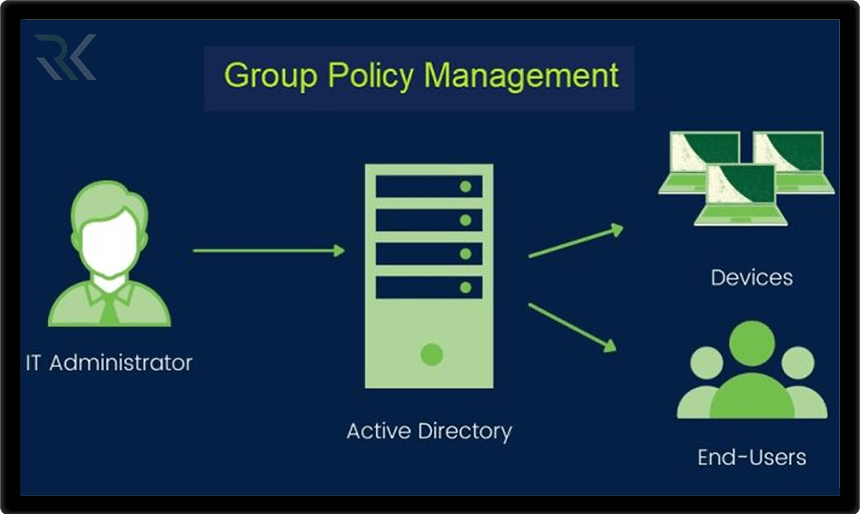

Group Policy یک ابزار قدرتمند در سیستمعاملهای ویندوز است که به مدیران شبکه امکان میدهد تنظیمات و سیاستهای مختلف را […]

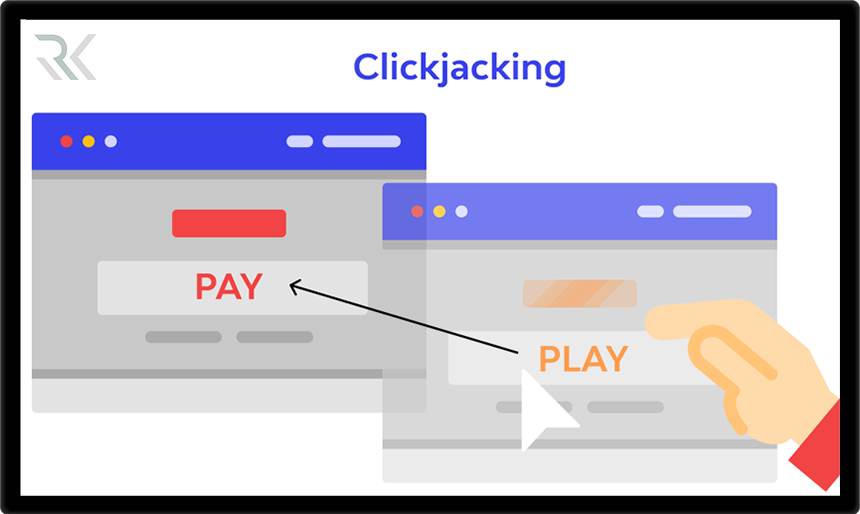

Clickjacking یکی از حملات مهندسی اجتماعی است که در آن، مهاجم کاربران را فریب میدهد تا روی عناصر پنهان شده […]

Elasticsearch یک موتور جستجوی توزیعشده و متنباز است که برای ذخیرهسازی، جستجو و تحلیل دادههای حجیم با سرعت بالا طراحی […]

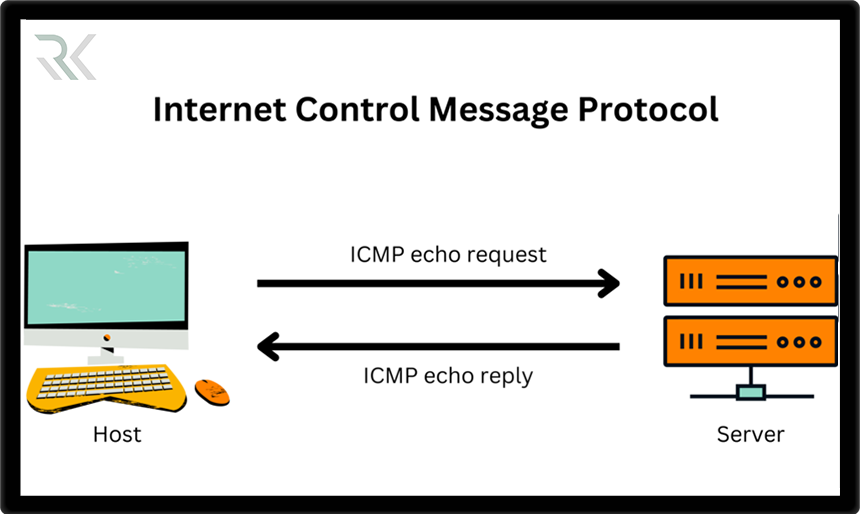

پروتکلICMP یکی از اجزای کلیدی شبکههای کامپیوتری است که برای ارسال پیامهای خطا، آزمایش ارتباط و عیبیابی بین دستگاهها استفاده […]

WMI یک فناوری قدرتمند در ویندوز است که به کاربران و مدیران سیستم امکان مدیریت، نظارت و خودکارسازی وظایف را […]

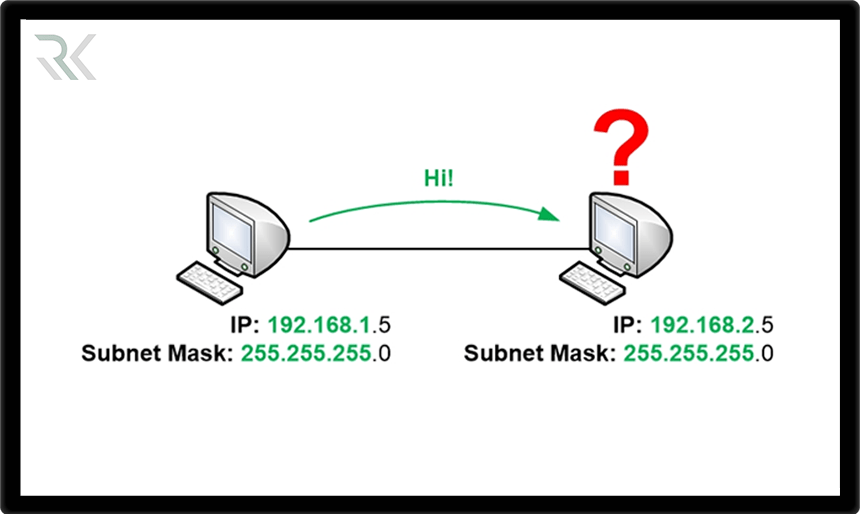

Default Gateway یکی از اجزای کلیدی در شبکههای کامپیوتری است که به دستگاهها امکان میدهد با شبکههای خارجی ارتباط برقرار […]

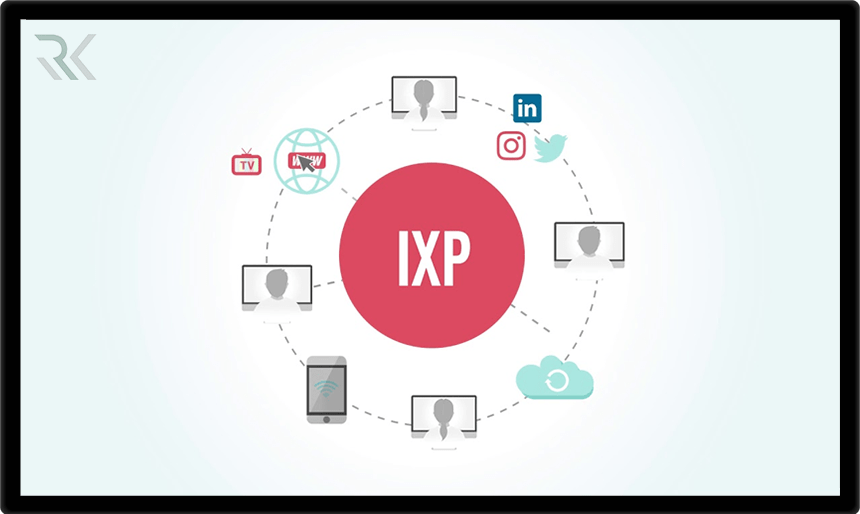

Internet Exchange Point (IXP) یکی از زیرساختهای کلیدی اینترنت است که امکان تبادل مستقیم داده بین ارائهدهندگان خدمات اینترنتی (ISP) […]

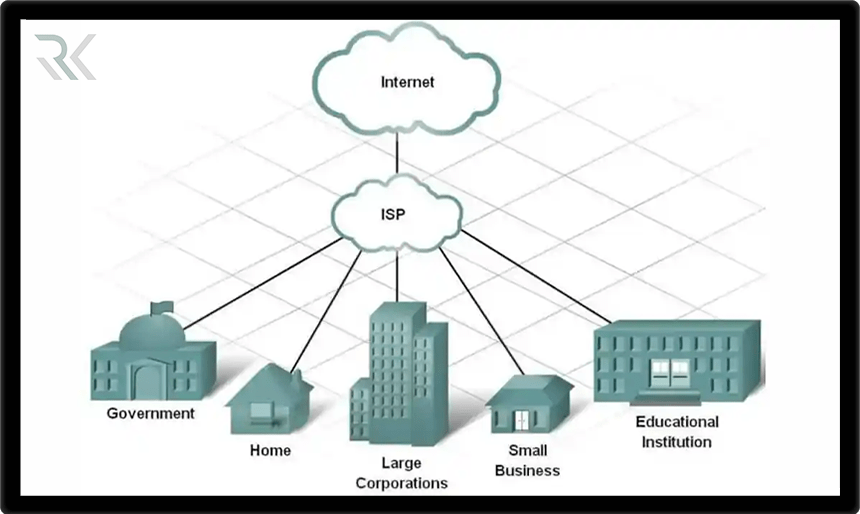

در دنیای امروز، اینترنت به یکی از ضروریترین ابزارهای زندگی روزمره تبدیل شده است، اما دسترسی به آن بدون ISP […]

DHCP یکی از مهمترین پروتکلهای شبکه است که به دستگاهها اجازه میدهد بهصورت خودکار آدرس IP دریافت کنند. این پروتکل […]

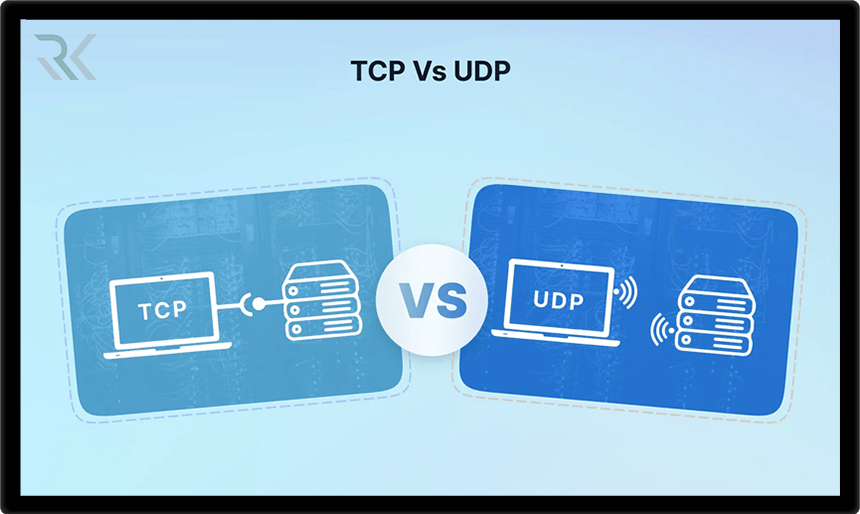

TCP وUDP دو پروتکل مهم در لایه انتقال شبکه هستند که برای انتقال دادهها در اینترنت و شبکههای محلی استفاده […]

Hyper-V و VMware دو راهکار محبوب برای مدیریت ماشینهای مجازی هستند. هر دو پلتفرم امکانات گستردهای برای بهینهسازی منابع و […]

مجازیسازی (Virtualization) به یکی از مهمترین راهکارها برای بهینهسازی منابع و افزایش بهرهوری تبدیل شده است. این فناوری به سازمانها […]

عضویت در خبرنامه

موارد اخیر

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN -

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال -

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها -

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه