پایگاه دانش

در عصر دادههای بزرگ و اینترنت اشیا، ذخیرهسازی و تحلیل دادههایی که به صورت پیوسته و بر اساس زمان تولید […]

داشتن ابزارهای قدرتمند برای نمایش و تفسیر دادهها در حوزه مانیتورینگ و تحلیل داده اهمیت زیادی دارد. گرافانا (Grafana) یکی […]

در فناوری اطلاعات و ارائه سرویسهای آنلاین، تضمین کیفیت و پایداری خدمات اهمیت ویژهای دارد. مفاهیمی مانند SLI (شاخص سطح […]

در مبحث توسعه وب و اپلیکیشنهای مدرن، نیاز به تبادل داده به روشی سریع، منعطف و بهینه بیش از پیش […]

در دنیای وب سرویسها، استانداردها و زبانهای توصیف نقش مهمی در تسهیل ارتباط بین سیستمها ایفا میکنند. WSDL یا Web […]

در حوزه توسعه نرمافزار و وب، ارتباط بین سیستمها و سرویسها اهمیت زیادی دارد. یکی از محبوبترین و پرکاربردترین روشها […]

در دنیای وب سرویسها و ارتباطات بین سیستمها، پروتکلهای مختلفی برای تبادل داده و اجرای دستورات وجود دارد. SOAP یا […]

در دنیای ارتباطات نرمافزاری و سیستمهای توزیعشده، پروتکلهای مختلفی برای تبادل داده و اجرای دستورات از راه دور وجود دارد. […]

در دنیای سیستمهای توزیعشده و نرمافزارهای مدرن، نیاز به برقراری ارتباط مؤثر و سریع بین برنامهها و سرویسها اهمیت زیادی […]

در دنیای توسعه نرمافزارهای مدرن، نیاز به ارتباط سریع، امن و کارآمد بین سرویسها بیش از پیش احساس میشود. gRPC […]

پروتکل BGP (Border Gateway Protocol) بهعنوان ستون فقرات مسیریابی اینترنت، نقش اساسی در انتقال دادهها بین شبکههای مختلف ایفا میکند. […]

پروتکل BGP (مخفف Border Gateway Protocol) یکی از مهمترین پروتکلهای مسیریابی در اینترنت است که بهعنوان ستون فقرات ارتباطی شبکه […]

Route Leaks به حالتی گفته میشود که مسیرهای مسیریابی (Routes) به اشتباه و بدون رعایت سیاستهای مسیریابی مشخص به دیگر […]

نقاط دسترسی سرکش (Rogue Access Points) یکی از تهدیدات مهم در دنیای امنیت شبکههای بیسیم هستند که میتوانند دسترسی غیرمجاز […]

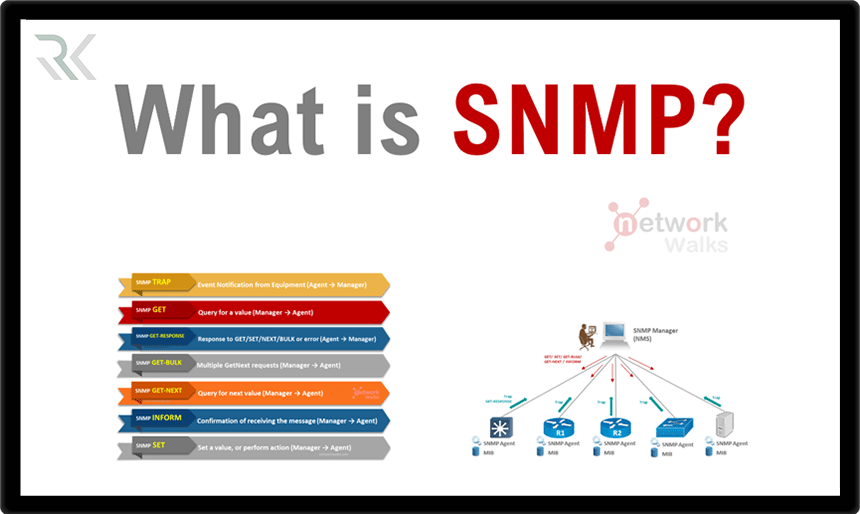

در دنیای پیچیده شبکههای کامپیوتری، نظارت و مدیریت مؤثر شبکه برای تضمین عملکرد بهینه و شناسایی مشکلات امری ضروری است. […]

در دنیای دیجیتال امروزی، شبکهها ستون اصلی ارتباطات و انتقال دادهها هستند و هرگونه اختلال یا ضعف در عملکرد آنها […]

در دنیای شبکههای کامپیوتری، نظارت دقیق بر ترافیک و تحلیل اطلاعات مبادله شده از اهمیت بالایی برخوردار است. پروتکل NetFlow […]

در دنیای امروز که شبکهها قلب تپنده سازمانها و کسبوکارها هستند، مدیریت و نظارت بر عملکرد شبکه به امری حیاتی […]

تهدیدات سایبری به طور مداوم پیچیدهتر میشوند و سازمانها نیازمند راهکارهای پیشرفتهای برای محافظت از دادهها و زیرساختهای خود هستند. […]

شبکهها با سرعت چشمگیری در حال گسترش و پیچیدهتر شدن هستند و همین موضوع نیاز به نظارت و محافظت پیشرفته […]

در دنیای امنیت سایبری، آسیبپذیریها نقاط ضعفی در نرمافزارها، سختافزارها یا شبکهها هستند که مهاجمان میتوانند از آنها سوءاستفاده کنند. […]

در دنیای امنیت سایبری، شناسایی و مستندسازی آسیبپذیریها نقش کلیدی در کاهش تهدیدات و جلوگیری از حملات سایبری دارد. CVE […]

اتصال گرا (Connection-Oriented) و غیر اتصال گرا (Connectionless) دو نوع از روشهای ارتباطی در شبکههای ارتباطی هستند که هرکدام ویژگیها […]

ایمیل یکی از پرکاربردترین روشهای ارتباطی در دنیای دیجیتال است که امکان ارسال و دریافت پیامها را در سراسر جهان […]

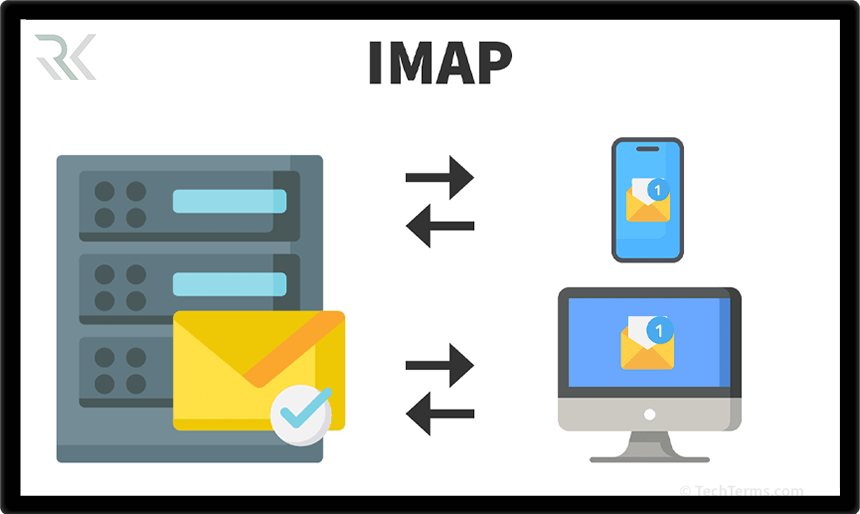

پروتکل IMAP (Internet Message Access Protocol) یکی از مهمترین پروتکلهای مدیریت ایمیل است که به کاربران امکان میدهد ایمیلهای خود […]

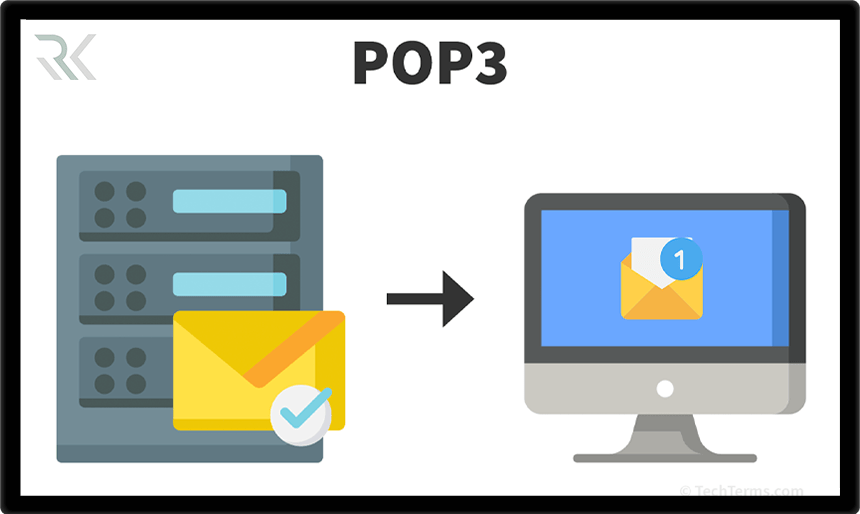

پروتکلPOP3 یک پروتکل استاندارد برای دریافت ایمیلها از سرور به دستگاههای محلی است. این پروتکل به کاربران این امکان را […]

پروتکل SMTP یکی از اصلیترین ابزارهای ارسال ایمیلها در اینترنت است. روزانه میلیونها ایمیل به صورت سریع و ایمن از […]

با گسترش شبکههای کامپیوتری و نیاز به ارتباط سریع و پایدار بین دستگاهها، پروتکلهای متعددی برای مدیریت و تسهیل این […]

در دنیای امنیت سایبری ابزارهای متعددی برای تست نفوذ و ارزیابی آسیبپذیریهای سیستمها وجود دارند که به متخصصان امنیت کمک […]

Enumeration فرآیندی است که در آن اطلاعات سیستمهای هدف شناسایی و استخراج میشود. این فرآیند معمولاً در مراحل ابتدایی تست […]

عضویت در خبرنامه

موارد اخیر

-

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه