پایگاه دانش

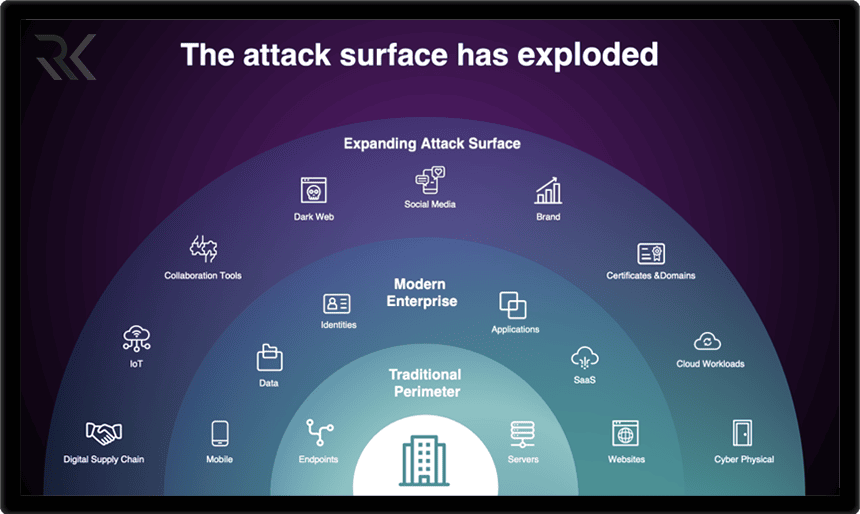

مفهوم Attack Surface (سطح حمله) یکی از حیاتیترین مباحث امنیت سایبری است که تعیینکننده میزان آسیبپذیری یک سازمان در برابر […]

بیشتر فعالیتهای سازمانی از طریق اینترنت انجام میشود، تهدیدات وب نیز به سرعت در حال تکاملاند. از حملات فیشینگ و […]

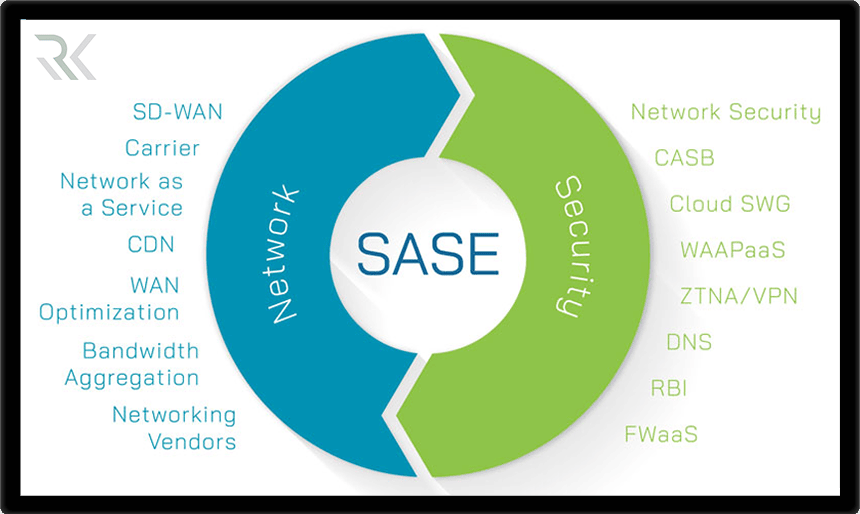

کاربران از هر مکانی و با هر دستگاهی به شبکه سازمانی متصل میشوند، امنیت و یکپارچگی شبکه دیگر محدود به […]

امروزه با مهاجرت گستردهی سازمانها به فضای ابری، مدلهای امنیتی سنتی دیگر پاسخگوی تهدیدات نوین نیستند. در این میان Firewall […]

دادهها ستون فقرات هر سازماناند و از دست رفتن آنها میتواند روند کسبوکار را متوقف کند. پشتیبانگیری مؤثر تنها به […]

افزایش تهدیدات سایبری و گسترش کار از راه دور باعث شد مدلهای سنتی امنیت شبکه مانند VPN دیگر پاسخگو نباشند. […]

فناوری SD‑WAN بهعنوان راهحل هوشمند و تحولآفرین در زمینه مدیریت شبکههای گسترده (Wide Area Network) شناخته میشود. این فناوری با […]

شرکت SolarWinds یکی از شناختهشدهترین رائهدهندگان نرمافزارهای مانیتورینگ شبکه، سرور و زیرساختهای فناوری اطلاعات در جهان است. محصولات این شرکت […]

مدیریت شبکه و زیرساخت فناوری اطلاعات دیگر فقط به گزارشهای دورهای محدود نیست؛ امروزه در هر سازمانی پایداری سرویسها و […]

سرویسهای آنلاین و زیرساختهای دیجیتال قلب تپندهی هر کسبوکار محسوب میشوند بنابراین نظارت مداوم بر عملکرد سرورها و فرآیندها اهمیت […]

آیا امنیت از 6G عقب خواهد ماند؟ با آنکه هنوز جهان در مراحل استقرار کامل 5G قرار دارد، اما تحقیقات، […]

در دهه گذشته، وابستگی صنایع به سامانههای کنترل صنعتی (ICS) و SCADA بهطور چشمگیری افزایش یافته است. در ایران، بسیاری […]

تهدیدی به نام دسترسی بدون کنترل در ساختار هر شبکه سازمانی، حسابهای با دسترسی بالا – مانند مدیران سیستم، مدیران […]

تهدیدات سایبری دیگر آن چیزی نیستند که صرفاً با یک آنتیویروس یا فایروال قابل شناسایی باشند. مهاجمان امروزی با استفاده […]

استفاده از راهکارهای تشخیص و پیشگیری از نفوذ به یکی از اولویتهای امنیتی سازمانها تبدیل شده است. OSSEC که مخفف […]

وایرشارک (Wireshark) یکی از قدرتمندترین و محبوبترین ابزارهای تحلیل ترافیک شبکه است که به کاربران اجازه میدهد بستههای داده را […]

فایروال یکی از اصلیترین ابزارهای امنیت شبکه است که وظیفه آن کنترل ترافیک ورودی و خروجی بین شبکههای مختلف بر […]

امنیت شبکههای لینوکسی بدون استفاده از ابزارهایی مانند iptables تقریباً غیرممکن است. این فایروال قدرتمند که به طور پیشفرض در […]

ابزارهای متنوعی برای حمله و دفاع در حوزه امنیت سایبری وجود دارند که شناخت آنها اهمیت بالایی دارد. یکی از […]

SSH یا Secure Shell یک پروتکل شبکهای امن است که برای برقراری ارتباط میان سیستمها و سرورها از طریق شبکههای […]

کنترل دسترسی به زبان ساده یعنی تعیین اینکه چه کسی، چه زمانی و به چه منابعی اجازه دسترسی دارد. این […]

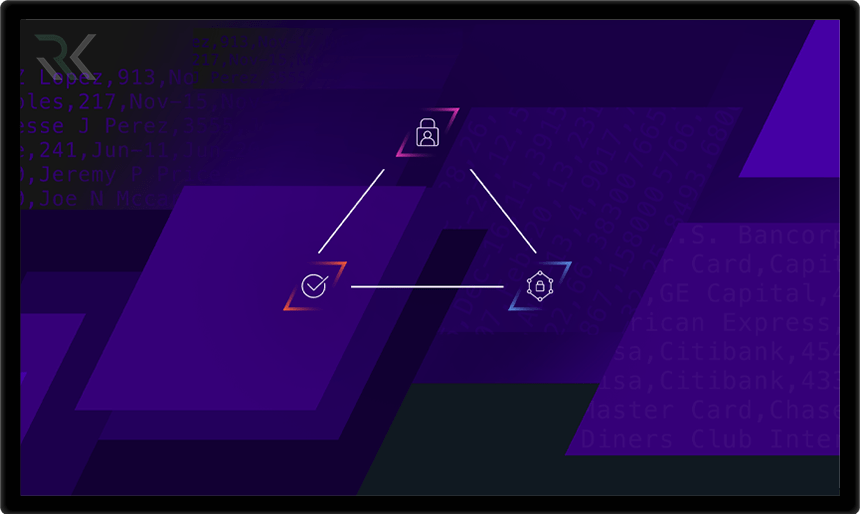

مثلث CIA یکی از اصول پایهای در امنیت اطلاعات است که از سه عنصر کلیدی محرمانگی (Confidentiality)، یکپارچگی (Integrity) و […]

آسیبپذیری IDOR یا Insecure Direct Object References یکی از رایجترین و در عین حال خطرناکترین ضعفهای امنیتی در برنامههای تحت […]

یکی از روشهای نوین و مؤثر برای کشف آسیبپذیریها، استفاده از برنامههای «باگ بانتی» (Bug Bounty) است؛ راهکاری که به […]

با رشد سریع خدمات دیجیتال، پلتفرمهای رایانش ابری (Cloud) در ایران نیز توسعه چشمگیری داشتهاند. از پلتفرمهایی مانند ابر آروان، […]

امنیت کارتهای بانکی به یکی از دغدغههای اصلی کسبوکارها و کاربران تبدیل شده است. استاندارد PCI-DSS بهمنظور حفاظت از دادههای […]

در دنیای امروز که اطلاعات حیاتیترین دارایی سازمانها محسوب میشود، حفاظت از دادههای حساس در برابر نشت، سوءاستفاده یا سرقت، […]

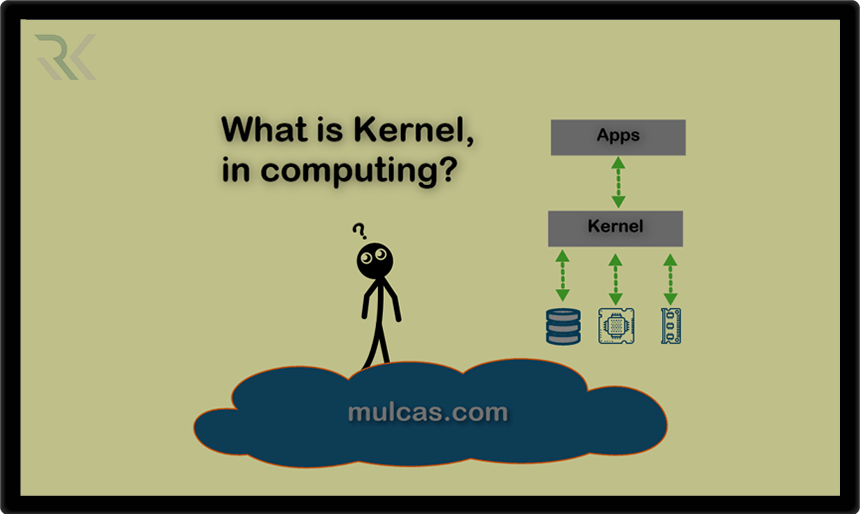

سیستمعامل یکی از اساسیترین اجزای هر رایانه است که وظیفه مدیریت منابع سختافزاری و فراهم کردن بستری برای اجرای نرمافزارها […]

با گسترش فضای دیجیتال و افزایش حملات سایبری در سراسر جهان، کشورها دیگر نمیتوانند بدون سیاستگذاریهای دقیق امنیت سایبری به […]

مقابله با تهدیدات پیشرفته در امنیت سایبری نیازمند همکاری نزدیک بین تیمهای تهاجمی و دفاعی است. تیم بنفش (Purple Team) […]

رابط خط فرمان یا CLI (Command Line Interface) یکی از قدیمیترین و در عین حال قدرتمندترین روشها برای تعامل با […]

تحول دیجیتال (Digital Transformation) فراتر از یک تغییر فناورانه است؛ این فرآیند، نحوه عملکرد سازمانها، تعامل با مشتریان و تصمیمگیری […]

آرپانت (ARPANET) را میتوان پدر اینترنت دانست؛ شبکهای پیشگام که در اواخر دهه ۱۹۶۰ با هدف ارتباط میان مراکز تحقیقاتی […]

سیستمهای تعبیهشده (Embedded Systems) به عنوان بخش جداییناپذیر از فناوریهای مدرن، در قلب بسیاری از دستگاهها و تجهیزات هوشمند قرار […]

یونیکس (Unix) و لینوکس (Linux) از جمله نامهایی هستند که همواره مورد توجه کاربران، توسعهدهندگان و مدیران سیستم بودهاند. هرچند […]

سیستمعامل یونیکس (Unix) یکی از تأثیرگذارترین و پرکاربردترین سیستمعاملها در تاریخ فناوری اطلاعات است که نخستین بار در دهه ۱۹۷۰ […]

سیستمعامل BSD یکی از قدیمیترین و پایدارترین شاخههای سیستمعامل یونیکس است که با تمرکز بر امنیت، عملکرد بالا و مجوز […]

نرمافزار متنباز (Open Source) به نرمافزارهایی گفته میشود که کد منبع آنها بهصورت رایگان در دسترس عموم قرار دارد و […]

سازمانها نیازمند راهکارهایی سریع، پایدار و امن برای انتقال و ذخیرهسازی اطلاعات هستند. یکی از فناوریهای مهم و تخصصی در […]

SUSE یکی از قدیمیترین و معتبرترین توزیعهای لینوکس است که با تمرکز بر پایداری، امنیت و مقیاسپذیری برای استفاده در […]

عضویت در خبرنامه

موارد اخیر

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN -

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال -

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها -

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه