حمله ICMP Flood یکی از روشهای حملات DoS است که در آن مهاجم با ارسال حجم زیادی از درخواستهای پینگ […]

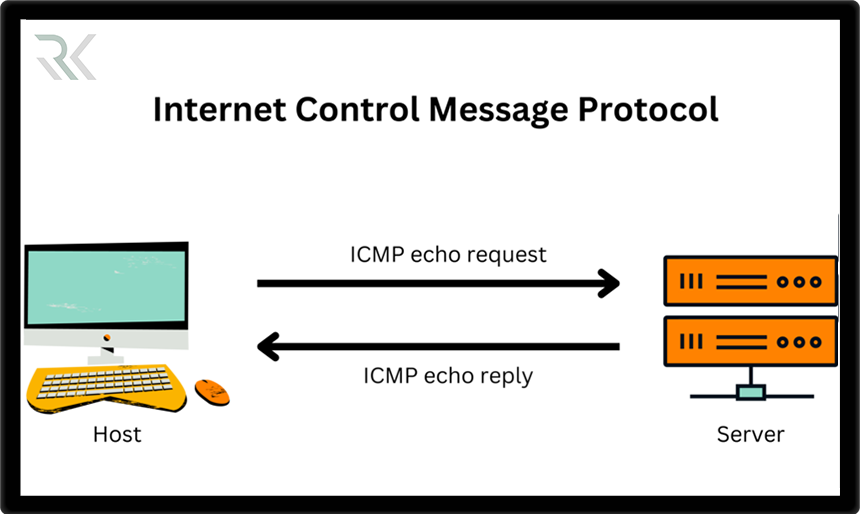

پروتکلICMP یکی از اجزای کلیدی شبکههای کامپیوتری است که برای ارسال پیامهای خطا، آزمایش ارتباط و عیبیابی بین دستگاهها استفاده […]

Netcat یکی از ابزارهای قدرتمند و انعطافپذیر برای مدیریت شبکه است که به کاربران اجازه میدهد دادهها را بین سیستمها […]

Reverse Shell یکی از تکنیکهای متداول در حملات سایبری است که مهاجمان از آن برای کنترل از راه دور سیستمهای […]

SQL Injection یکی از خطرناکترین حملات سایبری است که هکرها از طریق آن میتوانند به پایگاه داده یک وبسایت نفوذ […]

Payload یکی از مفاهیم کلیدی است که نقش مهمی در حملات و تست نفوذ دارد. این اصطلاح به دادهها یا […]

Cobalt Strike یکی از قدرتمندترین ابزارهای تست نفوذ و شبیهسازی حملات سایبری است که به طور گسترده توسط متخصصان امنیت […]

WMI یک فناوری قدرتمند در ویندوز است که به کاربران و مدیران سیستم امکان مدیریت، نظارت و خودکارسازی وظایف را […]

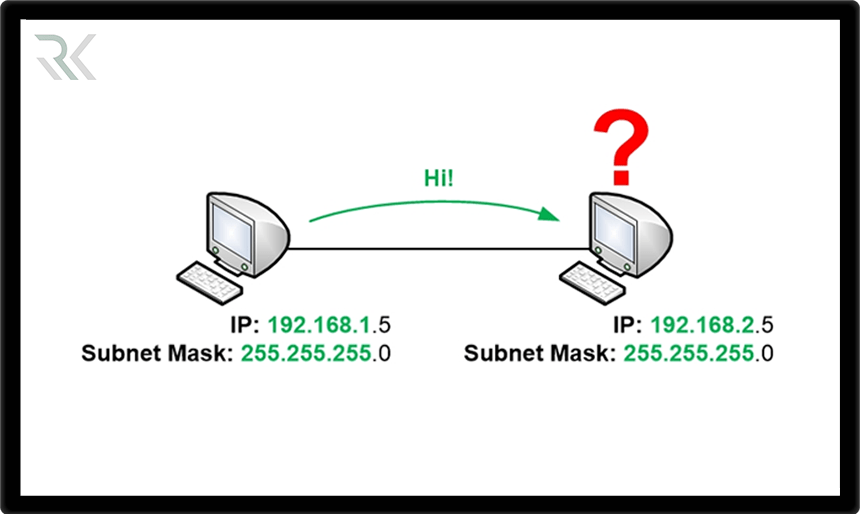

Default Gateway یکی از اجزای کلیدی در شبکههای کامپیوتری است که به دستگاهها امکان میدهد با شبکههای خارجی ارتباط برقرار […]

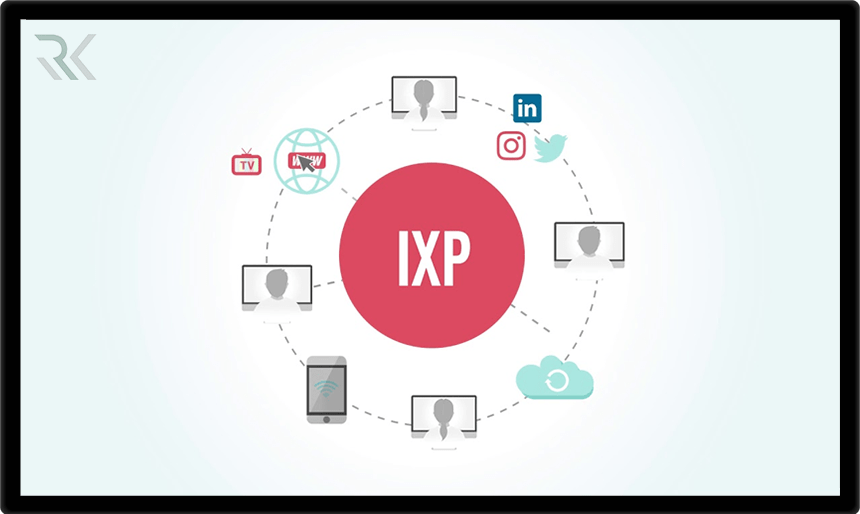

Internet Exchange Point (IXP) یکی از زیرساختهای کلیدی اینترنت است که امکان تبادل مستقیم داده بین ارائهدهندگان خدمات اینترنتی (ISP) […]

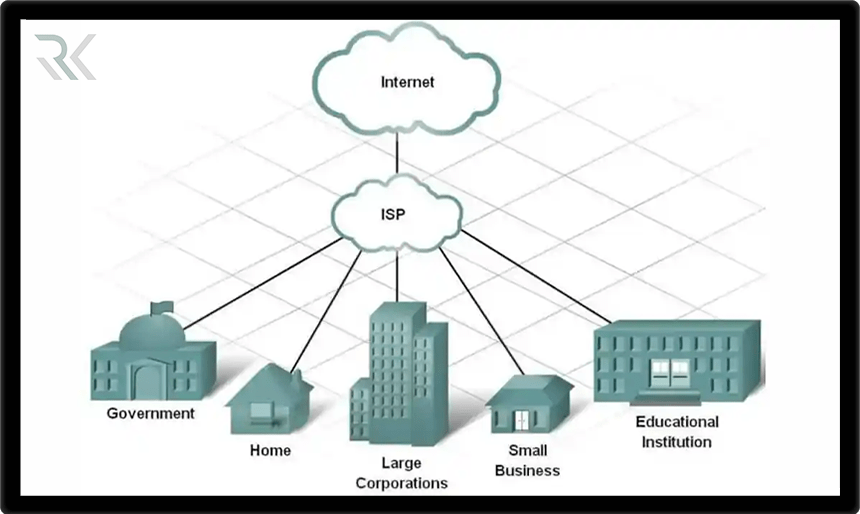

در دنیای امروز، اینترنت به یکی از ضروریترین ابزارهای زندگی روزمره تبدیل شده است، اما دسترسی به آن بدون ISP […]

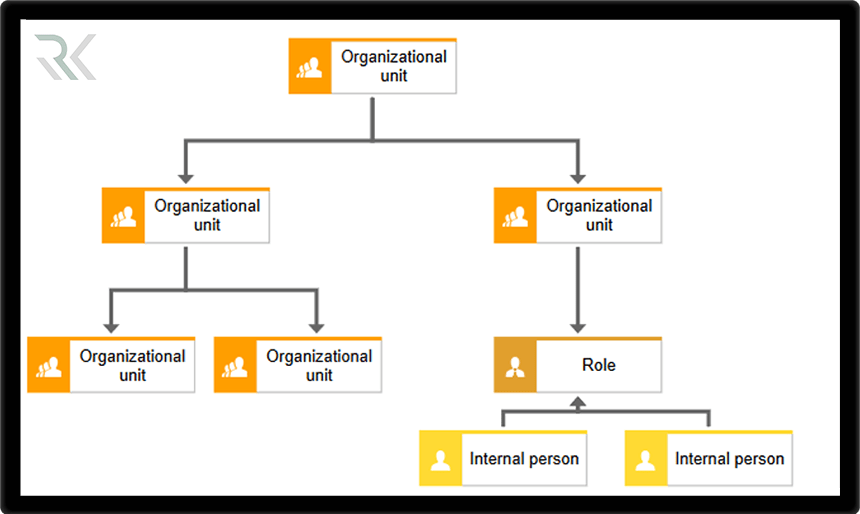

Organizational Unit یکی از مفاهیم کلیدی در مدیریت شبکههای مبتنی بر Active Directory است که به سازمانها این امکان را […]

Content Security Policy (CSP) یک استاندارد امنیتی است که برای محافظت از وب سایتها در برابر تهدیدات مختلف مانند حملات […]

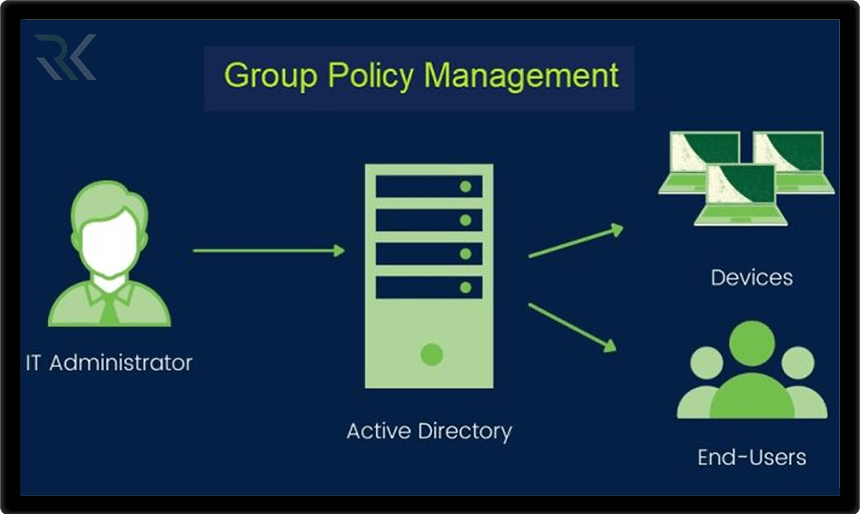

Group Policy یک ابزار قدرتمند در سیستمعاملهای ویندوز است که به مدیران شبکه امکان میدهد تنظیمات و سیاستهای مختلف را […]

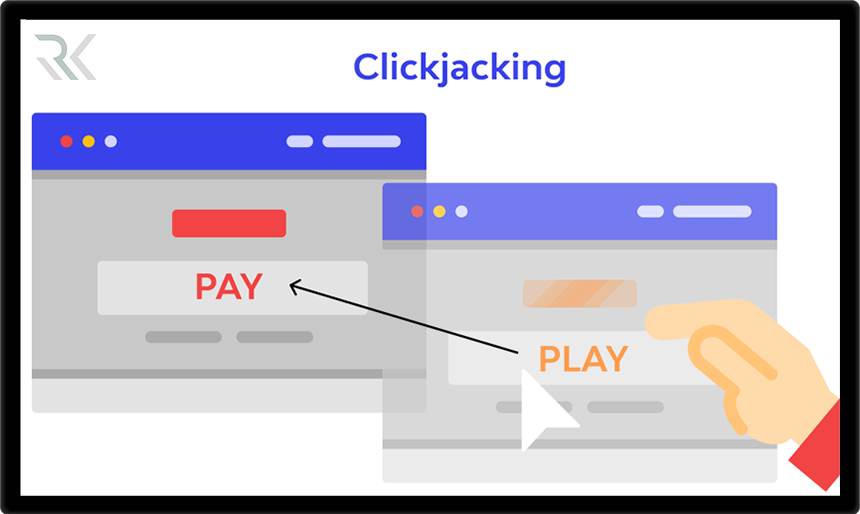

Clickjacking یکی از حملات مهندسی اجتماعی است که در آن، مهاجم کاربران را فریب میدهد تا روی عناصر پنهان شده […]

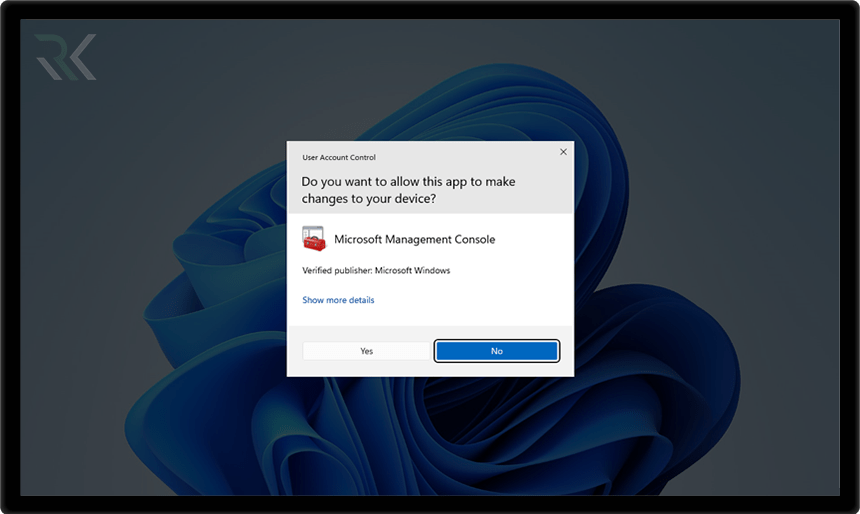

UAC (User Account Control) یکی از ویژگیهای امنیتی مهم در ویندوز است که با محدود کردن دسترسی برنامهها و کاربران […]

DHCP یکی از مهمترین پروتکلهای شبکه است که به دستگاهها اجازه میدهد بهصورت خودکار آدرس IP دریافت کنند. این پروتکل […]

TCP وUDP دو پروتکل مهم در لایه انتقال شبکه هستند که برای انتقال دادهها در اینترنت و شبکههای محلی استفاده […]

Netstat یک ابزار خط فرمان قدرتمند است که برای نظارت بر اتصالات شبکه، بررسی پورتهای باز و تحلیل ترافیک سیستم […]

Remote Access Trojan (RAT) یکی از خطرناکترین انواع بدافزارها است که به هکرها امکان میدهد کنترل کامل یک سیستم را […]

کنترل دسترسی مبتنی بر سیاست (PBAC – Policy-Based Access Control) یکی از روشهای پیشرفته در امنیت اطلاعات است که به […]

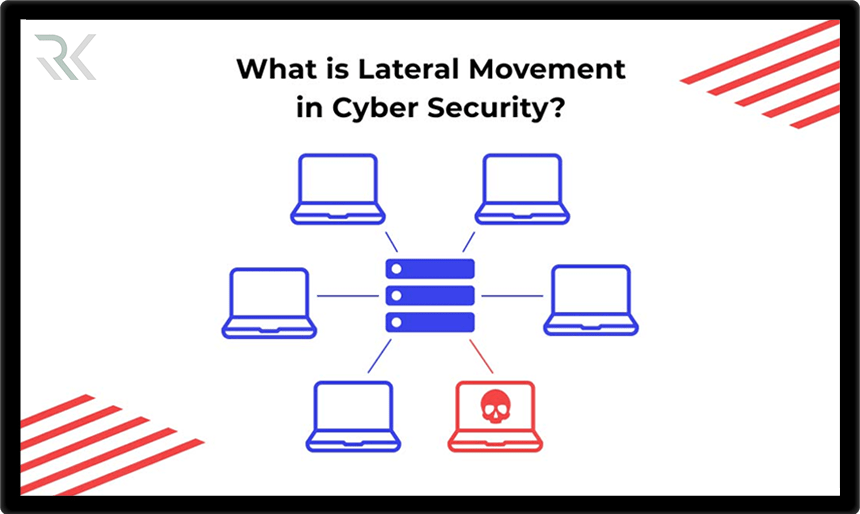

Lateral Movement یا حرکت جانبی یکی از تکنیکهای کلیدی در حملات سایبری است که مهاجمان پس از نفوذ اولیه از […]

Hyper-V و VMware دو راهکار محبوب برای مدیریت ماشینهای مجازی هستند. هر دو پلتفرم امکانات گستردهای برای بهینهسازی منابع و […]

Nmap یکی از قدرتمندترین ابزارهای متنباز برای اسکن شبکه و تحلیل امنیت است. این ابزار به مدیران شبکه و متخصصان […]

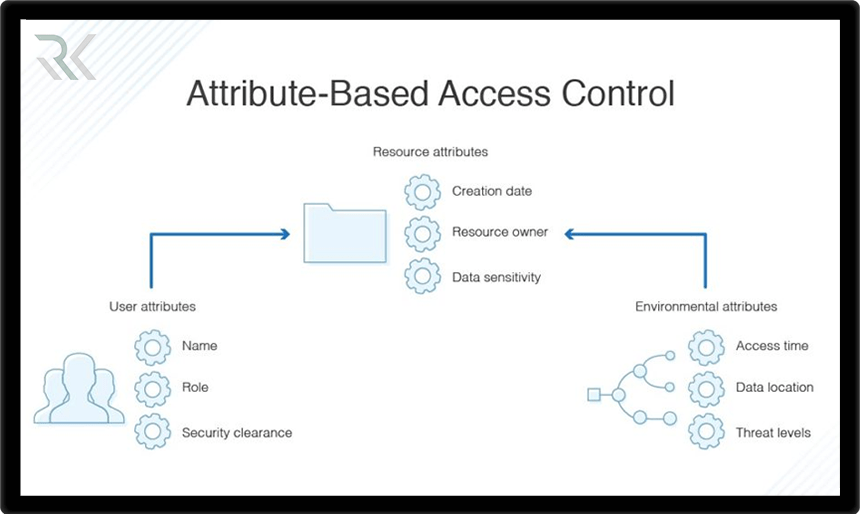

سازمانها برای محافظت از اطلاعات حساس خود نیاز به راهکارهای پیشرفته کنترل دسترسی دارند. کنترل دسترسی مبتنی بر ویژگی (ABAC) […]

کنترل دسترسی یکی از اساسیترین مفاهیم امنیت سایبری است که نقش مهمی در محافظت از اطلاعات و سیستمها دارد. کنترل […]

مجازیسازی (Virtualization) به یکی از مهمترین راهکارها برای بهینهسازی منابع و افزایش بهرهوری تبدیل شده است. این فناوری به سازمانها […]

با رشد سریع فناوریهای ابری، انتخاب بهترین ارائهدهنده خدمات ابری به یکی از چالشهای مهم کسبوکارها تبدیل شده است. سه […]

در دنیای امروز، رایانش ابری به یکی از ضروریترین فناوریها برای کسبوکارها و توسعهدهندگان تبدیل شده است. Google Cloud Platform […]

در دنیای فناوری مدرن، رایانش ابری به یکی از مهمترین روشهای ارائه خدمات دیجیتال تبدیل شده است. شرکتها و کاربران […]

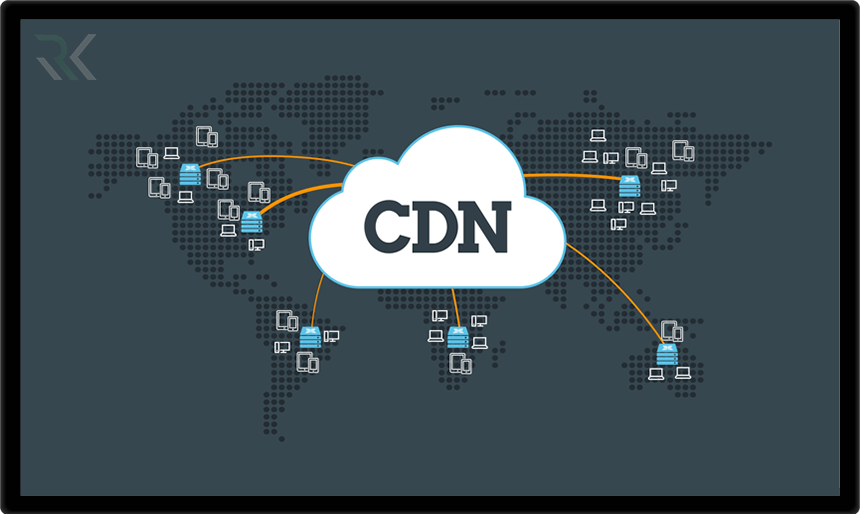

در دنیای دیجیتال امروزی، سرعت بارگذاری وبسایتها و دسترسی سریع به محتوا از عوامل کلیدی برای بهبود تجربه کاربری و […]

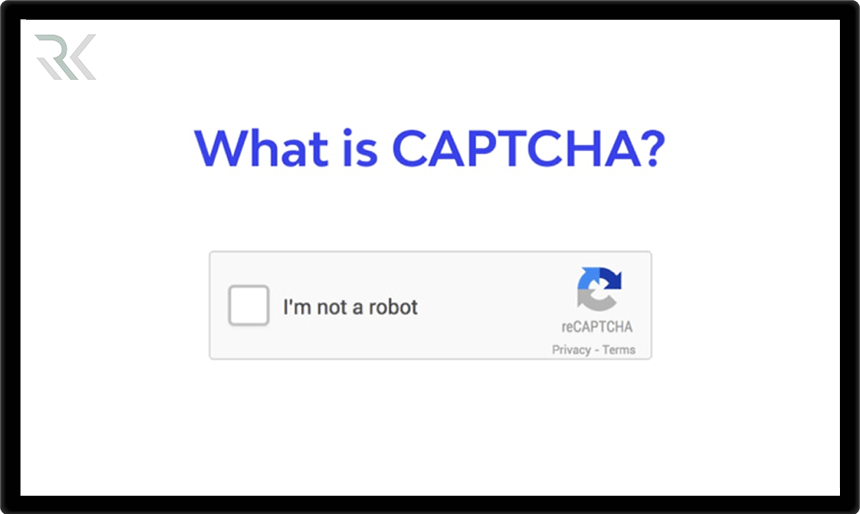

در دنیای اینترنت، رباتهای خودکار و اسکریپتهای مخرب بهطور مداوم تلاش میکنند تا از فرمهای ثبتنام، نظرسنجیها و صفحات ورود […]

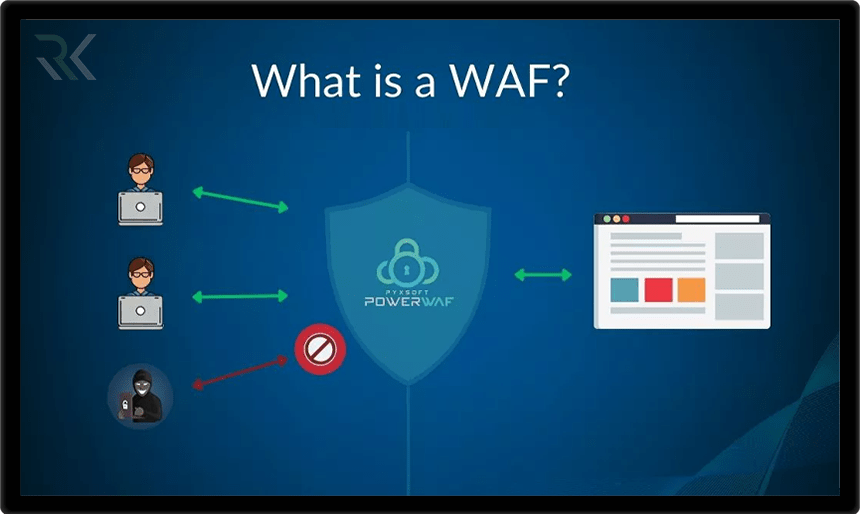

در دنیای دیجیتال امروز امنیت وبسایتها و برنامههای تحت وب بیش از هر زمان دیگری اهمیت دارد. فایروال تحت وب […]

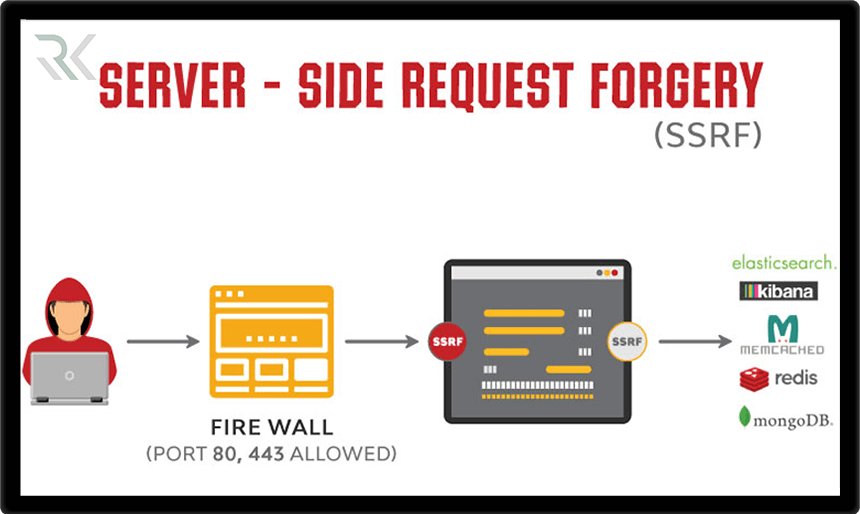

حمله SSRF یکی از آسیبپذیریهای رایج در برنامههای وب است که به مهاجمان اجازه میدهد از طریق سرور قربانی، درخواستهای […]

در دنیای دیجیتال امروزی، امنیت برنامههای تحت وب یکی از مهمترین چالشهای توسعهدهندگان و مدیران امنیتی است. OWASP (Open Web […]

در دنیای امنیت سایبری شناسایی آسیبپذیریهای وب سرورها نقش مهمی در جلوگیری از حملات دارد. Nikto یک ابزار منبعباز (Open […]

در دنیای امروز که تراکنشهای مالی بیشتر از همیشه بهصورت الکترونیکی انجام میشوند، حفاظت از اطلاعات کارتهای بانکی اهمیت ویژهای […]

در دنیای امنیت سایبری، شناسایی و برطرف کردن آسیبپذیریها قبل از سوءاستفاده هکرها، امری ضروری است. Nessus یکی از قدرتمندترین […]

در دنیای دیجیتال امروز، نرمافزارها و سیستمهای مختلف همواره در معرض آسیبپذیریهای امنیتی قرار دارند. وصلههای امنیتی (Patch) بهروزرسانیهایی هستند […]

آسیبپذیریهای نرمافزاری میتوانند راهی برای نفوذ هکرها باشند، به همین دلیل شرکتها بهطور مداوم پچهای امنیتی (Patch) منتشر میکنند تا […]

فایلهای DLL (Dynamic Link Library) یکی از اجزای کلیدی در سیستمعامل ویندوز هستند که به برنامهها امکان میدهند کدها و […]

در دنیای ویندوز فایلهای DLL نقش مهمی در اجرای برنامهها دارند، زیرا به نرمافزارها امکان استفاده از توابع مشترک را […]

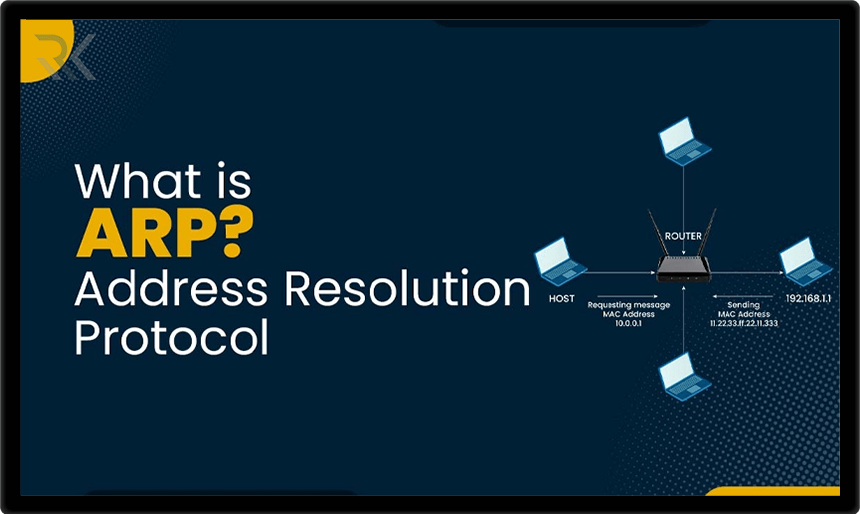

پروتکل ARP یکی از پروتکلهای پایه و ضروری در شبکههای کامپیوتری است که وظیفه تبدیل آدرسهای IP به آدرسهای MAC […]

شنود شبکه (Sniffing) یکی از مفاهیم مهم در امنیت اطلاعات است که به فرایند رهگیری و تجزیه و تحلیل ترافیک […]

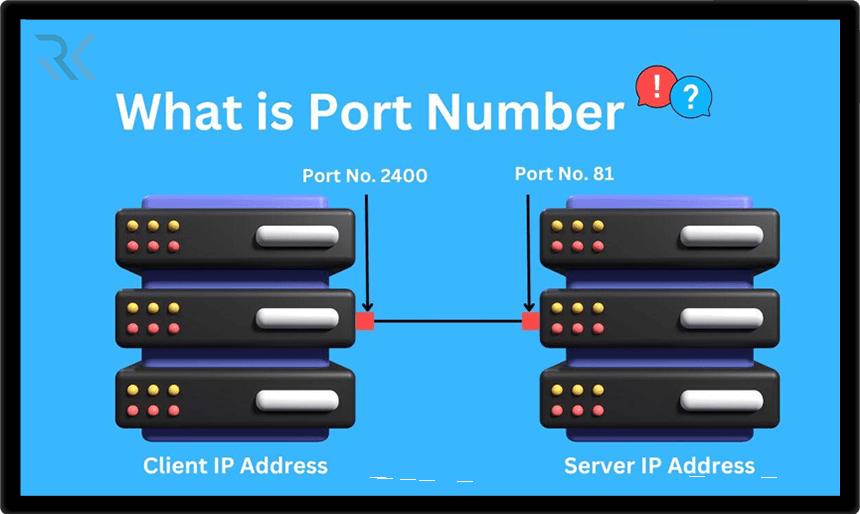

در دنیای شبکههای کامپیوتری، تصور اینکه برای هر سرویس یا برنامه در هر سیستم یک آدرس IP مجزا اختصاص داده […]

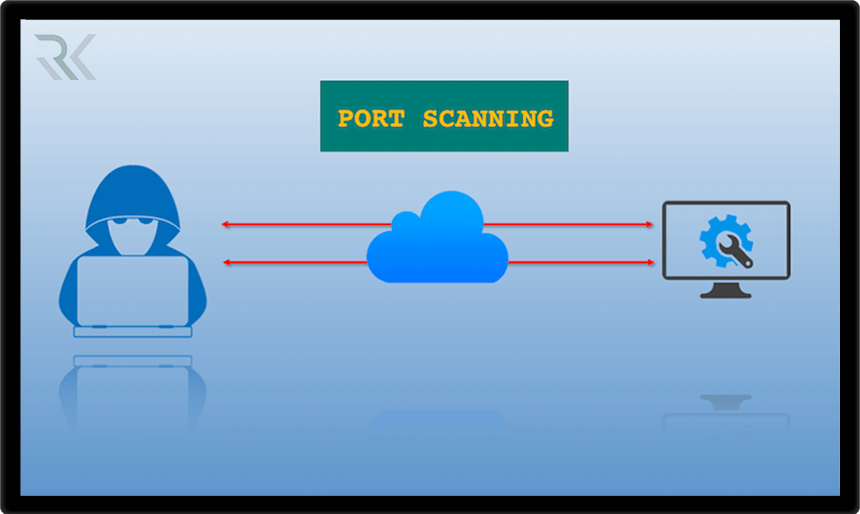

پورت اسکن (Port Scanning) یکی از روشهای متداول در دنیای امنیت سایبری است که برای شناسایی پورتهای باز و خدمات […]

در دنیای امروز که تهدیدات سایبری بهسرعت در حال تکامل هستند، امنیت شبکه اهمیت بیشتری پیدا کرده است. فایروالهای نسل […]

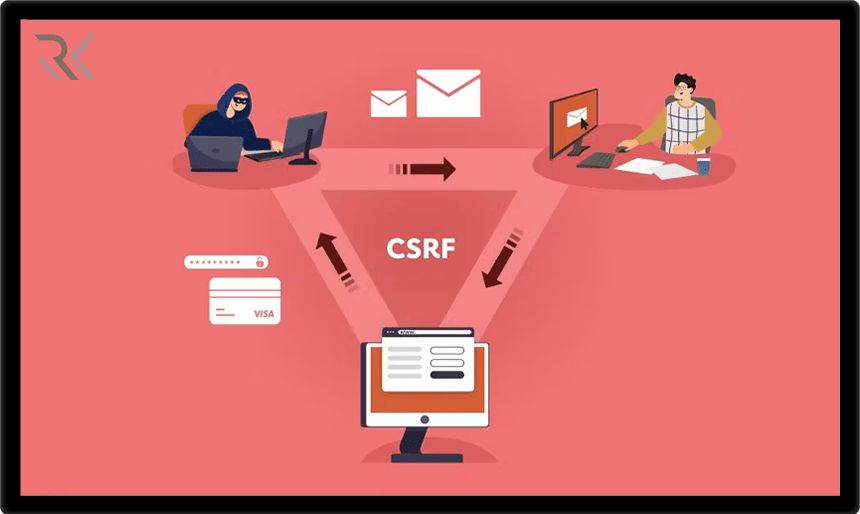

CSRF یا Cross-Site Request Forgery یکی از حملات رایج در دنیای سایبری است که با سوءاستفاده از اعتبار کاربر، اقدامات […]

شناسایی سایبری (Cyber Reconnaissance) یکی از مراحل اولیه در حملات سایبری است که مهاجمان با جمعآوری اطلاعات درباره هدف، نقاط […]

Session Hijacking یکی از حملات رایج در دنیای وب است که مهاجمان با سرقت نشست کاربر به اطلاعات حساس و […]

در دنیای امروز که فناوری اطلاعات بهسرعت در حال پیشرفت است، استفاده از خدمات ابری به یکی از الزامات کسبوکارها […]

با گسترش فناوری و نیاز به بهرهوری بیشتر، کارکنان در بسیاری از سازمانها به استفاده از ابزارها و نرمافزارهایی روی […]

در دنیای ارتباطات امروزی، انتقال صدا و تصویر بهصورت بلادرنگ از اهمیت زیادی برخوردار است. پروتکلهای RTP وRTCP نقش کلیدی […]

با گسترش ارتباطات اینترنتی و نیاز به برقراری تماسهای صوتی و تصویری با کیفیت بالا، پروتکلهای متعددی برای مدیریت این […]

با گسترش اینترنت و فناوریهای ارتباطی، نیاز به راهحلهای جدید برای برقراری ارتباطات صوتی و تصویری افزایش یافته است. یکی […]

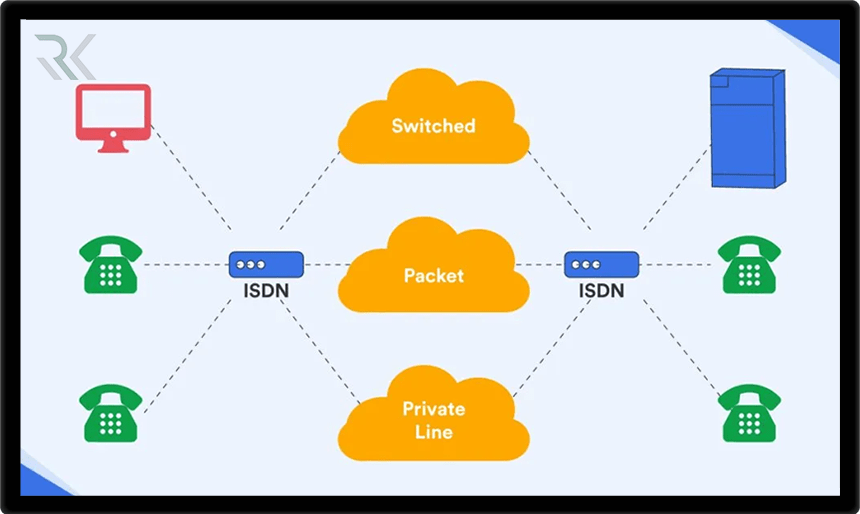

در دنیای ارتباطات دیجیتال، نیاز به انتقال سریع و مطمئن دادهها همواره وجود داشته است. شبکه ISDN (Integrated Services Digital […]

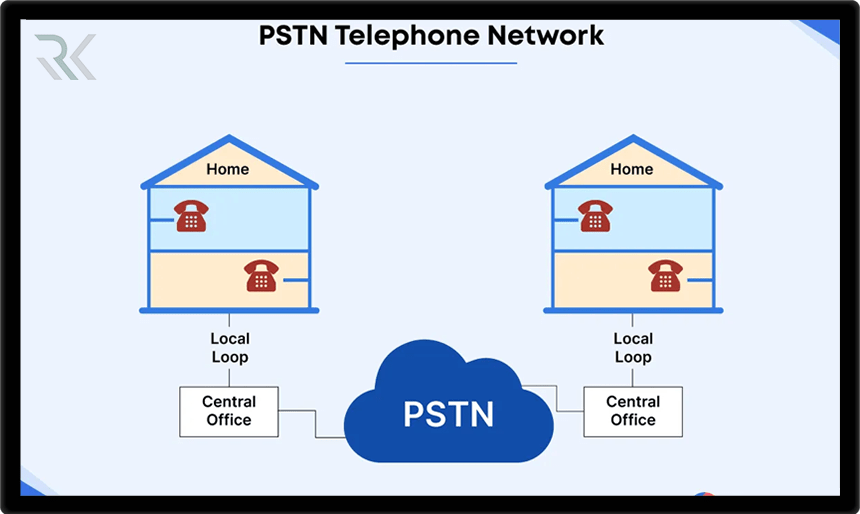

شبکه تلفن عمومی سوییچشده (PSTN) یکی از قدیمیترین و پراستفادهترین روشهای ارتباطی در جهان است. این شبکه از طریق خطوط […]

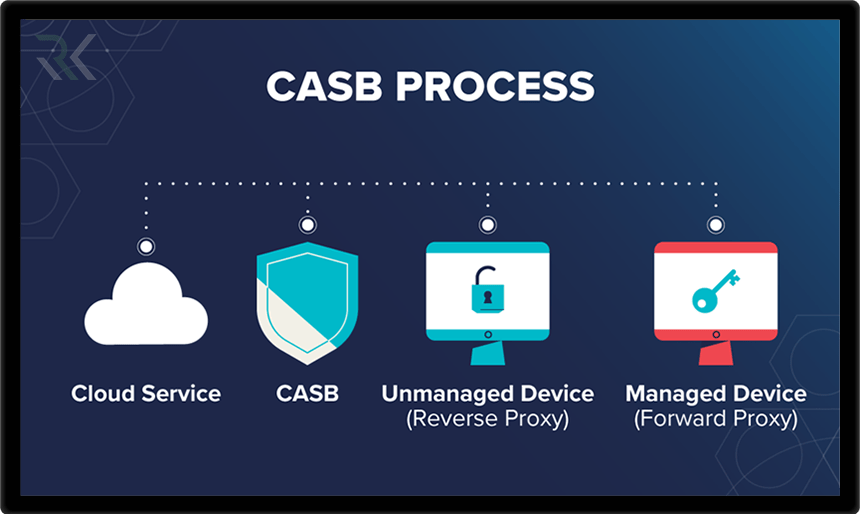

با گسترش استفاده از خدمات ابری، امنیت اطلاعات و کنترل دسترسی به دادهها به یکی از مهمترین چالشهای سازمانها تبدیل […]

در دنیای امنیت سایبری، شناسایی و مقابله با تهدیدات پیچیده نیازمند یک چارچوب جامع و ساختاریافته است. MITRE ATT&CK یک […]

در دنیای امنیت سایبری، تکنیکهای مختلفی برای محافظت از سیستمها در برابر حملات وجود دارد و Data Execution Prevention (DEP) […]

در دنیای امنیت سایبری، یکی از روشهای متداول برای حمله به سیستمها، سوءاستفاده از آسیبپذیریهای حافظه است. Address Space Layout […]

حملات سایبری به یکی از بزرگترین تهدیدها برای کاربران و سازمانها تبدیل شدهاند و میتوانند خسارات جبرانناپذیری به بار آورند. […]

سرریز بافر (Buffer Overflow) یکی از آسیبپذیریهای رایج در نرمافزارها است که میتواند منجر به اختلال در عملکرد برنامه، خرابی […]

در دنیای امنیت سایبری، ارتقا سطح دسترسی (Privilege Escalation) یکی از تکنیکهای پرخطر است که مهاجمان از آن برای افزایش […]

در دنیای امروز که امنیت سایبری به یکی از اولویتهای اصلی سازمانها و توسعهدهندگان تبدیل شده است، شناسایی و رفع […]

در دنیای امنیت سایبری، آسیبپذیریها نقاط ضعفی در نرمافزارها، سختافزارها یا شبکهها هستند که مهاجمان میتوانند از آنها سوءاستفاده کنند. […]

در دنیای امنیت سایبری، شناسایی و مستندسازی آسیبپذیریها نقش کلیدی در کاهش تهدیدات و جلوگیری از حملات سایبری دارد. CVE […]

اتصال گرا (Connection-Oriented) و غیر اتصال گرا (Connectionless) دو نوع از روشهای ارتباطی در شبکههای ارتباطی هستند که هرکدام ویژگیها […]

ایمیل یکی از پرکاربردترین روشهای ارتباطی در دنیای دیجیتال است که امکان ارسال و دریافت پیامها را در سراسر جهان […]

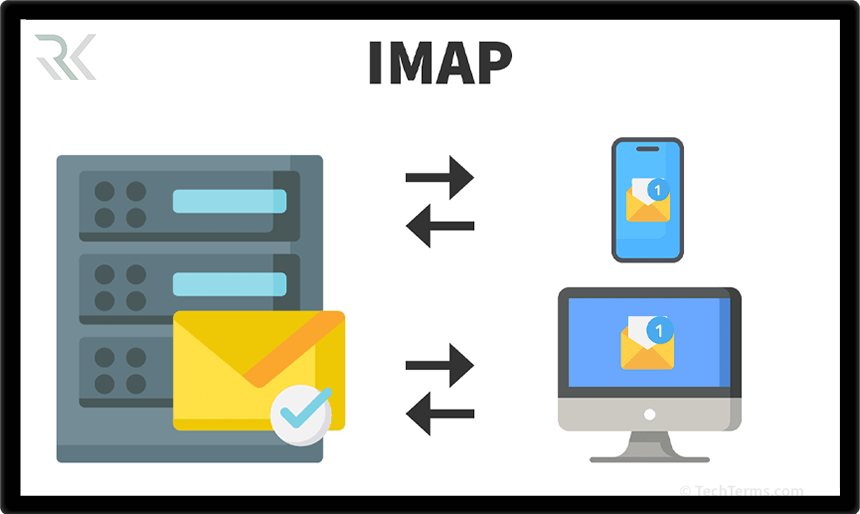

پروتکل IMAP (Internet Message Access Protocol) یکی از مهمترین پروتکلهای مدیریت ایمیل است که به کاربران امکان میدهد ایمیلهای خود […]

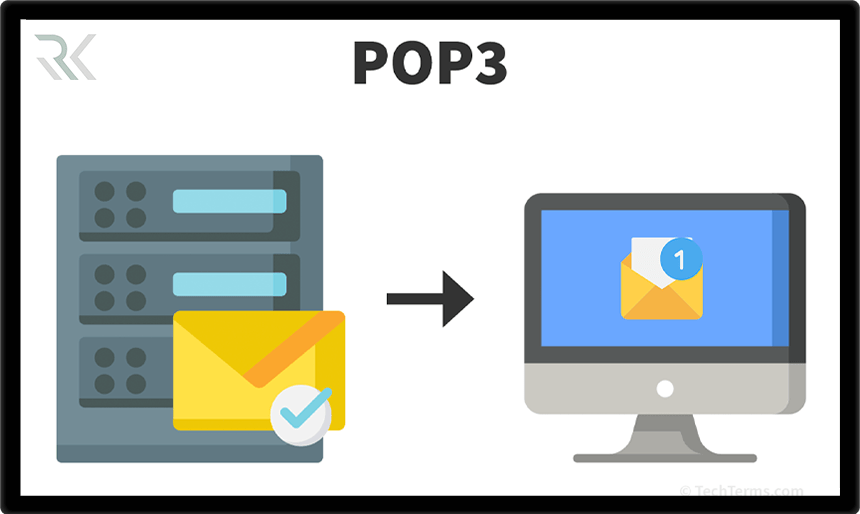

پروتکلPOP3 یک پروتکل استاندارد برای دریافت ایمیلها از سرور به دستگاههای محلی است. این پروتکل به کاربران این امکان را […]

پروتکل SMTP یکی از اصلیترین ابزارهای ارسال ایمیلها در اینترنت است. روزانه میلیونها ایمیل به صورت سریع و ایمن از […]

با گسترش شبکههای کامپیوتری و نیاز به ارتباط سریع و پایدار بین دستگاهها، پروتکلهای متعددی برای مدیریت و تسهیل این […]

در دنیای امنیت سایبری ابزارهای متعددی برای تست نفوذ و ارزیابی آسیبپذیریهای سیستمها وجود دارند که به متخصصان امنیت کمک […]

Enumeration فرآیندی است که در آن اطلاعات سیستمهای هدف شناسایی و استخراج میشود. این فرآیند معمولاً در مراحل ابتدایی تست […]

در دنیای امروز که ما بیشتر فعالیتهای خود را به صورت آنلاین انجام میدهیم، مدیریت رمزهای عبور به یک چالش […]

در دنیای امنیت سایبری، ابزارهای هک نقش مهمی در شناسایی و بهرهبرداری از ضعفهای امنیتی ایفا میکنند. یکی از شناختهشدهترین […]

در دنیای امروز که تهدیدات سایبری بهسرعت در حال افزایش هستند، ایجاد لایههای محافظتی در شبکههای سازمانی اهمیت بیشتری پیدا […]

در دنیای فناوری اطلاعات و برنامهنویسی، مدیریت دادهها و شناسایی یکتا از اهمیت بالایی برخوردار است. یکی از روشهای موثر […]

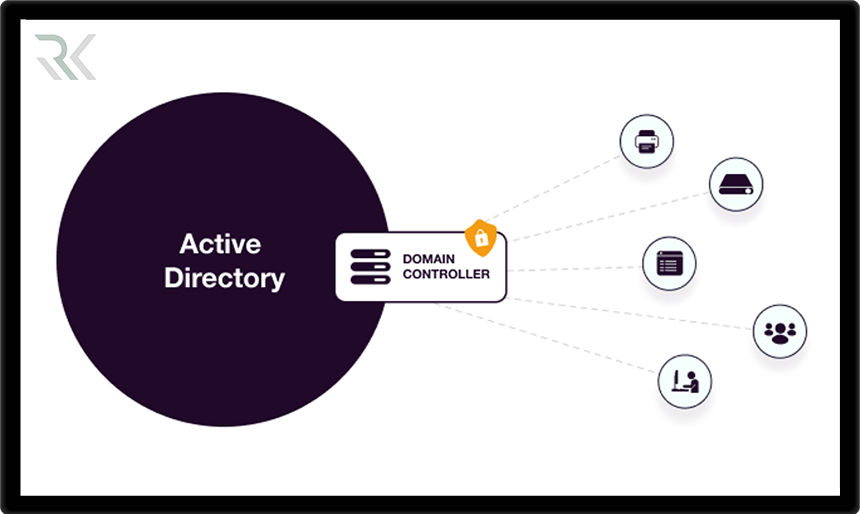

دامین کنترلر (Domain Controller) نقش اصلی در مدیریت دسترسیها، احراز هویت کاربران و حفظ امنیت اطلاعات در شبکههای مبتنی بر […]

در سیستمهای ویندوز شناسههای امنیتی (SID) ابزارهای حیاتی برای مدیریت دسترسی و امنیت اطلاعات هستند. هر شیء امنیتی مانند کاربر، […]

احراز هویت و مدیریت دسترسی از ارکان اصلی امنیت در شبکههای کامپیوتری محسوب میشوند. با توجه به افزایش حملات سایبری، […]

اکتیو دایرکتوری (Active Directory) بهعنوان یکی از ابزارهای اصلی مدیریت هویت و دسترسی در شبکههای سازمانی، نقش حیاتی در امنیت […]

حملات Kerberoasting یکی از روشهای پیشرفته در حوزه حملات سایبری است که مهاجمان از آن برای به دست آوردن اطلاعات […]

حفظ امنیت اطلاعات شخصی و حسابهای کاربری اهمیت فراوانی دارد. اما بسیاری از کاربران به محافظت از رمزهای عبور و […]

تحلیل بدافزار (Malware Analysis) فرایندی تخصصی در حوزه امنیت سایبری است که با هدف شناسایی و بررسی عملکرد بدافزارها انجام […]

سرورها ستون فقرات زیرساختهای فناوری اطلاعات هر سازمانی هستند و عملکرد پایدار و ایمن آنها نقش کلیدی در موفقیت کسبوکارها […]

مانیتورینگ سرور به فرآیند نظارت مستمر بر عملکرد، سلامت و در دسترس بودن سرورها گفته میشود. این فرآیند شامل جمعآوری […]

شبکهها ستون فقرات ارتباطات و انتقال دادهها محسوب میشوند، اما همین شبکهها میتوانند هدف اصلی حملات سایبری باشند. تحلیل ترافیک […]

مانیتورینگ شبکه یکی از عناصر حیاتی در مدیریت و امنیت شبکههای کامپیوتری است که به نظارت و بررسی عملکرد شبکه، […]

مانیتورینگ شبکه به فرایند نظارت و بررسی مستمر وضعیت اجزای مختلف یک شبکه کامپیوتری گفته میشود. این فرایند شامل بررسی […]

شکار تهدید (Threat Hunting) به فرآیند شناسایی، تحلیل و مقابله با تهدیدات امنیتی ناشناخته و پنهان در شبکهها و سیستمها […]

حمله Pass-the-Hash (PtH) نوعی حمله سایبری است که در آن مهاجم از هش رمز عبور به جای خود رمز عبور […]

سیستم احراز هویت NTLM (NT LAN Manager) یکی از پروتکلهای امنیتی قدیمی است که توسط مایکروسافت برای احراز هویت کاربران […]

حملات Silver Ticket یکی از انواع حملات پیچیده به سیستمهای احراز هویت Kerberos هستند که به مهاجمان اجازه میدهند تا […]

در دنیای امنیت سایبری یکی از ترسناکترین تهدیدها حملهای است که به مهاجمان اجازه میدهد از امتیازات کاربران مجاز برای […]

حملات Command Injection یکی از انواع حملات سایبری است که در آن مهاجم قادر به اجرای دستورات سیستم عامل در […]

حملات تزریق کد یکی از روشهای متداول و خطرناک در دنیای امنیت سایبری است که در آن مهاجم کدهای مخرب […]

تزریق LDAP (LDAP Injection) یکی از تکنیکهای حمله سایبری است که در آن مهاجم با دستکاری درخواستهای LDAP (پروتکل دسترسی […]