هوش مصنوعی به سرعت در حال تبدیل شدن به یکی از فراگیرترین و پرکاربردترین فناوریهای روز است که تقریباً در […]

در سالهای اخیر هوش مصنوعی به یکی از مسائل کلیدی در دنیای فناوری تبدیل شده و توجه زیادی را به […]

دنیای دیجیتال امروز در حوزه دیجیتال مارکتینگ شاهد تحولی عظیم است. تبلیغات آنلاین که نقش حیاتی در جذب مشتریان ایفا […]

هوش مصنوعی با ورود ابزارهای پیشرفته توانسته تحولات بزرگی در نحوه انجام کارها و بهرهوری افراد ایجاد کند. یکی از […]

هوش مصنوعی با پیشرفتهای بیسابقهای توانسته نقش مهمی در تحولات دنیای امروز ایفا کند. یکی از این ابزارها، هوش مصنوعی […]

هوش مصنوعی با ورود ابزارهای متعددی توانسته تغییرات چشمگیری در زندگی روزمره و کسبوکارها ایجاد کند. یکی از پیشرفتهترین این […]

حتماً نام چت جیپیتی به گوشتان خورده است. این ابزار هوش مصنوعی پیشرفته، توانسته در مدت زمان کوتاهی توجه میلیونها […]

هوش مصنوعی با ارائهی ابزارهای پیشرفته مانند ChatGPT، Gemini و Copilot توانسته تحولاتی عظیم در ارتباطات، کسبوکارها و زندگی روزمره […]

با پیشرفت سریع فناوریها، هوش مصنوعی به یکی از مهمترین و تأثیرگذارترین ابداعات قرن بیستویکم تبدیل شده است. از گوشیهای […]

در دنیای پیچیده امنیت سایبری اصطلاح “threat actor” به عاملان یا افرادی اشاره دارد که به دلایل مختلف، از جمله […]

آگاهی امنیتی (Security Awareness) بهعنوان یکی از مفاهیم کلیدی در حفظ امنیت اطلاعات و کاهش ریسکهای سایبری در سازمانها شناخته […]

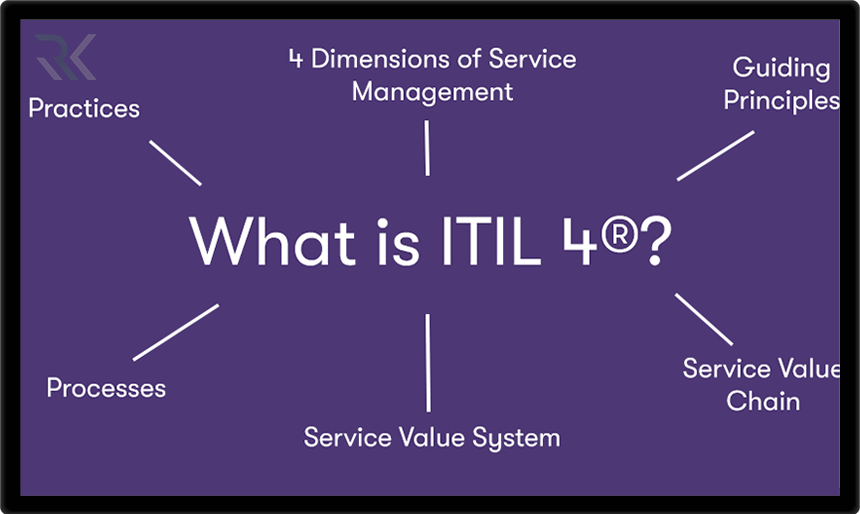

استاندارد ITIL (کتابخانه زیرساخت فناوری اطلاعات) به عنوان یکی از مهمترین چارچوبها در حوزه مدیریت خدمات فناوری اطلاعات شناخته میشود […]

چارچوب COBIT (کنترل اهداف فناوری اطلاعات) یکی از شناختهشدهترین چارچوبها در حوزه مدیریت و حاکمیت فناوری اطلاعات است که به […]

تکنیک Hardening یکی از روشهای مهم و پایهای در امنیت سایبری است که به کاربران و سازمانها کمک میکند تا […]

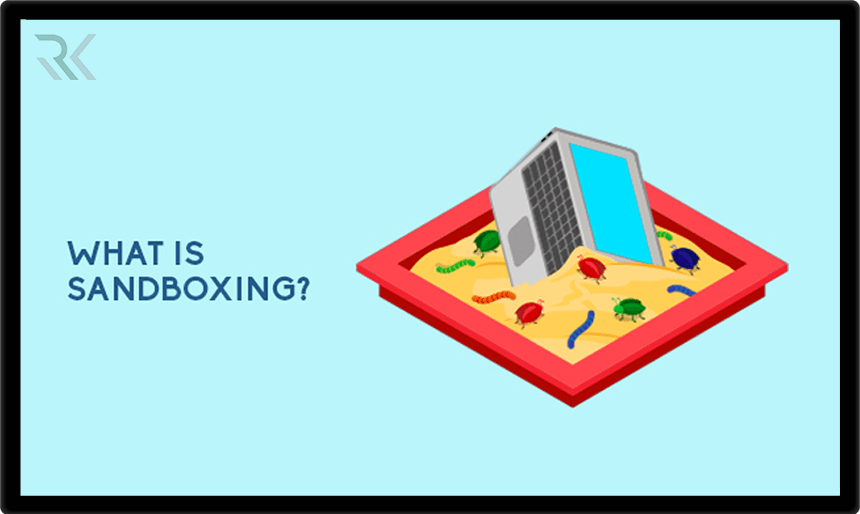

تکنیک sandboxing به عنوان یکی از پیشرفتهترین روشهای امنیت سایبری است که، به سازمانها این امکان را میدهد تا برنامهها […]

پنهانسازی دادهها (Data Masking) به عنوان یک راهکار کلیدی در حفظ امنیت اطلاعات شناخته میشود. این تکنیک به سازمانها کمک […]

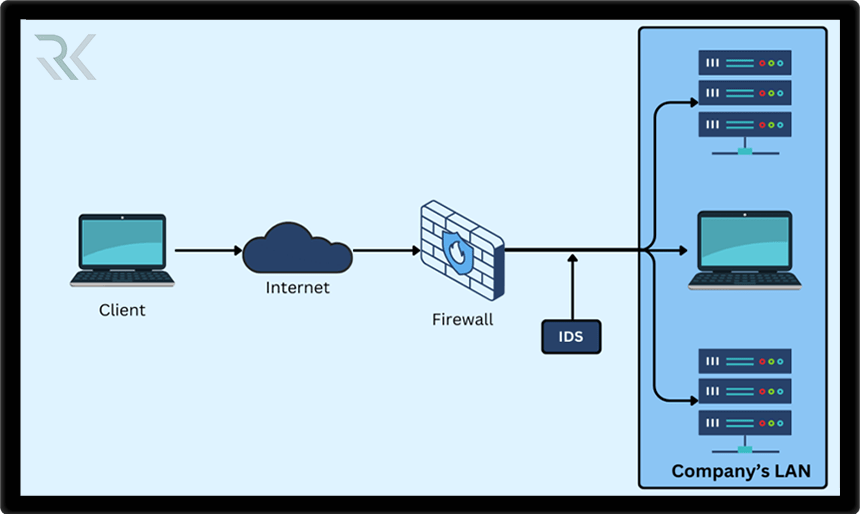

با پیشرفت تکنولوژی و افزایش ارتباطات دیجیتالی، تهدیدهای سایبری نیز به شکل قابل توجهی افزایش یافتهاند. امروزه، سازمانها برای محافظت […]

در دنیای امروز که تهدیدات سایبری به طور فزایندهای در حال افزایش هستند، سازمانها و شرکتها برای حفاظت از اطلاعات […]

اهمیت امنیت سایبری و نظارت مداوم بر داراییهای فناوری اطلاعات روز به روز بیشتر میشود. با توجه به تهدیدات مختلف […]

حتی اگر ساختار امنیتی شبکه و زیرساختهای خود را بر مبنای مدل امنیتی Zero Trust پیادهسازی کرده باشید، باید خود […]

پروتکل RDP یکی از ابزارهای پرکاربرد در اتصال از راه دور به سیستمها و انجام امور مختلف شبکه است که […]

پروتکل تأیید هویت Kerberos به عنوان یکی از ابزارهای کلیدی در امنیت شبکهها شناخته میشود که به حفظ حریم خصوصی […]

پروتکل LDAP (Lightweight Directory Access Protocol) یکی از پروتکلهای پرکاربرد و مهم در زمینه احراز هویت و مدیریت دسترسی در […]

اصل کمترین دسترسی (POLP) یکی از مهمترین اصول در زمینه امنیت اطلاعات و حفاظت از دادههاست که به خصوص در […]

در دنیای امروز، امنیت سایبری و مانیتورینگ شبکه به عنوان دو رکن اصلی در حفظ سلامت و کارایی سیستمهای فناوری […]

Mimikatz یکی از ابزارهای محبوب در مراحل پس از نفوذ است که هکرها برای حرکت در شبکه و افزایش سطح […]

Mimikatz به ابزاری تبدیل شده است که به طور گسترده توسط هکرها برای استخراج رمزهای عبور و هشها از حافظه، […]

در دنیای بههمپیوستهی دیجیتالی امروز، هر سازمانی که از داراییهای دیجیتال و اینترنت استفاده میکند، در معرض خطر حملات سایبری […]

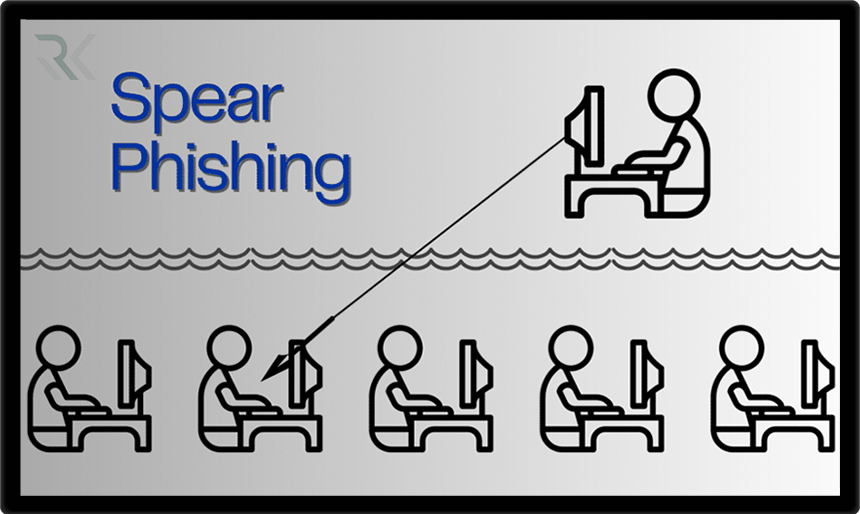

حملات فیشینگ، بهعنوان یکی از رایجترین و تهدیدآمیزترین روشهای حملات سایبری، همواره امنیت اطلاعات افراد و سازمانها را به چالش […]

حملات XSS یا “Cross-Site Scripting” یکی از رایجترین نوع حملات سایبری محسوب میشود که به مهاجمین این امکان را میدهد […]

احراز هویت چندعاملی که به اختصارMFA (Multi-Factor Authentication) نامیده میشود، به عنوان یکی از روشهای امنیتی در دنیای دیجیتال بسیار […]

در دنیای دیجیتال امروز، که کاربران با تعداد زیادی از سیستمها، برنامهها و حسابهای کاربری در تعامل هستند، روشی که […]

بخش بهداشت و درمان یکی از اهداف اصلی مجرمان سایبری است که به دنبال سرقت دادههای حساس و اخاذی هستند. […]

قانون حریم شخصی مصرفکنندگان کالیفرنیا (CCPA) که در ژانویه 2020 بهاجرا درآمد، بهعنوان یکی از پیشرفتهترین و جامعترین قوانین حریم […]

قانون قابلیت انتقال و مسئولیت بیمه سلامت (Health Insurance Portability and Accountability Act – HIPAA) که در سال 1996 تصویب […]

در دنیای دیجیتال امروزی، اطلاعات به ارزشمندترین دارایی سازمانها تبدیل شده است. از دادههای مشتریان تا اسرار تجاری، هر سازمان […]

قانون محافظت از دادههای عمومی (GDPR) که در سال 2018 داخل اروپا به اجرا درآمد، یکی از مهمترین و جامعترین […]

در دنیای امروز، رایانش ابری به عنوان یک راهکار کلیدی برای ذخیرهسازی و پردازش دادهها به سرعت در حال گسترش […]

رایانش ابری (Cloud Computing) به عنوان یک راهکار بهروز و نوآورانه، تحولی در نحوه ذخیرهسازی، مدیریت و پردازش دادهها به […]

اکنون امنیت سایبری به یکی از اصلیترین دغدغههای کاربران و سازمانها تبدیل شده است. با افزایش تهدیدات آنلاین مانند ویروسها، […]

آیا اندروید در برابر بدافزارها مقاوم است؟ این پرسش بهراستی چالشبرانگیز است اما اگر از روت کردن گوشی خود پرهیز […]

در دنیای دیجیتال امروز، رایانههای ویندوزی نقش حیاتی در زندگی ما ایفا میکنند، چه در محل کار و چه در […]

امنیت سایبری امروزه به یکی از موضوعات اساسی در دنیای دیجیتال تبدیل شده است. با افزایش استفاده از دستگاههای متصل […]

حملات Advanced Persistent Threat یا به اختصار APT نوعی از تهدیدات سایبری هستند که با هدف نفوذ به شبکههای صنعتی […]

سوئیچهای شبکه از اجزای اساسی در ساختار شبکههای کامپیوتری بهشمار میروند و نقش مهمی در ارتباط و انتقال دادهها ایفا […]

طرح امنسازی زیرساختهای حیاتی در قبال حملات سایبری یک برنامه جامع است که به منظور حفاظت از زیرساختهای حساس کشور […]

امنیت سیستم کنترل صنعتی که شامل استراتژی ها و اقداماتی برای محافظت از زیرساخت های حیاتی و سیستم های فناوری […]

مجازیسازی به یکی از ابزارهای کلیدی در مدیریت زیرساختهای فناوری اطلاعات تبدیل شده است. این فناوری نه تنها به بهبود […]

مجازیسازی به عنوان یکی از پیشرفتهای مهم در دنیای فناوری اطلاعات، توانسته نیاز به ایجاد زیرساختهای فیزیکی گسترده را به […]

در دنیای کنونی، امنیت سایبری به یکی از موضوعات حیاتی در حوزه فناوری اطلاعات (IT) و فناوری عملیاتی (OT) تبدیل […]

شرکت زیمنس آگ (Siemens AG) یکی از بزرگترین و پیشروترین شرکتهای صنعتی در جهان است که در زمینههای متنوعی همچون […]

سیستمهای کنترل صنعتی (Industrial Control Systems) یا به اختصار ICS نقش بسیار مهمی در مدیریت و کنترل فرآیندهای صنعتی ایفا […]

در دنیای امروز، امنیت اطلاعات و شبکهها از اهمیت ویژهای برخوردار است و یکی از بخشهای مهم برای دستیابی به […]

حملات سایبری به یکی از نگرانیهای اصلی سازمانها و حتی کاربران خانگی تبدیل شدهاند. روزانه حملات مختلفی به سیستمها صورت […]

در دنیای دیجیتال امروزی، امنیت اطلاعات به یکی از نگرانیهای اصلی افراد و سازمانها تبدیل شده است. با افزایش وابستگی […]

در دنیای امنیت سایبری بدافزارهای بدون فایل (Fileless Malware) به عنوان یکی از پیچیدهترین و چالشبرانگیزترین تهدیدات شناخته میشوند. این […]

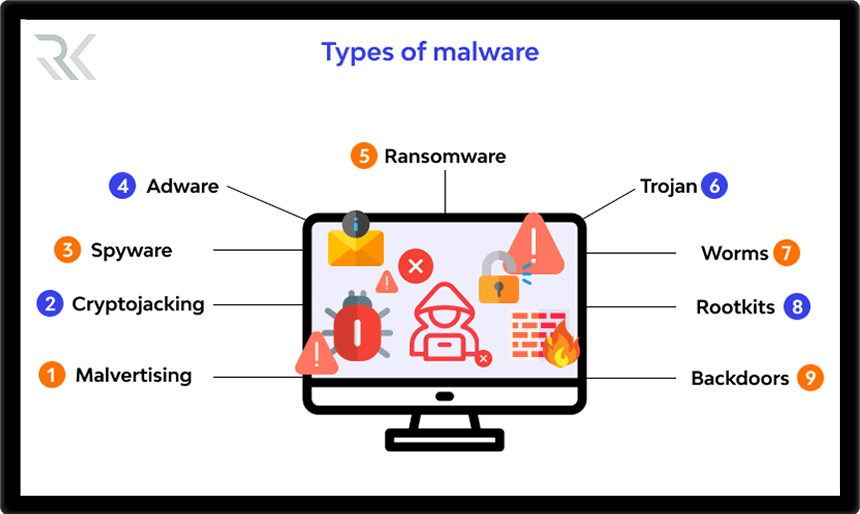

باجافزارها (Ransomware) یکی از خطرناکترین و مخربترین انواع بدافزارها هستند که در سالهای اخیر توجه زیادی را به خود جلب […]

شرکت سنگفور (Sangfor) یکی از پیشروترین شرکتهای فعال در حوزه فناوری اطلاعات و امنیت سایبری است که بهویژه در ارائه […]

تبلیغ افزار نوعی بدافزار است که بهطور خاص برای نمایش تبلیغات ناخواسته و آزاردهنده به کاربران طراحی شده است. این […]

کیلاگرها (Keyloggers) نوعی بدافزار هستند که در دستهی جاسوسافزارها قرار میگیرند. این بدافزارها به صورت مخفیانه فعالیت میکنند و هدف […]

جاسوسافزارها (Spyware) یکی از انواع خطرناک و مخرب بدافزارها هستند که بهطور خاص برای جمعآوری اطلاعات شخصی و حساس کاربران […]

درپشتیها (Backdoors) نوعی بدافزار تروجان هستند که به مهاجمان این امکان را میدهند تا به سیستمها و شبکهها به صورت […]

تروجانهای کامپیوتری یکی از شایعترین و خطرناکترین انواع بدافزارها هستند که با اهداف مخرب به سیستمها نفوذ میکنند. این نوع […]

کرمهای کامپیوتری (Worm) یکی از انواع بدافزارهای خطرناک هستند که میتوانند به سرعت در شبکهها گسترش یابند و به سیستمهای […]

ویروسهای کامپیوتری یکی از قدیمیترین و متداولترین انواع بدافزارها هستند که با هدف تخریب و ایجاد اختلال در سیستمهای کامپیوتری […]

در دنیای دیجیتال امروز،آگاهی از نوعهای مختلف بدافزارها و درک تفاوتهای میان آنها برای هر کاربر اهمیت بالایی دارد. ویروسها، […]

بدافزارها یکی از اصلیترین تهدیدات دنیای دیجیتال هستند که با هدف آسیب رساندن به سیستمها و سرقت اطلاعات طراحی میشوند. […]

در دنیای دیجیتال بدافزارها یکی از تهدیدات جدی برای کاربران اینترنت و سازمانها محسوب میشوند. این نرمافزارهای مخرب میتوانند به […]

حملات سایبری با تکنیکهای پیچیدهای مانند فیشینگ (Phishing) و فارمینگ (Pharming) به تهدیدی جدی تبدیل شدهاند. فارمینگ به عنوان یک […]

در دنیای امروز حملات سایبری با سرعتی بیسابقه در حال رشد و تکامل هستند. از میان انواع مختلف تهدیدات امنیتی […]

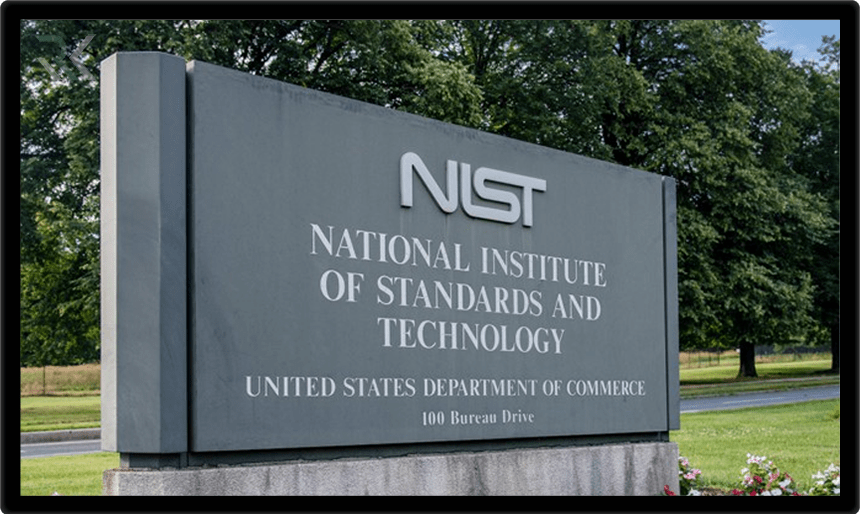

National Institute of Standards and Technology و به اختصار NIST یکی از مهمترین مؤسسات در حوزه استانداردها و فناوریهای اطلاعاتی […]

سوئیچها و روترها بهعنوان اجزای اصلی زیرساخت شبکههای سازمانی نقش بسیار حیاتی در انتقال دادهها و تضمین ارتباطات پایدار دارند. […]

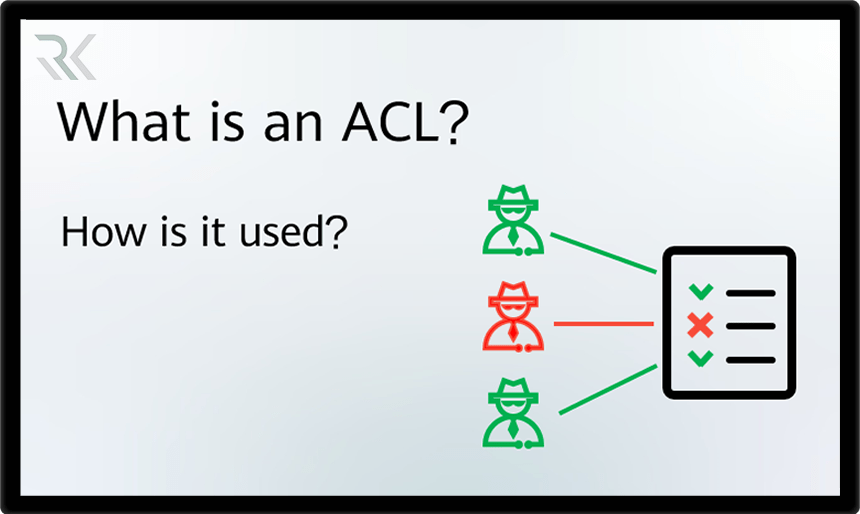

Access Control List یا ACL یک روش مدیریتی است که به شما این امکان را میدهد تا دسترسیها را به […]

حمله Brute Force که به عنوان حمله جستجوی فراگیر نیز شناخته میشود، یکی از ابتداییترین و در عین حال قدرتمندترین […]

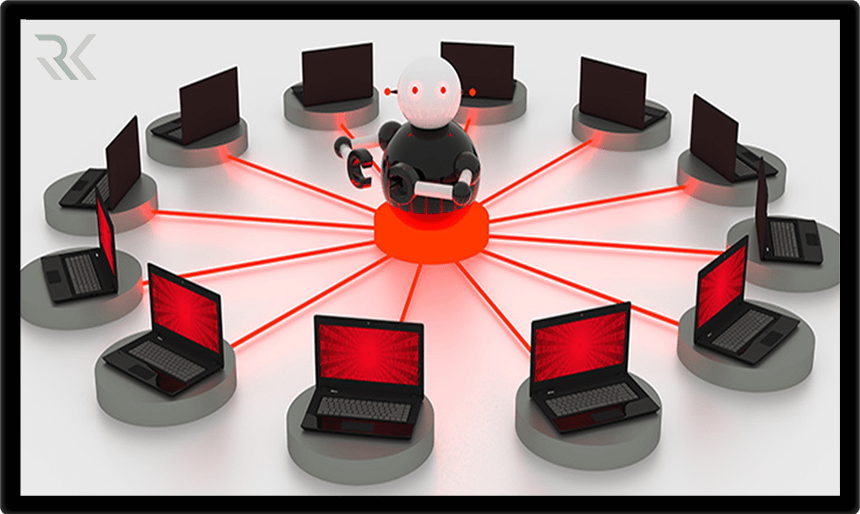

حملات DoS (Denial of Service) و DDoS (Distributed Denial of Service) از جمله تهدیدات رایج در دنیای امنیت سایبری هستند […]

حمله مرد میانی (Man-in-the-Middle یا به اختصار MITM) یکی از حملات سایبری خطرناک است که در آن مهاجم میتواند ارتباط […]

در دنیای امروز که تهدیدات سایبری به سرعت در حال افزایش هستند، امنیت اطلاعات به یکی از اولویتهای اصلی سازمانها […]

امروزه دادهها بهعنوان یکی از ارزشمندترین داراییهای هر سازمان شناخته میشوند. از اطلاعات مشتریان تا اسناد حیاتی و پروژههای حساس، […]

در جهان دادهها حجم عظیمی از اطلاعات دیجیتال تولید و ذخیره میشود که اغلب شامل دادههای حساس و محرمانه است. […]

در دنیای پیچیده و بهسرعت در حال تغییر امنیت سایبری، سازمانها با طیف گستردهای از تهدیداتچرخه بهکارگیری هوش تهدید و […]

حملات Advanced Persistent Threat یا به اختصار APT یکی از پیچیدهترین و خطرناکترین انواع حملات سایبری هستند که هدف اصلی […]

سند ملی تحول دیجیتال یکی از برنامههای کلیدی وزارت ارتباطات و فناوری اطلاعات است که با هدف توسعه اقتصاد دیجیتال […]

سند “الزامات امنیتی زیرساختهای حیاتی در استفاده از محصولات نرمافزاری سازمانی” توسط مرکز مدیریت راهبردی افتا تهیه شده و هدف […]

نمایشگاه الکامپ (الکترونیک، کامپیوتر و تجارت الکترونیک) به عنوان یکی از بزرگترین و معتبرترین رویدادهای حوزه فناوری اطلاعات و ارتباطات […]

سند راهبردی فضای مجازی جمهوری اسلامی ایران، یک برنامه جامع برای پیشبرد سیاستها و استراتژیهای کشور در حوزه فضای مجازی […]

استاندارد ملی «امنیت اطلاعات، امنیت سایبری و حفاظت از حریم خصوصی» که تحت عنوان INSO-ISO-IEC 27001 منتشر شده است، مجموعهای […]

کتاب “الزامات و ملاحظات پدافند غیرعامل مراکز داده” توسط تیمی از کارشناسان برجسته در زمینههای پدافند غیرعامل، امنیت اطلاعات و […]

امنیت سیستم کنترل صنعتی، که به عنوان امنیت ICS (Industrial Control System) نیز شناخته می شود شامل استراتژی ها و […]

در دنیای دیجیتال امروز، داشتن یک وبسایت حرفهای و کارآمد برای کسبوکارها و حتی افراد اهمیت فراوانی دارد. سیستمهای مدیریت […]

در دنیای دیجیتال امروز اطلاعات به عنوان یکی از ارزشمندترین داراییهای سازمانها شناخته میشود. از دادههای مالی و اطلاعات مشتریان […]

در دنیای دیجیتال امروز، حفاظت از دادهها و جلوگیری از نشت اطلاعات حساس یکی از چالشهای اصلی سازمانها و کسبوکارهاست. […]

در دنیای امروز که اطلاعات به عنوان ارزشمندترین دارایی سازمانها شناخته میشود، حفاظت از این دادهها امری حیاتی است. با […]

در دنیای امروز با پیشرفت تکنولوژی و دیجیتالی شدن فرآیندهای کاری نیاز به دسترسی از راه دور بیشتر از گذشته […]

با رشد روزافزون اینترنت و فضای مجازی کسب و کارهای اینترنتی به یکی از اصلیترین راههای اشتغالزایی و کارآفرینی در […]

در دنیای دیجیتال امروز دادهها به عنوان یکی از ارزشمندترین داراییهای سازمانها و افراد شناخته میشوند. اطلاعات مالی، دادههای مشتریان، […]

در دنیای دیجیتال امروز که اطلاعات و دادهها ارزش بیسابقهای یافتهاند امنیت سایبری به یکی از حیاتیترین نیازها برای سازمانها […]

در دنیای امروز که اینترنت به جزء جدانشدنی از زندگی روزمره تبدیل شده است، عادات سایبری به رفتارها و رویههای […]

اینترنت اشیاء (IoT) به مفهوم اتصال دستگاهها و اشیای فیزیکی به اینترنت و یکدیگر، به منظور تبادل اطلاعات و انجام […]

در دنیای امروز که ارتباطات اینترنتی روزبهروز در حال گسترش است، حفظ حریم خصوصی و امنیت اطلاعات برای کاربران به […]