در دنیای دیجیتال امروز، بسیاری از اطلاعات شخصی، مالی و شغلی ما در حسابهای کاربری آنلاین ذخیره شدهاند. هک شدن […]

PRTG Network Monitor یک نرمافزار قدرتمند و کاربرپسند برای مانیتورینگ شبکه و زیرساختهای IT است که توسط شرکت Paessler توسعه […]

بیشتر فعالیتهای شخصی و کاری به اینترنت و شبکههای کامپیوتری وابسته است، بروز اختلال در شبکه میتواند باعث سردرگمی و […]

Samba یک نرمافزار متنباز و قدرتمند است که به کاربران سیستمعاملهای لینوکس و یونیکس اجازه میدهد فایلها و منابع خود […]

سرورهای Bare Metal نوعی سرور فیزیکی اختصاصی هستند که بهصورت مستقیم در اختیار کاربر قرار میگیرند، بدون لایههای مجازیسازی یا […]

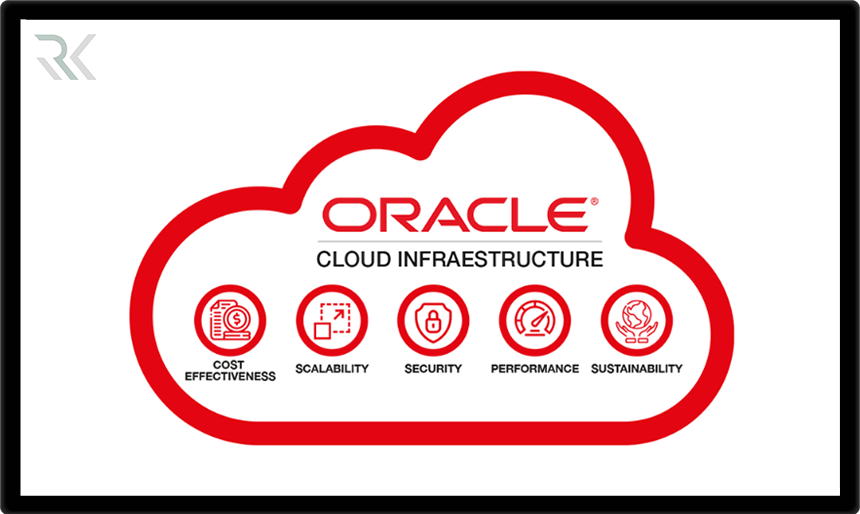

Oracle Cloud Infrastructure (OCI) پلتفرم ابری نسل دوم اوراکل است که با هدف ارائه زیرساختی قدرتمند، ایمن و مقرونبهصرفه برای […]

ابر خصوصی و ابر عمومی دو مدل اصلی رایانش ابری هستند که هرکدام مزایا، محدودیتها و کاربردهای خاص خود را […]

ابر هیبریدی (Hybrid Cloud) ترکیبی از خدمات ابر عمومی و ابر خصوصی است که به سازمانها این امکان را میدهد […]

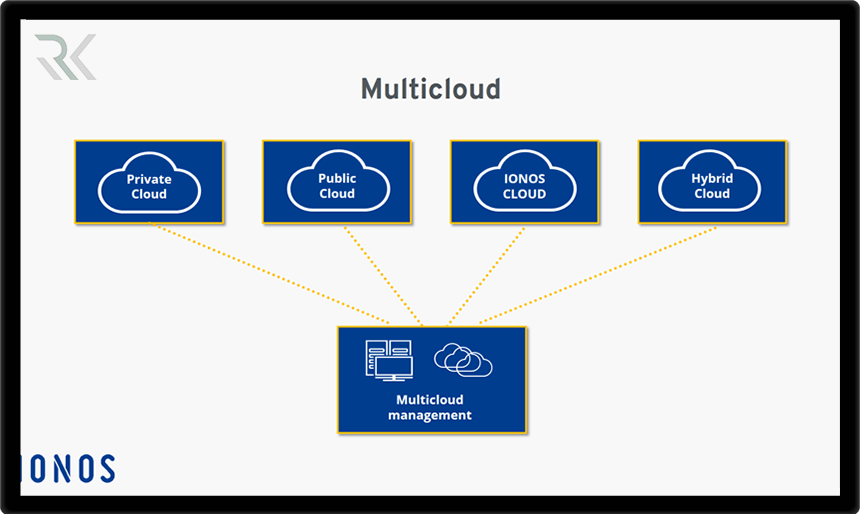

چند ابری (Multicloud) به رویکردی در رایانش ابری گفته میشود که در آن یک سازمان از دو یا چند ارائهدهنده […]

هایپروایزر (Hypervisor) نرمافزاری است که امکان اجرای چندین سیستمعامل بهصورت همزمان روی یک سختافزار فیزیکی را فراهم میکند. این فناوری […]

VMware NSX یک پلتفرم پیشرفته برای مجازیسازی شبکه و افزایش امنیت در مراکز داده است که امکان ایجاد، مدیریت و […]

رابط کاربری گرافیکی (GUI) یکی از مهمترین پیشرفتها در دنیای فناوری بوده که نحوه تعامل ما با کامپیوترها و نرمافزارها […]

رابط خط فرمان یا CLI (Command Line Interface) یکی از قدیمیترین و در عین حال قدرتمندترین روشها برای تعامل با […]

Microsoft Sentinel به عنوان یک راهکار قدرتمند SIEM مبتنی بر فضای ابری این امکان را فراهم میکند تا شرکتها بتوانند […]

مایکروسافت Intune یکی از راهکارهای پیشرفته مدیریت دستگاهها و اپلیکیشنها در فضای سازمانی است که به کسبوکارها کمک میکند تا […]

تحول دیجیتال (Digital Transformation) فراتر از یک تغییر فناورانه است؛ این فرآیند، نحوه عملکرد سازمانها، تعامل با مشتریان و تصمیمگیری […]

در دنیای امروز که تهدیدات سایبری روزبهروز پیچیدهتر میشوند، تأمین امنیت شبکههای سازمانی به یکی از اولویتهای اساسی تبدیل شده […]

تهدیدات پنهانی در عصر خودکارسازی امروزه، تهدیدات سایبری تنها از طریق بدافزارها یا حملات انسانی انجام نمیگیرند؛ بخش بزرگی از […]

امروزه امنیت شبکه اهمیت فزایندهای یافته و سازمانها به دنبال راهکارهایی برای کنترل دسترسی کاربران به منابع حساس هستند. یکی […]

با پیچیدهتر شدن تهدیدات سایبری و رشد حملات هدفمند به زیرساختهای حیاتی، دولتها و نهادهای بینالمللی مقررات سختگیرانهتری برای حفاظت […]

در دنیای مدرن امروز که مدلهای کاری به سمت محیطهای ابری، ریموت و هیبریدی حرکت کردهاند، روشهای سنتی دسترسی به […]

Microsoft NPS یا Network Policy Server یکی از سرویسهای قدرتمند ویندوز سرور است که نقش حیاتی در مدیریت دسترسی کاربران […]

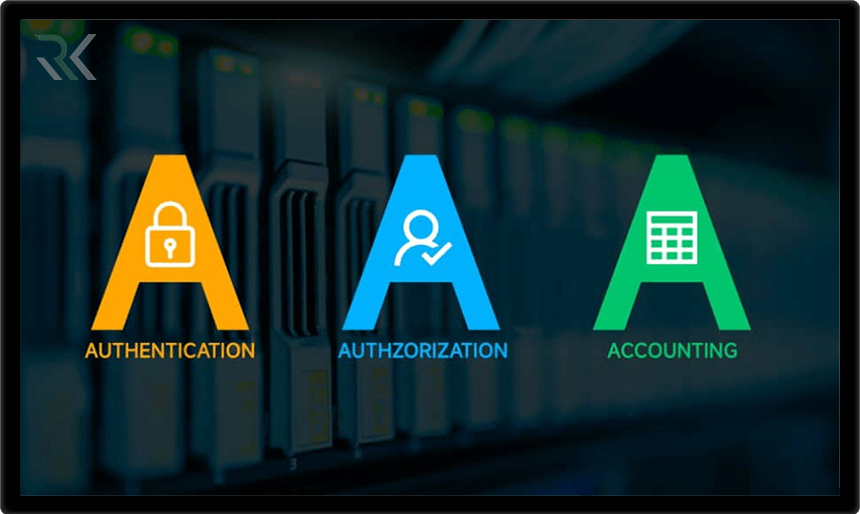

در دنیای امروز که امنیت اطلاعات و مدیریت دسترسی به منابع دیجیتال اهمیت روزافزونی یافته است، مفهومی به نام AAA […]

در دهههای گذشته، تحول دیجیتال نهتنها نحوه کار کردن ما را تغییر داده بلکه ذات بسیاری از مشاغل را نیز […]

سرور RADIUS یکی از مهمترین اجزای زیرساختهای امنیت شبکه است که برای احراز هویت، مجوزدهی و حسابداری کاربران (AAA) مورد […]

با گسترش استفاده از سرویسهای مبتنی بر API، پکیجهای متنباز، زیرساختهای ابری، و ابزارهای اتوماسیون توسعه نرمافزار، ساختار امنیت سازمانها […]

امنیت شبکه به یکی از دغدغههای اصلی سازمانها تبدیل شده، کنترل دسترسی کاربران و دستگاهها به منابع شبکه اهمیت زیادی […]

با رشد روزافزون خدمات بانکداری دیجیتال و مهاجرت بانکهای ایرانی به سمت ارائه خدمات غیرحضوری، سطح حملات سایبری علیه زیرساختهای […]

تهدیدی پنهان در قلب ساختمانهای هوشمند با گسترش فناوریهای هوشمند و اتصال همهچیز به اینترنت (IoT)، حملات سایبری دیگر تنها […]

کنترل دسترسی به زبان ساده یعنی تعیین اینکه چه کسی، چه زمانی و به چه منابعی اجازه دسترسی دارد. این […]

مثلث CIA یکی از اصول پایهای در امنیت اطلاعات است که از سه عنصر کلیدی محرمانگی (Confidentiality)، یکپارچگی (Integrity) و […]

آیا امنیت از 6G عقب خواهد ماند؟ با آنکه هنوز جهان در مراحل استقرار کامل 5G قرار دارد، اما تحقیقات، […]

آسیبپذیری IDOR یا Insecure Direct Object References یکی از رایجترین و در عین حال خطرناکترین ضعفهای امنیتی در برنامههای تحت […]

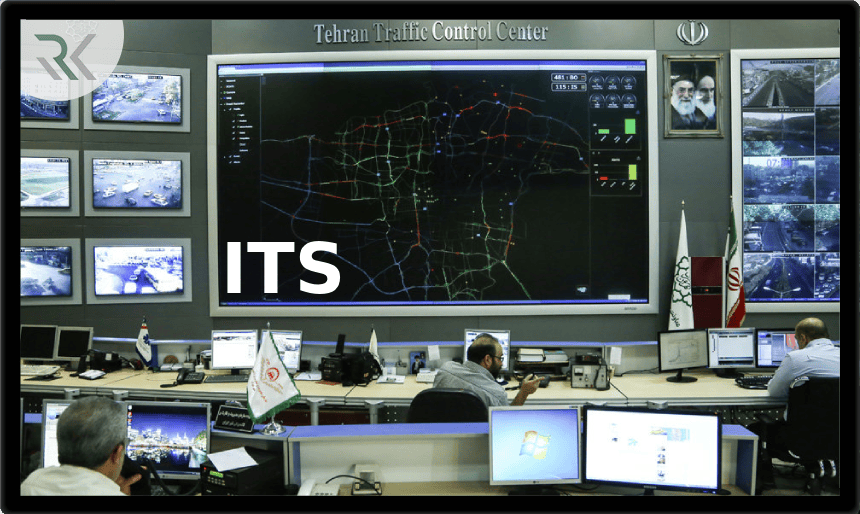

سیستمهای ITS بهعنوان زیرمجموعهای از سامانههای Cyber-Physical، همزمان ترکیبی از تجهیزات OT (Operational Technology) مانند PLCها و تجهیزات RTU و […]

یکی از روشهای نوین و مؤثر برای کشف آسیبپذیریها، استفاده از برنامههای «باگ بانتی» (Bug Bounty) است؛ راهکاری که به […]

با رشد سریع خدمات دیجیتال، پلتفرمهای رایانش ابری (Cloud) در ایران نیز توسعه چشمگیری داشتهاند. از پلتفرمهایی مانند ابر آروان، […]

در دهه گذشته، وابستگی صنایع به سامانههای کنترل صنعتی (ICS) و SCADA بهطور چشمگیری افزایش یافته است. در ایران، بسیاری […]

آرپانت (ARPANET) را میتوان پدر اینترنت دانست؛ شبکهای پیشگام که در اواخر دهه ۱۹۶۰ با هدف ارتباط میان مراکز تحقیقاتی […]

امنیت کارتهای بانکی به یکی از دغدغههای اصلی کسبوکارها و کاربران تبدیل شده است. استاندارد PCI-DSS بهمنظور حفاظت از دادههای […]

تهدیدی به نام دسترسی بدون کنترل در ساختار هر شبکه سازمانی، حسابهای با دسترسی بالا – مانند مدیران سیستم، مدیران […]

در دنیای امروز که اطلاعات حیاتیترین دارایی سازمانها محسوب میشود، حفاظت از دادههای حساس در برابر نشت، سوءاستفاده یا سرقت، […]

سیستمهای تعبیهشده (Embedded Systems) به عنوان بخش جداییناپذیر از فناوریهای مدرن، در قلب بسیاری از دستگاهها و تجهیزات هوشمند قرار […]

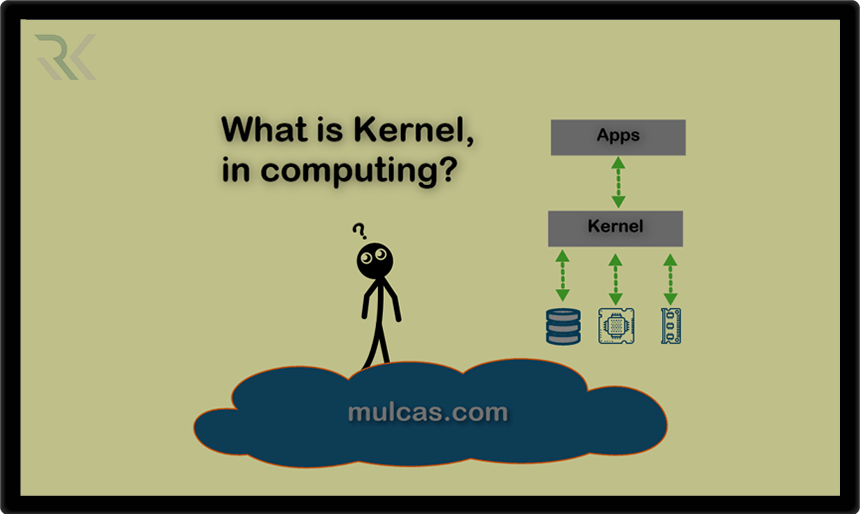

سیستمعامل یکی از اساسیترین اجزای هر رایانه است که وظیفه مدیریت منابع سختافزاری و فراهم کردن بستری برای اجرای نرمافزارها […]

تهدیدات سایبری دیگر آن چیزی نیستند که صرفاً با یک آنتیویروس یا فایروال قابل شناسایی باشند. مهاجمان امروزی با استفاده […]

با گسترش فضای دیجیتال و افزایش حملات سایبری در سراسر جهان، کشورها دیگر نمیتوانند بدون سیاستگذاریهای دقیق امنیت سایبری به […]

یونیکس (Unix) و لینوکس (Linux) از جمله نامهایی هستند که همواره مورد توجه کاربران، توسعهدهندگان و مدیران سیستم بودهاند. هرچند […]

سیستمعامل یونیکس (Unix) یکی از تأثیرگذارترین و پرکاربردترین سیستمعاملها در تاریخ فناوری اطلاعات است که نخستین بار در دهه ۱۹۷۰ […]

سیستمعامل BSD یکی از قدیمیترین و پایدارترین شاخههای سیستمعامل یونیکس است که با تمرکز بر امنیت، عملکرد بالا و مجوز […]

استفاده از راهکارهای تشخیص و پیشگیری از نفوذ به یکی از اولویتهای امنیتی سازمانها تبدیل شده است. OSSEC که مخفف […]

مقابله با تهدیدات پیشرفته در امنیت سایبری نیازمند همکاری نزدیک بین تیمهای تهاجمی و دفاعی است. تیم بنفش (Purple Team) […]

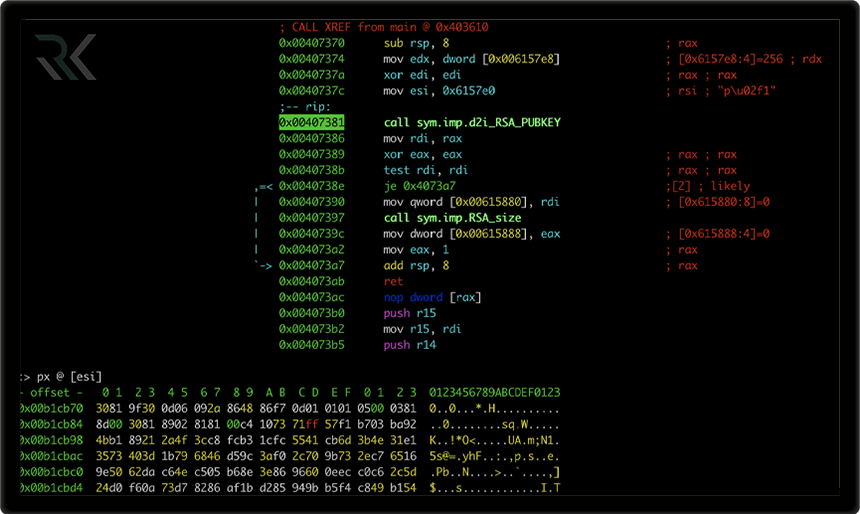

Cobalt Strike یکی از قدرتمندترین و پرکاربردترین ابزارهای شبیهسازی حملات سایبری است که برای ارزیابی امنیت سازمانها استفاده میشود. این […]

در حوزه امنیت سایبری دو نقش کلیدی با عنوانهای تیم قرمز (Red Team) و تیم آبی (Blue Team) برای شناسایی […]

کالی لینوکس (Kali Linux) یک توزیع قدرتمند و حرفهای از سیستمعامل لینوکس است که بهطور ویژه برای تست نفوذ، تحلیل […]

وایرشارک (Wireshark) یکی از قدرتمندترین و محبوبترین ابزارهای تحلیل ترافیک شبکه است که به کاربران اجازه میدهد بستههای داده را […]

نرمافزار متنباز (Open Source) به نرمافزارهایی گفته میشود که کد منبع آنها بهصورت رایگان در دسترس عموم قرار دارد و […]

تهدیدات سایبری روز به روز پیشرفتهتر میشوند و محافظت از اطلاعات و زیرساختهای دیجیتال به یک ضرورت تبدیل شده است. […]

حملهها و تهدیدهای مختلفی در موضوع امنیت اطلاعات وجود دارند که برخی از آنها بر پایه مفاهیم سادهی ریاضی بنا […]

واژه «اسپم» یا «هرزنامه» به پیامهای ناخواسته و اغلب مزاحم اطلاق میشود که معمولاً با هدف تبلیغات، فریب کاربران یا […]

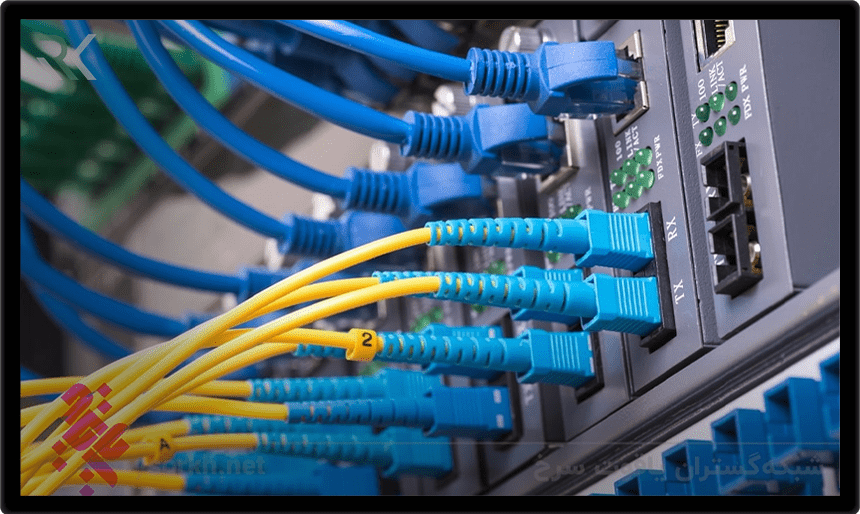

سازمانها نیازمند راهکارهایی سریع، پایدار و امن برای انتقال و ذخیرهسازی اطلاعات هستند. یکی از فناوریهای مهم و تخصصی در […]

فایروال یکی از اصلیترین ابزارهای امنیت شبکه است که وظیفه آن کنترل ترافیک ورودی و خروجی بین شبکههای مختلف بر […]

یکی از خطرناکترین تهدیدات سایبری حملات زنجیره تأمین (Supply Chain Attacks) است. در این نوع حملات مهاجمان بهجای هدف قرار […]

یکی از روشهای رایج برای فریب کاربران و سرقت اطلاعات حساس، جعلURL (URL Spoofing) است. در این نوع حمله سایبری، […]

SUSE یکی از قدیمیترین و معتبرترین توزیعهای لینوکس است که با تمرکز بر پایداری، امنیت و مقیاسپذیری برای استفاده در […]

لینوکس یکی از محبوبترین سیستمعاملهای متنباز در جهان است که با توزیعهای متنوع خود، پاسخگوی نیازهای مختلف کاربران، از مبتدی […]

امنیت شبکههای لینوکسی بدون استفاده از ابزارهایی مانند iptables تقریباً غیرممکن است. این فایروال قدرتمند که به طور پیشفرض در […]

در دنیای امروز کامپیوترها و سیستمعاملها به عنوان موتور محرک پیشرفت تکنولوژی نقش بیبدیلی ایفا میکنند. این ابزارهای هوشمند با […]

یکی از فناوریهای مهم در حوزه ذخیرهسازی داده FCoE یا Fiber Channel Over Ethernet است که امکان انتقال دادههای ذخیرهسازی […]

ابزارهای متنوعی برای حمله و دفاع در حوزه امنیت سایبری وجود دارند که شناخت آنها اهمیت بالایی دارد. یکی از […]

در ذخیرهسازی اطلاعات مدیریت دقیق و بهینه دادهها اهمیت زیادی دارد. یکی از مفاهیمی که نقش کلیدی در این زمینه […]

روشهای مختلفی برای نگهداری و دسترسی به دادهها وجود دارد که یکی از سادهترین و قدیمیترین آنها، DAS یا Direct […]

دیتاسنترها یا مراکز داده، به عنوان زیرساختهای حیاتی در دنیای دیجیتال، مکانهایی هستند که در آنها دادهها ذخیره، پردازش و […]

ورک استیشنها (Workstation) کامپیوترهای قدرتمندی هستند که برای انجام پردازشهای سنگین، طراحیهای حرفهای و محاسبات تخصصی ساخته شدهاند. این دستگاهها […]

امروزه در دنیای امنیت سایبری، یکی از اصلیترین راههای جلوگیری از نفوذها و حملات سایبری، بروزرسانی مستمر و مدیریت پچ […]

در دنیای پیچیده و مملو از تهدیدات سایبری امروز، حفاظت از دادهها و منابع سازمانها از اهمیت ویژهای برخوردار است. […]

در دنیای امروز، سازمانها با تهدیدات پیچیده و گستردهای روبهرو هستند که نیاز به راهحلهای امنیتی پیشرفته دارند. Padvish Ultimate، […]

امروزه حملات سایبری پیچیدهتر از همیشه شدهاند. تهدیداتی مانند حملات باجافزاری، نفوذهای مخفیانه و دسترسیهای غیرمجاز به سیستمهای حیاتی، سازمانها […]

در عصر حاضر، تهدیدات سایبری نه تنها پیچیدهتر شدهاند بلکه بهطور روزافزونی هدف حملات قرار میگیرند. در چنین شرایطی، حفاظت […]

امروزه باجافزارها یکی از بزرگترین تهدیدات برای امنیت اطلاعات محسوب میشوند. نرمافزار Padvish Anti Ransomware (ضد باجگیر پادویش) به عنوان […]

امروزه مدیریت امنیت در محیطهای سازمانی و دولتی اهمیت بسیار زیادی پیدا کرده است. نرمافزار Padvish AM (Access Management) یکی […]

امروزه امنیت اطلاعات در سازمانها از اهمیت زیادی برخوردار است. یکی از آسیبپذیرترین بخشها در سیستمهای کامپیوتری، درگاههای USB هستند […]

PPP یا Point-to-Point Protocol یک پروتکل ارتباطی پرکاربرد در شبکههای کامپیوتری است که امکان انتقال داده میان دو نقطه را […]

پروتکل CHAP یکی از روشهای محبوب و قدیمی احراز هویت در شبکههای کامپیوتری است که برای افزایش امنیت تبادل اطلاعات […]

iSCSI یک فناوری ذخیرهسازی تحت شبکه است که به کمک آن میتوان دیسکهای سخت را از طریق شبکه به سیستمها […]

RAID یک فناوری ذخیرهسازی دادهها است که با ترکیب چندین دیسک سختافزاری در قالب یک واحد منطقی، عملکرد بالاتر و […]

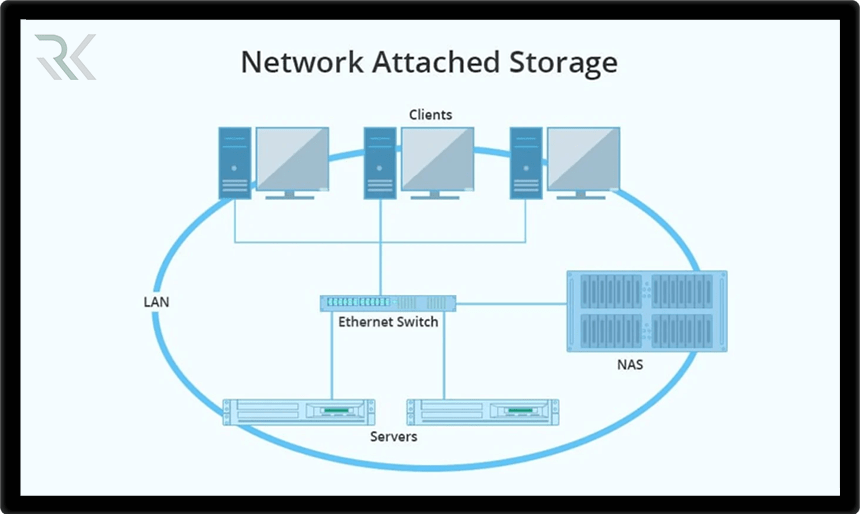

امروزه دادهها نقش حیاتی در فعالیتهای فردی و سازمانی دارند، داشتن راهکاری مطمئن، قابل اطمینان و قابل دسترس برای ذخیرهسازی […]

داشتن یک راهکار ذخیرهسازی امن، سریع و قابل اعتماد برای سازمانها اهمیت ویژهای پیدا کرده است. شبکه ذخیرهسازی یا SAN […]

شرکت VMware یکی از پیشگامان مجازیسازی و رایانش ابری به شمار میرود. محصولات این شرکت با فراهمکردن ابزارهای متنوع، امکان […]

امروزه خدمات آنلاین، تماسهای تصویری و پخش ویدئو به بخشی جداییناپذیر از زندگی تبدیل شدهاند و کیفیت ارتباط شبکه اهمیت […]

چت باتها به سرعت در حال تبدیل شدن به ابزاری اساسی برای تعامل با کاربران در دنیای دیجیتال هستند. دو […]

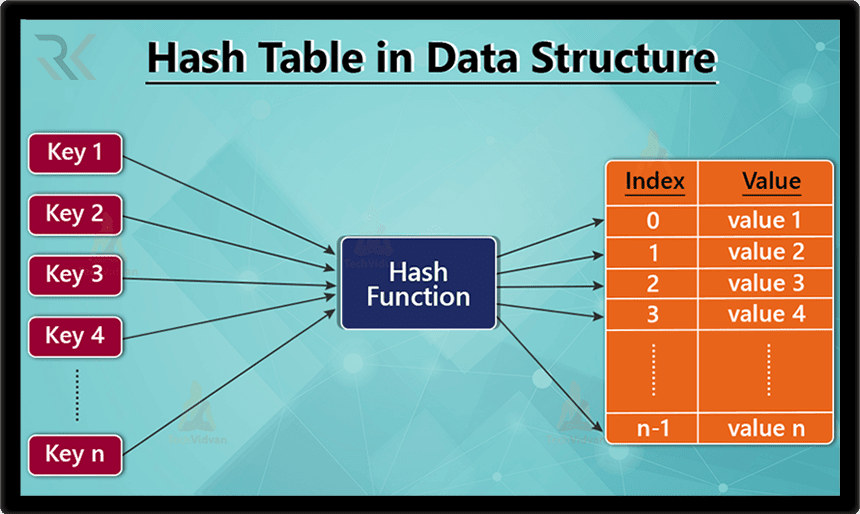

فظ امنیت و صحت دادهها اهمیت بالایی دارد و یکی از ابزارهای کلیدی برای این هدف، هش (Hash) است. هش […]

امضای دیجیتال یکی از ابزارهای کلیدی در دنیای دیجیتال است که برای تأمین امنیت و صحت اطلاعات آنلاین طراحی شده […]

الگوریتم DES یکی از نخستین و پرکاربردترین استانداردهای رمزنگاری در دنیای دیجیتال بود که برای سالها به عنوان روش اصلی […]

الگوریتم AES یا استاندارد رمزنگاری پیشرفته (Advanced Encryption Standard) یکی از پرکاربردترین و امنترین روشهای رمزنگاری در دنیای دیجیتال امروز […]

الگوریتم RSA یکی از مهمترین و پرکاربردترین روشهای رمزنگاری کلید عمومی در دنیای دیجیتال است. این الگوریتم برای اولین بار […]

SSH یا Secure Shell یک پروتکل شبکهای امن است که برای برقراری ارتباط میان سیستمها و سرورها از طریق شبکههای […]

پروتکلTLS یکی از مهمترین ابزارها برای ایجاد ارتباطات امن در اینترنت است. این پروتکل با استفاده از رمزنگاری، صحت دادهها […]

MPLS (Multiprotocol Label Switching) یک تکنولوژی پیشرفته در شبکههای کامپیوتری است که به منظور بهبود عملکرد، سرعت و کارایی مسیریابی […]

Suricata یک ابزار متنباز و پیشرفته در حوزه امنیت شبکه است که برای شناسایی نفوذ (IDS)، جلوگیری از نفوذ (IPS) […]

پروتکل NIS که مخفف Network Information Service است یکی از راهکارهای قدیمی و رایج برای مدیریت متمرکز اطلاعات کاربران و […]