در دنیای امروز دادهها یکی از باارزشترین داراییهای هر سازمان محسوب میشوند و از دست رفتن آنها میتواند پیامدهای جدی […]

ایمیل سازمانی یکی از ابزارهای کلیدی ارتباطی برای شرکتها و سازمانها است که نه تنها اعتبار برند را افزایش میدهد، […]

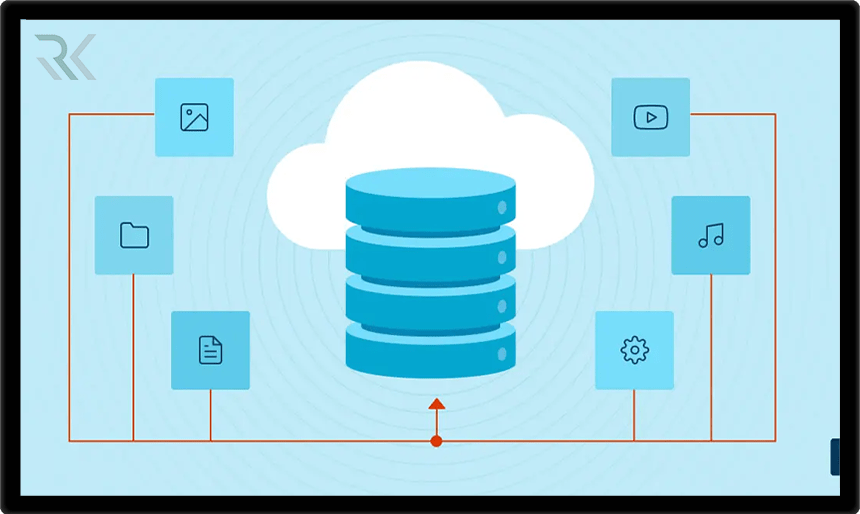

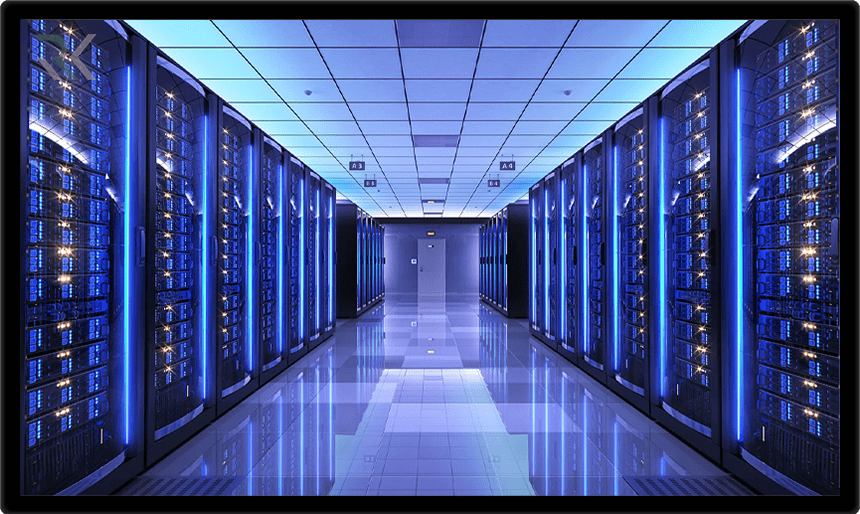

حجم دادهها و نیاز به پردازش سریع آنها هر روز افزایش مییابد. داشتن یک دیتاسنتر اختصاصی به کسبوکارها امکان میدهد […]

با افزایش نیاز به اینترنت پرسرعت برای تماشای ویدئو، برگزاری جلسات آنلاین و استفاده از خدمات ابری، فناوریهای قدیمی مثل […]

حملات سایبری با سرعت و پیچیدگی بیشتری در حال افزایش هستند و هیچ سازمانی نمیتواند خود را صد درصد ایمن […]

تهدیدات سایبری روزبهروز پیچیدهتر میشوند بس سازمانها برای حفظ امنیت اطلاعات و زیرساختهای حیاتی خود نیاز به یک مرکز تخصصی […]

با گسترش روزافزون تهدیدات سایبری، دیگر تکیه بر یک راهکار امنیتی واحد کافی نیست. سازمانها برای محافظت از دادهها و […]

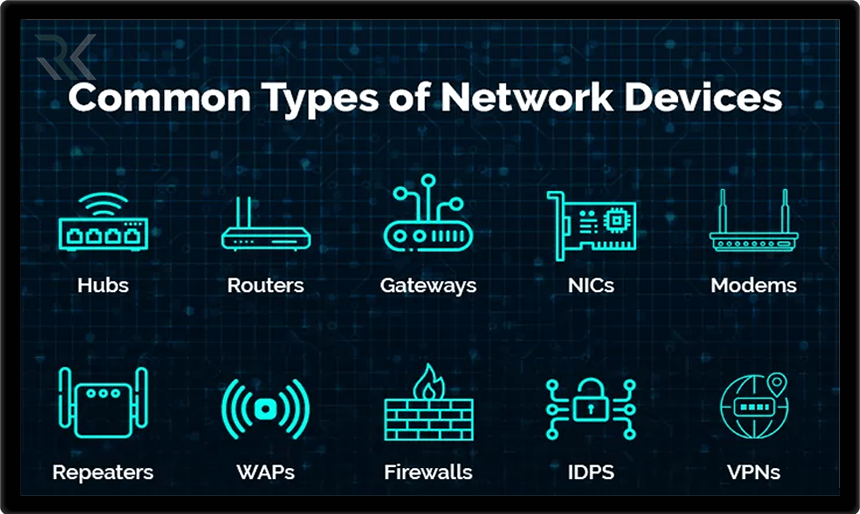

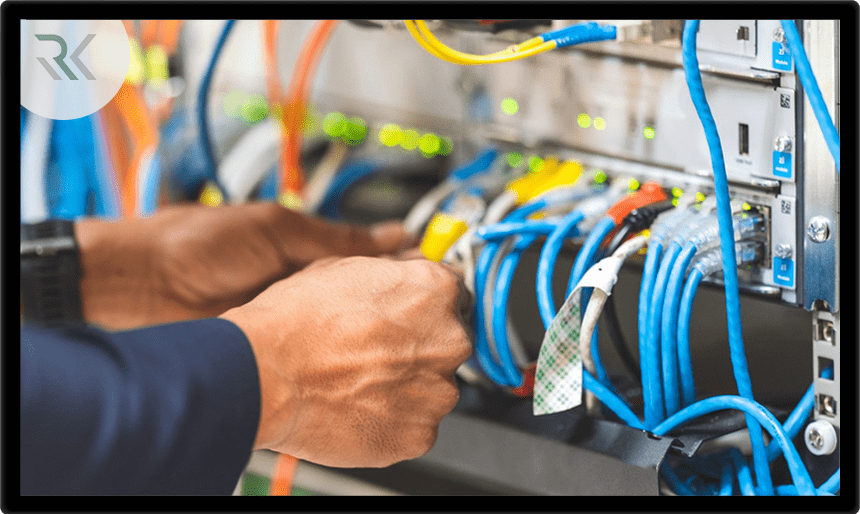

شبکههای کامپیوتری ستون فقرات ارتباطات و پردازش اطلاعات سازمانها محسوب میشوند بنابراین انتخاب و تأمین تجهیزات مناسب نقشی کلیدی در […]

امروزه تبادل داده و ارتباطات آنلاین بخش جداییناپذیر کسبوکارها شده است، امنیت شبکه به یکی از حیاتیترین نیازهای هر سازمان […]

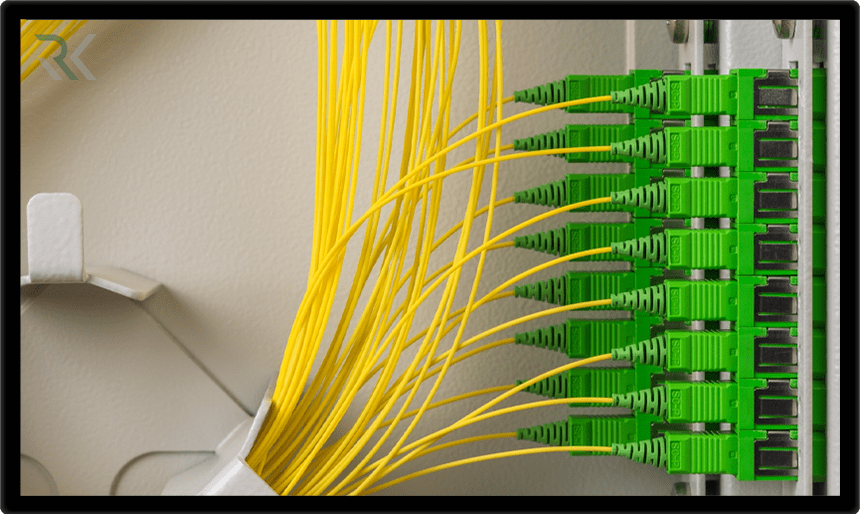

کابلکشی شبکه یکی از مهمترین زیرساختهای هر سازمان یا کسبوکار است که کیفیت و پایداری ارتباطات را تضمین میکند. اجرای […]

خدمات پسیو شبکه به عنوان ستون فقرات هر زیرساخت ارتباطی شناخته میشوند، زیرا بدون کابلکشی و تجهیزات فیزیکی استاندارد، حتی […]

در دنیای امروز که تقریباً همه فرایندهای کسبوکار بر پایه فناوری اطلاعات پیش میروند، زیرساخت IT حکم ستون فقرات سازمان […]

در دنیای امروز شبکههای کامپیوتری قلب تپنده هر سازمان به شمار میآیند و بدون وجود یک زیرساخت قدرتمند و قابل […]

در دنیای امروز که هر لحظه ممکن است بحرانهایی مانند حملات سایبری، قطعی شبکه، آتشسوزی یا بلایای طبیعی رخ دهد، […]

شبکههای کامپیوتری ستون فقرات ارتباطات و فرآیندهای کاری سازمانها هستند بنابراین، مدیریت شبکه نقش حیاتی در تضمین عملکرد پایدار، امن […]

امروزه شبکههای کامپیوتری ستون فقرات هر کسبوکاری به شمار میروند و بدون پایداری و کارایی مناسب آنها، بسیاری از فعالیتهای […]

شبکههای کامپیوتری ستون فقرات هر کسبوکاری را تشکیل میدهند و امنیت آنها اهمیت ویژهای دارد. اینجاست که مرکز عملیات شبکه […]

سیستم عامل CentOS یکی از محبوبترین توزیعهای لینوکس در دنیای سرورها و سازمانهاست که به دلیل پایداری بالا، امنیت قابل […]

در بین سیستمعاملهای متنباز، توزیعهای لینوکسی جایگاه ویژهای دارند و هر کدام متناسب با نیازهای مختلف کاربران عرضه میشوند. یکی […]

AlmaLinux یکی از محبوبترین توزیعهای لینوکس در دنیای سرورهاست که پس از پایان پشتیبانی CentOS معرفی شد. این سیستمعامل رایگان، […]

سیستمهای لینوکسی در سرورها و محیطهای حیاتی سازمانها گسترده شدهاند، امنیت سیستمها یکی از اولویتهای اصلی است. SELinux (Security-Enhanced Linux) […]

امروزه وابستگی سازمانها به فناوری اطلاعات بیش از هر زمان دیگری است، وقوع یک فاجعه مانند خرابی سختافزاری، حملات سایبری […]

قطعی سیستمها میتواند خسارتهای مالی و اعتباری زیادی برای سازمانها به همراه داشته باشد. برای جلوگیری از این مشکل، مکانیزم […]

پروتکل SAML (Security Assertion Markup Language) یکی از استانداردهای اصلی در حوزه احراز هویت و مدیریت دسترسی است که امکان […]

پروتکل OAuth یکی از پرکاربردترین استانداردهای امنیتی در دنیای فناوری اطلاعات است که برای مدیریت دسترسی کاربران به سرویسها و […]

در دنیای امروز که دادهها به قلب تپندهی هر سازمان تبدیل شدهاند، از دست دادن آنها میتواند خسارتهای جبرانناپذیری به […]

حفاظت از دادهها و دسترسی مداوم به آنها برای سازمانها اهمیت حیاتی دارد. Data Replication یا تکثیر دادهها به فرآیندی […]

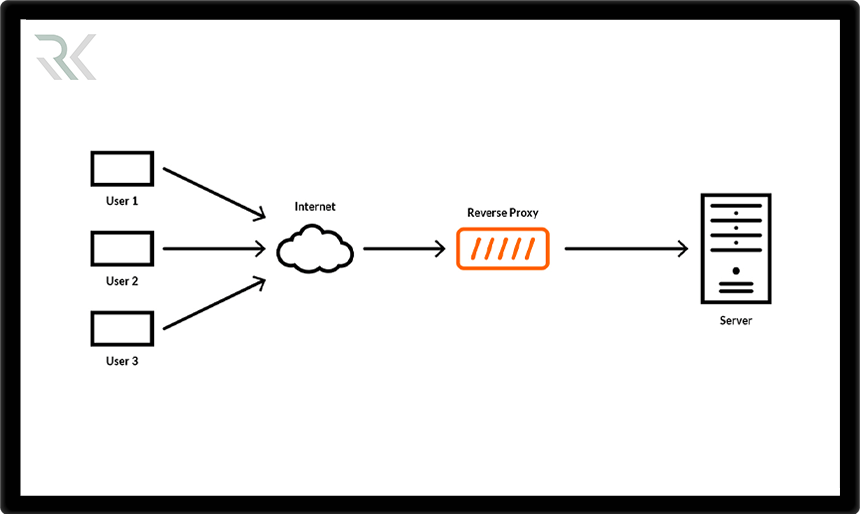

وبسایتها و اپلیکیشنهای آنلاین حجم زیادی از ترافیک را مدیریت میکنند پس استفاده از ابزارهایی برای افزایش امنیت، سرعت و […]

مدیریت درست ترافیک شبکه یکی از کلیدهای موفقیت کسبوکارها در سرعت و پایداری سرویسهای آنلاین است. Load Balancer (لود بالانسر) […]

در جهان اطلاعات که سیستمها و سرویسهای فناوری اطلاعات بهصورت ۲۴ ساعته فعالیت میکنند، دسترسپذیری بالا (High Availability) نقش حیاتی […]

اکنون که وبسایتها و سرویسهای آنلاین با حجم بالای ترافیک مواجه هستند، مدیریت هوشمندانه بار و توزیع ترافیک بین سرورها […]

در معماریهای مدرن نرمافزاری، بهویژه در سیستمهای مبتنی بر میکروسرویس و زیرساختهای ابری، مدیریت و شناسایی سرویسها به یک چالش […]

در عصر دادههای بزرگ و اینترنت اشیا، ذخیرهسازی و تحلیل دادههایی که به صورت پیوسته و بر اساس زمان تولید […]

داشتن ابزارهای قدرتمند برای نمایش و تفسیر دادهها در حوزه مانیتورینگ و تحلیل داده اهمیت زیادی دارد. گرافانا (Grafana) یکی […]

در فناوری اطلاعات و ارائه سرویسهای آنلاین، تضمین کیفیت و پایداری خدمات اهمیت ویژهای دارد. مفاهیمی مانند SLI (شاخص سطح […]

در مبحث توسعه وب و اپلیکیشنهای مدرن، نیاز به تبادل داده به روشی سریع، منعطف و بهینه بیش از پیش […]

در دنیای وب سرویسها، استانداردها و زبانهای توصیف نقش مهمی در تسهیل ارتباط بین سیستمها ایفا میکنند. WSDL یا Web […]

در حوزه توسعه نرمافزار و وب، ارتباط بین سیستمها و سرویسها اهمیت زیادی دارد. یکی از محبوبترین و پرکاربردترین روشها […]

در دنیای وب سرویسها و ارتباطات بین سیستمها، پروتکلهای مختلفی برای تبادل داده و اجرای دستورات وجود دارد. SOAP یا […]

در دنیای ارتباطات نرمافزاری و سیستمهای توزیعشده، پروتکلهای مختلفی برای تبادل داده و اجرای دستورات از راه دور وجود دارد. […]

در دنیای سیستمهای توزیعشده و نرمافزارهای مدرن، نیاز به برقراری ارتباط مؤثر و سریع بین برنامهها و سرویسها اهمیت زیادی […]

در دنیای توسعه نرمافزارهای مدرن، نیاز به ارتباط سریع، امن و کارآمد بین سرویسها بیش از پیش احساس میشود. gRPC […]

در دنیای دیجیتال امروز امنیت اطلاعات و اطمینان از اعتبار گواهینامههای دیجیتال اهمیت ویژهای دارد. یکی از ابزارهای کلیدی برای […]

مهندسی قابلیت اطمینان سایت یا SRE (Site Reliability Engineering) یکی از رویکردهای نوین در مدیریت و نگهداری سیستمهای نرمافزاری است […]

در دنیای اینترنت امن، صرف داشتن یک گواهی دیجیتال به معنای قابل اعتماد بودن آن نیست. ممکن است گواهی به […]

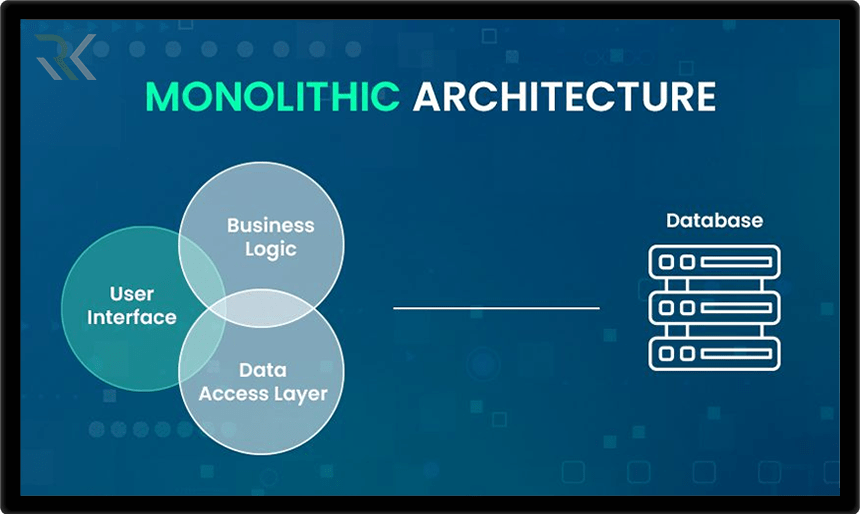

در دنیای توسعه نرمافزار، انتخاب معماری مناسب نقش مهمی در موفقیت پروژه دارد. یکی از معماریهای قدیمی اما همچنان پرکاربرد، […]

در دنیای امروز که سیستمهای نرمافزاری پیچیدهتر از همیشه شدهاند، نظارت دقیق و زمانبندیشده بر عملکرد سرورها، سرویسها، میکروسرویسها و […]

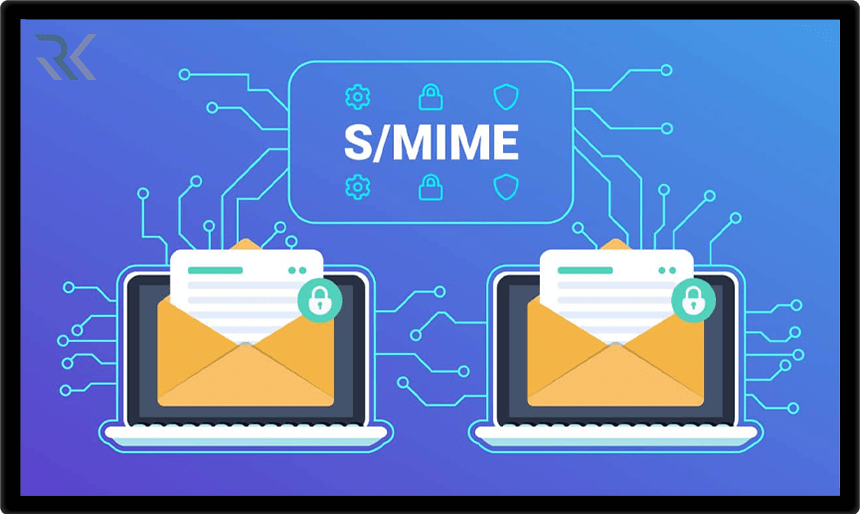

در عصری که ایمیلها یکی از اصلیترین ابزارهای ارتباطی ما محسوب میشوند، تضمین امنیت و محرمانگی آنها اهمیتی حیاتی دارد. […]

در دنیای توسعه نرمافزارهای مدرن، نیاز به سیستمهایی مقیاسپذیر، منعطف و قابل توسعه بیشتر از همیشه احساس میشود. در این […]

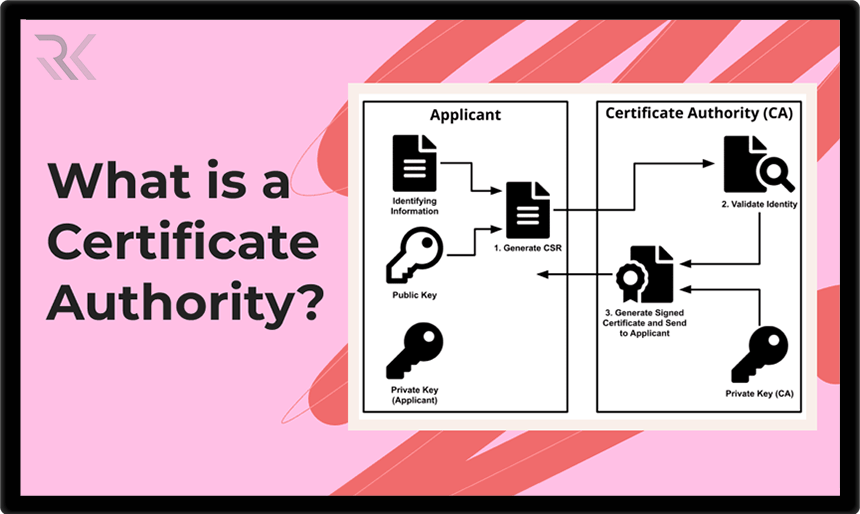

در دنیای ارتباطات دیجیتال، اعتماد میان سیستمها و کاربران بدون استفاده از مکانیزمهای رمزنگاریشده ممکن نیست. یکی از مهمترین استانداردهایی […]

در دنیای امروز که تبادل اطلاعات دیجیتال به بخشی جدانشدنی از زندگی ما تبدیل شده، اعتماد به صحت و امنیت […]

در دنیای دیجیتال امروز، حفاظت از دادهها، تأیید هویت و ایجاد بستر ارتباطی امن، بیش از هر زمان دیگری ضروری […]

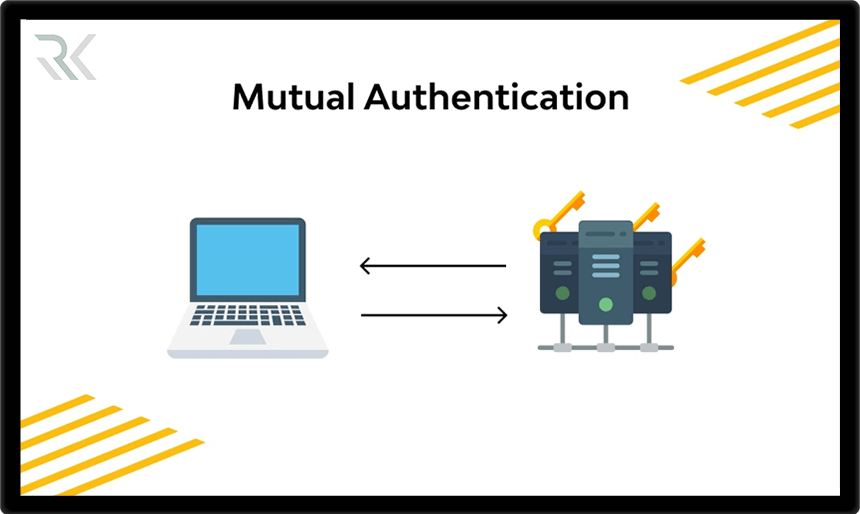

در بسیاری از ارتباطات دیجیتال، تمرکز اصلی امنیت بر تأیید هویت کاربران است؛ اما در برخی از خدمات حساس مانند […]

در دنیای ارتباطات دیجیتال، هیچ دادهای بدون هماهنگی اولیه میان فرستنده و گیرنده منتقل نمیشود. این هماهنگی ابتدایی که پیش […]

در دنیای امنیت سایبری، رمزهای عبور همچنان یکی از رایجترین و مهمترین نقاط ضعف برای مهاجمان محسوب میشوند. ابزار Ncrack […]

در دنیای امنیت سایبری، تست نفوذ به حسابهای کاربری و اعتبارسنجی رمز عبور یکی از رایجترین و حیاتیترین مراحل ارزیابی […]

در دنیای دیجیتال امروز دیگر فقط جلوگیری از حملات کافی نیست؛ مسئله مهمتر این است که در صورت وقوع حمله […]

در دنیای پر از تهدیدات سایبری، رمز عبورها همچنان یکی از اصلیترین نقاط ضعف سیستمها محسوب میشوند؛ بهویژه زمانی که […]

حمله دیکشنری یا Dictionary Attack چیست؟ نحوه انجام و روشهای مقابله در دنیای امنیت سایبری، یکی از سادهترین و در […]

با گسترش خدمات آنلاین، تهدیدی پنهان به یکی از کابوسهای جدی کسبوکارهای اینترنتی تبدیل شده است: حمله DDoS. این نوع […]

در دنیای امنیت سایبری رمزهای عبور اولین خط دفاع و در عین حال یکی از آسیبپذیرترین نقاط هر سیستم هستند. […]

در دنیای امنیت سایبری، رمز عبورها همیشه هدف نخست مهاجمان هستند، اما این رمزها معمولاً بهصورت هششده (Hash) ذخیره میشوند […]

Cain & Abel یکی از معروفترین ابزارهای ویندوزی در زمینه بازیابی رمز عبور، شنود شبکه و تست امنیت سیستمها است […]

با رشد استفاده از اینترنت بیسیم، موضوع امنیت وایفای به یکی از دغدغههای مهم کاربران و متخصصان IT تبدیل شده […]

در دنیای دیجیتال هر هکری یک نابغه بینهایت حرفهای نیست. گاهی فردی بدون دانش عمیق فنی، تنها با دانلود یک […]

حمله Evil Twin یکی از رایجترین روشهای هک از طریق وایفای عمومی است که بسیاری از کاربران بیخبر قربانی آن […]

تا به حال دقت کردهاید که آدرس بعضی وبسایتها با http:// شروع میشود و بعضی دیگر با https://؟ شاید به […]

اتصال سریع و رایگان به اینترنت در کافهها، هتلها، فرودگاهها و مراکز خرید شاید وسوسهانگیز باشد، اما پشت این راحتی، […]

«هک» واژهای است که همزمان هم ترسناک است و هم جذاب. از سرقت اطلاعات شخصی گرفته تا نفوذ به شبکههای […]

تقریباً هیچ کسبوکاری وجود ندارد که بدون استفاده از شبکههای کامپیوتری فعالیت کند. زمانی که اینترنت قطع شود، سیستم کند […]

Traceroute یکی از ابزارهای کاربردی و شناختهشده در دنیای شبکه است که برای شناسایی مسیر دقیق عبور بستههای داده از […]

در دنیای دیجیتال امروز، بسیاری از اطلاعات شخصی، مالی و شغلی ما در حسابهای کاربری آنلاین ذخیره شدهاند. هک شدن […]

PRTG Network Monitor یک نرمافزار قدرتمند و کاربرپسند برای مانیتورینگ شبکه و زیرساختهای IT است که توسط شرکت Paessler توسعه […]

بیشتر فعالیتهای شخصی و کاری به اینترنت و شبکههای کامپیوتری وابسته است، بروز اختلال در شبکه میتواند باعث سردرگمی و […]

Samba یک نرمافزار متنباز و قدرتمند است که به کاربران سیستمعاملهای لینوکس و یونیکس اجازه میدهد فایلها و منابع خود […]

سرورهای Bare Metal نوعی سرور فیزیکی اختصاصی هستند که بهصورت مستقیم در اختیار کاربر قرار میگیرند، بدون لایههای مجازیسازی یا […]

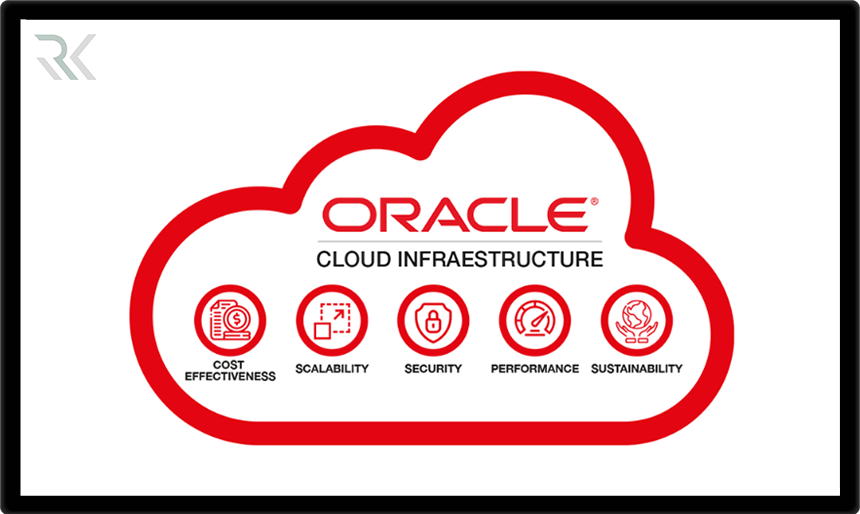

Oracle Cloud Infrastructure (OCI) پلتفرم ابری نسل دوم اوراکل است که با هدف ارائه زیرساختی قدرتمند، ایمن و مقرونبهصرفه برای […]

ابر خصوصی و ابر عمومی دو مدل اصلی رایانش ابری هستند که هرکدام مزایا، محدودیتها و کاربردهای خاص خود را […]

ابر هیبریدی (Hybrid Cloud) ترکیبی از خدمات ابر عمومی و ابر خصوصی است که به سازمانها این امکان را میدهد […]

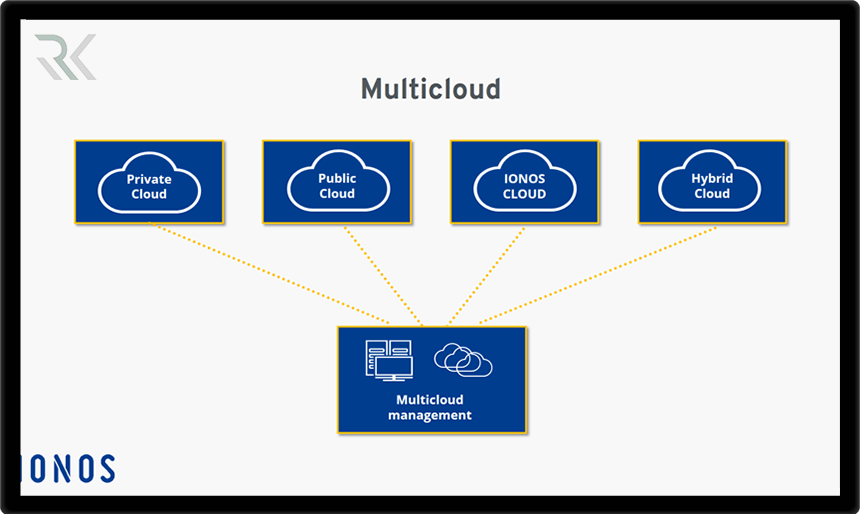

چند ابری (Multicloud) به رویکردی در رایانش ابری گفته میشود که در آن یک سازمان از دو یا چند ارائهدهنده […]

هایپروایزر (Hypervisor) نرمافزاری است که امکان اجرای چندین سیستمعامل بهصورت همزمان روی یک سختافزار فیزیکی را فراهم میکند. این فناوری […]

VMware NSX یک پلتفرم پیشرفته برای مجازیسازی شبکه و افزایش امنیت در مراکز داده است که امکان ایجاد، مدیریت و […]

رابط کاربری گرافیکی (GUI) یکی از مهمترین پیشرفتها در دنیای فناوری بوده که نحوه تعامل ما با کامپیوترها و نرمافزارها […]

رابط خط فرمان یا CLI (Command Line Interface) یکی از قدیمیترین و در عین حال قدرتمندترین روشها برای تعامل با […]

Microsoft Sentinel به عنوان یک راهکار قدرتمند SIEM مبتنی بر فضای ابری این امکان را فراهم میکند تا شرکتها بتوانند […]

مایکروسافت Intune یکی از راهکارهای پیشرفته مدیریت دستگاهها و اپلیکیشنها در فضای سازمانی است که به کسبوکارها کمک میکند تا […]

تحول دیجیتال (Digital Transformation) فراتر از یک تغییر فناورانه است؛ این فرآیند، نحوه عملکرد سازمانها، تعامل با مشتریان و تصمیمگیری […]

در دنیای امروز که تهدیدات سایبری روزبهروز پیچیدهتر میشوند، تأمین امنیت شبکههای سازمانی به یکی از اولویتهای اساسی تبدیل شده […]

تهدیدات پنهانی در عصر خودکارسازی امروزه، تهدیدات سایبری تنها از طریق بدافزارها یا حملات انسانی انجام نمیگیرند؛ بخش بزرگی از […]

امروزه امنیت شبکه اهمیت فزایندهای یافته و سازمانها به دنبال راهکارهایی برای کنترل دسترسی کاربران به منابع حساس هستند. یکی […]

با پیچیدهتر شدن تهدیدات سایبری و رشد حملات هدفمند به زیرساختهای حیاتی، دولتها و نهادهای بینالمللی مقررات سختگیرانهتری برای حفاظت […]

در دنیای مدرن امروز که مدلهای کاری به سمت محیطهای ابری، ریموت و هیبریدی حرکت کردهاند، روشهای سنتی دسترسی به […]

Microsoft NPS یا Network Policy Server یکی از سرویسهای قدرتمند ویندوز سرور است که نقش حیاتی در مدیریت دسترسی کاربران […]

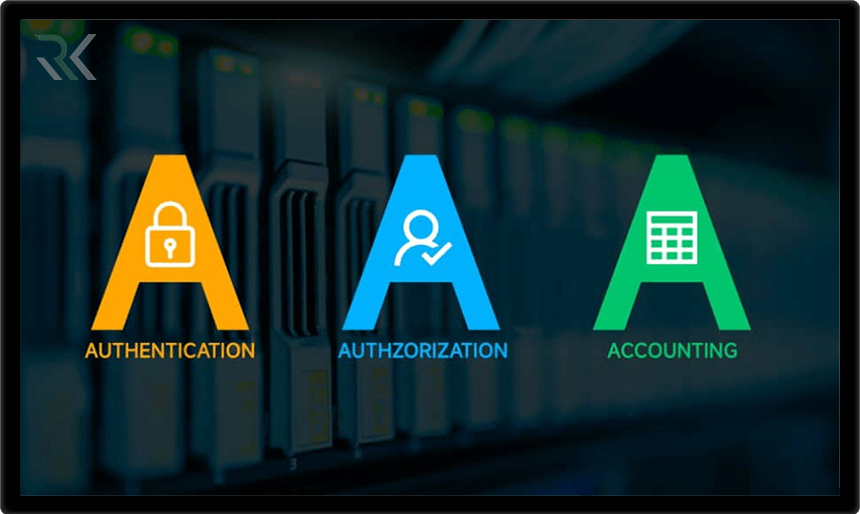

در دنیای امروز که امنیت اطلاعات و مدیریت دسترسی به منابع دیجیتال اهمیت روزافزونی یافته است، مفهومی به نام AAA […]

در دهههای گذشته، تحول دیجیتال نهتنها نحوه کار کردن ما را تغییر داده بلکه ذات بسیاری از مشاغل را نیز […]

سرور RADIUS یکی از مهمترین اجزای زیرساختهای امنیت شبکه است که برای احراز هویت، مجوزدهی و حسابداری کاربران (AAA) مورد […]

با گسترش استفاده از سرویسهای مبتنی بر API، پکیجهای متنباز، زیرساختهای ابری، و ابزارهای اتوماسیون توسعه نرمافزار، ساختار امنیت سازمانها […]

امنیت شبکه به یکی از دغدغههای اصلی سازمانها تبدیل شده، کنترل دسترسی کاربران و دستگاهها به منابع شبکه اهمیت زیادی […]

با رشد روزافزون خدمات بانکداری دیجیتال و مهاجرت بانکهای ایرانی به سمت ارائه خدمات غیرحضوری، سطح حملات سایبری علیه زیرساختهای […]