حمله Subdomain Takeover چیست و چه آسیبی می رساند؟

امنیت دامنهها و به یکی از مهمترین اصول در حفاظت از زیرساختهای آنلاین تبدیل شده است. DNS بهعنوان ستون فقرات اینترنت، مسئول تبدیل نام دامنهها به آدرسهای IP است و هرگونه اختلال یا سوءاستفاده از آن میتواند به حملات سایبری گستردهای منجر شود. از این رو، حفظ امنیت دامنهها و زیر دامنهها نهتنها برای جلوگیری از دسترسی غیرمجاز بلکه برای محافظت از اعتبار و اعتماد کاربران به یک وبسایت یا سرویس آنلاین ضروری است.

حمله Subdomain Takeover چیست؟

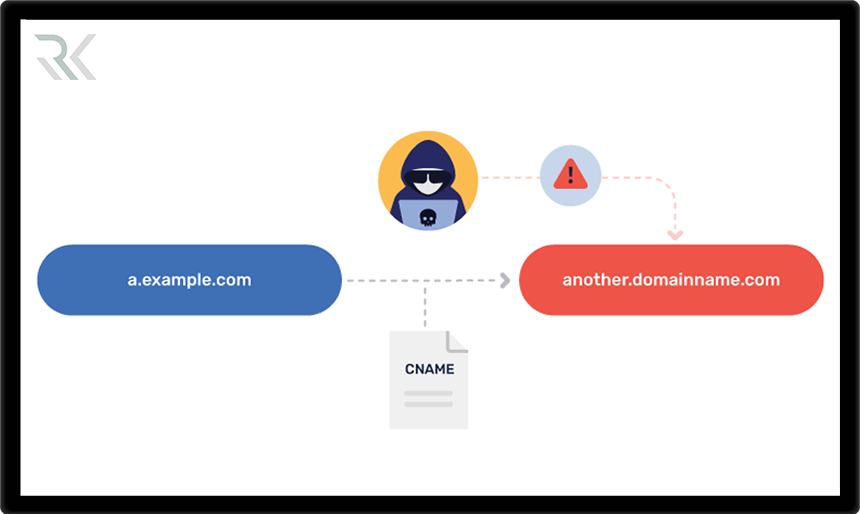

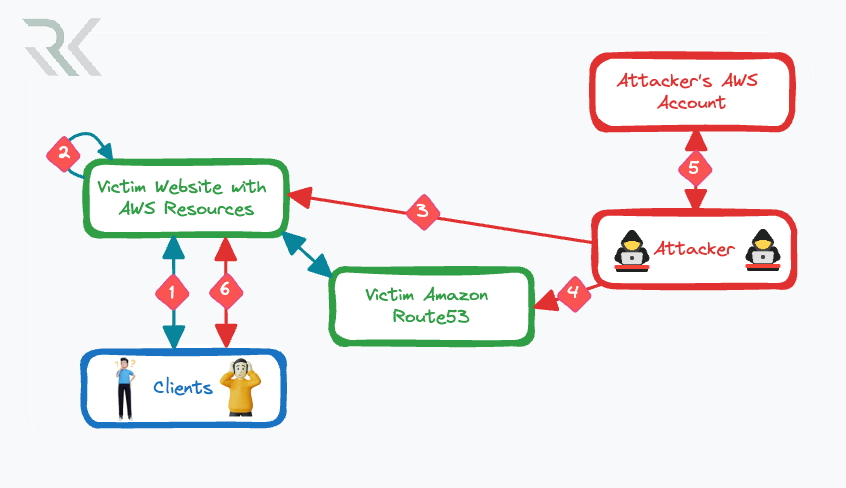

حمله Subdomain Takeover یا تصاحب زیر دامنه، نوعی حمله سایبری است که در آن مهاجم از یک زیر دامنه (Subdomain) استفادهنشده یا نادرست پیکربندیشده سوءاستفاده میکند. این حمله زمانی رخ میدهد که یک زیر دامنه به یک سرویس خارجی (مانند GitHub Pages، AWS S3، یا Heroku) متصل شده باشد اما منابع آن سرویس دیگر فعال نباشند. در این شرایط، مهاجم میتواند کنترل زیر دامنه را بهدست بگیرد و محتوا یا کدهای مخرب خود را از طریق آن به کاربران ارائه دهد. این موضوع میتواند به فیشینگ، پخش بدافزار یا سوءاستفاده از اعتماد کاربران منجر شود.

یکی از دلایل اصلی وقوع این حمله، مدیریت نادرست DNS و حذف منابع سرویسهای خارجی بدون بهروزرسانی تنظیمات DNS است. بهعنوان مثال، اگر سازمانی یک زیر دامنه را برای میزبانی یک پروژه خاص به سرویس خارجی متصل کند و سپس آن پروژه را حذف کند، اما تنظیمات DNS را حفظ کند، مهاجم میتواند با ایجاد یک پروژه جدید در همان سرویس، کنترل زیر دامنه را بهدست آورد. این حمله میتواند برای سازمانها بسیار خطرناک باشد، زیرا مهاجمان از اعتبار زیر دامنه برای اجرای حملات خود استفاده میکنند و ممکن است کاربران را بهراحتی فریب دهند.

روشهای پیشگیری و شناسایی حملات Subdomain Takeover

-

نظارت و بررسی منظم تنظیمات DNS

یکی از مهمترین روشهای پیشگیری از حملات Subdomain Takeover نظارت و بررسی منظم تنظیمات DNS است. سازمانها باید بهطور دورهای بررسی کنند که آیا زیر دامنههای متصل به سرویسهای خارجی دیگر فعال هستند یا خیر. اگر پروژهای که به یک سرویس خارجی متصل است، حذف یا غیرفعال شد، باید فوراً تنظیمات DNS آن زیر دامنه بهروز شوند. این بررسیها میتواند از بروز مشکلات ناشی از سرویسهای خارجی غیرفعال و حملات جلوگیری کند.

-

استفاده از ابزارهای شناسایی Subdomain Takeover

برای شناسایی آسیبپذیریهای موجود در زیر دامنهها، میتوان از ابزارهای خاصی که حملات Subdomain Takeover را شبیهسازی میکنند، استفاده کرد. این ابزارها به شناسایی و اطلاعرسانی سریع در مورد زیر دامنههایی که ممکن است در معرض خطر قرار داشته باشند کمک میکنند. ابزارهایی مانند “Subjack” یا “Takeover” به تیمهای امنیتی این امکان را میدهند تا دامنههای مستعد حمله را شناسایی کرده و اقدامات اصلاحی را انجام دهند.

-

حذف منابع متصل به سرویسهای خارجی در صورت عدم استفاده

بهمنظور جلوگیری از حملات Subdomain Takeover سازمانها باید سیاستهای دقیقی برای حذف منابع متصل به سرویسهای خارجی داشته باشند. به محض اینکه یک پروژه یا سرویس خارجی که یک زیر دامنه به آن متصل بوده، دیگر استفاده نمیشود، باید زیر دامنهها از تنظیمات DNS حذف شوند یا تنظیمات مرتبط با آن بهروز گردد. این اقدام ساده میتواند از بهوجود آمدن فرصتهای حمله جلوگیری کند.

-

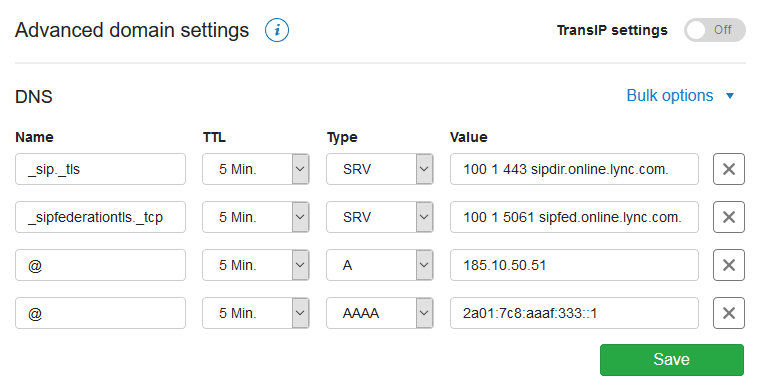

استفاده از DNS CNAME برای مدیریت زیر دامنهها

استفاده از رکوردهای CNAME بهجای رکوردهای A برای اتصال زیر دامنهها به سرویسهای خارجی میتواند به کاهش خطر حملات Subdomain Takeover کمک کند. چرا که رکوردهای CNAME تنها به آدرسهای دامنه اشاره دارند و در صورت تغییر یا حذف سرویس خارجی، شناسایی و اصلاح آن سریعتر صورت میگیرد. این روش میتواند مدیریت زیر دامنهها را سادهتر و ایمنتر کند.

-

استفاده از سیستمهای مانیتورینگ برای نظارت بر زیر دامنهها

سیستمهای مانیتورینگ میتوانند بهطور پیوسته بر وضعیت زیر دامنهها نظارت کنند و در صورت تغییرات غیرمنتظره یا غیرفعال شدن سرویسها هشدارهایی ارسال کنند. این سیستمها میتوانند به سرعت مشکلات امنیتی را شناسایی کرده و به تیمهای امنیتی کمک کنند تا اقداماتی نظیر تغییر تنظیمات DNS یا حذف زیر دامنهها را در زمان مناسب انجام دهند.

جمعبندی…

حمله Subdomain Takeover یک تهدید جدی برای امنیت دامنهها است که میتواند به سوءاستفاده از زیر دامنههای غیرفعال یا آسیبپذیر منجر شود. پیشگیری از این نوع حملات نیازمند نظارت منظم بر تنظیمات DNS، استفاده از ابزارهای شناسایی، حذف منابع غیر ضروری، و بهروزرسانی مستمر رکوردهای DNS است. با اعمال روشهای امنیتی مناسب مانند استفاده از رکوردهای CNAME و سیستمهای مانیتورینگ، میتوان خطرات ناشی از حملات Subdomain Takeover را کاهش داد و از دسترسی غیرمجاز به منابع حساس جلوگیری کرد.

موارد اخیر

-

Traceroute چیست و چگونه در عیبیابی شبکه استفاده میشود؟

Traceroute چیست و چگونه در عیبیابی شبکه استفاده میشود؟ -

چگونه از هک شدن حسابهای کاربری جلوگیری کنیم؟ نکات کلیدی و راهکارها

چگونه از هک شدن حسابهای کاربری جلوگیری کنیم؟ نکات کلیدی و راهکارها -

آشنایی با PRTG؛ بهترین ابزار برای مانیتورینگ شبکه و سرورها

آشنایی با PRTG؛ بهترین ابزار برای مانیتورینگ شبکه و سرورها -

عیبیابی شبکه چیست و با چه ابزارهایی انجام میشود؟

عیبیابی شبکه چیست و با چه ابزارهایی انجام میشود؟ -

نرم افزار Samba چیست و چگونه برای انتقال فایل بین ویندوز و لینوکس استفاده میشود؟

نرم افزار Samba چیست و چگونه برای انتقال فایل بین ویندوز و لینوکس استفاده میشود؟ -

سرور برمتال چیست و چه کاربرد و ساختاری دارد؟ مقایسه با VPS

سرور برمتال چیست و چه کاربرد و ساختاری دارد؟ مقایسه با VPS -

پلتفرم ابری Oracle Cloud Infrastructure چیست و چه مزایایی دارد؟

پلتفرم ابری Oracle Cloud Infrastructure چیست و چه مزایایی دارد؟ -

تفاوت ابر عمومی (Public Cloud) و ابر خصوصی (Private Cloud) چیست؟ مقایسه کامل و کاربردی

تفاوت ابر عمومی (Public Cloud) و ابر خصوصی (Private Cloud) چیست؟ مقایسه کامل و کاربردی -

آشنایی با ابر هیبریدی (Hybrid Cloud)؛ ترکیبی هوشمند از امنیت و مقیاسپذیری

آشنایی با ابر هیبریدی (Hybrid Cloud)؛ ترکیبی هوشمند از امنیت و مقیاسپذیری -

چند ابری (Multicloud) چیست و چه تفاوتی با Hybrid Cloud دارد؟

چند ابری (Multicloud) چیست و چه تفاوتی با Hybrid Cloud دارد؟

برترین ها

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *