آشنایی با حملات مبتنی بر هویت و انواع Identity Based Attacks

در دنیای امروز که تعاملات دیجیتال به بخش جداییناپذیری از زندگی افراد و سازمانها تبدیل شده است، هویت دیجیتال به یکی از اصلیترین اهداف مهاجمان سایبری بدل شده است. حملات مبتنی بر هویت (Identity-Based Attacks) با هدف سرقت اطلاعات هویتی، دسترسی غیرمجاز به سیستمها، و سوءاستفاده از اعتبار کاربران انجام میشوند. این نوع حملات نهتنها باعث خسارات مالی میشوند، بلکه اعتماد کاربران و امنیت دادهها را نیز به خطر میاندازند.

حملات مبتنی بر هویت یا Identity-Based Attacks چیست؟

حملات مبتنی بر هویت (Identity-Based Attacks) نوعی از تهدیدات سایبری هستند که در آن مهاجمان تلاش میکنند از اطلاعات هویتی کاربران، مانند نام کاربری، رمز عبور یا مدارک دیجیتال، سوءاستفاده کنند. هدف اصلی این حملات، دسترسی غیرمجاز به سیستمها، دادهها یا سرویسها از طریق جعل هویت یا سرقت اعتبارنامهها است. این نوع حملات میتوانند در سطوح مختلف، از دسترسی به حسابهای کاربری فردی گرفته تا نفوذ به شبکههای سازمانی، انجام شوند.

این حملات اغلب از طریق روشهایی مانند فیشینگ، حملات مهندسی اجتماعی، یا بهرهگیری از آسیبپذیریهای موجود در سیستمهای مدیریت هویت انجام میشوند. با توجه به وابستگی فزاینده به فناوریهای دیجیتال و افزایش استفاده از خدمات ابری و راهکارهای دسترسی از راه دور، حملات مبتنی بر هویت به یکی از خطرناکترین تهدیدات سایبری تبدیل شدهاند. این امر اهمیت استفاده از روشهای پیشرفته امنیتی برای حفاظت از هویت دیجیتال را دوچندان کرده است.

انواع حملات مبتنی بر هویت

۱. تزریق اعتبار (Credential Stuffing)

تزریق اعتبار یک حمله سایبری است که در آن مهاجمان از اعتبار ورود به سیستمهای سرقتشده از یک سیستم برای دسترسی به سیستمهای نامرتبط استفاده میکنند. این حملات معمولاً زمانی موفق میشوند که کاربران از یک رمز عبور در چندین سایت مختلف استفاده میکنند. مهاجم ابتدا اطلاعات حسابهای کاربری سرقتشده را جمعآوری کرده و سپس از ابزارهای اتوماسیون مانند باتها برای ورود به حسابهای دیگر استفاده میکند. در صورت موفقیت، مهاجم به اطلاعات شخصی و مالی دسترسی پیدا میکند.

۲. حمله بلیط طلایی (Golden Ticket Attack)

حمله بلیط طلایی یک نوع حمله پیشرفته است که مهاجم با دسترسی به دادههای حساس ذخیرهشده در Active Directory (AD) مایکروسافت، میتواند به دامنه سازمان دسترسی تقریبا نامحدود پیدا کند. این حمله از آسیبپذیریهای پروتکل Kerberos برای دسترسی به منابع سازمانی سوءاستفاده میکند. مهاجم برای انجام این حمله به اطلاعاتی نظیر نام دامنه، شناسه امنیتی دامنه و هش رمز عبور KRBTGT نیاز دارد.

۳. سرقت اعتبار Kerberos (Kerberoasting)

سرقت اعتبار Kerberos تکنیکی است که در آن مهاجم تلاش میکند رمز عبور حسابهای کاربری سرویس در محیط Active Directory را با استفاده از روشهای شکستن هش رمز عبور، مانند brute force، پیدا کند. در این حمله، مهاجم به عنوان یک کاربر قانونی درخواست یک تیکت Kerberos میکند که حاوی هش رمز عبور است. پس از استخراج هش، مهاجم آن را برای شکستن رمز عبور استفاده میکند و از آن برای دسترسی به سرویسها یا جعل هویت صاحب حساب استفاده میکند.

پروتکل تأیید هویت Kerberos چیست و چه ساختاری دارد؟

۴. حمله مرد میانی (Man-in-the-Middle Attack)

در حملات مرد میانی، مهاجم به ارتباطات بین دو طرف (مانند کاربر و سیستم یا دو سیستم) دسترسی پیدا کرده و بهطور پنهانی آنها را نظارت یا تغییر میدهد. هدف اصلی این حمله جمعآوری اطلاعات حساس مانند رمز عبور، اطلاعات بانکی، یا تغییر درخواستهای تراکنشها است. این نوع حملات اغلب در شبکههای غیرمطمئن مانند وایفای عمومی یا در زمانی که پروتکلهای رمزنگاری ضعیف استفاده میشود، اتفاق میافتد.

معرفی حمله مرد میانی یا و راه حلهای مقابله با آن

۵. حمله عبور از هش (Pass-the-Hash Attack)

حمله عبور از هش (PtH) زمانی رخ میدهد که مهاجم هش رمز عبور سرقتشده را بهجای رمز عبور اصلی استفاده میکند تا به سیستم دسترسی پیدا کند. در این حمله، مهاجم ابتدا به یکی از سیستمها دسترسی پیدا کرده و سپس با استفاده از ابزارهای خاص، هش رمز عبور را از حافظه سیستم استخراج میکند. سپس از این هش برای ایجاد نشستهای کاربری جدید و حرکت جانبی در سراسر شبکه استفاده میکند.

۶. پاشش رمز عبور (Password Spraying)

پاشش رمز عبور یک روش brute-force است که در آن مهاجم از یک رمز عبور رایج برای تعداد زیادی حساب کاربری استفاده میکند. در این حمله، مهاجم فهرستی از نامهای کاربری را جمعآوری کرده و برای همه آنها از همان رمز عبور تلاش میکند. در صورتی که حمله اول موفق نباشد، مهاجم رمز عبور را تغییر داده و تلاش دیگری انجام میدهد تا به سیستم یا حساب هدف دسترسی پیدا کند.

۷. حمله بلیط نقرهای (Silver Ticket Attack)

حمله بلیط نقرهای به مهاجم این امکان را میدهد که با جعل بلیط سرویس (TGS) به منابع خاصی در سازمان دسترسی پیدا کند. این حمله معمولاً پس از سرقت رمز عبور یک حساب کاربری رخ میدهد. مهاجم با ایجاد بلیط نقرهای میتواند به خدمات خاصی دسترسی پیدا کند و سپس از آن برای افزایش امتیازات یا حرکت جانبی در شبکه استفاده کند. این نوع حمله میتواند در کنار حمله بلیط طلایی به مهاجم دسترسی بیشتر به سیستمها بدهد.

روشهای اجرای حملات مبتنی بر هویت

-

مهندسی اجتماعی (Social Engineering):

مهندسی اجتماعی یکی از رایجترین روشهای اجرای حملات مبتنی بر هویت است که در آن مهاجم تلاش میکند تا با فریب یا جلب اعتماد فرد هدف، اطلاعات هویتی مانند رمز عبور یا نام کاربری را به دست آورد. این حملات ممکن است از طریق ایمیلهای فیشینگ، تماسهای تلفنی تقلبی یا حتی ملاقاتهای حضوری انجام شوند. در این روش، مهاجم به جای نفوذ فنی به سیستم، از آسیبپذیریهای روانی انسانها بهرهبرداری میکند.

در حملات فیشینگ، مهاجم با استفاده از ایمیلها یا وبسایتهای جعلی تلاش میکند تا اطلاعات حساس مانند نام کاربری، رمز عبور یا اطلاعات مالی را از قربانیان جمعآوری کند. این حملات معمولاً بهطور دقیق طراحی میشوند تا شبیه به درخواستهای قانونی از طرف سازمانهای معتبر باشند و قربانیان را فریب دهند.

-

استفاده از دارک وب (Dark Web):

مهاجمان میتوانند اطلاعات هویتی سرقتشده یا نقضشده را از دارک وب خریداری کنند. این اطلاعات معمولاً شامل نامهای کاربری، رمز عبور، و جزئیات مالی هستند که میتوانند برای حملات مبتنی بر هویت مانند تزریق اعتبار یا حملات بلیط طلایی مورد استفاده قرار گیرند. دارک وب به عنوان یک پلتفرم برای خرید و فروش اطلاعات سرقتشده نقش مهمی در این نوع حملات ایفا میکند.

-

سوءاستفاده از آسیبپذیریهای سیستم:

مهاجمان ممکن است از آسیبپذیریهای موجود در نرمافزارهای مدیریت هویت یا پروتکلهای احراز هویت مانند Kerberos سوءاستفاده کنند تا به دسترسیهای غیرمجاز دست یابند. این نوع حملات معمولاً پیچیدهتر و فنیتر هستند و نیازمند مهارتهای بالاتر در زمینه نفوذ به سیستمها و شبکهها میباشند.

-

حملات با استفاده از ابزارهای هک:

مهاجمان ممکن است از ابزارهای خاص هک مانند Mimikatz یا Cain and Abel برای سرقت اطلاعات هویتی و دسترسی به شبکهها استفاده کنند. این ابزارها به مهاجمین این امکان را میدهند که هشهای رمز عبور یا بلیطهای Kerberos را بهراحتی استخراج کرده و از آنها برای جعل هویت و دسترسی به سیستمهای هدف استفاده کنند.

چگونه میتوان از حملات مبتنی بر هویت جلوگیری کرد؟

۱. استفاده از احراز هویت چندعاملی (MFA)

احراز هویت چندعاملی یکی از مؤثرترین روشها برای جلوگیری از حملات مبتنی بر هویت است. این روش به کاربران نیاز دارد که علاوه بر وارد کردن رمز عبور، از یک روش اضافی مانند کد ارسالشده به تلفن همراه یا اثر انگشت برای احراز هویت استفاده کنند. این کار بهطور قابل توجهی خطر دسترسی غیرمجاز به حسابها را کاهش میدهد.

احراز هویت چندعاملی (MFA): انتخابی مناسب برای امنیت آنلاین

۲. آموزش کارکنان و کاربران

آموزش کاربران و کارکنان سازمان در خصوص تهدیدات فیشینگ و دیگر حملات مبتنی بر هویت میتواند خطر وقوع حملات را به طور چشمگیری کاهش دهد. با آموزش روشهای شناسایی ایمیلهای مشکوک، لینکهای جعلی و سایر تاکتیکهای مهندسی اجتماعی، کاربران میتوانند از افتادن در دام این حملات اجتناب کنند.

۳. استفاده از مدیریت دسترسی و کنترلهای دقیق

برای کاهش خطر حملات مبتنی بر هویت، باید مدیریت دسترسیها بهطور دقیق و محدود صورت گیرد. این شامل اعمال اصول حداقل دسترسی (Least Privilege) و استفاده از سیستمهای مدیریت هویت برای نظارت و کنترل دسترسی به منابع حساس میشود. همچنین بررسی دورهای دسترسیها و حذف دسترسیهای غیرضروری اهمیت زیادی دارد.

اصل کمترین امتیاز (POLP) یا Principle of Least Privilege چیست؟

۴. استفاده از رمزهای عبور قوی و منحصر به فرد

استفاده از رمزهای عبور پیچیده، طولانی و منحصر به فرد برای هر حساب کاربری میتواند احتمال موفقیت حملات تزریق اعتبار یا پاشش رمز عبور را کاهش دهد. همچنین توصیه میشود که کاربران از مدیر رمز عبور برای ذخیره و مدیریت رمزهای عبور خود استفاده کنند تا از انتخاب رمزهای ضعیف جلوگیری شود.

۵. پایش و نظارت مستمر

پایش و نظارت مستمر بر فعالیتهای شبکه و سیستمها بهویژه برای شناسایی تلاشهای غیرمجاز برای دسترسی به اطلاعات هویتی، یک اقدام ضروری در جلوگیری از حملات مبتنی بر هویت است. استفاده از سیستمهای تشخیص نفوذ (IDS) و سایر ابزارهای امنیتی میتواند به شناسایی و پاسخ سریع به تهدیدات کمک کند.

۶. بهروزرسانی و اصلاح آسیبپذیریها

اطمینان از بهروزرسانی منظم نرمافزارها و سیستمها برای رفع آسیبپذیریها، به ویژه در پروتکلهای احراز هویت مانند Kerberos و سیستمهای Active Directory میتواند به جلوگیری از حملات مبتنی بر هویت کمک کند. حملات غالباً از نقاط ضعف سیستمها و نرمافزارهای قدیمی سوءاستفاده میکنند، بنابراین اصلاح و بهروزرسانی مداوم امری حیاتی است.

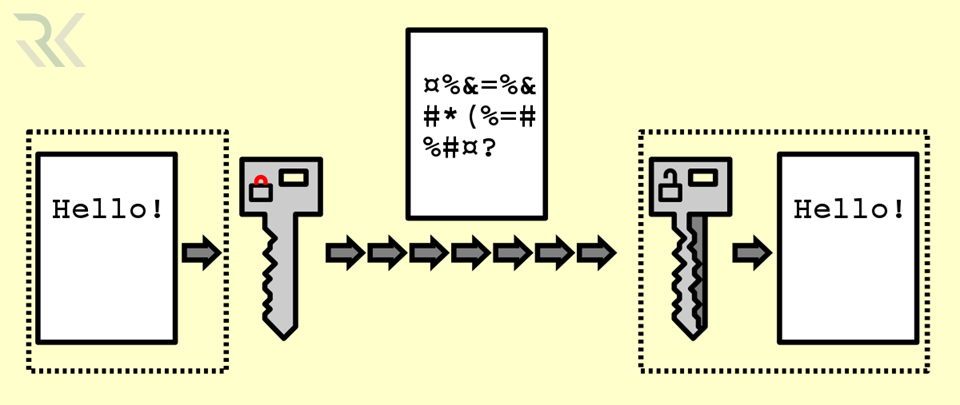

۷. استفاده از رمزنگاری (Encryption)

استفاده از رمزنگاری برای محافظت از اطلاعات حساس و احراز هویت کاربران میتواند امنیت دادهها را افزایش دهد. با رمزنگاری اطلاعات در حال انتقال و ذخیرهشده، مهاجمان نمیتوانند به راحتی به دادههای حساس مانند رمزهای عبور یا دادههای هویتی دسترسی پیدا کنند، حتی در صورت دسترسی به شبکه یا سیستمهای آسیبپذیر.

جمعبندی…

حملات مبتنی بر هویت تهدیدات جدی برای امنیت سایبری هستند که میتوانند منجر به دسترسی غیرمجاز به سیستمها، سرقت اطلاعات حساس و آسیب به سازمانها شوند. با استفاده از روشهایی مانند احراز هویت چندعاملی، آموزش کاربران، مدیریت دقیق دسترسیها و استفاده از رمزهای عبور قوی، میتوان از این حملات جلوگیری کرد. نظارت مستمر بر فعالیتها، بهروزرسانی سیستمها و استفاده از رمزنگاری نیز از اقدامات ضروری برای کاهش خطرات حملات مبتنی بر هویت هستند.

موارد اخیر

-

Traceroute چیست و چگونه در عیبیابی شبکه استفاده میشود؟

Traceroute چیست و چگونه در عیبیابی شبکه استفاده میشود؟ -

چگونه از هک شدن حسابهای کاربری جلوگیری کنیم؟ نکات کلیدی و راهکارها

چگونه از هک شدن حسابهای کاربری جلوگیری کنیم؟ نکات کلیدی و راهکارها -

آشنایی با PRTG؛ بهترین ابزار برای مانیتورینگ شبکه و سرورها

آشنایی با PRTG؛ بهترین ابزار برای مانیتورینگ شبکه و سرورها -

عیبیابی شبکه چیست و با چه ابزارهایی انجام میشود؟

عیبیابی شبکه چیست و با چه ابزارهایی انجام میشود؟ -

نرم افزار Samba چیست و چگونه برای انتقال فایل بین ویندوز و لینوکس استفاده میشود؟

نرم افزار Samba چیست و چگونه برای انتقال فایل بین ویندوز و لینوکس استفاده میشود؟ -

سرور برمتال چیست و چه کاربرد و ساختاری دارد؟ مقایسه با VPS

سرور برمتال چیست و چه کاربرد و ساختاری دارد؟ مقایسه با VPS -

پلتفرم ابری Oracle Cloud Infrastructure چیست و چه مزایایی دارد؟

پلتفرم ابری Oracle Cloud Infrastructure چیست و چه مزایایی دارد؟ -

تفاوت ابر عمومی (Public Cloud) و ابر خصوصی (Private Cloud) چیست؟ مقایسه کامل و کاربردی

تفاوت ابر عمومی (Public Cloud) و ابر خصوصی (Private Cloud) چیست؟ مقایسه کامل و کاربردی -

آشنایی با ابر هیبریدی (Hybrid Cloud)؛ ترکیبی هوشمند از امنیت و مقیاسپذیری

آشنایی با ابر هیبریدی (Hybrid Cloud)؛ ترکیبی هوشمند از امنیت و مقیاسپذیری -

چند ابری (Multicloud) چیست و چه تفاوتی با Hybrid Cloud دارد؟

چند ابری (Multicloud) چیست و چه تفاوتی با Hybrid Cloud دارد؟

برترین ها

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *