امنیت اطلاعات

جعل ایمیل (Email Spoofing) چیست و چگونه از جعل ایمیل جلوگیری کنیم؟

Email Spoofing یا جعل ایمیل یکی از رایجترین روشهای کلاهبرداری اینترنتی است که در آن مهاجمان با جعل آدرس فرستنده، […]

برسی تفاوت Hashing، Encryption و Obfuscation به زبان ساده

اصطلاحاتی مثل Hashing، Encryption و Obfuscation زیاد شنیده میشوند، اما اغلب بهاشتباه بهجای یکدیگر استفاده میشوند. هر کدام از این […]

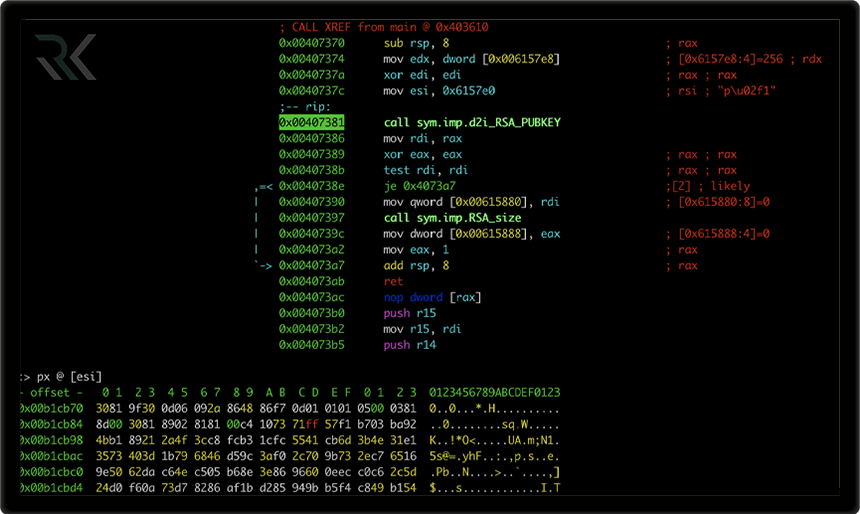

Obfuscation (مبهم سازی) چیست و چگونه از مهندسی معکوس در توسعه نرم افزار جلوگیری میکند؟

در حال حاضر محافظت از کد، دادهها و منطق نرم افزارها به یکی از دغدغههای اصلی توسعهدهندگان و تیمهای امنیتی […]

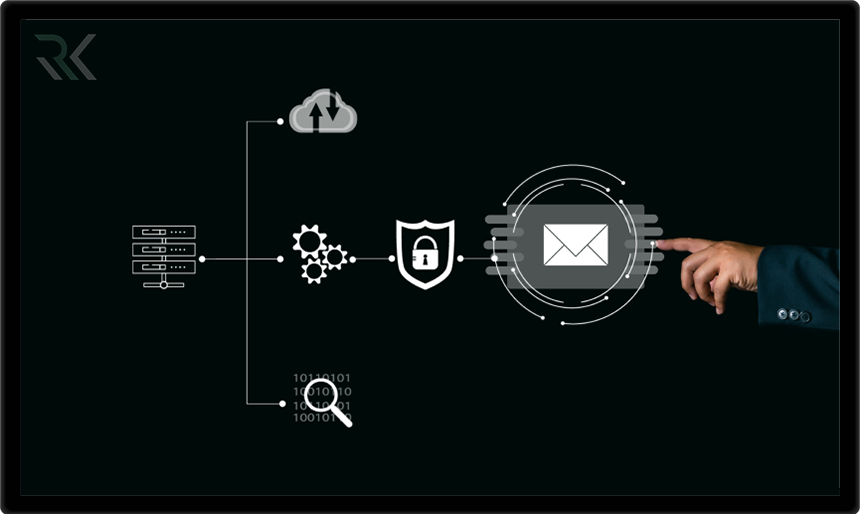

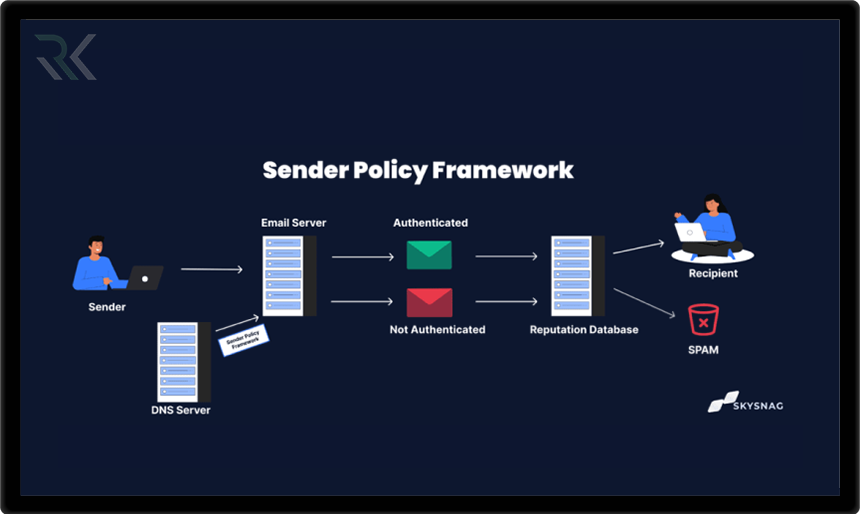

SPF، DKIM و DMARC چیستند؟ راهنمای کامل احراز هویت ایمیل

احراز هویت ایمیل یکی از مهمترین پایههای امنیت در ارتباطات دیجیتال است که نقش مستقیمی در جلوگیری از جعل ایمیل، […]

DKIM چیست؟ آموزش کامل تنظیم و ساخت رکورد DKIM

با افزایش حملات فیشینگ و جعل ایمیل، احراز هویت ایمیل به یکی از ارکان اصلی امنیت ارتباطات دیجیتال تبدیل شده […]

DMARC چیست و چگونه از جعل ایمیل و فیشینگ جلوگیری میکند؟

با افزایش حملات فیشینگ و جعل ایمیل، امنیت ایمیل به یکی از دغدغههای اصلی سازمانها و وبسایتها تبدیل شده است. […]

حمله جعل وب سایت چیست و چگونه یک وب سایت جعلی را تشخیص دهیم؟ + مقایسه با فیشینگ

با گسترش استفاده از اینترنت و انجام امور مالی، اداری و شخصی بهصورت آنلاین، جعل وب سایت به یکی از […]

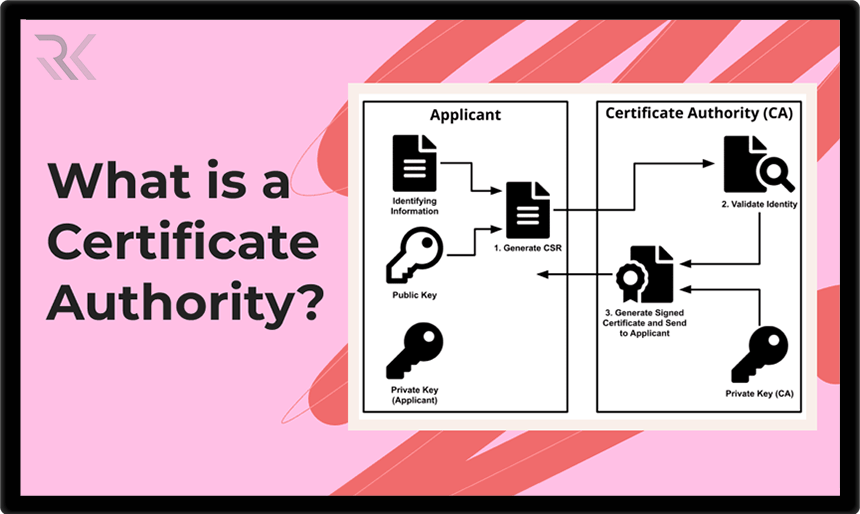

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

در فرآیند راهاندازی ارتباطات امن و دریافت گواهی دیجیتال، مفهومی به نام CSR یا Certificate Signing Request نقش کلیدی دارد. […]

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

بیشتر ارتباطات و تراکنشها بهصورت آنلاین انجام میشود، اطمینان از هویت طرف مقابل و امنیت دادهها اهمیت حیاتی دارد. گواهی […]

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

با گسترش استفاده از سیستمهای رمزنگاری و تجهیزات سختافزاری امن، تصور میشود اطلاعات حساس بهطور کامل محافظت میشوند؛ اما واقعیت […]

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

یکی از آسیب پذیریهای نسبتاً ساده اما خطرناک در حوزه امنیت وب XXE (XML External Entity) است. این باگ زمانی […]

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

بیشتر فعالیتهای ما به سرویسهای آنلاین وابسته شده است و امنیت حسابهای کاربری اهمیت حیاتی پیدا کرده است. با این […]

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

با افزایش حملات سایبری و ناکارآمدی رمزهای عبور سنتی، نیاز به روشهای امنتر و سادهتر برای احراز هویت بیش از […]

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

امنیتِ اطلاعات حساس مانند کلیدهای رمزنگاری، امضای دیجیتال و دادههای حیاتی به یکی از مهمترین چالشهای سازمانها تبدیل شده است. […]

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

با افزایش حملات فیشینگ، سرقت رمز عبور و نفوذ به حسابهای کاربری ، تکیه بر پسورد دیگر یک راهکار امن […]

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها

با گسترش ارتباطات دیجیتال و تبادل اطلاعات در بستر اینترنت، حفظ محرمانگی و جلوگیری از دسترسی غیرمجاز به دادهها به […]

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

امنیت اطلاعات اهمیت حیاتی دارد و تقریباً تمام ارتباطات آنلاین، از پیامرسانی گرفته تا بانکداری اینترنتی، به کمک رمزنگاری محافظت […]

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

با گسترش ارتباطات دیجیتال و افزایش تهدیدات سایبری، استفاده از روشهای رمزنگاری قدرتمند به یکی از ارکان اصلی امنیت اطلاعات […]

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

در دنیای ارتباطات دیجیتال، یکی از بزرگترین چالشها برقراری ارتباط امن روی بسترهای ناامن مانند اینترنت است. پیش از رمزنگاری […]

شاخص PUE در دیتاسنتر چیست و چرا اهمیت دارد؟ + نحوه محاسبه و اندازهگیری

در دورهای که مراکز داده (Data Center) ستون فقرات دنیای دیجیتال محسوب میشوند، مصرف انرژی به یکی از دغدغههای اصلی […]

سیستم توصیهگر (Recommendation Systems) چیست و چه انواع و کاربردی دارد؟

سیستم توصیهگر (Recommendation Systems) به الگوریتمهایی گفته میشود که با تحلیل دادههای رفتاری و ترجیحات کاربران، پیشنهادات شخصیسازیشده برای محصولات، […]

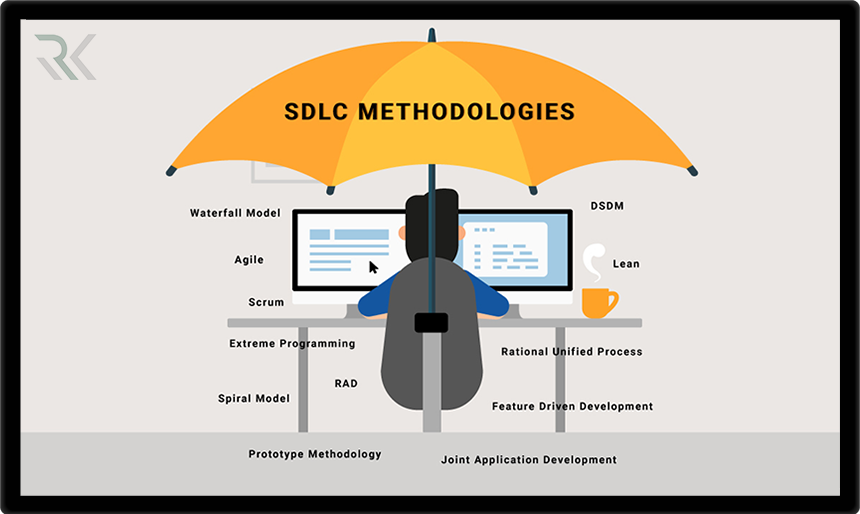

چرخه عمر توسعه نرمافزار (SDLC) چیست و چرا در مهندسی نرمافزار اهمیت دارد؟

چرخه عمر توسعه نرمافزار (SDLC – Software Development Life Cycle) یکی از بنیادیترین چارچوبها در دنیای مهندسی نرمافزار است که […]

چکلیست امنیتی و تحلیل تخصصی آسیبپذیری های جدی محصولات مایکروسافت تا نوامبر 2025

محصولات مایکروسافت ستون فقرات بسیاری از زیرساختهای سازمانی هستند؛ از Windows Server و WSUS تا SharePoint و پلتفرمهای توسعه مانند […]

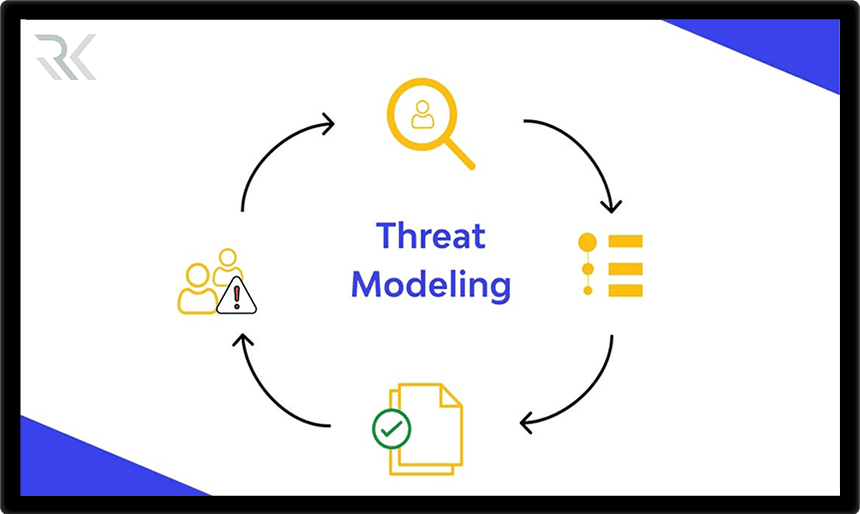

مدلسازی تهدید (Threat Modeling) چیست و چه کاربردی در امنیت سایبری دارد؟

پیشگیری همیشه مؤثرتر از درمان است. مدلسازی تهدید (Threat Modeling) یکی از کلیدیترین روشها برای پیشبینی و درک خطرات پیش […]

بردار حمله (Attack Vector) چیست و چه تفاوتی با سطح حمله (Attack Surface) دارد؟

درک نحوهی نفوذ مهاجمان به سیستمها، پایهی دفاع مؤثر به شمار میرود. مفهومی که این مسیر یا راه نفوذ را […]

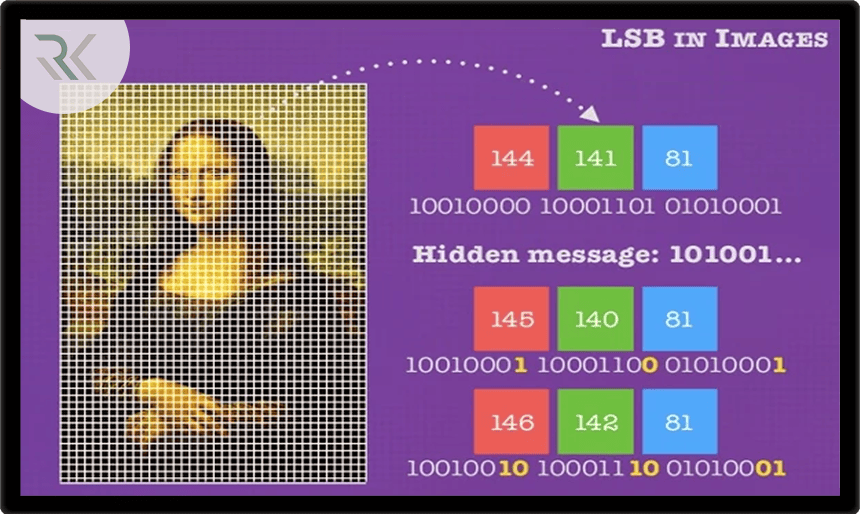

پنهاننگاری (Steganography) چیست و چه تفاوتی با رمزنگاری دارد؟

دادهها بزرگترین دارایی سازمانها و افراد بهشمار میروند، حفظ محرمانگی اطلاعات نقشی حیاتی پیدا کرده است. یکی از روشهای هوشمندانه […]

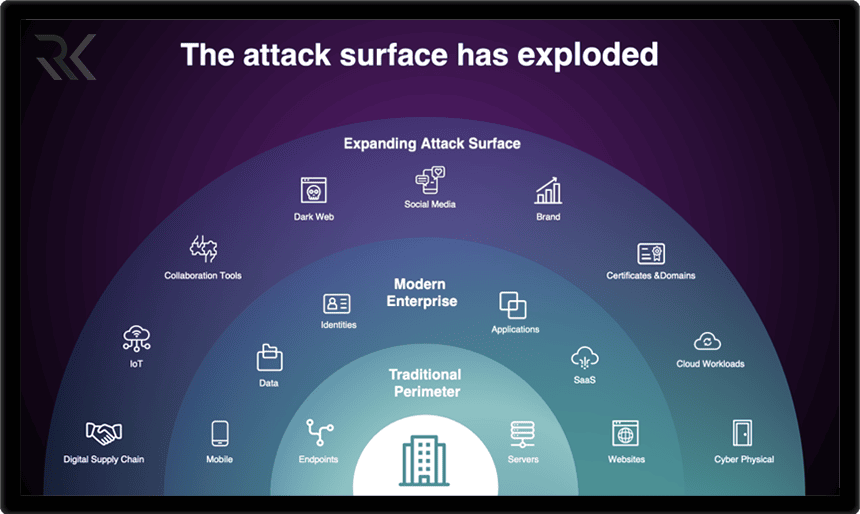

سطح حمله (Attack Surface) چیست و چگونه آن را مدیریت و اجرا کنیم؟

مفهوم Attack Surface (سطح حمله) یکی از حیاتیترین مباحث امنیت سایبری است که تعیینکننده میزان آسیبپذیری یک سازمان در برابر […]

Secure Web Gateway (SWG) چیست و چگونه کار میکند؟

بیشتر فعالیتهای سازمانی از طریق اینترنت انجام میشود، تهدیدات وب نیز به سرعت در حال تکاملاند. از حملات فیشینگ و […]

راهنمای آموزشی بکاپگیری اطلاعات در سازمانها و تامین امنیت بکاپ (صفر تا صد)

دادهها ستون فقرات هر سازماناند و از دست رفتن آنها میتواند روند کسبوکار را متوقف کند. پشتیبانگیری مؤثر تنها به […]

SD‑WAN چیست و چه کاربردی در شبکه سازمانی دارد؟

فناوری SD‑WAN بهعنوان راهحل هوشمند و تحولآفرین در زمینه مدیریت شبکههای گسترده (Wide Area Network) شناخته میشود. این فناوری با […]

معرفی جامع محصولات و ماژولهای SolarWinds برای مانیتورینگ، امنیت و خدمات IT

شرکت SolarWinds یکی از شناختهشدهترین رائهدهندگان نرمافزارهای مانیتورینگ شبکه، سرور و زیرساختهای فناوری اطلاعات در جهان است. محصولات این شرکت […]

کریپتوگرافی (Cryptography) چیست و چه تفاوتی با رمزنگاری (Encryption) دارد؟

کریپتوگرافی یا همان علم و هنر رمزنگاری، یکی از ستونهای اصلی امنیت اطلاعات در عصر دیجیتال است. این فناوری با […]

مدیریت امنیت اطلاعات (ISMS) چیست؟ چرا پیادهسازی ISMS برای سازمانها حیاتی است؟

اطلاعات ارزشمندترین دارایی هر سازمان محسوب میشود، تهدیدات امنیتی پیچیدهتر و پرهزینهتر از گذشته شدهاند. سیستم مدیریت امنیت اطلاعات (ISMS) […]

سرور بکآپ چیست و چرا داشتن سرور Backup برای کسبوکارها ضروری است؟

در دنیای امروز دادهها یکی از باارزشترین داراییهای هر سازمان محسوب میشوند و از دست رفتن آنها میتواند پیامدهای جدی […]

پاسخ به حادثه (Incident Response) چیست و چه کاربردی برای سازمانها دارد؟

حملات سایبری با سرعت و پیچیدگی بیشتری در حال افزایش هستند و هیچ سازمانی نمیتواند خود را صد درصد ایمن […]

مرکز عملیات امنیت یا SOC چیست و کدام سازمانها به آن نیاز دارند؟

تهدیدات سایبری روزبهروز پیچیدهتر میشوند بس سازمانها برای حفظ امنیت اطلاعات و زیرساختهای حیاتی خود نیاز به یک مرکز تخصصی […]

مکانیسم دفاع در عمق یا Defense in Depth چیست و چگونه امنیت سازمان را تضمین میکند؟

با گسترش روزافزون تهدیدات سایبری، دیگر تکیه بر یک راهکار امنیتی واحد کافی نیست. سازمانها برای محافظت از دادهها و […]

چکلیست جامع CIO برای مقابله با فروپاشی زیرساخت فناوری اطلاعات

در دنیای امروز که تقریباً همه فرایندهای کسبوکار بر پایه فناوری اطلاعات پیش میروند، زیرساخت IT حکم ستون فقرات سازمان […]

برسی راهکارها و ضرورت اجرای BCP و DRP برای سازمانها

در دنیای امروز که هر لحظه ممکن است بحرانهایی مانند حملات سایبری، قطعی شبکه، آتشسوزی یا بلایای طبیعی رخ دهد، […]

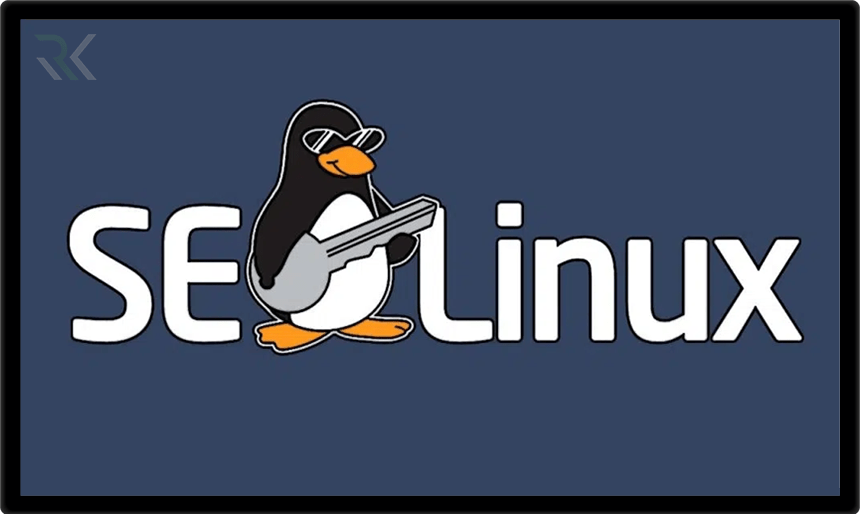

ماژول SELinux چیست و چگونه از آن استفاده کنیم؟ + آموزش غیر فعال کردن

سیستمهای لینوکسی در سرورها و محیطهای حیاتی سازمانها گسترده شدهاند، امنیت سیستمها یکی از اولویتهای اصلی است. SELinux (Security-Enhanced Linux) […]

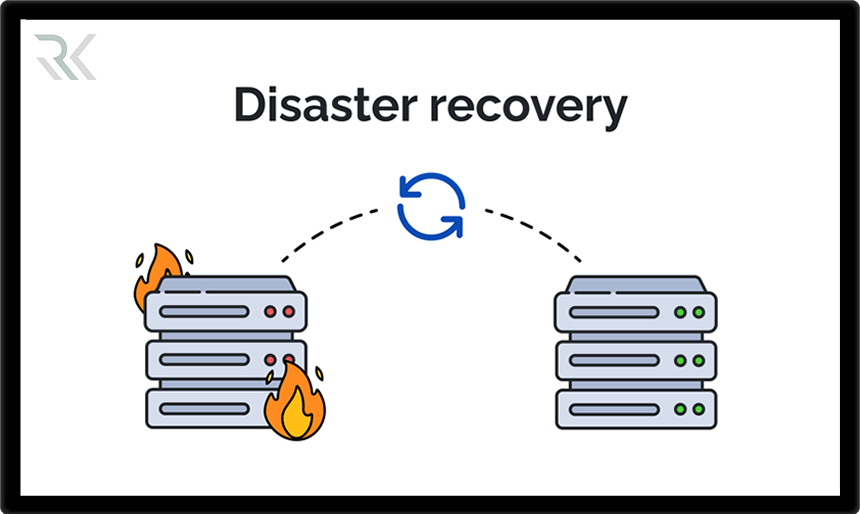

راهکار بازیابی از فاجعه یا Disaster Recovery چیست و چرا اهمیت دارد؟

امروزه وابستگی سازمانها به فناوری اطلاعات بیش از هر زمان دیگری است، وقوع یک فاجعه مانند خرابی سختافزاری، حملات سایبری […]

فرایند Failover چیست و چه انواعی دارد؟ تفاوت Failover با Disaster Recovery

قطعی سیستمها میتواند خسارتهای مالی و اعتباری زیادی برای سازمانها به همراه داشته باشد. برای جلوگیری از این مشکل، مکانیزم […]

SAML چیست و چرا برای سازمانها اهمیت دارد؟

پروتکل SAML (Security Assertion Markup Language) یکی از استانداردهای اصلی در حوزه احراز هویت و مدیریت دسترسی است که امکان […]

پروتکل OAuth چیست و چگونه کار میکند؟ مزایا و معایب OAuth

پروتکل OAuth یکی از پرکاربردترین استانداردهای امنیتی در دنیای فناوری اطلاعات است که برای مدیریت دسترسی کاربران به سرویسها و […]

برسی RTO و RPO و تفاوتهای آنها : چرا RTO و RPO برای کسبوکار حیاتی هستند؟

در دنیای امروز که دادهها به قلب تپندهی هر سازمان تبدیل شدهاند، از دست دادن آنها میتواند خسارتهای جبرانناپذیری به […]

وب سرویس WSDL چیست و در کجا کاربرد دارد؟

در دنیای وب سرویسها، استانداردها و زبانهای توصیف نقش مهمی در تسهیل ارتباط بین سیستمها ایفا میکنند. WSDL یا Web […]

XML-RPC چیست و چه کاربردی دارد؟ + برسی کامل XML-RPC در وردپرس

در دنیای ارتباطات نرمافزاری و سیستمهای توزیعشده، پروتکلهای مختلفی برای تبادل داده و اجرای دستورات از راه دور وجود دارد. […]

Certificate Revocation List (CRL) چیست و چه کاربردی دارد؟

در دنیای دیجیتال امروز امنیت اطلاعات و اطمینان از اعتبار گواهینامههای دیجیتال اهمیت ویژهای دارد. یکی از ابزارهای کلیدی برای […]

آشنایی با Prometheus | ابزار متنباز مانیتورینگ سیستم

در دنیای امروز که سیستمهای نرمافزاری پیچیدهتر از همیشه شدهاند، نظارت دقیق و زمانبندیشده بر عملکرد سرورها، سرویسها، میکروسرویسها و […]

امنیت ایمیل با S/MIME رمزنگاری و امضای دیجیتال برای ایمیل

در عصری که ایمیلها یکی از اصلیترین ابزارهای ارتباطی ما محسوب میشوند، تضمین امنیت و محرمانگی آنها اهمیتی حیاتی دارد. […]

گواهی X.509 چیست و چه مزیتی در امنیت ارتباطات آنلاین دارد؟

در دنیای ارتباطات دیجیتال، اعتماد میان سیستمها و کاربران بدون استفاده از مکانیزمهای رمزنگاریشده ممکن نیست. یکی از مهمترین استانداردهایی […]

مرجع صدور گواهی یا CA چیست؟ Certificate Authority چگونه امنیت ارتباطات دیجیتال را تضمین میکند؟

در دنیای امروز که تبادل اطلاعات دیجیتال به بخشی جدانشدنی از زندگی ما تبدیل شده، اعتماد به صحت و امنیت […]

زیرساخت کلید عمومی یا PKI چیست و چه کاربردی در رمزنگاری و احراز هویت دارد؟

در دنیای دیجیتال امروز، حفاظت از دادهها، تأیید هویت و ایجاد بستر ارتباطی امن، بیش از هر زمان دیگری ضروری […]

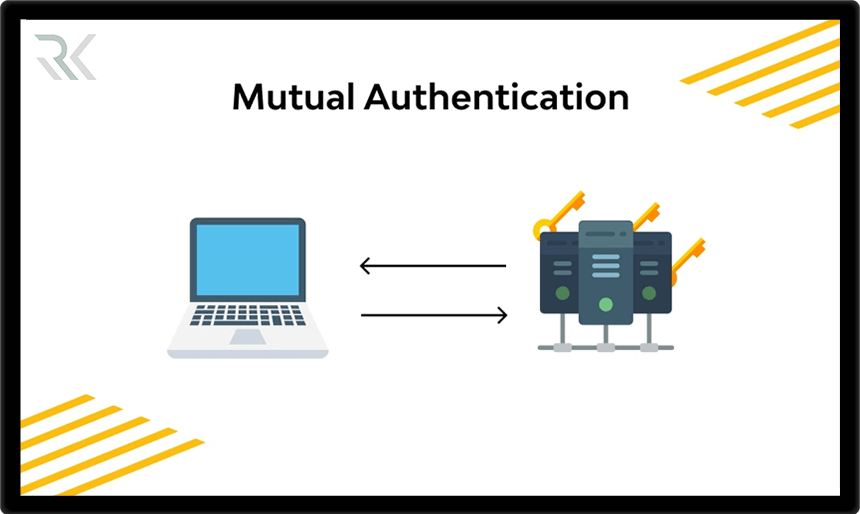

احراز هویت متقابل چیست؟ آشنایی کامل با Mutual Authentication

در بسیاری از ارتباطات دیجیتال، تمرکز اصلی امنیت بر تأیید هویت کاربران است؛ اما در برخی از خدمات حساس مانند […]

Ncrack چیست؟ راهنمای جامع ابزار تست نفوذ رمز عبور در شبکه

در دنیای امنیت سایبری، رمزهای عبور همچنان یکی از رایجترین و مهمترین نقاط ضعف برای مهاجمان محسوب میشوند. ابزار Ncrack […]

Cyber Resilience چیست؟ راهنمای کامل تابآوری سایبری برای مقابله با تهدیدات دیجیتال

در دنیای دیجیتال امروز دیگر فقط جلوگیری از حملات کافی نیست؛ مسئله مهمتر این است که در صورت وقوع حمله […]

ابزار Hydra چیست؟ معرفی کامل با ابزار Hydra و کاربرد آن

در دنیای پر از تهدیدات سایبری، رمز عبورها همچنان یکی از اصلیترین نقاط ضعف سیستمها محسوب میشوند؛ بهویژه زمانی که […]

حمله دیکشنری یا Dictionary Attack چیست؟ نحوه انجام و روشهای مقابله

حمله دیکشنری یا Dictionary Attack چیست؟ نحوه انجام و روشهای مقابله در دنیای امنیت سایبری، یکی از سادهترین و در […]

John The Ripper چیست؟ آشنایی با ابزار قدرتمند کرک رمز عبور و هشها

در دنیای امنیت سایبری رمزهای عبور اولین خط دفاع و در عین حال یکی از آسیبپذیرترین نقاط هر سیستم هستند. […]

ابزار Hashcat چیست و چگونه از آن برای کرک هش استفاده میشود؟ (راهنمای کامل و کاربردی)

در دنیای امنیت سایبری، رمز عبورها همیشه هدف نخست مهاجمان هستند، اما این رمزها معمولاً بهصورت هششده (Hash) ذخیره میشوند […]

Cain & Abel چیست و چه کاربردی در امنیت شبکه دارد؟ معرفی کامل ابزار هابیل و قابیل

Cain & Abel یکی از معروفترین ابزارهای ویندوزی در زمینه بازیابی رمز عبور، شنود شبکه و تست امنیت سیستمها است […]

همه چیز درباره Script Kiddieها؛ بچه اسکریپتیهایی که میتوانند دردسرساز شوند!

در دنیای دیجیتال هر هکری یک نابغه بینهایت حرفهای نیست. گاهی فردی بدون دانش عمیق فنی، تنها با دانلود یک […]

تفاوت HTTP و HTTPS چیست؟ راهنمای کامل به زبان ساده

تا به حال دقت کردهاید که آدرس بعضی وبسایتها با http:// شروع میشود و بعضی دیگر با https://؟ شاید به […]

هک چیست؟ راهنمای کامل آشنایی با دنیای هکرها و امنیت سایبری

«هک» واژهای است که همزمان هم ترسناک است و هم جذاب. از سرقت اطلاعات شخصی گرفته تا نفوذ به شبکههای […]

چگونه از هک شدن حسابهای کاربری جلوگیری کنیم؟ نکات کلیدی و راهکارها

در دنیای دیجیتال امروز، بسیاری از اطلاعات شخصی، مالی و شغلی ما در حسابهای کاربری آنلاین ذخیره شدهاند. هک شدن […]

Microsoft Sentinel چیست و چگونه امنیت سایبری سازمان شما را متحول میکند؟

Microsoft Sentinel به عنوان یک راهکار قدرتمند SIEM مبتنی بر فضای ابری این امکان را فراهم میکند تا شرکتها بتوانند […]

Microsoft Intune چیست؟ Intune چگونه امنیت اطلاعات سازمان را تضمین میکند؟

مایکروسافت Intune یکی از راهکارهای پیشرفته مدیریت دستگاهها و اپلیکیشنها در فضای سازمانی است که به کسبوکارها کمک میکند تا […]

برسی AAA: احراز هویت، مجوزدهی و حسابداری

در دنیای امروز که امنیت اطلاعات و مدیریت دسترسی به منابع دیجیتال اهمیت روزافزونی یافته است، مفهومی به نام AAA […]

تحلیل پیشرفته حملات Supply Chain در زنجیره تأمین نرمافزار

با گسترش استفاده از سرویسهای مبتنی بر API، پکیجهای متنباز، زیرساختهای ابری، و ابزارهای اتوماسیون توسعه نرمافزار، ساختار امنیت سازمانها […]

مدل بومی ارزیابی ریسک سایبری ویژه بانکهای ایرانی

با رشد روزافزون خدمات بانکداری دیجیتال و مهاجرت بانکهای ایرانی به سمت ارائه خدمات غیرحضوری، سطح حملات سایبری علیه زیرساختهای […]

حملات سایبری غیرمستقیم: وقتی سیستم HVAC راه نفوذ هکر میشود!

تهدیدی پنهان در قلب ساختمانهای هوشمند با گسترش فناوریهای هوشمند و اتصال همهچیز به اینترنت (IoT)، حملات سایبری دیگر تنها […]

اکسس کنترل (Access Control) چیست و چرا برای امنیت اطلاعات حیاتی است؟

کنترل دسترسی به زبان ساده یعنی تعیین اینکه چه کسی، چه زمانی و به چه منابعی اجازه دسترسی دارد. این […]

مثلث CIA چیست و چرا در امنیت اطلاعات اهمیت دارد؟

مثلث CIA یکی از اصول پایهای در امنیت اطلاعات است که از سه عنصر کلیدی محرمانگی (Confidentiality)، یکپارچگی (Integrity) و […]

بررسی کامل آسیبپذیری IDOR در امنیت سایبری + مثالهای واقعی و روشهای مقابله

آسیبپذیری IDOR یا Insecure Direct Object References یکی از رایجترین و در عین حال خطرناکترین ضعفهای امنیتی در برنامههای تحت […]

باگ بانتی (Bug Bounty) چیست و چگونه میتوان از آن درآمد کسب کرد؟

یکی از روشهای نوین و مؤثر برای کشف آسیبپذیریها، استفاده از برنامههای «باگ بانتی» (Bug Bounty) است؛ راهکاری که به […]

ارزیابی امنیت زیرساختهای Cloud بومی ایران

با رشد سریع خدمات دیجیتال، پلتفرمهای رایانش ابری (Cloud) در ایران نیز توسعه چشمگیری داشتهاند. از پلتفرمهایی مانند ابر آروان، […]

استاندارد امنیتی PCI-DSS چیست و چرا باید رعایت شود؟

امنیت کارتهای بانکی به یکی از دغدغههای اصلی کسبوکارها و کاربران تبدیل شده است. استاندارد PCI-DSS بهمنظور حفاظت از دادههای […]

Safetica DLP؛ راهکاری هوشمند برای پیشگیری از نشت دادهها در سازمانها

در دنیای امروز که اطلاعات حیاتیترین دارایی سازمانها محسوب میشود، حفاظت از دادههای حساس در برابر نشت، سوءاستفاده یا سرقت، […]

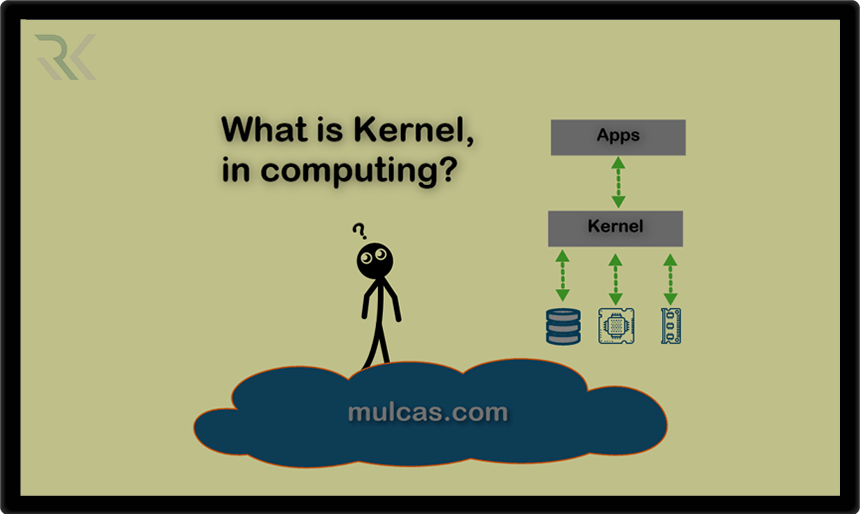

کرنل یا هسته سیستمعامل چیست و چه انواعی دارد؟

سیستمعامل یکی از اساسیترین اجزای هر رایانه است که وظیفه مدیریت منابع سختافزاری و فراهم کردن بستری برای اجرای نرمافزارها […]

مقایسه سیاستهای امنیت سایبری در جهان | جایگاه ایران در استانداردهای بینالمللی

با گسترش فضای دیجیتال و افزایش حملات سایبری در سراسر جهان، کشورها دیگر نمیتوانند بدون سیاستگذاریهای دقیق امنیت سایبری به […]

آشنایی با تیم بنفش در امنیت سایبری و تفاوت آن با تیمهای قرمز و آبی

مقابله با تهدیدات پیشرفته در امنیت سایبری نیازمند همکاری نزدیک بین تیمهای تهاجمی و دفاعی است. تیم بنفش (Purple Team) […]

Cobalt Strike چیست؟ معرفی ابزار حرفهای شبیهسازی حملات سایبری

Cobalt Strike یکی از قدرتمندترین و پرکاربردترین ابزارهای شبیهسازی حملات سایبری است که برای ارزیابی امنیت سازمانها استفاده میشود. این […]

همه چیز درباره تیم آبی (Blue Team) و تیم قرمز (Red Team) در امنیت سایبری : نقشها، ابزارها و اهمیت همکاری

در حوزه امنیت سایبری دو نقش کلیدی با عنوانهای تیم قرمز (Red Team) و تیم آبی (Blue Team) برای شناسایی […]

کالی لینوکس چیست و برای چه کسانی مناسب است؟ برسی سیستمعامل Kali Linux

کالی لینوکس (Kali Linux) یک توزیع قدرتمند و حرفهای از سیستمعامل لینوکس است که بهطور ویژه برای تست نفوذ، تحلیل […]

تست نفوذ یا Penetration Testing چیست و چرا برای امنیت دیجیتال حیاتی است؟

تهدیدات سایبری روز به روز پیشرفتهتر میشوند و محافظت از اطلاعات و زیرساختهای دیجیتال به یک ضرورت تبدیل شده است. […]

آشنایی با Birthday Attack و راههای مقابله با آن در امنیت سایبری

حملهها و تهدیدهای مختلفی در موضوع امنیت اطلاعات وجود دارند که برخی از آنها بر پایه مفاهیم سادهی ریاضی بنا […]

اسپم یا هرزنامه چیست و چگونه از آن جلوگیری کنیم؟

واژه «اسپم» یا «هرزنامه» به پیامهای ناخواسته و اغلب مزاحم اطلاق میشود که معمولاً با هدف تبلیغات، فریب کاربران یا […]

حمله به زنجیره تأمین چیست و چگونه از آن جلوگیری کنیم؟

یکی از خطرناکترین تهدیدات سایبری حملات زنجیره تأمین (Supply Chain Attacks) است. در این نوع حملات مهاجمان بهجای هدف قرار […]

جعل URL چیست و چگونه از آن جلوگیری کنیم؟

یکی از روشهای رایج برای فریب کاربران و سرقت اطلاعات حساس، جعلURL (URL Spoofing) است. در این نوع حمله سایبری، […]

پروتکل CHAP چیست و چگونه کار میکند؟

پروتکل CHAP یکی از روشهای محبوب و قدیمی احراز هویت در شبکههای کامپیوتری است که برای افزایش امنیت تبادل اطلاعات […]

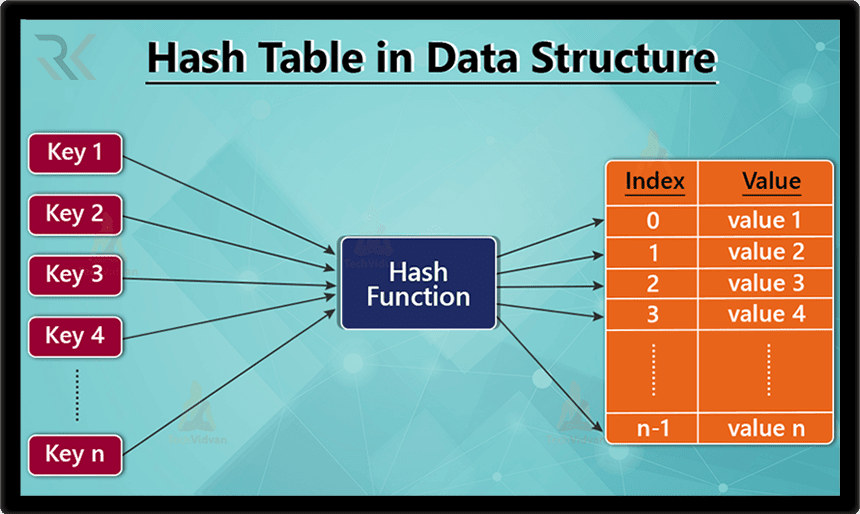

هش چیست؟ نگاهی ساده به مفهوم، کاربرد و تفاوت آن با رمزنگاری

فظ امنیت و صحت دادهها اهمیت بالایی دارد و یکی از ابزارهای کلیدی برای این هدف، هش (Hash) است. هش […]

امضای دیجیتال چیست و چگونه به امنیت آنلاین کمک میکند؟

امضای دیجیتال یکی از ابزارهای کلیدی در دنیای دیجیتال است که برای تأمین امنیت و صحت اطلاعات آنلاین طراحی شده […]

آشنایی با الگوریتم DES و دلیل منسوخ شدن آن

الگوریتم DES یکی از نخستین و پرکاربردترین استانداردهای رمزنگاری در دنیای دیجیتال بود که برای سالها به عنوان روش اصلی […]

الگوریتم AES چیست؟ معرفی کامل رمزنگاری پیشرفته AES

الگوریتم AES یا استاندارد رمزنگاری پیشرفته (Advanced Encryption Standard) یکی از پرکاربردترین و امنترین روشهای رمزنگاری در دنیای دیجیتال امروز […]

آشنایی با الگوریتم RSA: رمزنگاری امن برای دنیای دیجیتال

الگوریتم RSA یکی از مهمترین و پرکاربردترین روشهای رمزنگاری کلید عمومی در دنیای دیجیتال است. این الگوریتم برای اولین بار […]

همه چیز درباره Logstash و کاربردهای آن در مدیریت لاگها

Logstash یکی از ابزارهای متنباز و قدرتمند در حوزه جمعآوری، پردازش و انتقال دادههای لاگ است که در کنار Elasticsearch […]

نرمافزار Splunk چیست و چگونه از آن استفاده کنیم؟

سازمانها با حجم عظیمی از دادههای تولیدشده از سرورها، اپلیکیشنها و دستگاههای مختلف روبهرو هستند. Splunk یک پلتفرم تحلیل دادههای […]

نظارت بر سیستمها با Datadog: راهنمای نصب و استفاده

Datadog یک پلتفرم نظارت و تحلیل ابری است که برای نظارت بر عملکرد سیستمها، سرورها، برنامهها و خدمات مختلف طراحی […]

چگونه از ELK Stack برای تحلیل دادهها استفاده کنیم؟

ELK Stack یکی از محبوبترین و قدرتمندترین ابزارهای متنباز برای تحلیل دادهها است. این پلتفرم که از Elasticsearch، Logstash و […]