پایگاه دانش

امنیت شبکههای لینوکسی بدون استفاده از ابزارهایی مانند iptables تقریباً غیرممکن است. این فایروال قدرتمند که به طور پیشفرض در […]

در دنیای امروز کامپیوترها و سیستمعاملها به عنوان موتور محرک پیشرفت تکنولوژی نقش بیبدیلی ایفا میکنند. این ابزارهای هوشمند با […]

یکی از فناوریهای مهم در حوزه ذخیرهسازی داده FCoE یا Fiber Channel Over Ethernet است که امکان انتقال دادههای ذخیرهسازی […]

ابزارهای متنوعی برای حمله و دفاع در حوزه امنیت سایبری وجود دارند که شناخت آنها اهمیت بالایی دارد. یکی از […]

در ذخیرهسازی اطلاعات مدیریت دقیق و بهینه دادهها اهمیت زیادی دارد. یکی از مفاهیمی که نقش کلیدی در این زمینه […]

روشهای مختلفی برای نگهداری و دسترسی به دادهها وجود دارد که یکی از سادهترین و قدیمیترین آنها، DAS یا Direct […]

دیتاسنترها یا مراکز داده، به عنوان زیرساختهای حیاتی در دنیای دیجیتال، مکانهایی هستند که در آنها دادهها ذخیره، پردازش و […]

ورک استیشنها (Workstation) کامپیوترهای قدرتمندی هستند که برای انجام پردازشهای سنگین، طراحیهای حرفهای و محاسبات تخصصی ساخته شدهاند. این دستگاهها […]

امروزه در دنیای امنیت سایبری، یکی از اصلیترین راههای جلوگیری از نفوذها و حملات سایبری، بروزرسانی مستمر و مدیریت پچ […]

در دنیای پیچیده و مملو از تهدیدات سایبری امروز، حفاظت از دادهها و منابع سازمانها از اهمیت ویژهای برخوردار است. […]

هوش مصنوعی تحولی شگرف در دنیای فناوری به شمار میرود که توانسته مرزهای دانش و قابلیتهای انسانی را گسترش دهد. […]

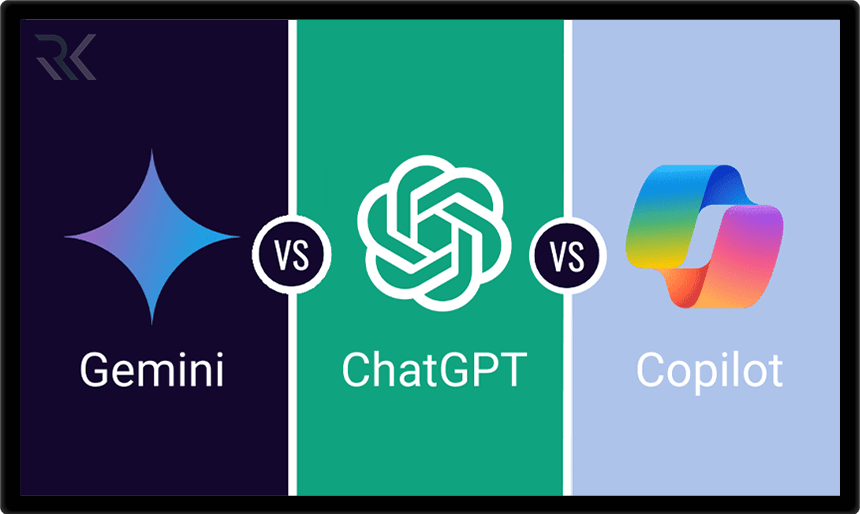

در دنیایی که هوش مصنوعی با سرعتی شگفتانگیز در حال پیشرفت است، چتباتها به یکی از ابزارهای حیاتی در زندگی […]

با پیشرفت روزافزون فناوری و توسعه هوش مصنوعی، ابزارهایی به وجود آمدهاند که تواناییهایی فراتر از تصور انسان را ارائه […]

اینستاگرام بهعنوان یکی از محبوبترین شبکههای اجتماعی جهان، روزانه میزبان میلیونها ویدیو جذاب و خلاقانه است. از لحظات شخصی گرفته […]

یوتیوب با داشتن میلیاردها ویدیو در موضوعات مختلف، به یکی از محبوبترین پلتفرمهای تماشای محتوا تبدیل شده است. اما گاهی […]

با وجود میلیاردها ویدیوی آپلود شده در یوتیوب، پیدا کردن یک ویدیوی خاص میتواند به چالشی بزرگ تبدیل شود. یوتیوب […]

بازارهای مالی همواره از تکنولوژی برای بهبود عملکرد خود بهره بردهاند، اما ورود هوش مصنوعی (AI) انقلابی در نحوه تحلیل […]

هوش مصنوعی در سالهای اخیر به یک فناوری انقلابی تبدیل شده است که در بسیاری از صنایع، از تولید محتوا […]

هوش مصنوعی با ارائهی ابزارهای پیشرفته مانند ChatGPT، Gemini و Copilot توانسته تحولاتی عظیم در ارتباطات، کسبوکارها و زندگی روزمره […]

با پیشرفت سریع فناوریها، هوش مصنوعی به یکی از مهمترین و تأثیرگذارترین ابداعات قرن بیستویکم تبدیل شده است. از گوشیهای […]

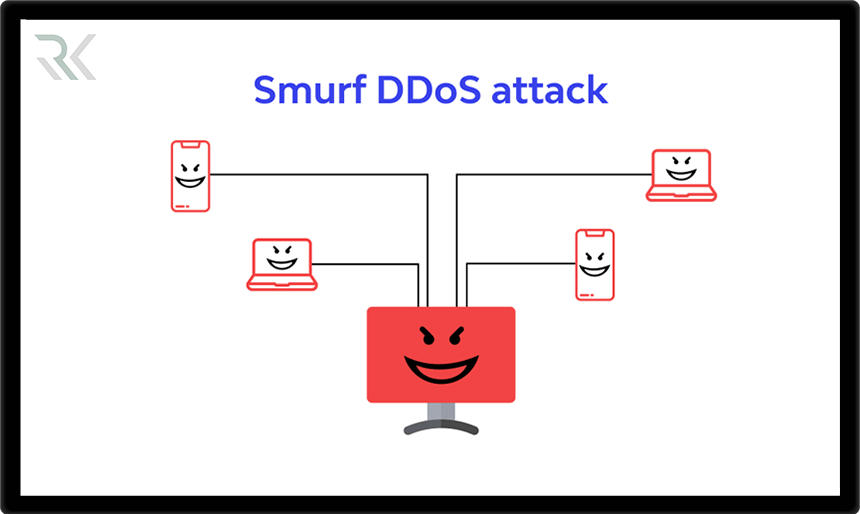

حمله Smurf یکی از روشهای مخرب حملات منع سرویس توزیعشده (DDoS) است که از ضعفهای پروتکل ICMP سوءاستفاده میکند. در […]

حمله HTTP Flood یکی از روشهای رایج در حملات DDoS است که مهاجمان از طریق ارسال حجم زیادی از درخواستهای […]

حمله ICMP Flood یکی از روشهای حملات DoS است که در آن مهاجم با ارسال حجم زیادی از درخواستهای پینگ […]

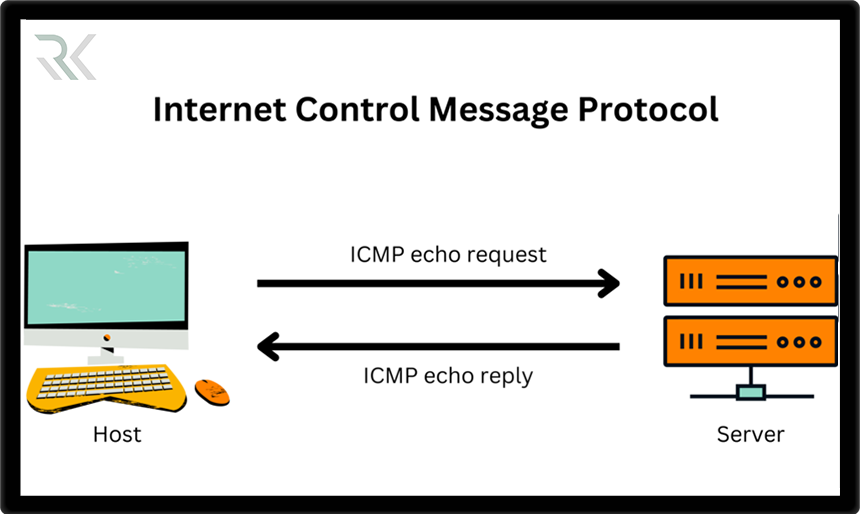

پروتکلICMP یکی از اجزای کلیدی شبکههای کامپیوتری است که برای ارسال پیامهای خطا، آزمایش ارتباط و عیبیابی بین دستگاهها استفاده […]

Netcat یکی از ابزارهای قدرتمند و انعطافپذیر برای مدیریت شبکه است که به کاربران اجازه میدهد دادهها را بین سیستمها […]

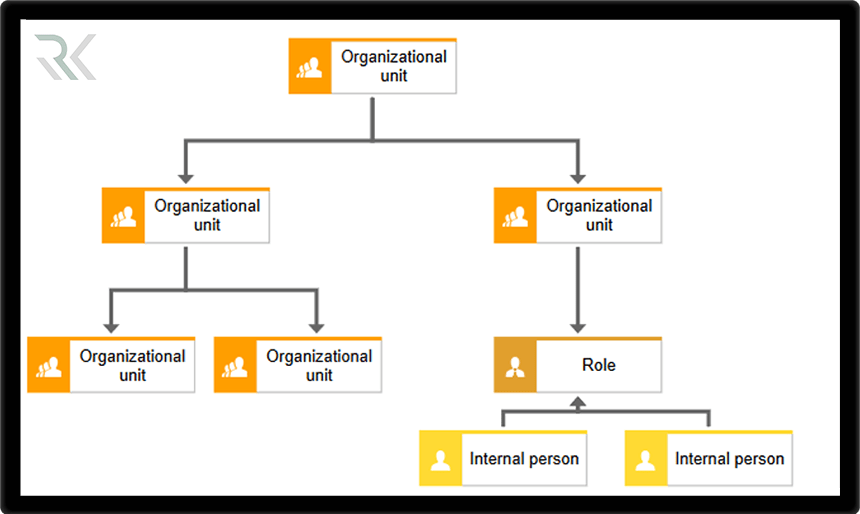

Organizational Unit یکی از مفاهیم کلیدی در مدیریت شبکههای مبتنی بر Active Directory است که به سازمانها این امکان را […]

Netstat یک ابزار خط فرمان قدرتمند است که برای نظارت بر اتصالات شبکه، بررسی پورتهای باز و تحلیل ترافیک سیستم […]

Nmap یکی از قدرتمندترین ابزارهای متنباز برای اسکن شبکه و تحلیل امنیت است. این ابزار به مدیران شبکه و متخصصان […]

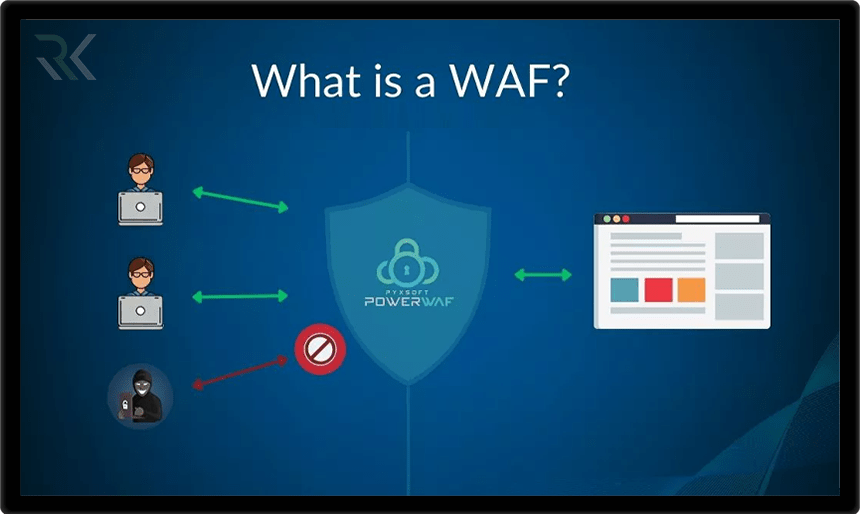

در دنیای دیجیتال امروز امنیت وبسایتها و برنامههای تحت وب بیش از هر زمان دیگری اهمیت دارد. فایروال تحت وب […]

در دنیای امنیت سایبری، شناسایی و برطرف کردن آسیبپذیریها قبل از سوءاستفاده هکرها، امری ضروری است. Nessus یکی از قدرتمندترین […]

Acunetix یکی از پیشرفتهترین ابزارها برای ارزیابی امنیت وبسایتها و شناسایی آسیبپذیریهای مختلف است. این ابزار به طور خودکار وبسایتها […]

Burp Suite یکی از قدرتمندترین ابزارهای تست امنیت وب است که توسط محققان امنیتی و هکرهای کلاهسفید برای شناسایی و […]

حمله Directory Traversal یکی از روشهای حمله به سیستمهای کامپیوتری است که به مهاجم اجازه میدهد تا به مسیرها و […]

باجافزار WannaCry یکی از خطرناکترین و معروفترین حملات سایبری تاریخ است که در سال 2017 میلادی به سرعت در سطح […]

آسیبپذیریهای Meltdown و Spectre از جدیترین نقصهای امنیتی در پردازندههای مدرن هستند که به مهاجمان اجازه میدهند اطلاعات حساس را […]

Reverse Shell یکی از تکنیکهای متداول در حملات سایبری است که مهاجمان از آن برای کنترل از راه دور سیستمهای […]

SQL Injection یکی از خطرناکترین حملات سایبری است که هکرها از طریق آن میتوانند به پایگاه داده یک وبسایت نفوذ […]

Payload یکی از مفاهیم کلیدی است که نقش مهمی در حملات و تست نفوذ دارد. این اصطلاح به دادهها یا […]

Cobalt Strike یکی از قدرتمندترین ابزارهای تست نفوذ و شبیهسازی حملات سایبری است که به طور گسترده توسط متخصصان امنیت […]

Content Security Policy (CSP) یک استاندارد امنیتی است که برای محافظت از وب سایتها در برابر تهدیدات مختلف مانند حملات […]

کیلاگرها (Keyloggers) نوعی بدافزار هستند که در دستهی جاسوسافزارها قرار میگیرند. این بدافزارها به صورت مخفیانه فعالیت میکنند و هدف […]

سوئیچها و روترها بهعنوان اجزای اصلی زیرساخت شبکههای سازمانی نقش بسیار حیاتی در انتقال دادهها و تضمین ارتباطات پایدار دارند. […]

حملات DoS (Denial of Service) و DDoS (Distributed Denial of Service) از جمله تهدیدات رایج در دنیای امنیت سایبری هستند […]

در دنیای امروز که تهدیدات سایبری به سرعت در حال افزایش هستند، امنیت اطلاعات به یکی از اولویتهای اصلی سازمانها […]

امروزه دادهها بهعنوان یکی از ارزشمندترین داراییهای هر سازمان شناخته میشوند. از اطلاعات مشتریان تا اسناد حیاتی و پروژههای حساس، […]

در دنیای پیچیده و بهسرعت در حال تغییر امنیت سایبری، سازمانها با طیف گستردهای از تهدیداتچرخه بهکارگیری هوش تهدید و […]

سند ملی تحول دیجیتال یکی از برنامههای کلیدی وزارت ارتباطات و فناوری اطلاعات است که با هدف توسعه اقتصاد دیجیتال […]

سند “الزامات امنیتی زیرساختهای حیاتی در استفاده از محصولات نرمافزاری سازمانی” توسط مرکز مدیریت راهبردی افتا تهیه شده و هدف […]

سند راهبردی فضای مجازی جمهوری اسلامی ایران، یک برنامه جامع برای پیشبرد سیاستها و استراتژیهای کشور در حوزه فضای مجازی […]

استاندارد ملی «امنیت اطلاعات، امنیت سایبری و حفاظت از حریم خصوصی» که تحت عنوان INSO-ISO-IEC 27001 منتشر شده است، مجموعهای […]

سازمانهایی وجود دارند که نظم و ساختار این فضای اینترنت را حفظ میکنند. یکی از مهمترین این نهادها، سازمان ICANN […]

وجود نهادهایی که استانداردهای فنی را در اینترنت تنظیم و هدایت کنند امری حیاتی است. یکی از مهمترین این نهادها، […]

در دنیای مدرن فناوری، سرعت، مقیاسپذیری و انعطافپذیری به عوامل کلیدی موفقیت نرمافزارها تبدیل شدهاند. معماری Cloud Native پاسخی نوین […]

شرکتIBM یکی از پیشگامان صنعت فناوری اطلاعات است که از زمان تأسیس خود در سال 1911 به عنوان یک رهبر […]

Kubernetes یک پلتفرم متنباز برای مدیریت و ارکستراسیون کانتینرهاست که به سازمانها کمک میکند برنامههای خود را بهصورت خودکار، مقیاسپذیر […]

در دنیای تحلیل داده و مانیتورینگ Kibana یکی از محبوبترین ابزارهای تصویریسازی دادهها و مانیتورینگ لاگها است که به همراه […]

Elasticsearch یک موتور جستجوی توزیعشده و متنباز است که برای ذخیرهسازی، جستجو و تحلیل دادههای حجیم با سرعت بالا طراحی […]

پروتکلICMP یکی از اجزای کلیدی شبکههای کامپیوتری است که برای ارسال پیامهای خطا، آزمایش ارتباط و عیبیابی بین دستگاهها استفاده […]

WMI یک فناوری قدرتمند در ویندوز است که به کاربران و مدیران سیستم امکان مدیریت، نظارت و خودکارسازی وظایف را […]

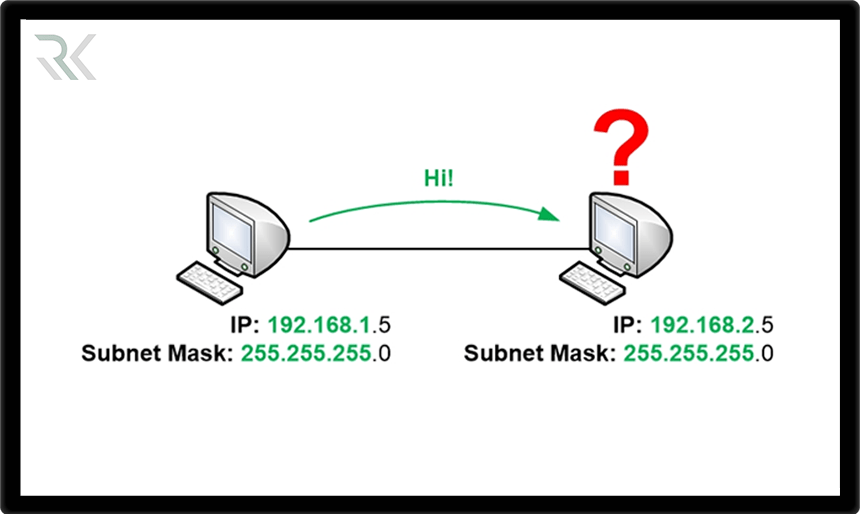

Default Gateway یکی از اجزای کلیدی در شبکههای کامپیوتری است که به دستگاهها امکان میدهد با شبکههای خارجی ارتباط برقرار […]

عضویت در خبرنامه

موارد اخیر

-

مقایسه سیاستهای امنیت سایبری در جهان | جایگاه ایران در استانداردهای بینالمللی

مقایسه سیاستهای امنیت سایبری در جهان | جایگاه ایران در استانداردهای بینالمللی -

مقایسه کامل لینوکس و یونیکس: کدام سیستمعامل برای شما مناسبتر است؟

مقایسه کامل لینوکس و یونیکس: کدام سیستمعامل برای شما مناسبتر است؟ -

آشنایی کامل با سیستمعامل یونیکس: تاریخچه، ویژگیها و توزیعهای Unix

آشنایی کامل با سیستمعامل یونیکس: تاریخچه، ویژگیها و توزیعهای Unix -

سیستمعامل BSD چیست و چه کاربردهایی دارد؟ مقایسه با لینوکس

سیستمعامل BSD چیست و چه کاربردهایی دارد؟ مقایسه با لینوکس -

سیستم OSSEC چیست؟ برسی سامانه شناسایی تشخیص نفوذ OSSEC

سیستم OSSEC چیست؟ برسی سامانه شناسایی تشخیص نفوذ OSSEC -

آشنایی با تیم بنفش در امنیت سایبری و تفاوت آن با تیمهای قرمز و آبی

آشنایی با تیم بنفش در امنیت سایبری و تفاوت آن با تیمهای قرمز و آبی -

Cobalt Strike چیست؟ معرفی ابزار حرفهای شبیهسازی حملات سایبری

Cobalt Strike چیست؟ معرفی ابزار حرفهای شبیهسازی حملات سایبری -

همه چیز درباره تیم آبی (Blue Team) و تیم قرمز (Red Team) در امنیت سایبری : نقشها، ابزارها و اهمیت همکاری

همه چیز درباره تیم آبی (Blue Team) و تیم قرمز (Red Team) در امنیت سایبری : نقشها، ابزارها و اهمیت همکاری