پایگاه دانش

بیشتر فعالیتهای شخصی و کاری به اینترنت و شبکههای کامپیوتری وابسته است، بروز اختلال در شبکه میتواند باعث سردرگمی و […]

Samba یک نرمافزار متنباز و قدرتمند است که به کاربران سیستمعاملهای لینوکس و یونیکس اجازه میدهد فایلها و منابع خود […]

سرورهای Bare Metal نوعی سرور فیزیکی اختصاصی هستند که بهصورت مستقیم در اختیار کاربر قرار میگیرند، بدون لایههای مجازیسازی یا […]

Oracle Cloud Infrastructure (OCI) پلتفرم ابری نسل دوم اوراکل است که با هدف ارائه زیرساختی قدرتمند، ایمن و مقرونبهصرفه برای […]

ابر خصوصی و ابر عمومی دو مدل اصلی رایانش ابری هستند که هرکدام مزایا، محدودیتها و کاربردهای خاص خود را […]

ابر هیبریدی (Hybrid Cloud) ترکیبی از خدمات ابر عمومی و ابر خصوصی است که به سازمانها این امکان را میدهد […]

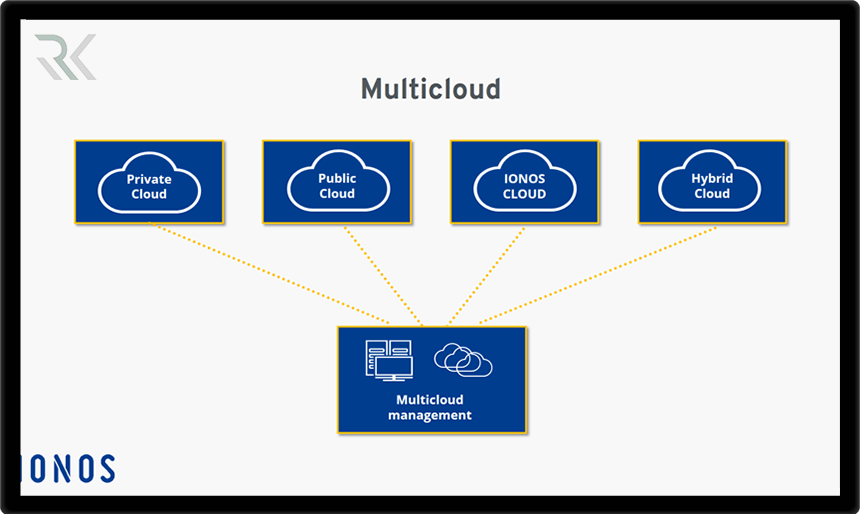

چند ابری (Multicloud) به رویکردی در رایانش ابری گفته میشود که در آن یک سازمان از دو یا چند ارائهدهنده […]

هایپروایزر (Hypervisor) نرمافزاری است که امکان اجرای چندین سیستمعامل بهصورت همزمان روی یک سختافزار فیزیکی را فراهم میکند. این فناوری […]

VMware NSX یک پلتفرم پیشرفته برای مجازیسازی شبکه و افزایش امنیت در مراکز داده است که امکان ایجاد، مدیریت و […]

رابط کاربری گرافیکی (GUI) یکی از مهمترین پیشرفتها در دنیای فناوری بوده که نحوه تعامل ما با کامپیوترها و نرمافزارها […]

شرکت کسپرسکی یکی از پیشگامان صنعت امنیت سایبری در سطح جهانی است که با ارائه راهحلهای نوآورانه و کارآمد در […]

امنیت اطلاعات نه تنها برای سازمانها و شرکتها بلکه برای تمام افراد جامعه به عنوان یکی از ارکان اساسی در […]

غول اینترنتی Cloudflare گزارش داده است که سرویس ریسولور DNS آن، که با 1.1.1.1 شناخته میشود، اخیرا برای برخی از […]

همیشه امکان امن تر شدن پایگاه داده وجود دارد بدون شک میدانید که امنیت پایگاه داده چیست حتی اگر در […]

P2PInfect، که ابتدا یک بات malware خاموش با اهداف نامشخص بود، حالا برای انجام حملات به سرورهای Redis، از یک […]

یک بدافزار OpenSource اندروید به نام «Rafel RAT» به طور گسترده توسط چندین مجرم سایبری برای حمله به دستگاههای قدیمی […]

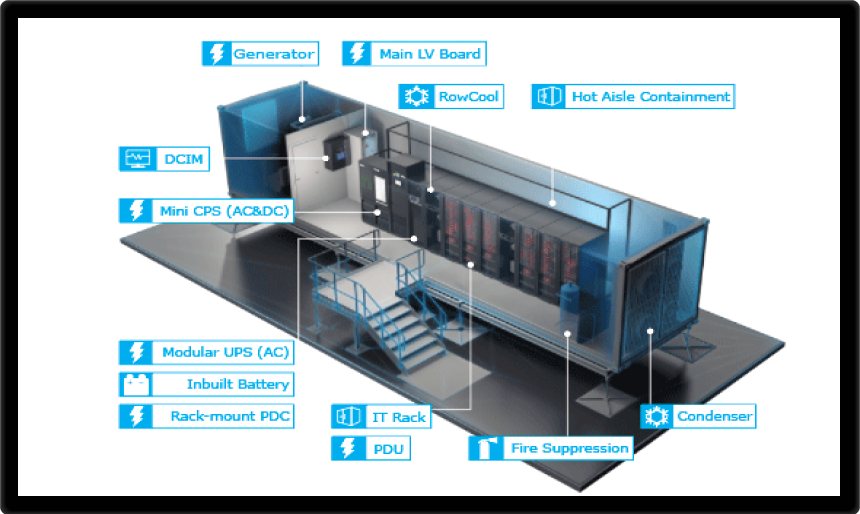

در سالهای اخیر، توجه ویژهای به «دیتاسنتر سیار» یا «دیتاسنتر کانتینری» میشود و در کنار دیتاسنتر ماژولار و اج، بازار […]

در مراکز داده با افزایش تعداد رکها و متعاقبا مصرف برق و تولید حرارت بیشتر تمایل به سیستم سرمایشی مبتنی […]

ARP چیست؟ پروتکل ARP یک پروتکل شبکه است که برای ترجمه آدرسهای IP به آدرسهای MAC، که آدرسهای سختافزاری مربوط […]

حمله DHCP Starvation حمله DHCP Starvation یک نوع حمله امنیتی در شبکههای کامپیوتری است که در آن یک مهاجم با […]

حمله Shoulder Surfing یا نگاه از روی شانه یکی از سادهترین و رایجترین روشهای مهندسی اجتماعی برای دسترسی به اطلاعات […]

حملات Watering Hole یا گودال آب نوعی از حملات مهندسی اجتماعی هستند که با استفاده از وبسایتهای معتبر و پرمراجعه، […]

حملات Honey Trap یا دام عاطفی یکی از شیوههای پیچیده و خطرناک در دنیای مهندسی اجتماعی است که از احساسات […]

Dumpster Diving یا زبالهگردی مفهومی است که شاید در نگاه اول خندهدار یا حتی چندشآور به نظر برسد. اما در […]

حملات Quid Pro Quo یکی از انواع حملات مهندسی اجتماعی هستند که در آن مهاجم در ازای دریافت اطلاعات یا […]

در حوزه امنیت سایبری حملهی Piggybacking به نوع خاصی از حملات اطلاق میشود که در آن یک کاربر غیرمجاز با […]

حملات Pretexting یکی از روشهای پیچیده و هوشمندانه در دنیای مهندسی اجتماعی است که هدف آن فریب افراد با استفاده […]

در دنیای امروز که تهدیدات سایبری هر روز پیچیدهتر میشوند، حملات مهندسی اجتماعی به یکی از ابزارهای محبوب هکرها تبدیل […]

در دنیای امروز که فناوری به بخش جداییناپذیر زندگی ما تبدیل شده است، آگاهی از تهدیدات سایبری از اهمیت بسیاری […]

حملات ویشینگ (Vishing) یکی از انواع حملات مهندسی اجتماعی هستند که از طریق تماسهای تلفنی برای فریب افراد و دسترسی […]

عضویت در خبرنامه

موارد اخیر

-

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟