امنیت شبکه

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

با افزایش استفاده از اینترنت و گسترش دورکاری، نیاز به ایجاد ارتباطهای امن روی بسترهای ناامن بیش از هر زمان […]

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال

با افزایش استفاده از اینترنت و گسترش دورکاری، نیاز به یک راهکار سریع، امن و ساده برای ارتباطات شبکه بیش […]

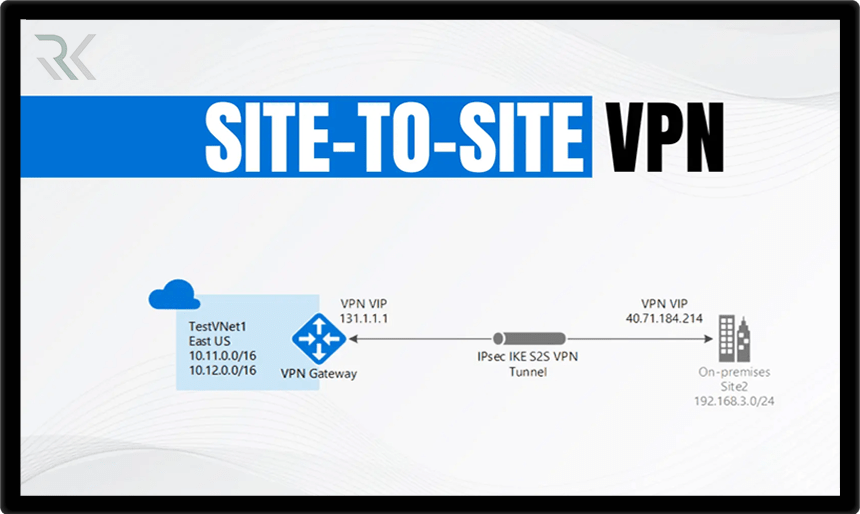

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

با گسترش سازمانهای چندشعبهای و توزیعشدن زیرساختهای شبکه، نیاز به برقراری ارتباطی امن و پایدار بین شبکههای مختلف بیش از […]

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

در ارتباطات امن شبکه، تبادل ایمن کلیدها نقش حیاتی در حفظ محرمانگی و یکپارچگی دادهها دارد. IKE (Internet Key Exchange) […]

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

در دنیای امروز که حجم تبادل دادهها میان سازمانها و کاربران بیسابقه شده، امنیت شبکه به یکی از مهمترین دغدغهها […]

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

در شبکههای کامپیوتری گاهی لازم است دو شبکه جدا از هم، بدون وابستگی به زیرساخت فیزیکی، بهگونهای با یکدیگر ارتباط […]

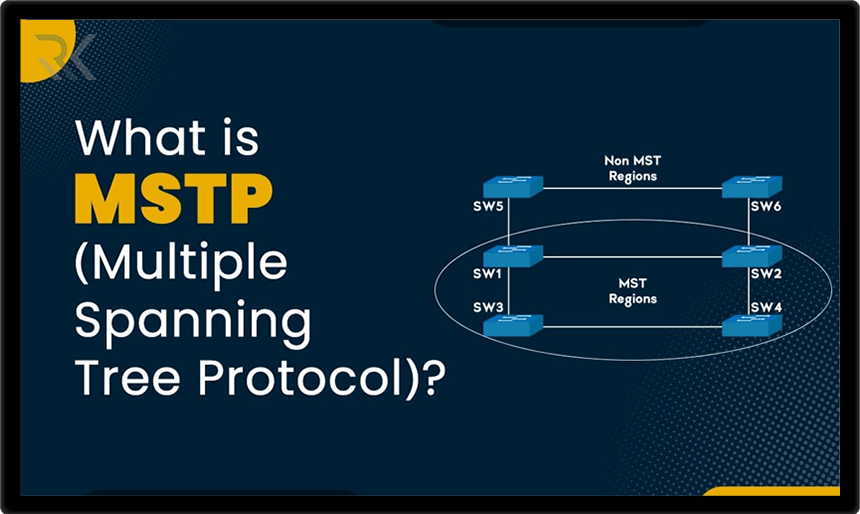

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

در شبکههای سوئیچشده بزرگ که تعداد VLANها زیاد است، مدیریت Loop و استفاده بهینه از لینکهای فیزیکی به یک چالش […]

پروتکل OpenFlow چیست و چه نقشی در SDN دارد؟

با رشد شبکههای گسترده، دیتاسنترها و محیطهای Cloud مدیریت شبکههای سنتی با پیکربندیهای دستی و وابستگی شدید به سختافزار به […]

SDN چیست و شبکههای SDN چگونه کار میکنند؟

با رشد سریع شبکههای ابری، دیتاسنترهای مقیاسپذیر و سرویسهای دیجیتال، مدیریت شبکههای سنتی با پیکربندیهای دستی و وابستگی شدید به […]

شبکه خودترمیم گر (Self‑Healing Network) چیست و چگونه کار میکنند؟

با پیچیدهتر شدن زیرساختهای شبکه، افزایش وابستگی کسبوکارها به اتصال پایدار و کاهش زمان مجاز قطعی (Downtime)، مدیریت دستی خطاها […]

BPDU در شبکه چیست و چه نقشی در کنترل سوئیچ ها دارد؟

در شبکههای سوئیچینگ (Switching Network)، حفظ پایداری و جلوگیری از ایجاد حلقههای ارتباطی (Network Loop) موضوعی حیاتی است. پروتکل Spanning […]

پروتکل RSTP چیست و چه تفاوتی با STP دارد؟

در شبکههای سوئیچشده، پایداری و سرعت بازیابی پس از تغییر توپولوژی از اهمیت بالایی برخوردار است. پروتکلهای کنترل لوپ، مانند […]

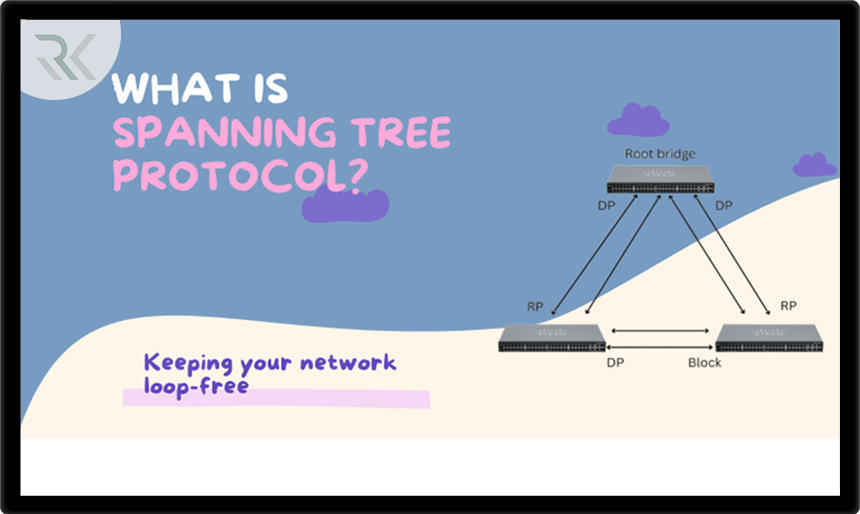

پروتکل STP چیست و چگونه در شبکه عمل میکند؟

پروتکل STP یا Spanning Tree Protocol یکی از بنیادیترین فناوریها در شبکههای سوئیچینگ است که وظیفه اصلی آن جلوگیری از […]

لوپ در شبکه چیست و چگونه از آن جلوگیری کنیم؟

لوپ در شبکه یکی از خطرناکترین خطاهای لایه 2 است که میتواند با ایجاد چرخه بیپایان بستهها، کل شبکه را […]

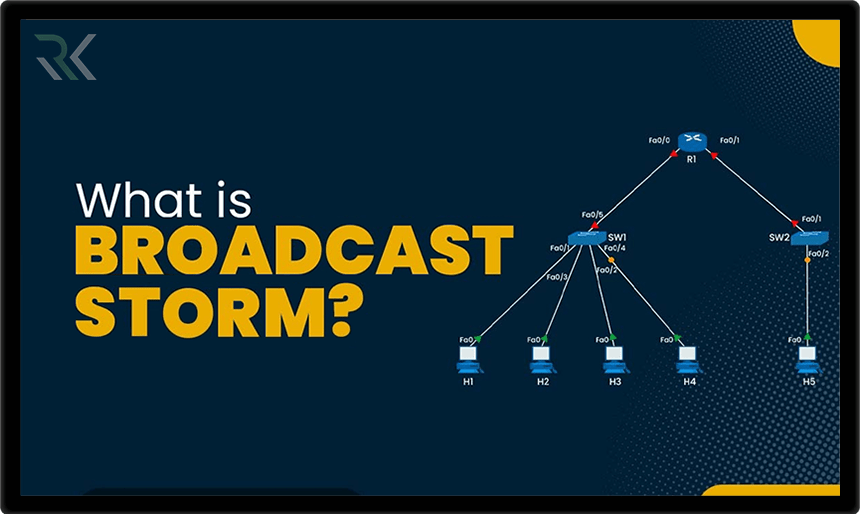

برسی جامع Broadcast Storm و روشهای مقابله با آن

Broadcast Storm یکی از خطرناکترین چالشهای شبکههای LAN است که میتواند تنها در چند ثانیه تمام پهنای باند را مصرف […]

Broadcast Domain در شبکه چیست و چگونه کار میکند؟ + تفاوت Broadcast Domain با Collision Domain

Broadcast Domain یکی از مفاهیم اساسی در شبکههای کامپیوتری است که نقش مهمی در مدیریت ترافیک، جلوگیری از ازدحام و […]

دامنه برخورد (Collision Domain) چیست و چگونه آنرا در شبکه کاهش دهیم؟

Collision Domain یکی از مفاهیم پایه در شبکههای کامپیوتری است که بهطور مستقیم بر سرعت، کارایی و پایداری ارتباطات در […]

حمله Replay (حمله تکرار) چیست و چگونه از آن جلوگیری کنیم؟

حمله Replay یا حمله تکرار یکی از حملات رایج در امنیت شبکه است که در آن مهاجم یک پیام معتبر […]

Out of Band Management (OOB) چیست و چرا برای امنیت شبکه حیاتی است؟

شبکهها و مراکز داده قلب تپندهی سازمانها هستند پس دسترسی پایدار و مدیریت از راه دور تجهیزات آنها اهمیتی بالایی […]

اوکتا (Okta) چیست و چه کاربردی در امنیت سازمانها دارد؟

تقریباً همهچیز به سرویسهای ابری و نرمافزارهای SaaS متکی است، مدیریت امن هویت و دسترسی کاربران بیش از هر زمان […]

هانیپات (Honeypot) چیست و چگونه کار میکند؟

در دنیای پیچیده امنیت سایبری، هر روز مهاجمان از روشهای جدیدی برای نفوذ به شبکهها استفاده میکنند. یکی از هوشمندانهترین […]

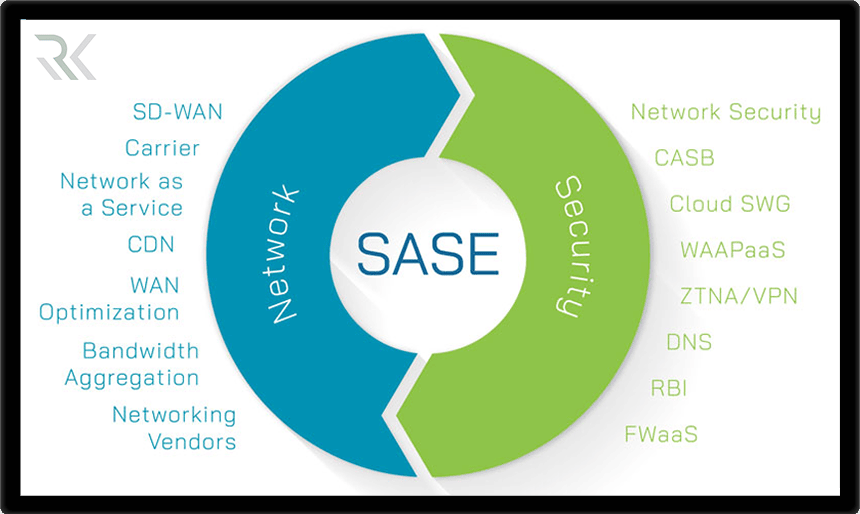

SASE چیست و چگونه امنیت ابری را متحول میکند؟

کاربران از هر مکانی و با هر دستگاهی به شبکه سازمانی متصل میشوند، امنیت و یکپارچگی شبکه دیگر محدود به […]

FWaaS چیست و چگونه توانسته امنیت شبکهها را متحول کند؟

امروزه با مهاجرت گستردهی سازمانها به فضای ابری، مدلهای امنیتی سنتی دیگر پاسخگوی تهدیدات نوین نیستند. در این میان Firewall […]

ZTNA چیست و چه تفاوتی با VPN در امنیت سایبری دارد؟

افزایش تهدیدات سایبری و گسترش کار از راه دور باعث شد مدلهای سنتی امنیت شبکه مانند VPN دیگر پاسخگو نباشند. […]

معرفی جامع محصولات و ماژولهای SolarWinds برای مانیتورینگ، امنیت و خدمات IT

شرکت SolarWinds یکی از شناختهشدهترین رائهدهندگان نرمافزارهای مانیتورینگ شبکه، سرور و زیرساختهای فناوری اطلاعات در جهان است. محصولات این شرکت […]

معرفی و راهنمای جامع ابزار مانیتورینگ Monit و آموزش نصب

سرویسهای آنلاین و زیرساختهای دیجیتال قلب تپندهی هر کسبوکار محسوب میشوند بنابراین نظارت مداوم بر عملکرد سرورها و فرآیندها اهمیت […]

معرفی ابزار مانیتورینگ Zenoss و مقایسه آن با ابزارهای مانیتورینگ دیگر

زیرساختهای شبکه، سرور و سرویسهای ابری بهطور پیوسته در حال رشد و پیچیدهتر شدن هستند. ابزار Zenoss یکی از پیشرفتهترین […]

راهنمای جامع نصب، راهاندازی و پیکربندی نرمافزار مانیتورینگ Mikrotik Dude

برای شبکههای سازمانی نظارت لحظهای بر عملکرد تجهیزات و سرورها اهمیت زیادی دارد. نرمافزار Mikrotik Dude ابزاری رایگان و قدرتمند […]

نرمافزار Mikrotik Dude چیست و چه کاربردی در مانیتورینگ شبکه دارد؟

شبکههای سازمانی ستون فقرات ارتباطات دیجیتال محسوب میشوند، نظارت و مدیریت کارآمد بر عملکرد آنها اهمیت حیاتی دارد. نرمافزار Mikrotik […]

Nagios چیست و چگونه شبکه را هوشمندانه مانیتور میکند؟

شبکهها ستون فقرات هر سازمان محسوب میشوند؛ از سرورهای وب تا تجهیزات ذخیرهسازی داده، همه باید بدون وقفه در حال […]

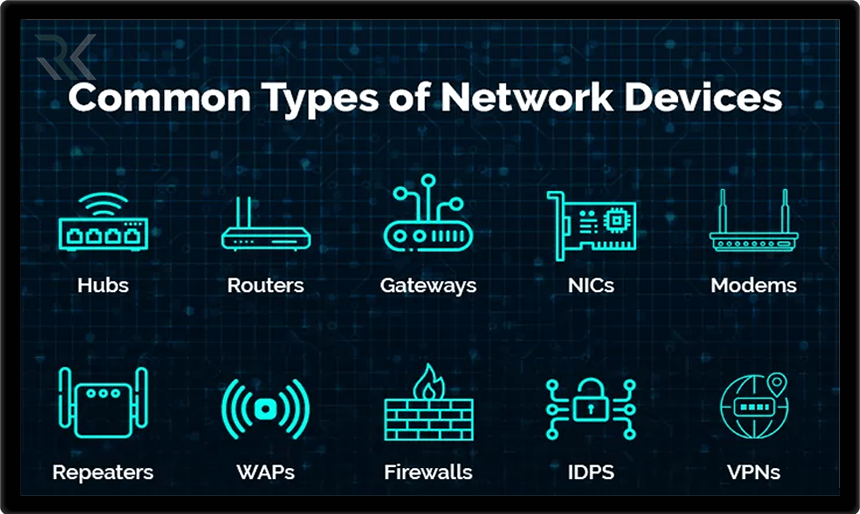

تجهیزات امنیت شبکه: راهنمای کامل انتخاب و استفاده

تهدیدات سایبری بهسرعت در حال افزایش هستند، امنیت شبکه به یکی از اولویتهای اصلی سازمانها، کسبوکارها و حتی کاربران خانگی […]

فایروال چیست و چگونه امنیت شبکه را تضمین میکند؟ راهنمای جامعه فایروال برای سازمانها

فایروال (Firewall) یکی از مهمترین ابزارهای امنیتی شبکه است که با نظارت و کنترل ترافیک ورودی و خروجی، از دسترسیهای […]

مکانیسم دفاع در عمق یا Defense in Depth چیست و چگونه امنیت سازمان را تضمین میکند؟

با گسترش روزافزون تهدیدات سایبری، دیگر تکیه بر یک راهکار امنیتی واحد کافی نیست. سازمانها برای محافظت از دادهها و […]

تأمین تجهیزات شبکه؛ راهکاری برای ایجاد زیرساخت پایدار سازمانی

شبکههای کامپیوتری ستون فقرات ارتباطات و پردازش اطلاعات سازمانها محسوب میشوند بنابراین انتخاب و تأمین تجهیزات مناسب نقشی کلیدی در […]

خدمات امنیت شبکه؛ راهکاری حیاتی برای حفاظت از اطلاعات سازمانها

امروزه تبادل داده و ارتباطات آنلاین بخش جداییناپذیر کسبوکارها شده است، امنیت شبکه به یکی از حیاتیترین نیازهای هر سازمان […]

چکلیست جامع CIO برای مقابله با فروپاشی زیرساخت فناوری اطلاعات

در دنیای امروز که تقریباً همه فرایندهای کسبوکار بر پایه فناوری اطلاعات پیش میروند، زیرساخت IT حکم ستون فقرات سازمان […]

خدمات اکتیو شبکه چیست و چه اهمیتی در سازمان ها دارد؟

در دنیای امروز شبکههای کامپیوتری قلب تپنده هر سازمان به شمار میآیند و بدون وجود یک زیرساخت قدرتمند و قابل […]

برسی راهکارها و ضرورت اجرای BCP و DRP برای سازمانها

در دنیای امروز که هر لحظه ممکن است بحرانهایی مانند حملات سایبری، قطعی شبکه، آتشسوزی یا بلایای طبیعی رخ دهد، […]

مدیریت شبکه چیست و چرا برای سازمانها ضروری است؟

شبکههای کامپیوتری ستون فقرات ارتباطات و فرآیندهای کاری سازمانها هستند بنابراین، مدیریت شبکه نقش حیاتی در تضمین عملکرد پایدار، امن […]

نگهداری شبکه یا Network Maintenance چیست و کدام شرکتها بهترین خدمات را ارائه میدهند؟

امروزه شبکههای کامپیوتری ستون فقرات هر کسبوکاری به شمار میروند و بدون پایداری و کارایی مناسب آنها، بسیاری از فعالیتهای […]

NOC چیست و چه تفاوتی با SOC دارد؟ خدمات NOC امنافزار رایکا برای سازمانها

شبکههای کامپیوتری ستون فقرات هر کسبوکاری را تشکیل میدهند و امنیت آنها اهمیت ویژهای دارد. اینجاست که مرکز عملیات شبکه […]

پروتکل بررسی اعتبار گواهی دیجیتال یا OCSP چیست و چه تفاوتی با CRL دارد

در دنیای اینترنت امن، صرف داشتن یک گواهی دیجیتال به معنای قابل اعتماد بودن آن نیست. ممکن است گواهی به […]

پروتکل Handshaking چیست؟ راهنمای کامل و برسی کاربرد امنیتی در شبکه

در دنیای ارتباطات دیجیتال، هیچ دادهای بدون هماهنگی اولیه میان فرستنده و گیرنده منتقل نمیشود. این هماهنگی ابتدایی که پیش […]

Mitigation DDoS چیست و چگونه از کسبوکار آنلاین شما در برابر حملات دفاع میکند؟

با گسترش خدمات آنلاین، تهدیدی پنهان به یکی از کابوسهای جدی کسبوکارهای اینترنتی تبدیل شده است: حمله DDoS. این نوع […]

Cain & Abel چیست و چه کاربردی در امنیت شبکه دارد؟ معرفی کامل ابزار هابیل و قابیل

Cain & Abel یکی از معروفترین ابزارهای ویندوزی در زمینه بازیابی رمز عبور، شنود شبکه و تست امنیت سیستمها است […]

آشنایی با ابزار Aircrack-ng؛ قابلیتها، نصب و کاربردها

با رشد استفاده از اینترنت بیسیم، موضوع امنیت وایفای به یکی از دغدغههای مهم کاربران و متخصصان IT تبدیل شده […]

حمله Evil Twin چیست و چگونه از آن در وایفای عمومی جلوگیری کنیم؟

حمله Evil Twin یکی از رایجترین روشهای هک از طریق وایفای عمومی است که بسیاری از کاربران بیخبر قربانی آن […]

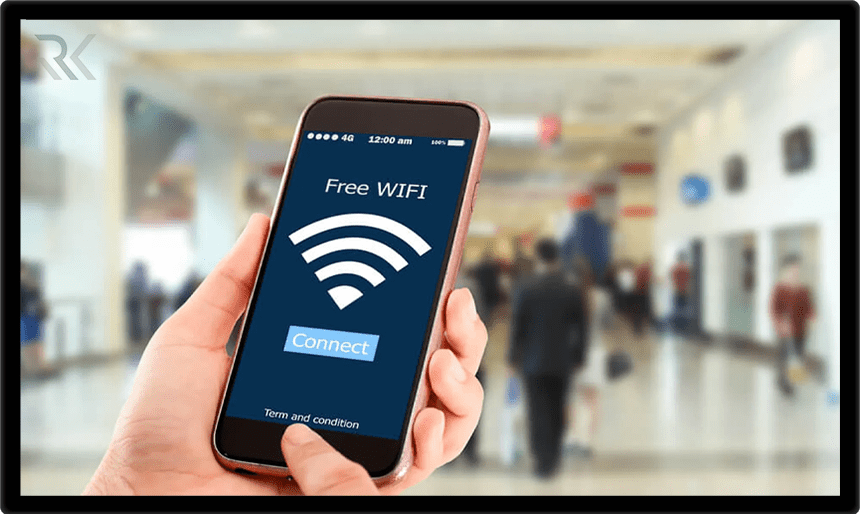

خطرات وایفای عمومی و نکاتی برای استفاده امن از اینترنت رایگان

اتصال سریع و رایگان به اینترنت در کافهها، هتلها، فرودگاهها و مراکز خرید شاید وسوسهانگیز باشد، اما پشت این راحتی، […]

پشتیبانی شبکه چیست و چرا هر سازمانی به آن نیاز دارد؟ ارائه خدمات پشتیبانی شبکه با بیشترین مزایا

تقریباً هیچ کسبوکاری وجود ندارد که بدون استفاده از شبکههای کامپیوتری فعالیت کند. زمانی که اینترنت قطع شود، سیستم کند […]

Traceroute چیست و چگونه در عیبیابی شبکه استفاده میشود؟

Traceroute یکی از ابزارهای کاربردی و شناختهشده در دنیای شبکه است که برای شناسایی مسیر دقیق عبور بستههای داده از […]

آشنایی با PRTG؛ بهترین ابزار برای مانیتورینگ شبکه و سرورها

PRTG Network Monitor یک نرمافزار قدرتمند و کاربرپسند برای مانیتورینگ شبکه و زیرساختهای IT است که توسط شرکت Paessler توسعه […]

عیبیابی شبکه چیست و با چه ابزارهایی انجام میشود؟

بیشتر فعالیتهای شخصی و کاری به اینترنت و شبکههای کامپیوتری وابسته است، بروز اختلال در شبکه میتواند باعث سردرگمی و […]

آشنایی با VMware NSX و قابلیتهای کلیدی آن برای سازمانها

VMware NSX یک پلتفرم پیشرفته برای مجازیسازی شبکه و افزایش امنیت در مراکز داده است که امکان ایجاد، مدیریت و […]

کنترل دسترسی شبکه (NAC) چیست و چه کاربردهایی دارد؟

در دنیای امروز که تهدیدات سایبری روزبهروز پیچیدهتر میشوند، تأمین امنیت شبکههای سازمانی به یکی از اولویتهای اساسی تبدیل شده […]

همه چیز درباره Network Access Protection (NAP) و کاربردهای آن

امروزه امنیت شبکه اهمیت فزایندهای یافته و سازمانها به دنبال راهکارهایی برای کنترل دسترسی کاربران به منابع حساس هستند. یکی […]

مقایسه تخصصی ZTNA و VPN سنتی: آینده دسترسی ایمن در شبکههای مدرن

در دنیای مدرن امروز که مدلهای کاری به سمت محیطهای ابری، ریموت و هیبریدی حرکت کردهاند، روشهای سنتی دسترسی به […]

Microsoft NPS چیست و چه کاربردی دارد؟

Microsoft NPS یا Network Policy Server یکی از سرویسهای قدرتمند ویندوز سرور است که نقش حیاتی در مدیریت دسترسی کاربران […]

آینده مشاغل در دنیای دیجیتال: چرا آگاهی از تهدیدات سایبری باید بخشی از آموزش نیروی کار باشد؟

در دهههای گذشته، تحول دیجیتال نهتنها نحوه کار کردن ما را تغییر داده بلکه ذات بسیاری از مشاغل را نیز […]

سرور RADIUS یا RADIUS Server چیست و چه کاربردی دارد؟ مقایسه با TACACS+

سرور RADIUS یکی از مهمترین اجزای زیرساختهای امنیت شبکه است که برای احراز هویت، مجوزدهی و حسابداری کاربران (AAA) مورد […]

Cisco ISE چیست و چرا برای امنیت شبکه اهمیت دارد؟ + معرفی لایسنس های ISE

امنیت شبکه به یکی از دغدغههای اصلی سازمانها تبدیل شده، کنترل دسترسی کاربران و دستگاهها به منابع شبکه اهمیت زیادی […]

آینده تهدیدات سایبری در شبکههای 6G: چالشهایی که از الان باید شناخت

آیا امنیت از 6G عقب خواهد ماند؟ با آنکه هنوز جهان در مراحل استقرار کامل 5G قرار دارد، اما تحقیقات، […]

ارزیابی امنیتی در زیرساختهای صنعتی (ICS/SCADA) با تمرکز بر صنایع ایران

در دهه گذشته، وابستگی صنایع به سامانههای کنترل صنعتی (ICS) و SCADA بهطور چشمگیری افزایش یافته است. در ایران، بسیاری […]

مدیریت دسترسی ممتاز (PAM): راهکار پیشرفته برای حفاظت از حسابهای حیاتی در شبکه

تهدیدی به نام دسترسی بدون کنترل در ساختار هر شبکه سازمانی، حسابهای با دسترسی بالا – مانند مدیران سیستم، مدیران […]

Kaspersky Anti Targeted Attack (KATA): دفاعی هوشمند در برابر تهدیدات نامرئی شبکه

تهدیدات سایبری دیگر آن چیزی نیستند که صرفاً با یک آنتیویروس یا فایروال قابل شناسایی باشند. مهاجمان امروزی با استفاده […]

سیستم OSSEC چیست؟ برسی سامانه شناسایی تشخیص نفوذ OSSEC

استفاده از راهکارهای تشخیص و پیشگیری از نفوذ به یکی از اولویتهای امنیتی سازمانها تبدیل شده است. OSSEC که مخفف […]

نرمافزار وایرشارک (Wireshark) چیست و در چه مواردی کاربرد دارد؟

وایرشارک (Wireshark) یکی از قدرتمندترین و محبوبترین ابزارهای تحلیل ترافیک شبکه است که به کاربران اجازه میدهد بستههای داده را […]

مقایسه فایروال سختافزاری و فایروال نرمافزاری : کدام یک پرکابرد تر است؟

فایروال یکی از اصلیترین ابزارهای امنیت شبکه است که وظیفه آن کنترل ترافیک ورودی و خروجی بین شبکههای مختلف بر […]

برسی فایروال پیشرفته iptables لینوکس + آموزش کانفیگ

امنیت شبکههای لینوکسی بدون استفاده از ابزارهایی مانند iptables تقریباً غیرممکن است. این فایروال قدرتمند که به طور پیشفرض در […]

LOIC چیست و چه کاربردی در امنیت سایبری دارد؟ حملات DDoS با LOIC

ابزارهای متنوعی برای حمله و دفاع در حوزه امنیت سایبری وجود دارند که شناخت آنها اهمیت بالایی دارد. یکی از […]

SSH چیست و چگونه در ایجاد ارتباطات امن کمک میکند؟

SSH یا Secure Shell یک پروتکل شبکهای امن است که برای برقراری ارتباط میان سیستمها و سرورها از طریق شبکههای […]

پروتکل TLS چیست و چگونه امنیت اینترنت را تضمین میکند؟ مقایسه با SSH

پروتکلTLS یکی از مهمترین ابزارها برای ایجاد ارتباطات امن در اینترنت است. این پروتکل با استفاده از رمزنگاری، صحت دادهها […]

Suricata چیست و چه کاربردهایی در امنیت شبکه دارد؟ مقایسه Suricata با Snort

Suricata یک ابزار متنباز و پیشرفته در حوزه امنیت شبکه است که برای شناسایی نفوذ (IDS)، جلوگیری از نفوذ (IPS) […]

hping چیست و چه کاربردهایی در تست نفوذ دارد؟

ابزار hping یکی از ابزارهای قدرتمند و محبوب در دنیای امنیت شبکه و تست نفوذ است که به متخصصان این […]

آشنایی با انواع حملات Spoofing در شبکه و روشهای مقابله با آنها

حملات Spoofing در شبکه به تکنیکهایی اطلاق میشود که در آنها مهاجم هویت یا آدرسهای شبکه را جعل میکند تا […]

جعل آی پی (IP Spoofing) چیست و چگونه از خطر آن جلوگیری کنیم؟

جعل IP یا IP Spoofing یکی از روشهای رایج در حملات سایبری است که در آن، مهاجم با تغییر آدرس […]

آشنایی با انواع حملات Flood و روشهای مقابله با آنها

حملات Flood یکی از رایجترین و مؤثرترین روشهای حملات سایبری هستند که با ارسال حجم بالایی از ترافیک به سمت […]

بررسی کامل حمله QUIC Flood و روشهای مقابله با آن

در جهان امروز که ارتباطات آنلاین با سرعت بالا در حال گسترش است، پروتکلهای نوین مانند QUIC برای افزایش کارایی […]

آشنایی با حمله SYN Flood و روشهای مقابله با آن

حمله SYN Flood یکی از رایجترین و خطرناکترین انواع حملات DoS است که با سوءاستفاده از فرآیند اتصال TCP منابع […]

حمله DNS Flood چیست و چگونه با آن مقابله کنیم؟

سیستم DNS یکی از حیاتیترین اجزای ارتباط بین کاربران و وبسایت هاست. حملات DNS Flood با ارسال حجم زیادی از […]

آشنایی کامل با ابزار hping3 و مقایسه آن با Nmap و Netcat

ابزارهایی که امکان تحلیل و ارسال بستههای سفارشی را فراهم میکنند در امنیت شبکه و تست نفوذ اهمیت زیادی دارند. […]

بررسی کامل آسیبپذیری Heartbleed و روشهای مقابله با آن

آسیبپذیری Heartbleed یکی از خطرناکترین حفرههای امنیتی در تاریخ اینترنت است که در سال ۲۰۱۴ کشف شد. این نقص در […]

آشنایی با سیستم تشخیص نفوذ قدرتمند Snort

شناسایی تهدیدات و جلوگیری از حملات نقش حیاتی دارد. Snort یک سیستم تشخیص نفوذ (IDS) متنباز و قدرتمند است که […]

Rate Limiting چیست و چگونه امنیت شبکه را افزایش می دهد؟

سرورها و با حجم بالایی از درخواستها مواجه میشوند که میتواند عملکرد آنها را تحت تأثیر قرار دهد. Rate Limiting […]

حمله Ping of Death چیست؟ آیا حمله Pod باعث آسیب به شبکه ما میشود؟

حمله Ping of Death (PoD) یکی از روشهای قدیمی اما معروف حملات DoS است که با ارسال بستههای ICMP مخرب […]

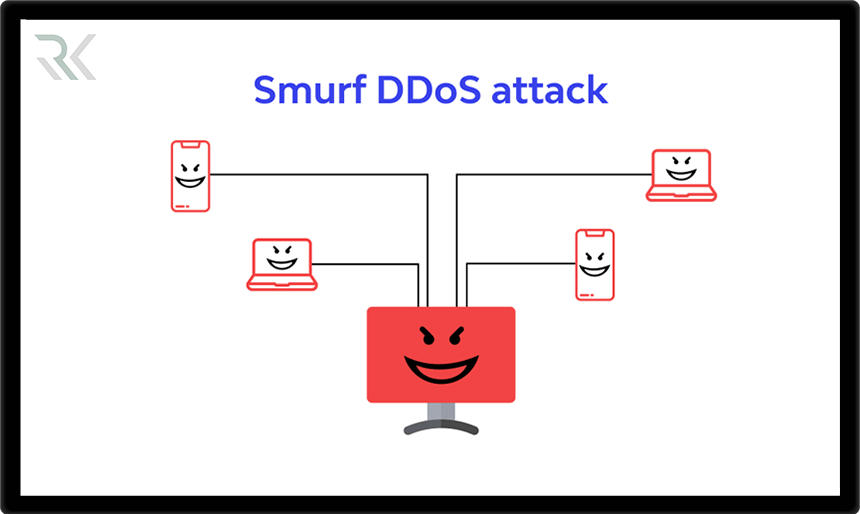

حمله Smurf: یک تهدید قدیمی اما خطرناک در شبکه!

حمله Smurf یکی از روشهای مخرب حملات منع سرویس توزیعشده (DDoS) است که از ضعفهای پروتکل ICMP سوءاستفاده میکند. در […]

حمله HTTP Flood چیست و چگونه از آن جلوگیری کنیم؟

حمله HTTP Flood یکی از روشهای رایج در حملات DDoS است که مهاجمان از طریق ارسال حجم زیادی از درخواستهای […]

حمله ICMP Flood چیست و با حملات DDoS چه تفاوتی دارد؟

حمله ICMP Flood یکی از روشهای حملات DoS است که در آن مهاجم با ارسال حجم زیادی از درخواستهای پینگ […]

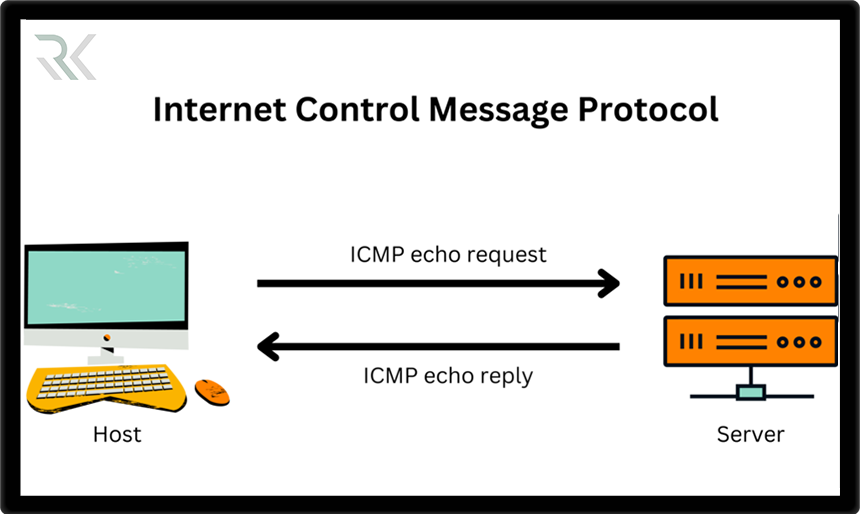

پروتکل ICMP چیست و چرا در مدیریت شبکه مهم است؟

پروتکلICMP یکی از اجزای کلیدی شبکههای کامپیوتری است که برای ارسال پیامهای خطا، آزمایش ارتباط و عیبیابی بین دستگاهها استفاده […]

راهنمای جامع Netcat؛ ابزاری قدرتمند برای ارتباطات شبکهای

Netcat یکی از ابزارهای قدرتمند و انعطافپذیر برای مدیریت شبکه است که به کاربران اجازه میدهد دادهها را بین سیستمها […]

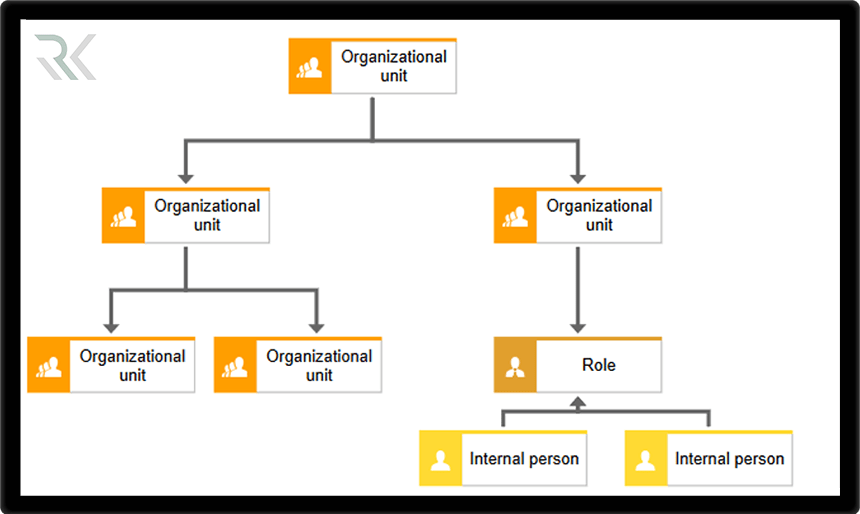

پیادهسازی و مدیریت Organizational Unit (OU) در شبکههای سازمانی

Organizational Unit یکی از مفاهیم کلیدی در مدیریت شبکههای مبتنی بر Active Directory است که به سازمانها این امکان را […]

راهنمای کامل دستورات برای بررسی اتصالات شبکه

Netstat یک ابزار خط فرمان قدرتمند است که برای نظارت بر اتصالات شبکه، بررسی پورتهای باز و تحلیل ترافیک سیستم […]

Nmap چیست و چه کاربردی در امنیت شبکه دارد؟

Nmap یکی از قدرتمندترین ابزارهای متنباز برای اسکن شبکه و تحلیل امنیت است. این ابزار به مدیران شبکه و متخصصان […]

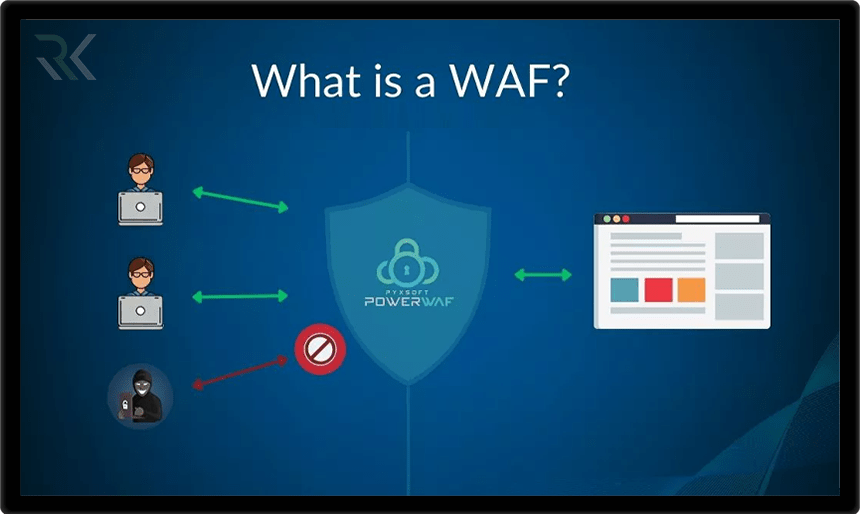

فایروال تحت وب یا WAF چیست و چه انواعی دارد؟ مقایسه با فایروال سنتی

در دنیای دیجیتال امروز امنیت وبسایتها و برنامههای تحت وب بیش از هر زمان دیگری اهمیت دارد. فایروال تحت وب […]

ابزار Nessus چیست و در امنیت سایبری چه کاربردی دارد؟

در دنیای امنیت سایبری، شناسایی و برطرف کردن آسیبپذیریها قبل از سوءاستفاده هکرها، امری ضروری است. Nessus یکی از قدرتمندترین […]

شنود شبکه یا همان sniffing چیست؟ معرفی ابزارهای شنود شبکه

شنود شبکه (Sniffing) یکی از مفاهیم مهم در امنیت اطلاعات است که به فرایند رهگیری و تجزیه و تحلیل ترافیک […]

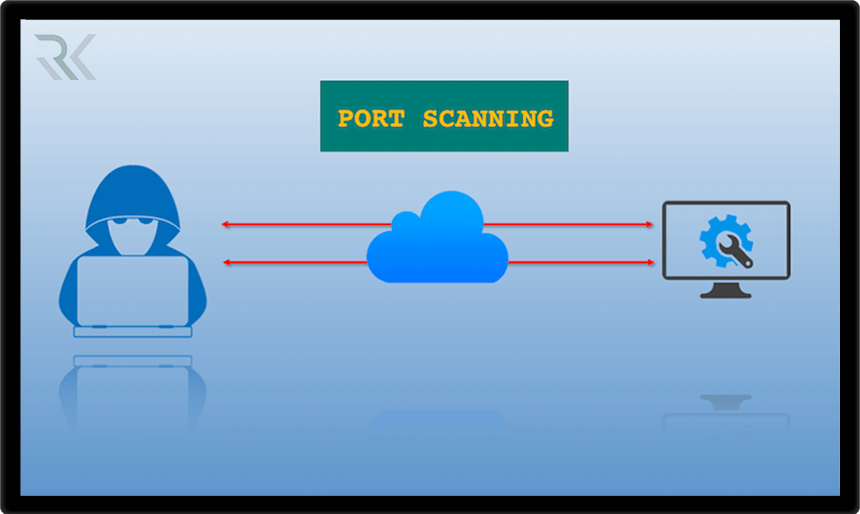

پورت اسکن (Port Scanning) چیست و با چه روش هایی انجام می شود؟

پورت اسکن (Port Scanning) یکی از روشهای متداول در دنیای امنیت سایبری است که برای شناسایی پورتهای باز و خدمات […]

فایروال نسل بعدی (NGFW) چیست؟ چگونه کار می کند و چه ویژگی هایی دارد؟

در دنیای امروز که تهدیدات سایبری بهسرعت در حال تکامل هستند، امنیت شبکه اهمیت بیشتری پیدا کرده است. فایروالهای نسل […]

ارتقا سطح دسترسی یا Privilege Escalation چیست و چگونه انجام می شود؟

در دنیای امنیت سایبری، ارتقا سطح دسترسی (Privilege Escalation) یکی از تکنیکهای پرخطر است که مهاجمان از آن برای افزایش […]

اکسپلویت (Exploit) چیست و چه انواعی دارد؟

در دنیای امنیت سایبری، آسیبپذیریها نقاط ضعفی در نرمافزارها، سختافزارها یا شبکهها هستند که مهاجمان میتوانند از آنها سوءاستفاده کنند. […]

Metasploit چیست؟ معرفی و برسی کامل ابزار هک متاسپلویت

در دنیای امنیت سایبری ابزارهای متعددی برای تست نفوذ و ارزیابی آسیبپذیریهای سیستمها وجود دارند که به متخصصان امنیت کمک […]