پایگاه دانش

در دهههای گذشته، تحول دیجیتال نهتنها نحوه کار کردن ما را تغییر داده بلکه ذات بسیاری از مشاغل را نیز […]

سرور RADIUS یکی از مهمترین اجزای زیرساختهای امنیت شبکه است که برای احراز هویت، مجوزدهی و حسابداری کاربران (AAA) مورد […]

با گسترش استفاده از سرویسهای مبتنی بر API، پکیجهای متنباز، زیرساختهای ابری، و ابزارهای اتوماسیون توسعه نرمافزار، ساختار امنیت سازمانها […]

امنیت شبکه به یکی از دغدغههای اصلی سازمانها تبدیل شده، کنترل دسترسی کاربران و دستگاهها به منابع شبکه اهمیت زیادی […]

با رشد روزافزون خدمات بانکداری دیجیتال و مهاجرت بانکهای ایرانی به سمت ارائه خدمات غیرحضوری، سطح حملات سایبری علیه زیرساختهای […]

تهدیدی پنهان در قلب ساختمانهای هوشمند با گسترش فناوریهای هوشمند و اتصال همهچیز به اینترنت (IoT)، حملات سایبری دیگر تنها […]

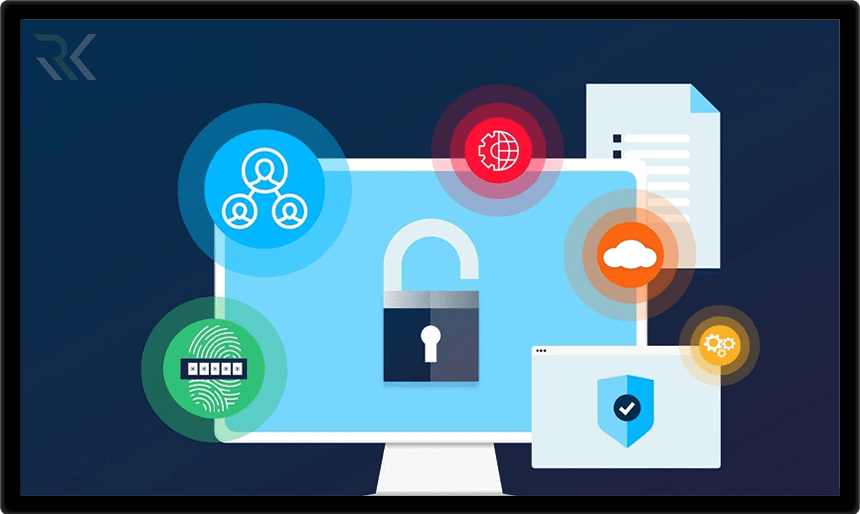

کنترل دسترسی به زبان ساده یعنی تعیین اینکه چه کسی، چه زمانی و به چه منابعی اجازه دسترسی دارد. این […]

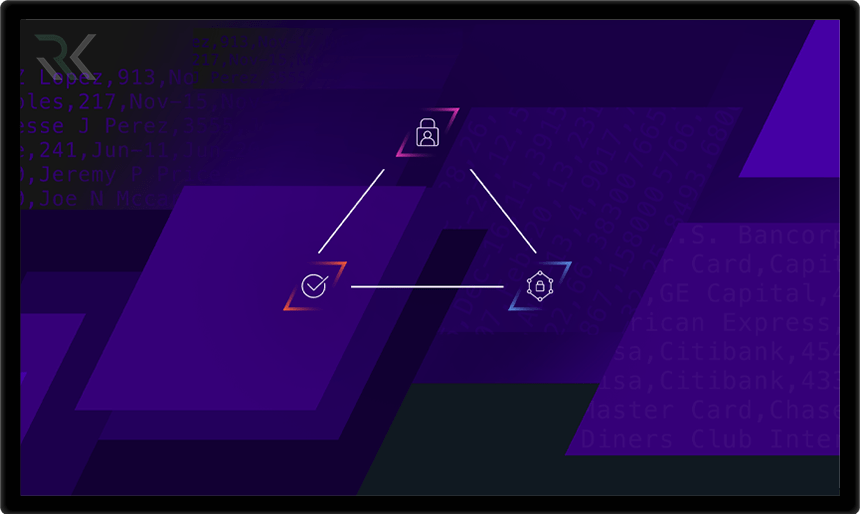

مثلث CIA یکی از اصول پایهای در امنیت اطلاعات است که از سه عنصر کلیدی محرمانگی (Confidentiality)، یکپارچگی (Integrity) و […]

آیا امنیت از 6G عقب خواهد ماند؟ با آنکه هنوز جهان در مراحل استقرار کامل 5G قرار دارد، اما تحقیقات، […]

آسیبپذیری IDOR یا Insecure Direct Object References یکی از رایجترین و در عین حال خطرناکترین ضعفهای امنیتی در برنامههای تحت […]

شناخت انواع سوئیچ شبکه به شما کمک می کند تا راه حل مناسبی را برای همراهی با نیازهای متغیر کسب […]

حملات سایبری “Sitting Ducks” یکی از تهدیدات جدی در دنیای امنیت سایبری است که به طور خاص به سیستمها، شبکهها […]

در دنیای پیچیده امنیت سایبری اصطلاح “threat actor” به عاملان یا افرادی اشاره دارد که به دلایل مختلف، از جمله […]

آگاهی امنیتی (Security Awareness) بهعنوان یکی از مفاهیم کلیدی در حفظ امنیت اطلاعات و کاهش ریسکهای سایبری در سازمانها شناخته […]

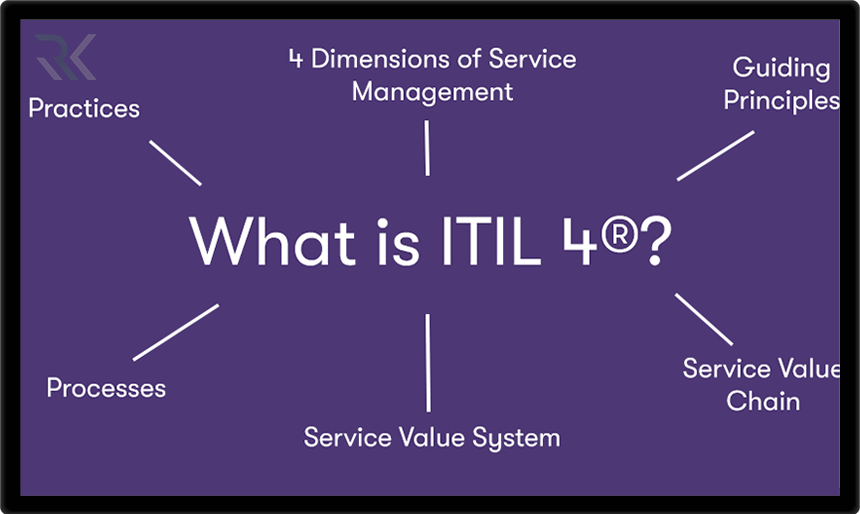

استاندارد ITIL (کتابخانه زیرساخت فناوری اطلاعات) به عنوان یکی از مهمترین چارچوبها در حوزه مدیریت خدمات فناوری اطلاعات شناخته میشود […]

پنهانسازی دادهها (Data Masking) به عنوان یک راهکار کلیدی در حفظ امنیت اطلاعات شناخته میشود. این تکنیک به سازمانها کمک […]

اهمیت امنیت سایبری و نظارت مداوم بر داراییهای فناوری اطلاعات روز به روز بیشتر میشود. با توجه به تهدیدات مختلف […]

اصل کمترین دسترسی (POLP) یکی از مهمترین اصول در زمینه امنیت اطلاعات و حفاظت از دادههاست که به خصوص در […]

در دنیای امروز، امنیت سایبری و مانیتورینگ شبکه به عنوان دو رکن اصلی در حفظ سلامت و کارایی سیستمهای فناوری […]

Mimikatz یکی از ابزارهای محبوب در مراحل پس از نفوذ است که هکرها برای حرکت در شبکه و افزایش سطح […]

Mimikatz به ابزاری تبدیل شده است که به طور گسترده توسط هکرها برای استخراج رمزهای عبور و هشها از حافظه، […]

عضویت در خبرنامه

موارد اخیر

-

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟ -

VXLAN چیست؟ معرفی کامل Virtual Extensible LAN در شبکه

VXLAN چیست؟ معرفی کامل Virtual Extensible LAN در شبکه