پایگاه دانش

آسیبپذیری IDOR یا Insecure Direct Object References یکی از رایجترین و در عین حال خطرناکترین ضعفهای امنیتی در برنامههای تحت […]

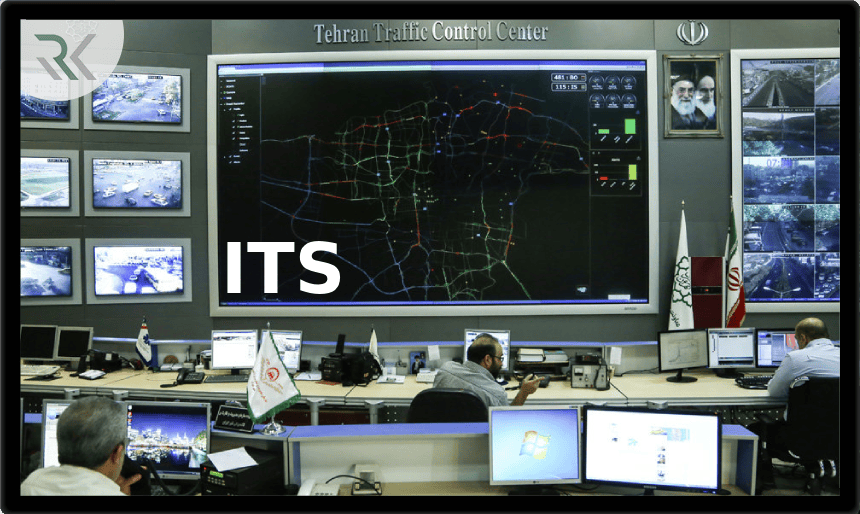

سیستمهای ITS بهعنوان زیرمجموعهای از سامانههای Cyber-Physical، همزمان ترکیبی از تجهیزات OT (Operational Technology) مانند PLCها و تجهیزات RTU و […]

یکی از روشهای نوین و مؤثر برای کشف آسیبپذیریها، استفاده از برنامههای «باگ بانتی» (Bug Bounty) است؛ راهکاری که به […]

با رشد سریع خدمات دیجیتال، پلتفرمهای رایانش ابری (Cloud) در ایران نیز توسعه چشمگیری داشتهاند. از پلتفرمهایی مانند ابر آروان، […]

در دهه گذشته، وابستگی صنایع به سامانههای کنترل صنعتی (ICS) و SCADA بهطور چشمگیری افزایش یافته است. در ایران، بسیاری […]

آرپانت (ARPANET) را میتوان پدر اینترنت دانست؛ شبکهای پیشگام که در اواخر دهه ۱۹۶۰ با هدف ارتباط میان مراکز تحقیقاتی […]

امنیت کارتهای بانکی به یکی از دغدغههای اصلی کسبوکارها و کاربران تبدیل شده است. استاندارد PCI-DSS بهمنظور حفاظت از دادههای […]

تهدیدی به نام دسترسی بدون کنترل در ساختار هر شبکه سازمانی، حسابهای با دسترسی بالا – مانند مدیران سیستم، مدیران […]

در دنیای امروز که اطلاعات حیاتیترین دارایی سازمانها محسوب میشود، حفاظت از دادههای حساس در برابر نشت، سوءاستفاده یا سرقت، […]

سیستمهای تعبیهشده (Embedded Systems) به عنوان بخش جداییناپذیر از فناوریهای مدرن، در قلب بسیاری از دستگاهها و تجهیزات هوشمند قرار […]

Mimikatz به ابزاری تبدیل شده است که به طور گسترده توسط هکرها برای استخراج رمزهای عبور و هشها از حافظه، […]

در دنیای بههمپیوستهی دیجیتالی امروز، هر سازمانی که از داراییهای دیجیتال و اینترنت استفاده میکند، در معرض خطر حملات سایبری […]

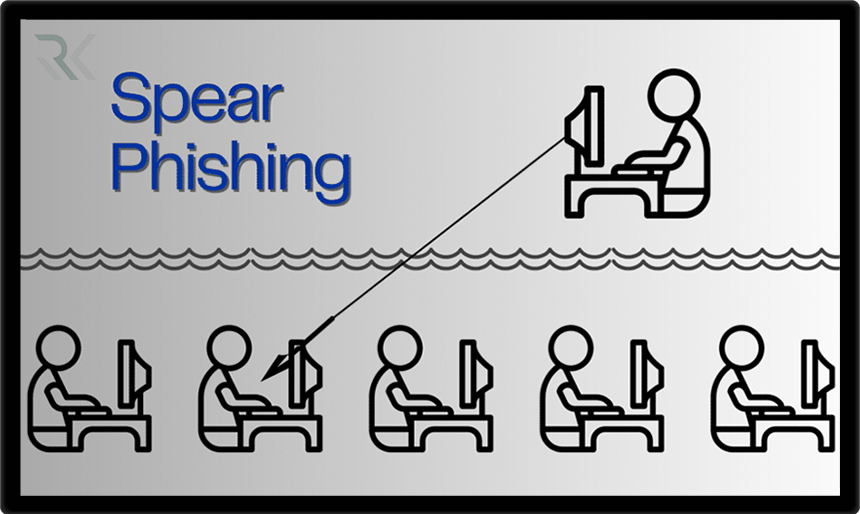

حملات فیشینگ، بهعنوان یکی از رایجترین و تهدیدآمیزترین روشهای حملات سایبری، همواره امنیت اطلاعات افراد و سازمانها را به چالش […]

حملات XSS یا “Cross-Site Scripting” یکی از رایجترین نوع حملات سایبری محسوب میشود که به مهاجمین این امکان را میدهد […]

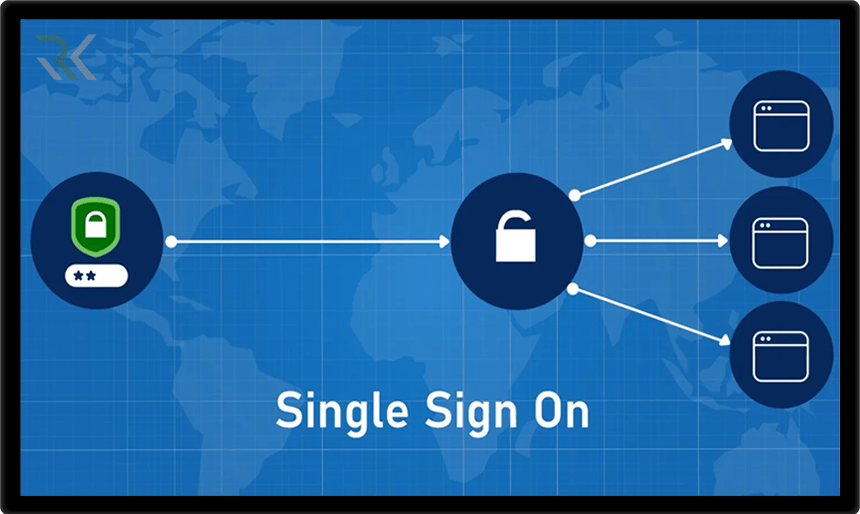

در دنیای دیجیتال امروز، که کاربران با تعداد زیادی از سیستمها، برنامهها و حسابهای کاربری در تعامل هستند، روشی که […]

بخش بهداشت و درمان یکی از اهداف اصلی مجرمان سایبری است که به دنبال سرقت دادههای حساس و اخاذی هستند. […]

در دنیای دیجیتال امروزی، اطلاعات به ارزشمندترین دارایی سازمانها تبدیل شده است. از دادههای مشتریان تا اسرار تجاری، هر سازمان […]

قانون محافظت از دادههای عمومی (GDPR) که در سال 2018 داخل اروپا به اجرا درآمد، یکی از مهمترین و جامعترین […]

در دنیای امروز، رایانش ابری به عنوان یک راهکار کلیدی برای ذخیرهسازی و پردازش دادهها به سرعت در حال گسترش […]

رایانش ابری (Cloud Computing) به عنوان یک راهکار بهروز و نوآورانه، تحولی در نحوه ذخیرهسازی، مدیریت و پردازش دادهها به […]

عضویت در خبرنامه

موارد اخیر

-

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟