جعل URL چیست و چگونه از آن جلوگیری کنیم؟

یکی از روشهای رایج برای فریب کاربران و سرقت اطلاعات حساس، جعلURL (URL Spoofing) است. در این نوع حمله سایبری، مهاجم با ساختن آدرسهای ...

پروتکل CHAP چیست و چگونه کار میکند؟

پروتکل CHAP یکی از روشهای محبوب و قدیمی احراز هویت در شبکههای کامپیوتری است که برای افزایش امنیت تبادل اطلاعات طراحی شده است. این پرو...

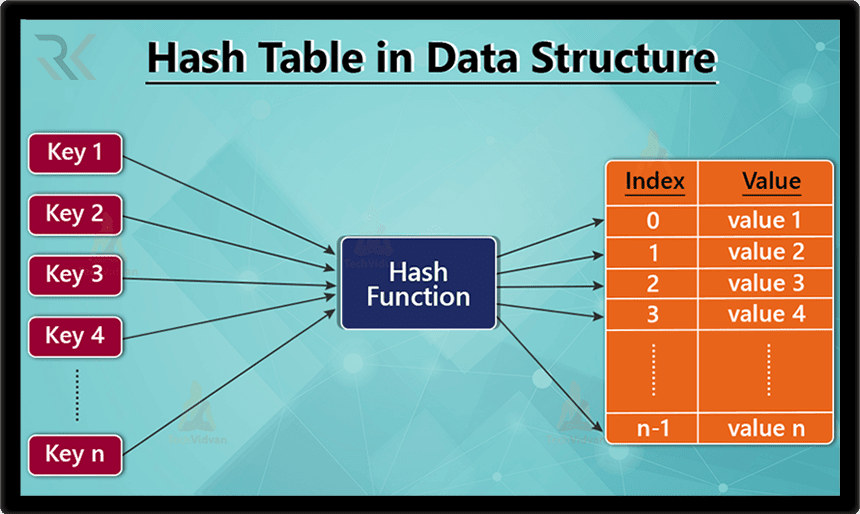

هش چیست؟ نگاهی ساده به مفهوم، کاربرد و تفاوت آن با رمزنگاری

فظ امنیت و صحت دادهها اهمیت بالایی دارد و یکی از ابزارهای کلیدی برای این هدف، هش (Hash) است. هش یک مفهوم ساده اما بسیار قدرتمند در علو...

امضای دیجیتال چیست و چگونه به امنیت آنلاین کمک میکند؟

امضای دیجیتال یکی از ابزارهای کلیدی در دنیای دیجیتال است که برای تأمین امنیت و صحت اطلاعات آنلاین طراحی شده است. این فناوری با استفاده ...

آشنایی با الگوریتم DES و دلیل منسوخ شدن آن

الگوریتم DES یکی از نخستین و پرکاربردترین استانداردهای رمزنگاری در دنیای دیجیتال بود که برای سالها به عنوان روش اصلی حفاظت از دادهها ...

الگوریتم AES چیست؟ معرفی کامل رمزنگاری پیشرفته AES

الگوریتم AES یا استاندارد رمزنگاری پیشرفته (Advanced Encryption Standard) یکی از پرکاربردترین و امنترین روشهای رمزنگاری در دنیای دیجی...

آشنایی با الگوریتم RSA: رمزنگاری امن برای دنیای دیجیتال

الگوریتم RSA یکی از مهمترین و پرکاربردترین روشهای رمزنگاری کلید عمومی در دنیای دیجیتال است. این الگوریتم برای اولین بار در دهه ۷۰ میل...

همه چیز درباره Logstash و کاربردهای آن در مدیریت لاگها

Logstash یکی از ابزارهای متنباز و قدرتمند در حوزه جمعآوری، پردازش و انتقال دادههای لاگ است که در کنار Elasticsearch و Kibana، بخشی ا...

نرمافزار Splunk چیست و چگونه از آن استفاده کنیم؟

سازمانها با حجم عظیمی از دادههای تولیدشده از سرورها، اپلیکیشنها و دستگاههای مختلف روبهرو هستند. Splunk یک پلتفرم تحلیل دادههای ما...