hping چیست و چه کاربردهایی در تست نفوذ دارد؟

ابزار hping یکی از ابزارهای قدرتمند و محبوب در دنیای امنیت شبکه و تست نفوذ است که به متخصصان این حوزه امکان میدهد بستههای TCP/IP را به صورت سفارشی ارسال کرده و واکنش سیستمها را تحلیل کنند. این ابزار بیشتر در تستهای امنیتی، شناسایی آسیبپذیریها و حتی شبیهسازی حملات مورد استفاده قرار میگیرد و نقش مهمی در تحلیل و ارزیابی امنیت شبکه ایفا میکند.

hping چیست؟

ابزار hping یک ابزار خط فرمانی برای ارسال بستههای TCP/IP سفارشی در سیستمعاملهای لینوکس، یونیکس و حتی ویندوز است. این ابزار مشابه دستور ping عمل میکند اما با قابلیتهای بسیار گستردهتر، از جمله امکان ارسال بستههای TCP با پرچمهای خاص، بستههای UDP، ICMP و حتی RAW-IP. به همین دلیل hping به ابزاری کاربردی برای تحلیل رفتار شبکه و سیستمهای مقصد، انجام تستهای نفوذ و اجرای حملاتی مانند SYN Flood تبدیل شده است.

در واقع hping بیشتر از آنکه صرفاً یک ابزار برای بررسی اتصال باشد، یک پلتفرم قدرتمند برای شبیهسازی ترافیک، تحلیل عملکرد فایروالها، تشخیص قوانین فیلترینگ، ردیابی مسیر بستهها و حتی شناسایی سیستمعامل هدف است. این ابزار قابلیتهایی را ارائه میدهد که ابزارهای پایهای مانند ping یا traceroute در اختیار نمیگذارند و همین موضوع باعث شده در بسیاری از دورهها و آزمونهای امنیتی مانند CEH و PenTest+ مورد استفاده قرار گیرد.

تفاوت hping با hping2 و hping3

ابزار hping در نسخههای مختلفی توسعه یافته که از جمله مهمترین آنها میتوان به hping2 و hping3 اشاره کرد. نسخه hping2 بهبودهایی نسبت به نسخه اولیه داشت اما هنوز محدودیتهایی در پشتیبانی از پروتکلها و قابلیت اسکریپتنویسی داشت. در مقابل hping3 بهعنوان نسخه پیشرفتهتر، از قابلیتهای بیشتری مانند پشتیبانی از پروتکلهای جدید، ارسال بستههای TCP با کنترل کامل روی فیلدهای هدر و اسکریپتپذیری بهتر برخوردار است. همچنین hping3 برای کار در سیستمعاملهای امروزی بهینه شده و به ابزار استاندارد در تست نفوذ و امنیت شبکه تبدیل شده است.

قابلیتها و کاربردهای کلیدی hping

ارسال بستههای سفارشی TCP/IP:

hping به کاربران اجازه میدهد بستههایی با تنظیمات دلخواه در هدرهای TCP، UDP، ICMP و RAW-IP ارسال کنند. این قابلیت برای تست فایروالها، رفتار شبکه و بررسی مسیرهای ارتباطی کاربرد دارد.

شبیهسازی حملات مختلف:

این ابزار توانایی شبیهسازی حملاتی مانند SYN Flood، ICMP Flood و حملات مبتنی بر اسکن پورت را دارد. این ویژگی برای ارزیابی مقاومت سیستمها در برابر حملات بسیار مفید است.

ردگیری مسیر (Traceroute) بر پایه TCP:

برخلاف ابزار traceroute سنتی که از ICMP استفاده میکند، hping میتواند مسیر بستهها را با استفاده از پروتکل TCP بررسی کند. این کار برای عبور از فایروالهایی که ICMP را بلاک میکنند مؤثر است.

اسکن پورت و شناسایی خدمات:

hping میتواند برای اسکن پورتها استفاده شود تا مشخص شود کدام پورتهای روی یک سیستم باز هستند. همچنین میتوان نوع پاسخ را بررسی کرد تا خدمات فعال روی آن پورتها شناسایی شوند.

تست عملکرد و تأخیر شبکه:

hping قادر است بستهها را در بازههای زمانی مشخص ارسال کند و زمان پاسخدهی آنها را اندازهگیری کند. این قابلیت در بررسی تأخیر، بررسی نرخ ازدسترفت بستهها و تحلیل عملکرد شبکه کاربرد دارد.

نحوه نصب hping در لینوکس و ویندوز

نصب hping در لینوکس

در بیشتر توزیعهای لینوکس مانند Ubuntu و Debian، نصب hping3 بسیار ساده است. کافیست از دستور زیر در ترمینال استفاده کنید:

sudo apt update

sudo apt install hping3

در توزیعهایی مانند CentOS یا Fedora نیز میتوانید با استفاده از دستور yum install hping3 یا dnf install hping3 (بسته به نسخه) آن را نصب کنید. پس از نصب، با دستور hping3 میتوانید عملکرد ابزار را بررسی کنید.

نصب hping در ویندوز

ابزار hping بهطور رسمی برای ویندوز ارائه نشده است، اما کاربران میتوانند با استفاده از ابزارهای شبیهسازی محیط لینوکس مانند Cygwin یاWSL آن را اجرا کنند. در روش WSL ابتدا باید یک توزیع لینوکس را از Microsoft Store نصب کرده و سپس مانند لینوکس hping3 را نصب نمایید. این روش تجربهای مشابه لینوکس در ویندوز فراهم میکند.

دستورات رایج hping

ارسال بستههای TCP SYN برای تست پورت باز

این دستور بررسی میکند که آیا پورت خاصی در یک سرور باز است یا خیر:

hping3 -S -p 80 192.168.1.1

در این مثال، -S نشاندهنده ارسال بسته SYN، -p 80 انتخاب پورت ۸۰ و 192.168.1.1 آیپی مقصد است.

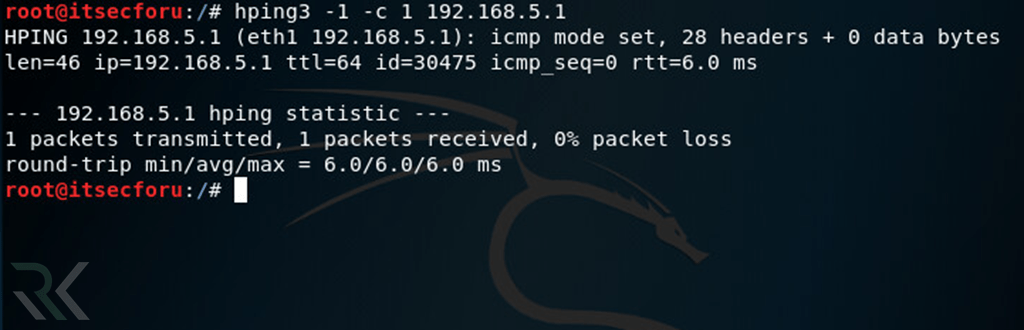

ارسال بستههای ICMP مشابه Ping

اگرچه hping3 بهصورت پیشفرض برای TCP استفاده میشود، اما میتوان از آن برای ارسال بستههای ICMP نیز بهره برد:

hping3 -1 8.8.8.8

گزینه-1 برای ICMP استفاده میشود و این دستور مانند ابزار ping عمل میکند.

حمله SYN Flood برای تست فشار روی سرور

hping3 -S --flood -V -p 80 192.168.1.1

در این دستور –flood برای ارسال سریع بستهها، -V برای نمایش جزئیات و -S برای SYN است. این دستور باید فقط در محیطهای تست استفاده شود.

اسکن پورتهای باز روی یک میزبان

hping3 -S 192.168.1.1 -p ++50

علامت ++50 نشاندهنده شروع اسکن از پورت ۵۰ به بعد است. این روش سادهای برای یافتن پورتهای فعال روی یک سیستم است.

ارسال بسته با IP جعلی (Spoofing)

hping3 -a 1.2.3.4 -S -p 80 192.168.1.1

گزینه -a برای جعل آدرس مبدأ به کار میرود. توجه داشته باشید که این نوع استفاده از hping در محیطهای واقعی و بدون مجوز خلاف قوانین است.

جمعبندی…

ابزار hping یکی از قدرتمندترین ابزارهای خط فرمان در زمینه تست امنیت شبکه و تحلیل ترافیک است که به متخصصان اجازه میدهد انواع بستهها را ایجاد، ارسال و تحلیل کنند. با پشتیبانی از پروتکلهای مختلف و قابلیتهایی نظیر تست فایروال، اسکن پورت و شبیهسازی حملات hping ابزاری ضروری در جعبه ابزار هر تحلیلگر امنیت است. با یادگیری دستورات آن و استفاده در محیطهای کنترلشده، میتوان تهدیدات را بهتر درک و پیشگیری کرد.

موارد اخیر

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

برترین ها

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *