استاندارد ملی امنیت اطلاعات،سایبری و حریم خصوصی تدوین شد

۲۵

فروردین

استاندارد ملی «امنیت اطلاعات، امنیت سایبری و حفاظت از حریم خصوصی- سامانه مدیریت امنیت اطلاعات- الزامات» در کمیته ملی فناوری اطلاعات تد...

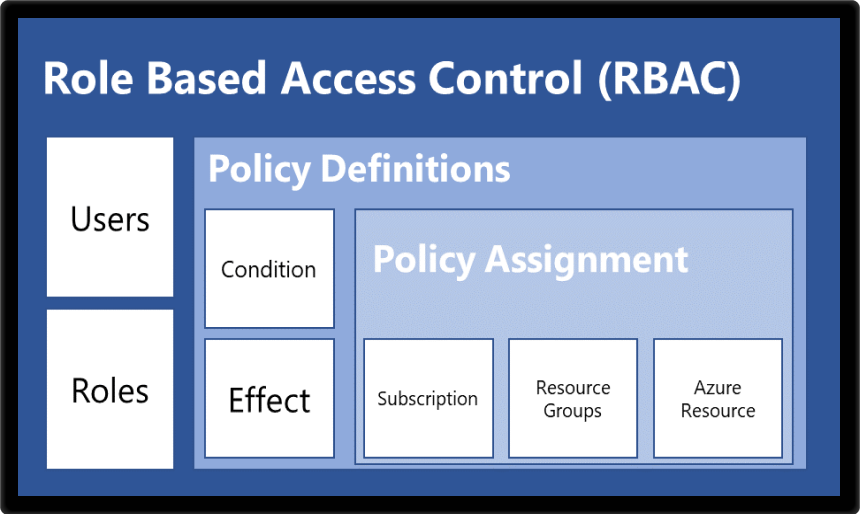

کنترل دسترسی مبتنی بر نقش (RBAC) چیست؟

۲۱

فروردین

کنترل دسترسی مبتنی بر نقش (RBAC) روشی برای محدود کردن دسترسی به شبکه بر اساس نقشهای تک تک کاربران در یک شرکت است. سازمان ها از RBAC که...

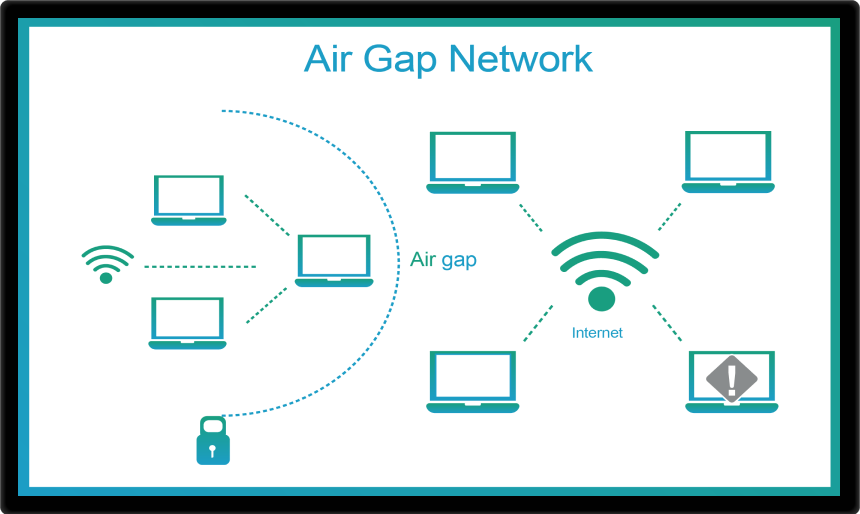

شبکه های Air Gap

۱۸

فروردین

کاربردAir Gap در طول سالیان مختلف:

در ابتدا باید به این موضوع اشاره کنیم که Air Gap در اوایل برای حفاظت از شبکه های دولتی فوق سری ای...

فناوری عامل تغییردهنده روندهای اصلی آینده جهان است.

۰۸

فروردین

آینده جهان در حوزههای مختلف درگیر تحولات بزرگی است و براساس آن هر جامعهای لازم است جهت مدیریت این تغییرها و پیامدهای آن بر زندگی، کسب...

ده استراتژی برتر جهت کاهش خطرات امنیتی فضای ابری.

۲۷

اسفند

آژانسهای NSA و CISA به طور مشترک "١٠ استراتژی برتر امنیتی کاهش خطرات فضای ابری" را منتشر کرده و توصیههایی بهکاربران ابری در مورد اقد...

امکان اتصال سکوهای داخلی به زیرساختهای معاملات خودرو فراهم شد.

۲۷

اسفند

مرکز توسعه تجارت الکترونیکی از امکان اتصال سکوها و پلتفرمهای فعال در حوزه معاملات خودرو و وسایل نقلیه به زیرساختهای معاملات خودرو خبر...

اپل استارتاپ هوش مصنوعی کانادایی DarwinAI را خریداری کرد.

۲۶

اسفند

این شرکت بر ساخت سیستمهای کوچکتر و کارآمدتر تمرکز دارد.

اپل سخت در تلاش است تا در بازار هوش مصنوعی از رقبای بزرگ خود، یعنی مایکروساف...

آنتیویروس تحت شبکه چیست و چه ویژگیهایی دارد؟

۲۲

اسفند

آنتیویروس تحت شبکه (Network-based Antivirus) یا همان NVA، یک ساز و کار امنیتی است که در سطح شبکه عمل میکند و برای تشخیص و پیشگیری از ...

کارمندان گوگل با وایفای مشکل دارند.

۲۲

اسفند

طراحان هوش مصنوعیِ گوگل با وجود حساسیت کاری بالا، در جدیدترین دفتر این شرکت با مشکل وایفای مواجه شدهاند.

گوگل در اولین ساختمانی که به...