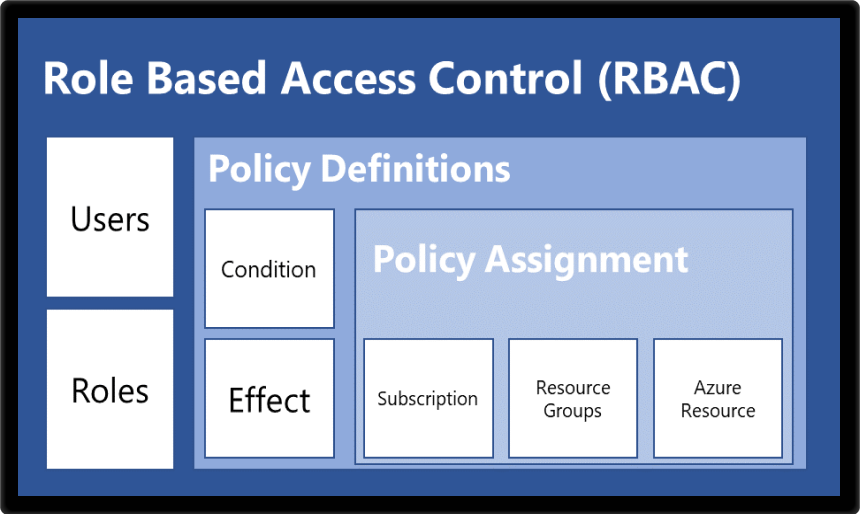

کنترل دسترسی مبتنی بر نقش (RBAC) روشی برای محدود کردن دسترسی به شبکه بر اساس نقشهای تک تک کاربران در یک شرکت است. سازمان ها از RBAC که امنیت مبتنی بر نقش نیز نامیده می شود برای تجزیه سطوح دسترسی بر اساس نقش ها و مسئولیت های یک کارمند استفاده می کنند.

محدود کردن دسترسی به شبکه برای سازمانهایی که کارگران زیادی دارند، پیمانکاران دارند یا به اشخاص ثالث مانند مشتریان و فروشندگان اجازه دسترسی به شبکه را میدهند، مهم است، زیرا نظارت مؤثر بر دسترسی به شبکه میتواند دشوار باشد. شرکت هایی که به RBAC وابسته هستند بهتر می توانند داده های حساس و برنامه های کاربردی حیاتی خود را ایمن کنند. RBAC تضمین می کند که کاربران فقط به اطلاعاتی که برای انجام کارهای خود نیاز دارند دسترسی دارند و از دسترسی آنها به اطلاعاتی که به آنها مربوط نمی شود جلوگیری می کند.

نقش یک کارمند در یک سازمان تعیین کننده مجوزهایی است که به یک فرد اعطا می شود و تضمین می کند که کارکنان سطوح پایین نمی توانند به اطلاعات حساس دسترسی داشته باشند یا وظایف سطح بالا را انجام دهند.

RBAC بر اساس مفهوم نقش ها و امتیازات است. دسترسی بر اساس عواملی مانند اختیار، شایستگی و مسئولیت است. دسترسی به شبکه و سایر منابع مانند دسترسی به فایل ها یا برنامه های خاص می تواند توسط کارمند محدود شود. برای مثال، فایلهای خاصی ممکن است فقط خواندنی باشند، اما میتوان به فایلها یا برنامههای خاصی برای تکمیل یک کار دسترسی موقت داد. سازمانها میتوانند تعیین کنند که کاربر نهایی، مدیر یا کاربر متخصص است. این نقشها همچنین میتوانند همپوشانی داشته باشند یا سطوح مجوز متفاوتی را به نقشهای خاص بدهند.

مزایای RBAC

استفاده از RBAC مزایای متعددی دارد، از جمله موارد زیر:

- بهبود بهره وری عملیاتی. با RBAC، شرکتها میتوانند هنگام استخدام کارمندان جدید یا تغییر نقش کارمندان فعلی، نیاز به کاغذبازی و تغییر رمز عبور را کاهش دهند. RBAC به سازمانها اجازه میدهد به سرعت نقشها را اضافه و تغییر دهند، و همچنین آنها را در پلتفرمها، سیستمهای عامل و برنامههای کاربردی پیادهسازی کنند. همچنین در هنگام تخصیص مجوزهای کاربر، احتمال خطا را کاهش می دهد. علاوه بر این، با RBAC، شرکت ها می توانند به راحتی کاربران شخص ثالث را با دادن نقش های از پیش تعریف شده در شبکه های خود ادغام کنند.

- انطباق پیشرفته هر سازمانی باید با مقررات محلی، استانی و کشوری آن مطابقت داشته باشد. شرکتها عموماً ترجیح میدهند سیستمهای RBAC را برای برآورده کردن الزامات قانونی برای محرمانگی و حریم خصوصی پیادهسازی کنند، زیرا مدیران اجرایی و بخشهای فناوری اطلاعات میتوانند به طور مؤثرتری نحوه دسترسی و استفاده از دادهها را مدیریت کنند. این امر به ویژه برای مؤسسات مالی و سازمان های مراقبت های بهداشتی که داده های حساس را مدیریت می کنند بسیار مهم است.

- افزایش دید. RBAC به مدیران شبکه دید و نظارت بیشتری بر کسبوکار میدهد، در حالی که تضمین میکند کاربران یا مهمانان مجاز فقط به آنچه که برای انجام کارهایشان نیاز دارند دسترسی دارند.

- کاهش هزینه ها. با عدم اجازه دسترسی کاربر به فرآیندها و برنامههای خاص، شرکتها میتوانند منابعی مانند پهنای باند شبکه، حافظه و ذخیرهسازی را صرفهجویی کنند یا بهطور مقرونبهصرفهتر استفاده کنند.

- کاهش خطر نقض و نشت داده ها. پیاده سازی RBAC به معنای محدود کردن دسترسی به اطلاعات حساس است و در نتیجه احتمال نقض داده ها یا نشت داده ها را کاهش می دهد.

بهترین شیوه ها برای پیاده سازی کنترل دسترسی مبتنی بر نقش

چندین روش برتر وجود دارد که سازمان ها باید برای اجرای RBAC دنبال کنند، از جمله موارد زیر:

- داشتن یک سیستم مدیریت هویت و دسترسی پیش نیاز پیاده سازی RBAC نیست. با این حال، وجود یک سیستم IAM در محل اجرای RBAC را آسانتر میکند. IAM مدیریت هویت های الکترونیکی یا دیجیتالی را تسهیل می کند. با وجود چارچوب IAM، مدیران فناوری اطلاعات می توانند دسترسی کاربر به اطلاعات حیاتی در سازمان خود را کنترل کنند.

- فهرستی از منابعی که نیاز به دسترسی کنترل دارند ایجاد کنید. این می تواند شامل پایگاه داده های مشتری، سیستم های ایمیل و سیستم های مدیریت تماس باشد.

- نیروی کار را تجزیه و تحلیل کنید و نقش هایی را تعیین کنید که نیازهای دسترسی یکسانی دارند. با این حال، نقش های زیادی ایجاد نکنید، زیرا این امر می تواند هدف کنترل دسترسی مبتنی بر نقش را شکست دهد. برخی از نمونههای RBAC شامل یک نقش اساسی است که شامل دسترسی هر کارمندی میشود – مانند ایمیل و اینترانت شرکت. نقش دیگر می تواند نماینده خدمات مشتری باشد که دسترسی خواندن و نوشتن به پایگاه داده مشتری دارد.

- از اصل حداقل امتیاز (POLP) استفاده کنید. POLP بیان می کند که کاربران فقط باید به اقدامات، نرم افزارها یا فایل های مورد نیاز برای انجام کار خود دسترسی داشته باشند. دسترسی به اقدامات اضافی بالاتر از حداقل امتیاز باید با استفاده از نقشهای RBAC داده شود.

- پس از ایجاد لیستی از نقش ها و حقوق دسترسی آنها، کارمندان را با آن نقش ها تراز کنید و دسترسی آنها را تنظیم کنید.

- نحوه تغییر نقش ها، نحوه بستن حساب برای کسانی که شرکت را ترک می کنند و نحوه ثبت نام کارمندان جدید را ارزیابی کنید.

- یک خط مشی RBAC ایجاد کنید که نحوه جلوگیری از مشکلات احتمالی را بیان می کند.

- اطمینان حاصل کنید که RBAC در تمام سیستم های شرکت یکپارچه شده است.

- آموزش هایی را برگزار کنید تا کارکنان اصول RBAC را درک کنند.

- ممیزی های دوره ای از نقش ها، از جمله کارکنانی که به آنها اختصاص داده شده اند و دسترسی های مجاز برای هر نقش را انجام دهید. اگر مشخص شد نقشی به سیستم خاصی دسترسی غیر ضروری دارد، نقش را تغییر دهید و سطح دسترسی را تغییر دهید.

RBAC در مقابل ABAC

کنترل دسترسی مبتنی بر نقش و کنترل دسترسی مبتنی بر ویژگی (ABAC) هر دو روش کنترل دسترسی هستند اما در رویکردهایشان متفاوت هستند. در حالی که RBAC حقوق دسترسی را بسته به نقش کاربران اعطا می کند، ABAC دسترسی را بر اساس ترکیبی از دسته های زیر کنترل می کند:

- ویژگی های کاربر این موارد می تواند شامل نام کاربر، ملیت، سازمان، شناسه، نقش و مجوز امنیتی باشد.

- ویژگی های منابع اینها می توانند مالک، نام و تاریخ ایجاد داده شی مورد دسترسی را توصیف کنند.

- ویژگی های عمل این ویژگی ها عملکرد مرتبط با سیستم یا برنامه مورد دسترسی را توصیف می کنند.

- ویژگی های زیست محیطی این موارد می تواند شامل مکان دسترسی، زمان دسترسی و سطوح تهدید باشد. به عنوان مثال، ارتش ایالات متحده ABAC را پذیرفت، در حالی که یک مدل امنیتی بدون اعتماد را نیز اجرا کرد.

به عنوان یک روش کنترل دسترسی، RBAC بر نقش های از پیش تعریف شده متکی است، در حالی که ABAC در مقایسه پویاتر است – کنترل دانه ای بیشتری را ارائه می دهد.

به عنوان مثال، سازمانها باید از RBAC برای کنترل دسترسی درشت استفاده کنند، مانند دسترسی همه اساتید دانشگاه به Google برای انجام تحقیقات یا دادن دسترسی به همه پیمانکاران به ایمیل شرکتی. از سوی دیگر، شرکتها باید از ABAC برای کنترل دسترسی دقیق استفاده کنند یا اگر نیاز به تصمیمگیری در شرایط خاص دارند – به عنوان مثال، دسترسی اساتید به Google تنها در صورتی که در ساخت X کار میکنند و کلاسهای سال اول تدریس میکنند.

نمونه هایی از RBAC

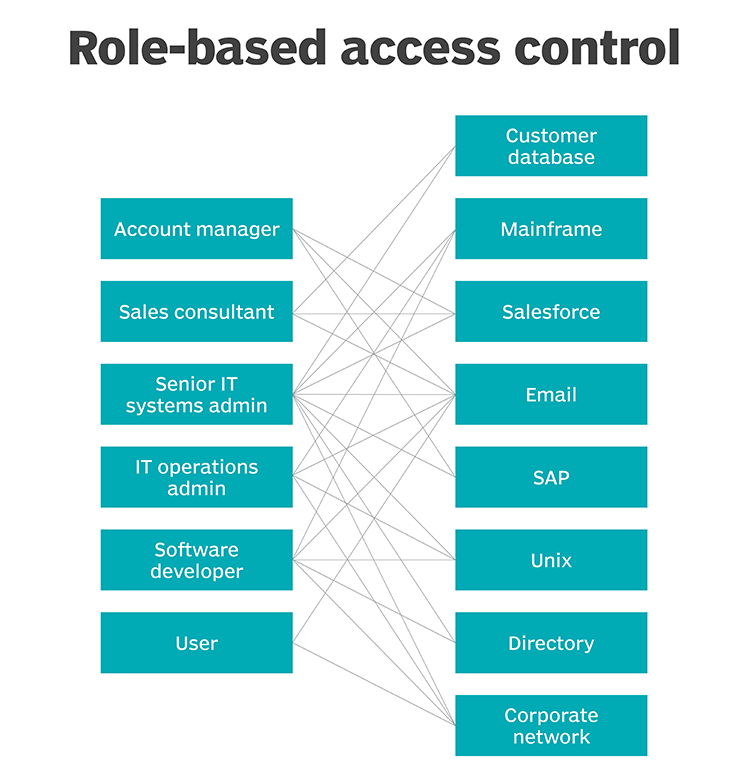

سازمان ها می توانند کاربر را بر اساس نقش یا گروه تعیین کنند. افزودن یک کاربر به یک گروه نقش به این معنی است که کاربر جدید به تمام مجوزهای آن گروه خاص دسترسی دارد.

ممکن است یک سازمان بخواهد نقشها را برای شامل مدیران، کاربران نهایی خاص شغل یا مهمانان تقسیم کند. نقش های نمونه ممکن است شامل موارد زیر باشد:

- یک مهندس نرم افزار که فقط به ابزارهای مهندسی نرم افزار سازمان – GitHub، Docker و Jenkins – دارای نقش و دسترسی است.

- بازاریاب که به او نقش و دسترسی داده می شود تا فقط از ابزارهای بازاریابی سازمان استفاده کند.

- به عنوان مثال، این می تواند دسترسی به لیست های ایمیل مارکتینگ، گوگل آنالیتیکس یا پروفایل های رسانه های اجتماعی باشد.

یک کارمند منابع انسانی که به او نقش و دسترسی به ابزارهای مرتبط با منابع انسانی، مانند ADP، Oracle Cloud Human Capital Management یا Paycor داده شده است.

برای مثال، مهندسان نرمافزار به ابزارها یا فایلهایی که منابع انسانی یا بازاریابان در همان شرکت دارند دسترسی نخواهند داشت، اما به ابزارهایی که برای تکمیل وظایف خود نیاز دارند دسترسی خواهند داشت. به همین ترتیب، کسانی که در بازاریابی هستند به ابزارهای مورد نیاز بر اساس نقش خود دسترسی خواهند داشت، اما نه به ابزارهای HR یا مهندسی نرم افزار. مجوزهای هر کاربر به نقش و موقعیت هر کارمند بستگی دارد.