پایگاه دانش

دادهها برای عبور از مسیرهای مختلف و رسیدن امن به مقصد، نیازمند ساختاری منظم و قابلفهم برای تجهیزات شبکه هستند. […]

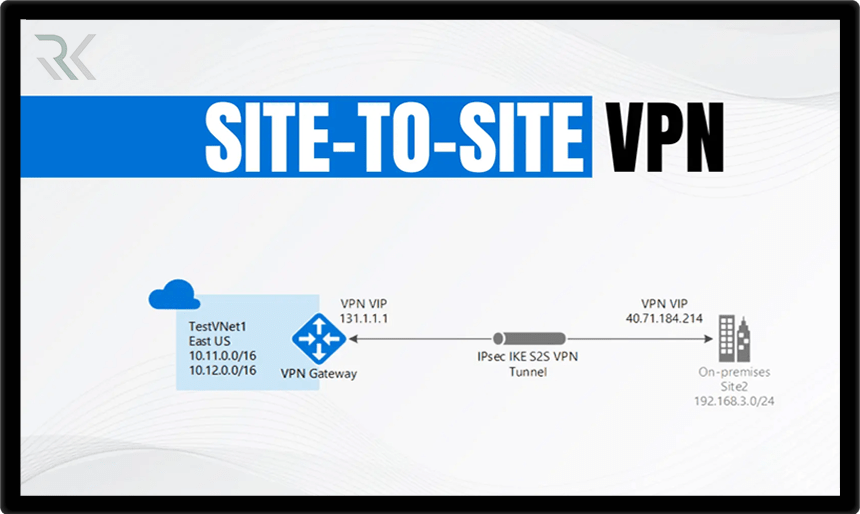

با گسترش سازمانهای چندشعبهای و توزیعشدن زیرساختهای شبکه، نیاز به برقراری ارتباطی امن و پایدار بین شبکههای مختلف بیش از […]

در ارتباطات امن شبکه، تبادل ایمن کلیدها نقش حیاتی در حفظ محرمانگی و یکپارچگی دادهها دارد. IKE (Internet Key Exchange) […]

در دنیای امروز که حجم تبادل دادهها میان سازمانها و کاربران بیسابقه شده، امنیت شبکه به یکی از مهمترین دغدغهها […]

در شبکههای کامپیوتری گاهی لازم است دو شبکه جدا از هم، بدون وابستگی به زیرساخت فیزیکی، بهگونهای با یکدیگر ارتباط […]

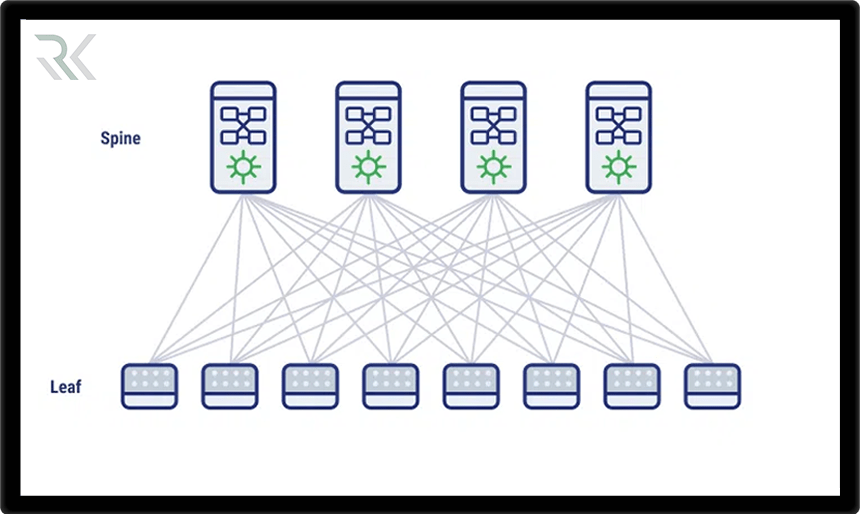

با رشد سریع دیتاسنترها، سرویسهای Cloud و معماریهای مبتنی بر مجازیسازی، نیاز به شبکهای با تأخیر کم، مقیاسپذیری بالا و […]

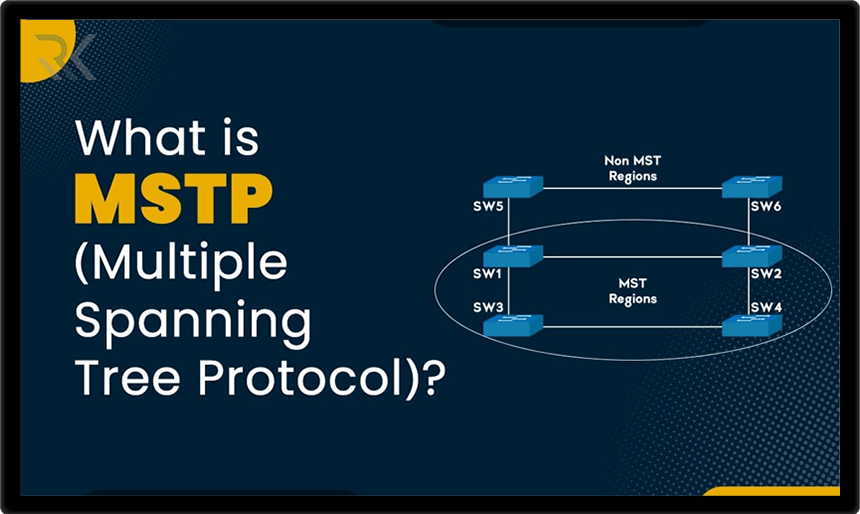

در شبکههای سوئیچشده بزرگ که تعداد VLANها زیاد است، مدیریت Loop و استفاده بهینه از لینکهای فیزیکی به یک چالش […]

با گسترش دیتاسنترها، مجازیسازی و معماریهای Cloud، محدودیتهای شبکههای سنتی مبتنی بر VLAN بیش از پیش نمایان شد. فناوری VXLAN […]

با رشد شبکههای گسترده، دیتاسنترها و محیطهای Cloud مدیریت شبکههای سنتی با پیکربندیهای دستی و وابستگی شدید به سختافزار به […]

با رشد سریع شبکههای ابری، دیتاسنترهای مقیاسپذیر و سرویسهای دیجیتال، مدیریت شبکههای سنتی با پیکربندیهای دستی و وابستگی شدید به […]

زیرساخت شبکه هر سازمان از دو بخش اصلی تشکیل شده است: تجهیزات اکتیو که به جریان برق و پردازش داده […]

در دنیای امروز که زیرساختهای IT قلب تپنده هر سازمان هستند، اتاق سرور نقشی حیاتی در حفظ عملکرد پایدار و […]

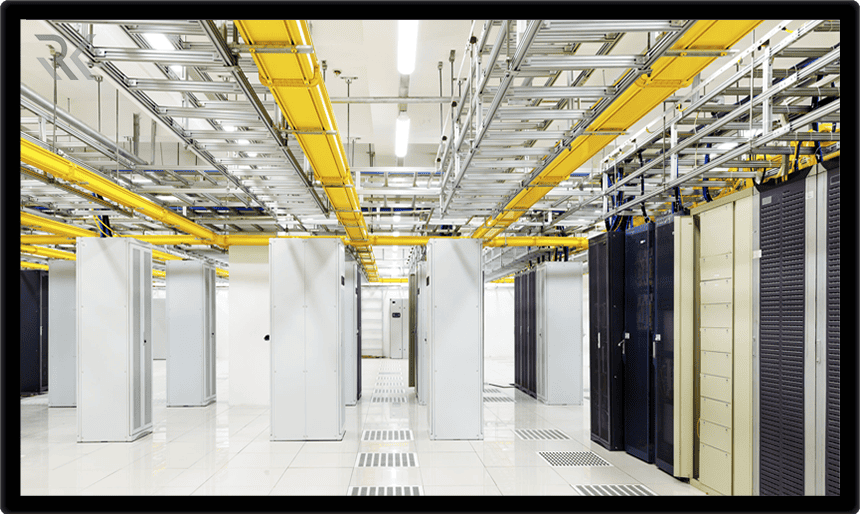

اتاق سرور بهعنوان قلب تپنده زیرساخت IT هر سازمان، نقشی حیاتی در نگهداری، پردازش و امنیت دادهها ایفا میکند. طراحی […]

در هر پروژه شبکه، مسیر عبور کابلها نقش کلیدی در عملکرد و دوام سیستم دارد. داکتکشی و نصب ترانکینگ شبکه […]

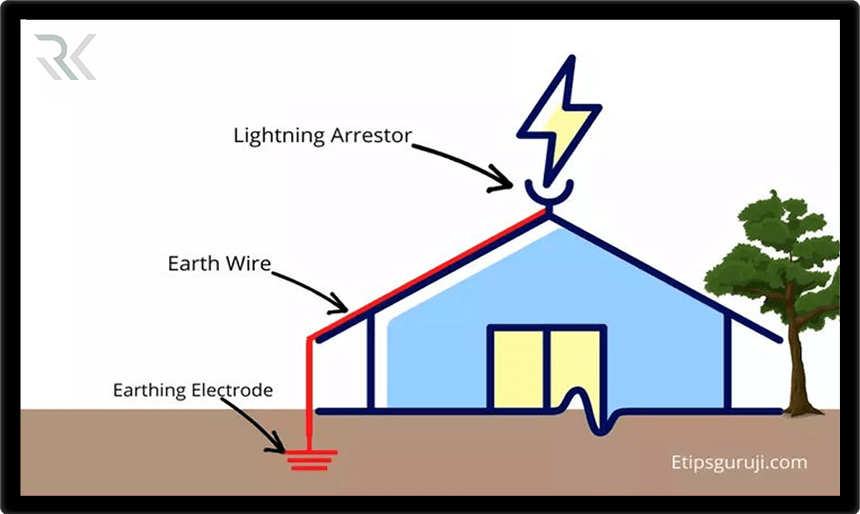

مراکز داده، شبکههای کامپیوتری و تجهیزات پیشرفته فناوری اطلاعات قلب تپنده هر سازمان محسوب میشوند، حفاظت از این زیرساختها در […]

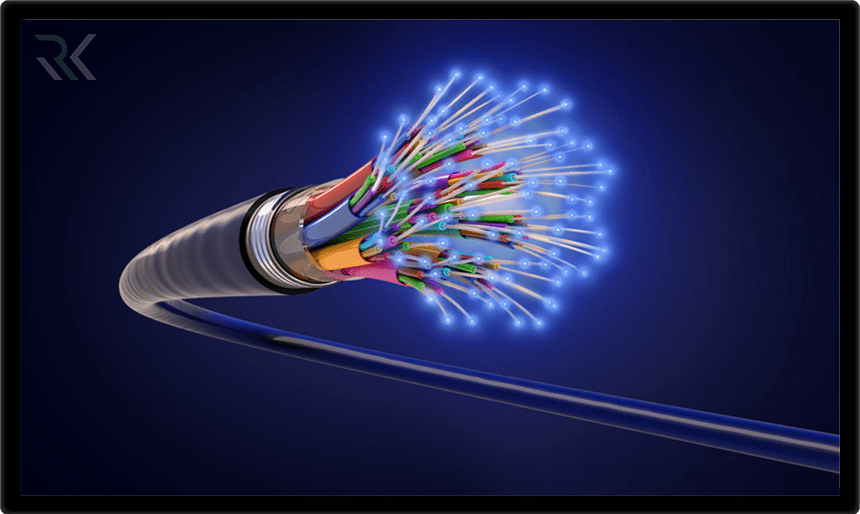

حفاری و کابلکشی زمینی فیبر نوری از مهمترین مراحل توسعه شبکههای ارتباطی پرسرعت است که با اجرای دقیق و استاندارد، […]

در دنیای امروز کامپیوترها و سیستمعاملها به عنوان موتور محرک پیشرفت تکنولوژی نقش بیبدیلی ایفا میکنند. این ابزارهای هوشمند با […]

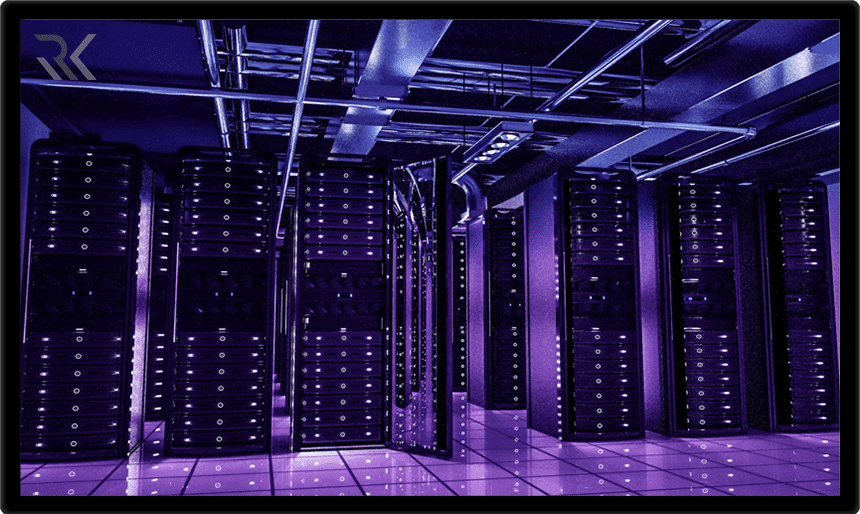

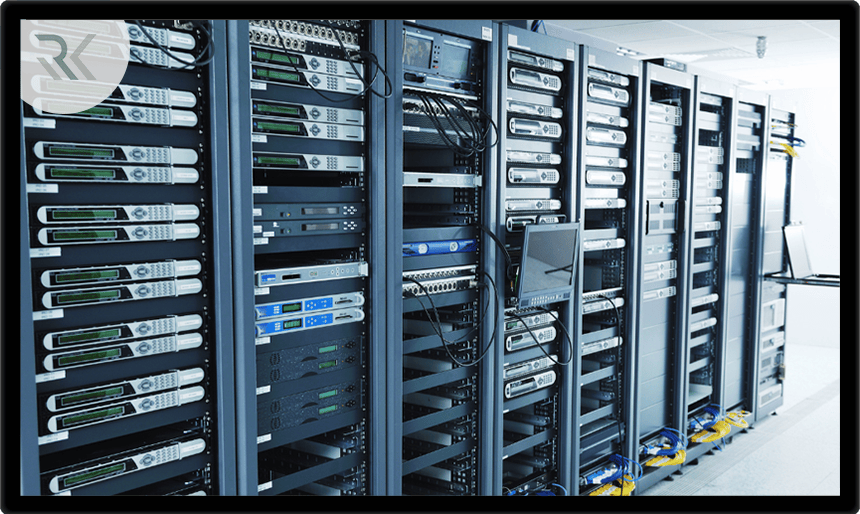

دیتاسنترها یا مراکز داده، به عنوان زیرساختهای حیاتی در دنیای دیجیتال، مکانهایی هستند که در آنها دادهها ذخیره، پردازش و […]

ورک استیشنها (Workstation) کامپیوترهای قدرتمندی هستند که برای انجام پردازشهای سنگین، طراحیهای حرفهای و محاسبات تخصصی ساخته شدهاند. این دستگاهها […]

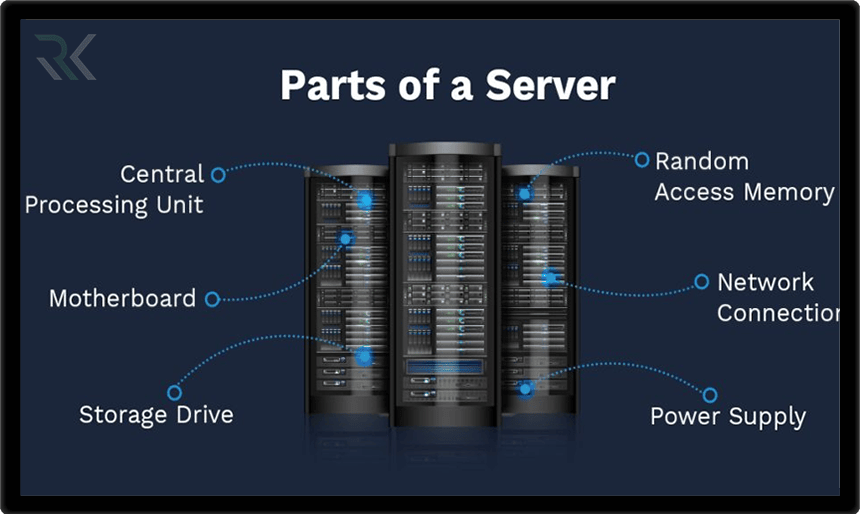

سرورها ستون فقرات زیرساختهای فناوری اطلاعات هر سازمانی هستند و عملکرد پایدار و ایمن آنها نقش کلیدی در موفقیت کسبوکارها […]

هوش مصنوعی در سالهای اخیر به یک فناوری انقلابی تبدیل شده است که در بسیاری از صنایع، از تولید محتوا […]

هوش مصنوعی تحولی بزرگ در دنیای ویرایش تصاویر ایجاد کرده است به طوری که دیگر نیازی به مهارتهای پیچیده گرافیکی […]

امروزه هوش مصنوعی به یکی از اجزای جداییناپذیر زندگی ما تبدیل شده و کاربردهای گستردهای در زمینههای مختلف پیدا کرده […]

در دنیای امروز ابزارهای تبدیل متن به صدا و صدا به متن به دلیل کاربردهای گسترده و آسانی استفاده، بسیار […]

شرکت OpenAI با ارائه ابزارهای هوش مصنوعی پیشرفته در چند سال اخیر، تأثیر چشمگیری در حوزه هوش مصنوعی داشته است. […]

هوش مصنوعی به سرعت در حال تبدیل شدن به یکی از فراگیرترین و پرکاربردترین فناوریهای روز است که تقریباً در […]

در سالهای اخیر هوش مصنوعی به یکی از مسائل کلیدی در دنیای فناوری تبدیل شده و توجه زیادی را به […]

دنیای دیجیتال امروز در حوزه دیجیتال مارکتینگ شاهد تحولی عظیم است. تبلیغات آنلاین که نقش حیاتی در جذب مشتریان ایفا […]

هوش مصنوعی با ورود ابزارهای پیشرفته توانسته تحولات بزرگی در نحوه انجام کارها و بهرهوری افراد ایجاد کند. یکی از […]

هوش مصنوعی با پیشرفتهای بیسابقهای توانسته نقش مهمی در تحولات دنیای امروز ایفا کند. یکی از این ابزارها، هوش مصنوعی […]

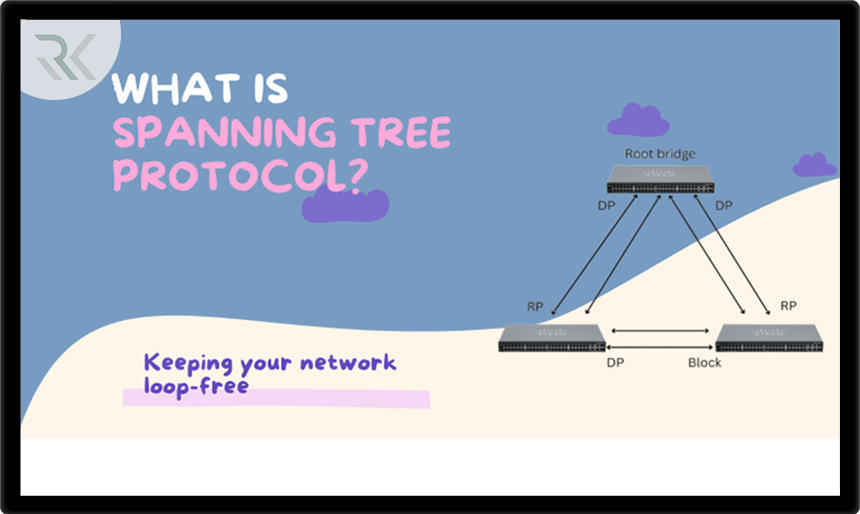

در شبکههای سوئیچینگ (Switching Network)، حفظ پایداری و جلوگیری از ایجاد حلقههای ارتباطی (Network Loop) موضوعی حیاتی است. پروتکل Spanning […]

در شبکههای سوئیچشده، پایداری و سرعت بازیابی پس از تغییر توپولوژی از اهمیت بالایی برخوردار است. پروتکلهای کنترل لوپ، مانند […]

پروتکل STP یا Spanning Tree Protocol یکی از بنیادیترین فناوریها در شبکههای سوئیچینگ است که وظیفه اصلی آن جلوگیری از […]

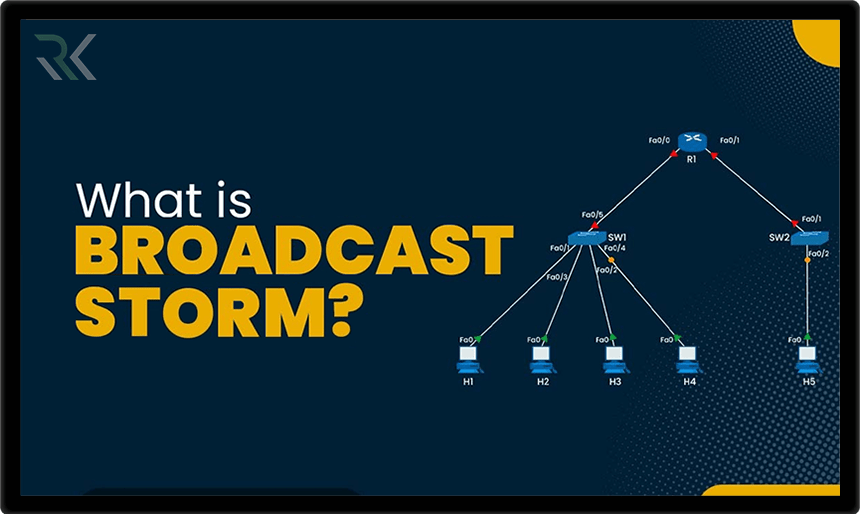

لوپ در شبکه یکی از خطرناکترین خطاهای لایه 2 است که میتواند با ایجاد چرخه بیپایان بستهها، کل شبکه را […]

Broadcast Storm یکی از خطرناکترین چالشهای شبکههای LAN است که میتواند تنها در چند ثانیه تمام پهنای باند را مصرف […]

Broadcast Domain یکی از مفاهیم اساسی در شبکههای کامپیوتری است که نقش مهمی در مدیریت ترافیک، جلوگیری از ازدحام و […]

Collision Domain یکی از مفاهیم پایه در شبکههای کامپیوتری است که بهطور مستقیم بر سرعت، کارایی و پایداری ارتباطات در […]

حمله Replay یا حمله تکرار یکی از حملات رایج در امنیت شبکه است که در آن مهاجم یک پیام معتبر […]

شبکهها و مراکز داده قلب تپندهی سازمانها هستند پس دسترسی پایدار و مدیریت از راه دور تجهیزات آنها اهمیتی بالایی […]

تقریباً همهچیز به سرویسهای ابری و نرمافزارهای SaaS متکی است، مدیریت امن هویت و دسترسی کاربران بیش از هر زمان […]

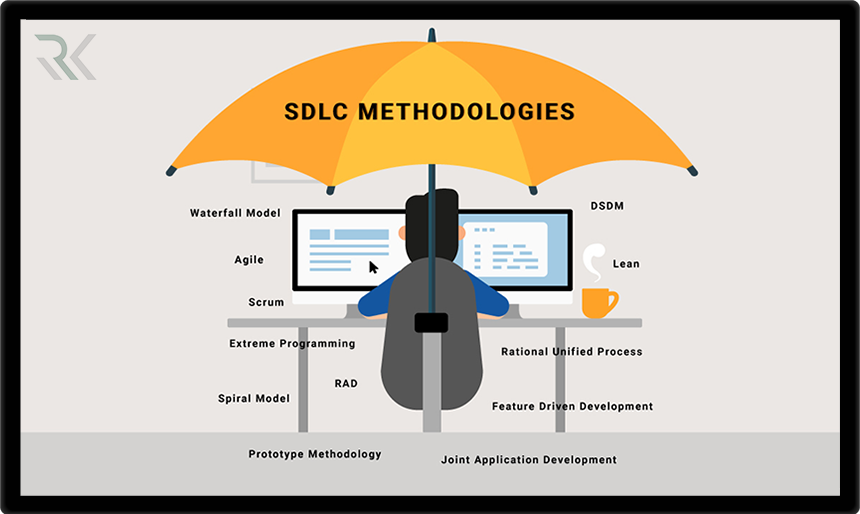

چرخه عمر توسعه نرمافزار (SDLC – Software Development Life Cycle) یکی از بنیادیترین چارچوبها در دنیای مهندسی نرمافزار است که […]

محصولات مایکروسافت ستون فقرات بسیاری از زیرساختهای سازمانی هستند؛ از Windows Server و WSUS تا SharePoint و پلتفرمهای توسعه مانند […]

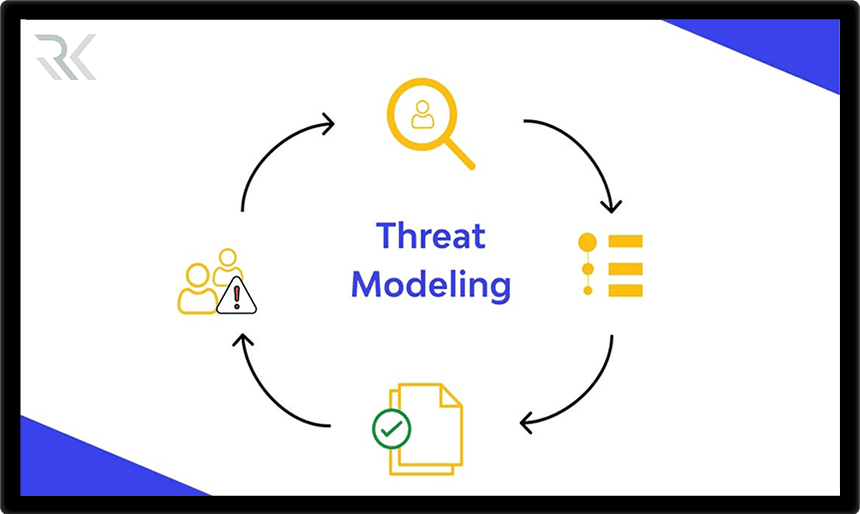

پیشگیری همیشه مؤثرتر از درمان است. مدلسازی تهدید (Threat Modeling) یکی از کلیدیترین روشها برای پیشبینی و درک خطرات پیش […]

درک نحوهی نفوذ مهاجمان به سیستمها، پایهی دفاع مؤثر به شمار میرود. مفهومی که این مسیر یا راه نفوذ را […]

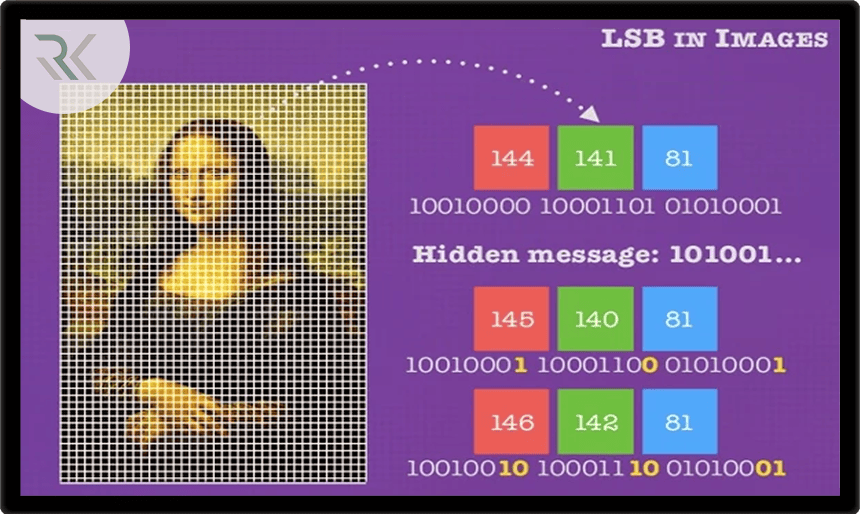

دادهها بزرگترین دارایی سازمانها و افراد بهشمار میروند، حفظ محرمانگی اطلاعات نقشی حیاتی پیدا کرده است. یکی از روشهای هوشمندانه […]

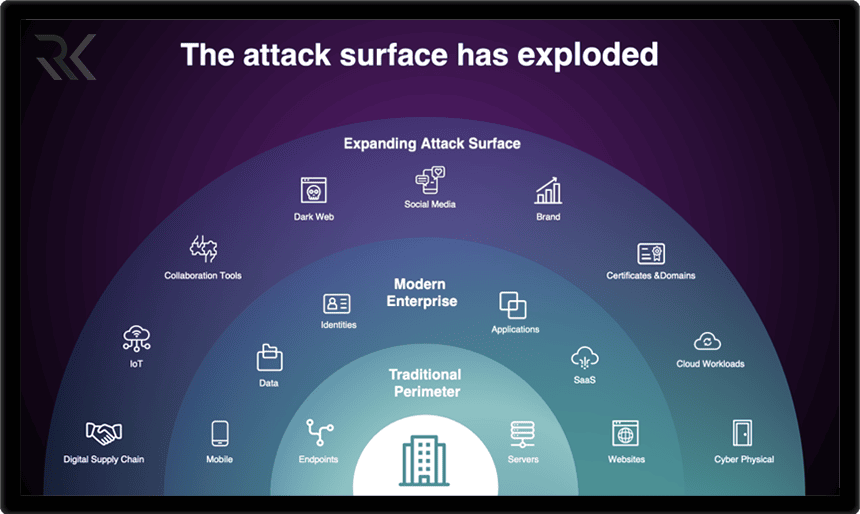

مفهوم Attack Surface (سطح حمله) یکی از حیاتیترین مباحث امنیت سایبری است که تعیینکننده میزان آسیبپذیری یک سازمان در برابر […]

بیشتر فعالیتهای سازمانی از طریق اینترنت انجام میشود، تهدیدات وب نیز به سرعت در حال تکاملاند. از حملات فیشینگ و […]

دادهها ستون فقرات هر سازماناند و از دست رفتن آنها میتواند روند کسبوکار را متوقف کند. پشتیبانگیری مؤثر تنها به […]

فناوری SD‑WAN بهعنوان راهحل هوشمند و تحولآفرین در زمینه مدیریت شبکههای گسترده (Wide Area Network) شناخته میشود. این فناوری با […]

شرکت SolarWinds یکی از شناختهشدهترین رائهدهندگان نرمافزارهای مانیتورینگ شبکه، سرور و زیرساختهای فناوری اطلاعات در جهان است. محصولات این شرکت […]

احراز هویت چندعاملی که به اختصارMFA (Multi-Factor Authentication) نامیده میشود، به عنوان یکی از روشهای امنیتی در دنیای دیجیتال بسیار […]

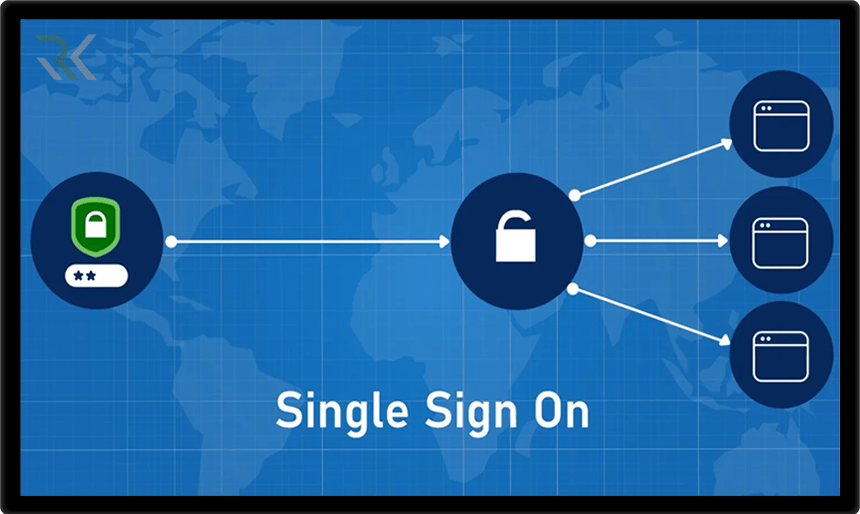

در دنیای دیجیتال امروز، که کاربران با تعداد زیادی از سیستمها، برنامهها و حسابهای کاربری در تعامل هستند، روشی که […]

قانون حریم شخصی مصرفکنندگان کالیفرنیا (CCPA) که در ژانویه 2020 بهاجرا درآمد، بهعنوان یکی از پیشرفتهترین و جامعترین قوانین حریم […]

قانون قابلیت انتقال و مسئولیت بیمه سلامت (Health Insurance Portability and Accountability Act – HIPAA) که در سال 1996 تصویب […]

اکنون امنیت سایبری به یکی از اصلیترین دغدغههای کاربران و سازمانها تبدیل شده است. با افزایش تهدیدات آنلاین مانند ویروسها، […]

آیا اندروید در برابر بدافزارها مقاوم است؟ این پرسش بهراستی چالشبرانگیز است اما اگر از روت کردن گوشی خود پرهیز […]

در دنیای دیجیتال امروز، رایانههای ویندوزی نقش حیاتی در زندگی ما ایفا میکنند، چه در محل کار و چه در […]

امنیت سایبری امروزه به یکی از موضوعات اساسی در دنیای دیجیتال تبدیل شده است. با افزایش استفاده از دستگاههای متصل […]

طرح امنسازی زیرساختهای حیاتی در قبال حملات سایبری یک برنامه جامع است که به منظور حفاظت از زیرساختهای حساس کشور […]

امنیت سیستم کنترل صنعتی که شامل استراتژی ها و اقداماتی برای محافظت از زیرساخت های حیاتی و سیستم های فناوری […]

سرعت پردازش و حجم دادهها بیوقفه در حال افزایش است و مفهوم سیستمهای توزیعشده (Distributed Systems) به یکی از پایههای […]

حجم دادهها با سرعتی سرسامآور در حال افزایش است و نیاز به سیستمهای ذخیرهسازی توزیعشده، مقاوم و مقیاسپذیر بیش از […]

زیرساختهای فناوری اطلاعات که به سرعت در حال گذار به سمت مجازیسازی و رایانش ابری هستند نیاز به پلتفرمهایی قدرتمند، […]

موفقیت کسبوکارها دیگر به حدس و تجربه شخصی تکیه ندارد، بلکه بر توانایی پیشبینی آینده با استفاده از دادههای گذشته […]

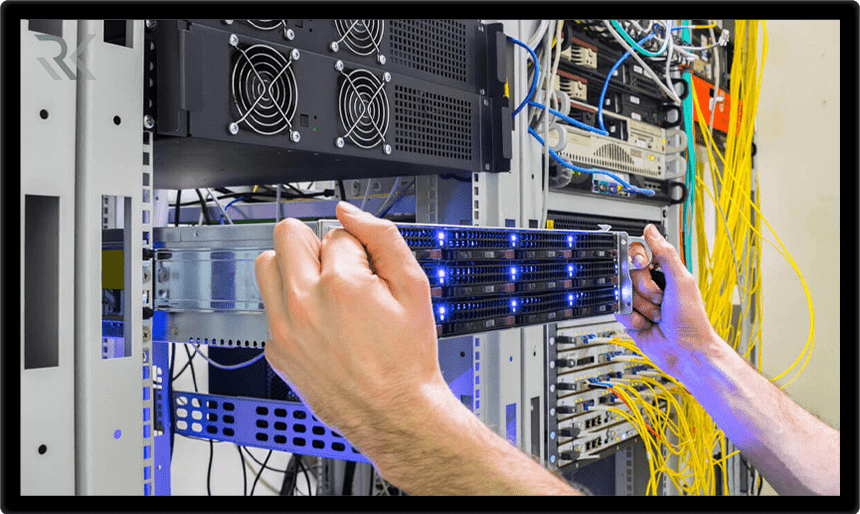

سرعت، پایداری و امنیت اطلاعات نقش حیاتی در بقای سازمانها دارد، انتخاب و تجهیز صحیح سرور به یکی از ارکان […]

تجهیزات ارتباطی شبکه ستون اصلی زیرساختهای فناوری اطلاعات هر سازمان هستند و نقش حیاتی در انتقال دادهها، اتصال دستگاهها و […]

در زیرساختهای فناوری اطلاعات، تجهیزات سرور شبکه قلب تپنده هر سازمان محسوب میشوند. این تجهیزات با فراهمکردن قدرت پردازش، ذخیرهسازی […]

تجهیزات اکتیو شبکه ستون فقرات هر زیرساخت ارتباطی هستند و وظیفه دارند دادهها را مدیریت، پردازش و بهطور هوشمند بین […]

اتاق سرور و اتاق رک بخش حیاتی هر سازمانی هستند که اطلاعات و زیرساختهای فناوری را میزبانی میکنند. طراحی و […]

کابلکشی ساختیافته قلب هر شبکه سازمانی مدرن است که با طراحی اصولی و استاندارد، مسیر انتقال دادهها، صوت و تصویر […]

عضویت در خبرنامه

موارد اخیر

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN -

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال -

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها -

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه