حمله Smurf: یک تهدید قدیمی اما خطرناک در شبکه!

حمله Smurf یکی از روشهای مخرب حملات منع سرویس توزیعشده (DDoS) است که از ضعفهای پروتکل ICMP سوءاستفاده میکند. در این حمله، هکرها درخواستهای ICMP Echo را به آدرسهای پخش شبکه (Broadcast Address) ارسال میکنند و با جعل آدرس فرستنده، باعث میشوند که حجم عظیمی از پاسخها به سمت قربانی هدایت شود.

حمله Smurf چیست؟

حمله Smurf نوعی حمله DDoS است که از پروتکل ICMP برای ایجاد ترافیک بیش از حد در شبکه قربانی استفاده میکند. در این حمله، مهاجم یک درخواست ICMP Echo Request (Ping) را به آدرس برادکست (Broadcast Address) ارسال میکند، اما آدرس فرستنده را جعل کرده و آدرس قربانی را قرار میدهد. در نتیجه تمام دستگاههای داخل شبکه که به درخواستهای ICMP پاسخ میدهند، جوابهای خود را به قربانی ارسال میکنند و این باعث ایجاد حجم بزرگی از دادهها میشود که میتواند پهنای باند یا منابع سیستم را اشباع کند.

این حمله به دلیل استفاده از تکثیر ترافیک بسیار خطرناک است، زیرا یک درخواست کوچک میتواند منجر به هزاران پاسخ شود. اگر شبکههای متعددی در حمله دخیل باشند، میزان ترافیک ورودی به قربانی چندین برابر افزایش مییابد و در نهایت سرور یا سیستم هدف از کار میافتد.

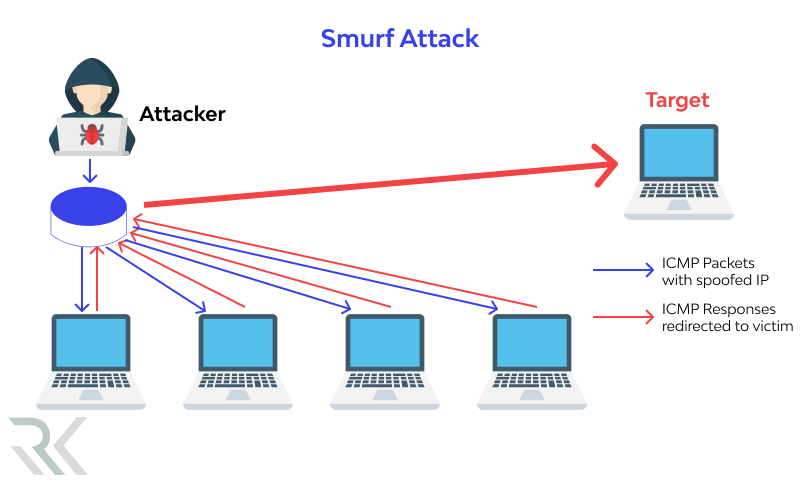

حمله Smurf چگونه کار میکند؟

ارسال درخواست جعلی ICMP:

مهاجم یک ICMP Echo Request (Ping) را به شبکه ارسال میکند، اما آدرس فرستنده را جعل کرده و آدرس قربانی را بهجای آدرس خود قرار میدهد. این کار باعث میشود پاسخها مستقیماً به قربانی ارسال شوند.

استفاده از Broadcast:

درخواست جعلی به آدرس پخش شبکه فرستاده میشود. در نتیجه تمام دستگاههایی که در آن شبکه قرار دارند، این درخواست را دریافت کرده و موظف به پاسخگویی خواهند بود.

پاسخ همزمان چندین دستگاه:

تمام دستگاههای شبکه که درخواست Ping را دریافت کردهاند، پاسخهای ICMP Echo Reply خود را به آدرس قربانی ارسال میکنند. این مسئله باعث میشود حجم زیادی از دادهها به سمت سیستم هدف هدایت شود.

- ایجاد

ترافیک حجیم و اختلال در سرویسدهی:

وقتی تعداد پاسخهای ICMP به مقدار قابلتوجهی افزایش یابد، شبکه یا سیستم قربانی دچار مصرف بالای منابع، اشباع پهنای باند و کاهش عملکرد میشود. در موارد شدید، سیستم ممکن است بهطور کامل از دسترس خارج شود.

تفاوت حمله Smurf با ICMP Flood

حمله Smurf و ICMP Flood هر دو از پروتکل ICMP برای ایجاد اختلال در سرویسدهی استفاده میکنند، اما روش اجرای آنها متفاوت است. در حمله Smurf مهاجم یک درخواست Ping جعلی را به آدرس پخش شبکه (Broadcast Address) ارسال میکند، درحالیکه آدرس فرستنده جعل شده و بهعنوان قربانی ثبت شده است. در نتیجه تمامی دستگاههای موجود در شبکه به قربانی پاسخ میدهند و باعث افزایش شدید حجم ترافیک ورودی به سیستم هدف میشوند. این نوع حمله از تقویت حجم ترافیک از طریق شبکههای دیگر بهره میبرد و تأثیر آن میتواند بهمراتب مخربتر از یک ICMP Flood عادی باشد.

در مقابل حمله ICMP Flood مستقیماً از طریق ارسال حجم بالایی از درخواستهای ICMP Echo Request به سرور یا دستگاه قربانی انجام میشود. این حمله معمولاً با باتنتها یا سیستمهای آلوده انجام شده و هدف آن، اشباع منابع سیستم و ایجاد تأخیر در پاسخگویی به درخواستهای معتبر کاربران است. برخلاف Smurf این حمله نیازی به سوءاستفاده از آدرس پخش شبکه ندارد و مستقیماً از طریق ارسال حجم بالایی از بستههای ICMP به هدف اجرا میشود.

Smurf |

ICMP Flood |

|

|---|---|---|

|

روش اجرا |

ارسال یک درخواست Ping جعلی به آدرس پخش شبکه |

ارسال حجم زیادی از درخواستهای ICMP به قربانی |

|

نحوه تخریب |

استفاده از سیستمهای شبکه برای تقویت ترافیک |

مصرف منابع سیستم قربانی از طریق سیل درخواستها |

|

نیاز به جعل آدرس IP |

بله، آدرس فرستنده جعل میشود |

نیازی به جعل آدرس نیست |

|

وابستگی به برادکست (Broadcast Address) |

بله |

خیر |

|

میزان تأثیر |

بسیار بالا به دلیل افزایش حجم ترافیک توسط شبکههای دیگر |

متوسط تا بالا، بسته به حجم درخواستها |

روشهای جلوگیری و شناسایی حمله Smurf

۱. غیرفعال کردن قابلیت Broadcast در روترها و سوئیچها

یکی از بهترین راههای جلوگیری از حمله Smurf غیرفعال کردن قابلیت IP-directed broadcast روی روترها و سوئیچهای شبکه است. این اقدام مانع از ارسال بستههای ICMP به همه دستگاههای موجود در شبکه میشود و امکان سوءاستفاده از آدرسهای پخش را کاهش میدهد.

۲. استفاده از فایروال و فیلترینگ ICMP

فایروالها میتوانند ترافیک ICMP را مدیریت کرده و بستههای غیرضروری را مسدود کنند. با تنظیم قوانین امنیتی، میتوان درخواستهای ICMP Echo از منابع نامعتبر یا تعداد بیش از حد مجاز را فیلتر کرده و از حملات احتمالی جلوگیری کرد.

۳. تشخیص افزایش غیرعادی ترافیک ICMP

مانیتورینگ شبکه با استفاده از ابزارهایی مانند Wireshark یا Snort میتواند الگوهای غیرعادی ترافیک ICMP را شناسایی کند. افزایش ناگهانی درخواستهای Echo Reply میتواند نشانهای از وقوع یک حمله Smurf باشد که باید بهسرعت بررسی شود.

مانیتورینگ شبکه چیست و چرا حیاتی و ضروری است؟

۴. محدود کردن نرخ ارسال درخواستهای ICMP

با اعمال Rate Limiting در روترها و فایروالها، میتوان تعداد درخواستهای ICMP که یک سیستم در مدتزمان مشخصی دریافت یا ارسال میکند را محدود کرد. این روش از ارسال حجم زیاد بستههای ICMP جلوگیری کرده و تأثیر حمله را کاهش میدهد.

۵. استفاده از سیستمهای تشخیص و جلوگیری از نفوذ (IDS/IPS)

سیستمهای تشخیص نفوذ (IDS) و جلوگیری از نفوذ (IPS) میتوانند الگوهای حملات Smurf را شناسایی کرده و بهطور خودکار اقدام به مسدودسازی آدرسهای مخرب کنند. این ابزارها نقش مهمی در دفاع لایهای شبکه دارند.

۶. پیکربندی صحیح سرورها و دستگاههای شبکه

بهروزرسانی مداوم سیستمعاملها و تجهیزات شبکه و همچنین استفاده از تنظیمات امنیتی مناسب میتواند احتمال آسیبپذیری در برابر حمله Smurf را کاهش دهد. کاهش پاسخگویی غیرضروری به درخواستهای ICMP نیز یکی از اقدامات مفید در این زمینه است.

جمعبندی…

حمله Smurf یکی از انواع حملات DDoS مبتنی بر ICMP است که با سوءاستفاده از آدرسهای Broadcast و جعل آدرس IP قربانی، باعث افزایش ترافیک مخرب و از کار افتادن سرورها و شبکهها میشود. با روشهایی مانند غیرفعال کردن پاسخ به ICMP Broadcast، فیلترینگ ICMP در فایروال، پیکربندی صحیح تجهیزات شبکه و نظارت بر ترافیک میتوان از وقوع این حمله جلوگیری کرد.

موارد اخیر

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN -

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال -

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها -

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

برترین ها

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *