مایکروسافت Patch Tuesday جدید خود را برای سپتامبر 2024 منتشر کرده و در آن به رفع 79 آسیبپذیری در محصولات مختلف پرداخته.

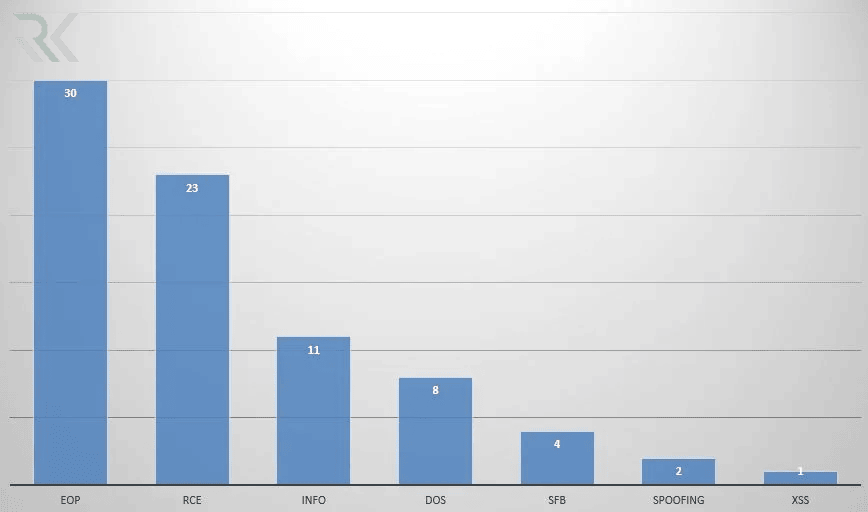

طبقه بندی در Patch Tuesday این ماه این گونه بود:

- افزایش امتیاز: 30 مورد

- اجرای کد: 23 مورد

- افشای اطلاعات: 11 مورد

- منع سرویس: 8 مورد

- دور زدن ویژگی امنیتی: 3 مورد

- جعل: 2 مورد

- XSS : 1 مورد

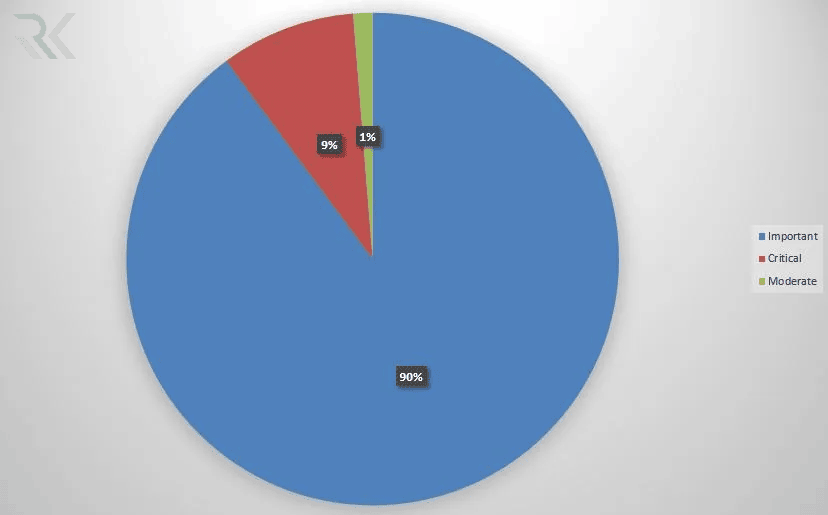

شدت آسیبپذیریهای اصلاح شده در این Patch Tuesday هم به شرح زیر بود:

- شدت بحرانی : 7 عدد

- شدت مهم: 71 عدد

- شدت متوسط: 1 عدد

آسیبپذیریهای Exploit شده و عمومی شده

-

آسیبپذیری CVE-2024-38217

این آسیبپذیری از نوع Protection Mechanism Failure و در Windows Mark of the Web هستش. امکان دور زدن ویژگیهای امنیتی را به مهاجم شما میدهد و دارای امتیاز 5.4 میباشد. جهت اکسپلویت نیاز به تعامل کاربر وجود دارد تا فایل مخرب توسط کاربر دانلود و اجرا شود.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

-

آسیبپذیری CVE-2024-43491

این آسیبپذیری درMicrosoft Windows Update وجود دارد و امکان اجرای کد از راه دور را به مهاجم میدهد و شدت حیاتی و امتیاز 9.8 را دارا است.

محصولات تحت تاثیر:

نسخه های Windows 10 Enterprise 2015 LTSB وWindows 10 IoT Enterprise 2015 LTSB که مولفههای زیر رو فعال کرده باشد، تحت تاثیر هستن:

.NET Framework 4.6 Advanced Services ASP.NET 4.6

Active Directory Lightweight Directory Services

Administrative Tools

Internet Explorer 11

Internet Information ServicesWorld Wide Web Services

LPD Print Service

Microsoft Message Queue (MSMQ) Server Core

MSMQ HTTP Support

MultiPoint Connector

SMB 1.0/CIFS File Sharing Support

Windows Fax and Scan

Windows Media Player

Work Folders Client

XPS Viewer

-

آسیبپذیری CVE-2024-38226

آسیبپذیری از نوع Protection Mechanism Failure و در Microsoft Publisher میباشد. این آسیبپذیری دسترسی برای دور زدن ویژگی های امنیتی را میدهد که دارای امتیاز 7.3 و شدت مهم میشود. برای اکسپلویت نیاز به تعامل کاربر وجود داره تا فایل مخرب رو دانلود و باز کنه.

محصولات تحت تاثیر:

Microsoft Publisher 2016

Microsoft Office LTSC 2021

Microsoft Office 2019

-

آسیبپذیری CVE-2024-38014

آسیبپذیری از نوع Improper Privilege Management و در Windows Installer قرار میگیرد. این آسیبپذیری خطرناک دارای امتیاز 7.8 و شدت مهم را دارد.

محصولات تحت تاثیر:

Windows 10 Version 1809

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows 11 Version 24H2

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 Version 21H2

Windows Server 2022

Windows Server 2019

-

آسیبپذیری CVE-2024-43461

آین آسیبپذیری از نوع در Windows MSHTML Platform قرار میگیرد و امتیاز 8.8 و شدت مهم را دارا است.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

Windows 11 Version 24H2

آسیبپذیری های حیاتی

-

آسیبپذیری CVE-2024-38216

این آسیبپذیری از نوع Improper Input Validation هست و در Azure Stack Hub قرار میگیرد. این آسیبپذیری شدت حیاتی و امتیاز 8.2 را دارا است. برای اکسپلویت مهاجم احرازهویت شده باید منتظر اتصال قربانی بماند. اکسپلویت موفقیت آمیز منجر به دسترسی مهاجم به منابع و برنامه های tenant دیگه میشود.

محصولات تحت تاثیر:

Azure Stack Hub

-

آسیبپذیری CVE-2024-38220:

آسیبپذیری از نوع Improper Access Control میباشد و درAzure Stack Hub قرار میگیرد. شدت حیاتی و امتیاز 9 را دارد. برای اکسپلویت مهاجم احرازهویت شده باید منتظر اتصال قربانی بماند. اکسپلویت موفقیت آمیز منجر به دسترسی مهاجم به منابع و برنامه های tenant دیگه میشود.

محصولات تحت تاثیر:

Azure Stack Hub

-

آسیبپذیری CVE-2024-38194

آسیبپذیری از نوع Improper Input Validation میشود و در Azure Web Apps قرار دارد. این آسیبپذیری امتیاز 8.4 و شدت حیاتی را دارا است.

محصولات تحت تاثیر:

Azure Web Apps

-

آسیبپذیری CVE-2024-38018

این آسیبپذیری در Microsoft SharePoint Server قرار دارد. این آسیبپذیری شدت حیاتی و امتیاز 8.8 را دارد و امکان RCE رو به مهاجم میدهد.

محصولات تحت تاثیر:

Microsoft SharePoint Server Subscription Edition

Microsoft SharePoint Server 2019

Microsoft SharePoint Enterprise Server 2016

-

آسیبپذیری CVE-2024-43464

آسیبپذیری از نوع Deserialization of Untrusted Data میباشد و در Microsoft SharePoint Server قرار دارد. امتیاز 7.2 و شدت حیاتی را داراست.

محصولات تحت تاثیر:

Microsoft SharePoint Server Subscription Edition

Microsoft SharePoint Server 2019

Microsoft SharePoint Enterprise Server 2016

-

آسیبپذیری CVE-2024-38119

آسیبپذیری از نوع Use After Free میباشد. این آسیبپذیری امتیاز 7.5 و شدت حیاتی را دارا است.

محصولات تحت تاثیر:

Windows 11 Version 24H2

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809