OWASP چیست و چه اجزایی دارد؟ برسی کامل OWASP Top 10

در دنیای دیجیتال امروزی، امنیت برنامههای تحت وب یکی از مهمترین چالشهای توسعهدهندگان و مدیران امنیتی است. OWASP (Open Web Application Security Project) یک پروژه متنباز و غیرانتفاعی است که با هدف افزایش آگاهی در زمینه امنیت نرمافزارها فعالیت میکند. این سازمان با ارائه منابع، ابزارها و گزارشهای مهمی مانند OWASP Top 10 به توسعهدهندگان کمک میکند تا آسیبپذیریهای رایج را شناسایی و برطرف کنند.

منظور از OWASP چیست؟

OWASP یا Open Web Application Security Project یک سازمان غیرانتفاعی و جهانی است که به بهبود امنیت نرمافزارها و برنامههای تحت وب کمک میکند. این پروژه در سال ۲۰۰۱ تأسیس شد و از آن زمان تاکنون به عنوان یکی از معتبرترین منابع در حوزه امنیت سایبری شناخته میشود. OWASP مجموعهای از ابزارها، مستندات، گزارشها و چارچوبهای آموزشی را برای توسعهدهندگان، متخصصان امنیت و سازمانها فراهم میکند تا بتوانند برنامههای خود را در برابر تهدیدات امنیتی مقاومتر کنند. مهمترین خروجی این سازمان، لیست OWASP Top 10 است که شامل رایجترین و خطرناکترین آسیبپذیریهای امنیتی در برنامههای وب میباشد.

هدف اصلی OWASP افزایش آگاهی عمومی درباره تهدیدات امنیتی در فضای وب و ارائه راهکارهای عملی برای کاهش این تهدیدات است. این سازمان به دنبال ایجاد استانداردهای امنیتی، ارائه ابزارهای تست نفوذ و آموزش توسعهدهندگان برای کدنویسی ایمن است. OWASP تلاش میکند تا امنیت را به بخشی جداییناپذیر از فرآیند توسعه نرمافزار تبدیل کند و با انتشار منابع رایگان به تمامی افراد و سازمانها کمک کند تا برنامههای امنتری تولید کنند.

اجزای مختلف OWASP

OWASP مجموعهای از استانداردها، ابزارها و منابعی است که برای بهبود امنیت نرمافزارها و برنامههای کاربردی وب توسعه داده شده است. این مجموعه شامل چارچوبهای امنیتی، راهنماهای تست، ابزارهای تحلیل آسیبپذیری و مدلهای ارزیابی امنیت است که به توسعهدهندگان و متخصصان امنیت کمک میکند تا برنامههای مقاومتری در برابر تهدیدات سایبری ایجاد کنند. در ادامه مهمترین اجزای OWASP معرفی میشوند.

-

OWASP Top 10

OWASP Top 10 یک لیست از رایجترین و بحرانیترین آسیبپذیریهای امنیتی در برنامههای وب است. این لیست، گرچه یک استاندارد رسمی نیست، اما به عنوان یک راهنمای عملی برای توسعهدهندگان و متخصصان امنیت عمل میکند. OWASP Top 10 بهطور مرتب بهروزرسانی میشود تا تهدیدات جدید را پوشش دهد و سازمانها بتوانند راهکارهای مناسب برای مقابله با آنها را اتخاذ کنند.

-

OWASP ASVS

این استاندارد یک چارچوب جامع برای بررسی و تأیید امنیت برنامههای کاربردی ارائه میدهد. ASVS دارای سطوح مختلفی از امنیت است که برای ارزیابی برنامهها از ابتداییترین الزامات تا پیشرفتهترین تدابیر امنیتی استفاده میشود. این چارچوب به سازمانها کمک میکند تا از طریق چکلیستهای دقیق، میزان امنیت نرمافزارهای خود را ارزیابی کنند.

-

OWASP SAMM

OWASP SAMM یک مدل بلوغ برای سنجش و بهبود فرآیندهای امنیتی در چرخه توسعه نرمافزار است. این مدل به سازمانها کمک میکند تا امنیت را در تمامی مراحل توسعه نرمافزار، از طراحی گرفته تا پیادهسازی و نگهداری، در نظر بگیرند و فرآیندهای امنیتی خود را بهینه کنند. OWASP SAMM انعطافپذیر بوده و متناسب با نیازهای سازمانهای مختلف قابل تنظیم است.

-

OWASP MASVS

این استاندارد بهطور خاص برای ارزیابی امنیت برنامههای موبایل توسعه داده شده است. MASVS شامل مجموعهای از دستورالعملها و الزامات امنیتی است که به توسعهدهندگان کمک میکند تا برنامههای موبایل مقاومتری در برابر تهدیدات امنیتی ایجاد کنند و از دادهها و حریم خصوصی کاربران محافظت نمایند.

-

OWASP Testing Guide

این راهنما یک روش سیستماتیک برای تست امنیتی برنامههای کاربردی وب ارائه میدهد. OWASP Testing Guide شامل مجموعهای از تستهای امنیتی است که میتوانند برای شناسایی آسیبپذیریها و نقاط ضعف در نرمافزارها مورد استفاده قرار گیرند. این راهنما شامل دستورالعملهای مرحلهبهمرحله برای اجرای تستهای امنیتی، همراه با مثالهای کاربردی است.

-

OWASP Cheat Sheets

OWASP Cheat Sheets مجموعهای از راهنماهای مختصر و مفید است که بهترین شیوههای امنیتی را در اختیار توسعهدهندگان قرار میدهد. این برگهها شامل نکات کلیدی در زمینههایی مانند احراز هویت، مدیریت نشست، رمزنگاری و دیگر جنبههای امنیتی برنامهنویسی هستند. این منابع برای توسعهدهندگانی که به دنبال راهحلهای سریع و کاربردی برای مسائل امنیتی هستند، بسیار مفید است.

-

OWASP ZAP (Zed Attack Proxy)

OWASP ZAP یکی از قدرتمندترین و پرکاربردترین ابزارهای متنباز برای تست امنیت برنامههای وب است. این ابزار به توسعهدهندگان و تیمهای امنیتی کمک میکند تا آسیبپذیریهای موجود در نرمافزارها را شناسایی و رفع کنند. ZAP قابلیتهایی مانند اسکن خودکار، تحلیل دستی، شبیهسازی حملات و ارائه گزارشهای دقیق را ارائه میدهد.

-

OWASP Secure Coding Practices

این مجموعه شامل دستورالعملها و بهترین شیوهها برای برنامهنویسی امن است. OWASP Secure Coding Practices به توسعهدهندگان کمک میکند تا کدهایی بنویسند که در برابر حملات مختلف مانند تزریق SQL، حملات XSS و سوءاستفاده از کنترل دسترسی مقاوم باشند. رعایت این شیوهها نقش مهمی در کاهش آسیبپذیریهای نرمافزار ایفا میکند.

-

OWASP Dependency-Check

این ابزار به تحلیل و شناسایی وابستگیهای آسیبپذیر در پروژههای نرمافزاری میپردازد. Dependency-Check میتواند کتابخانهها و پکیجهای مورد استفاده در پروژهها را اسکن کند و هشدارهایی درباره آسیبپذیریهای شناختهشده در آنها ارائه دهد. این ابزار به ویژه برای توسعهدهندگانی که از پکیجهای شخص ثالث استفاده میکنند، اهمیت زیادی دارد.

-

OWASP Risk Rating Methodology

این بخش شامل یک متدولوژی برای ارزیابی ریسکهای امنیتی است. با استفاده از این متدولوژی، سازمانها میتوانند سطح خطرات ناشی از آسیبپذیریهای کشفشده را تحلیل کرده و برای کاهش آنها اقدامات مناسبی اتخاذ کنند. این روش به تیمهای امنیتی کمک میکند تا تصمیمات آگاهانهتری در مورد اولویتبندی اصلاح آسیبپذیریها اتخاذ کنند.

OWASP Top 10 چیست؟

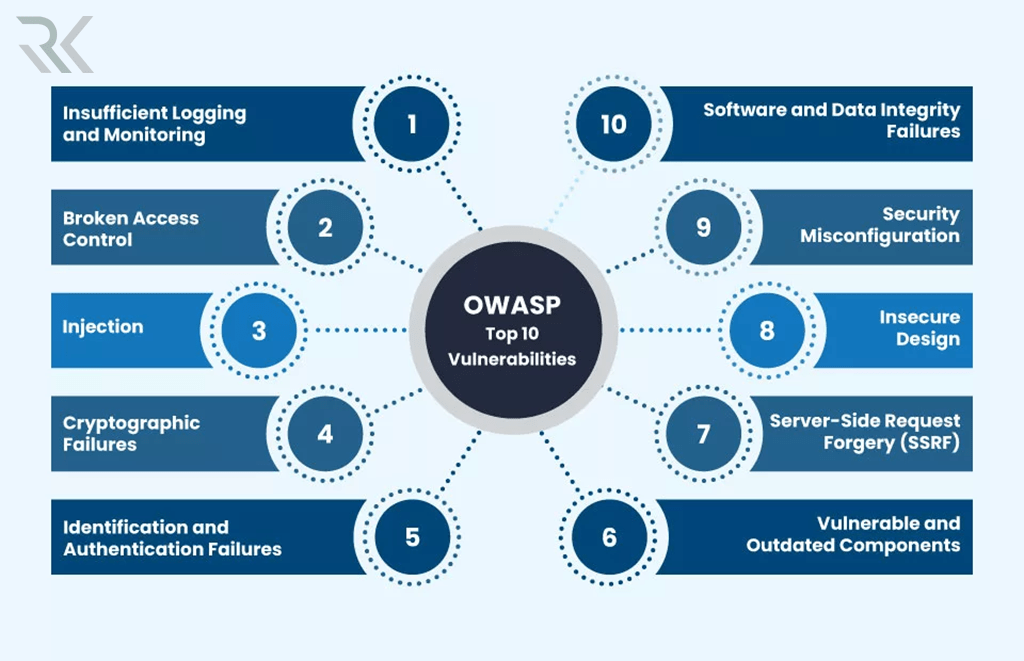

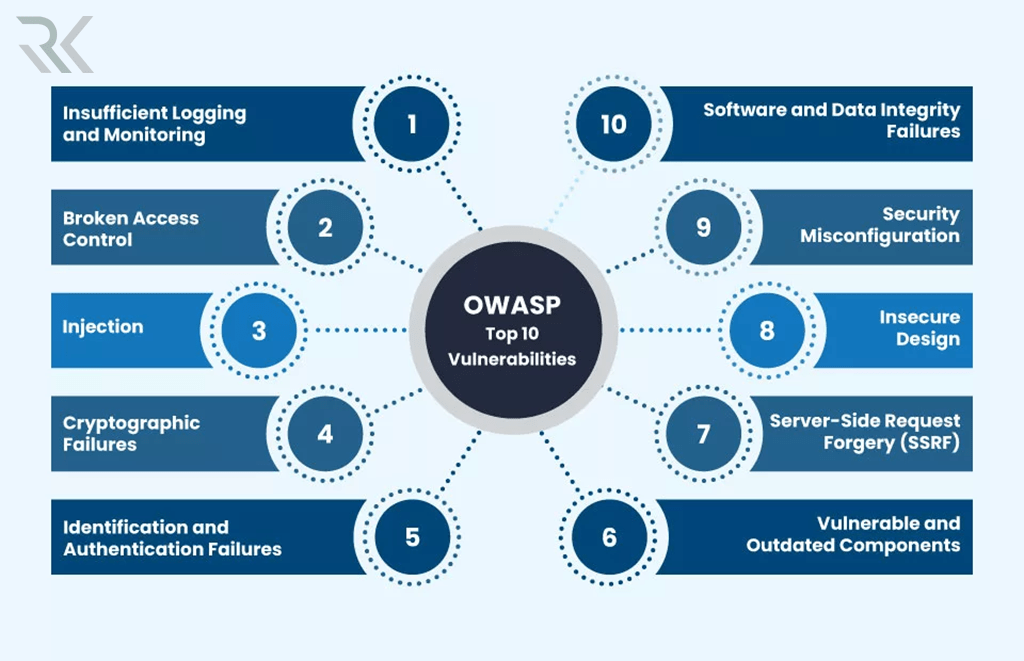

OWASP Top 10 یک لیست معتبر و شناختهشده از رایجترین آسیبپذیریهای امنیتی در برنامههای وب است. این لیست که بهطور دورهای بهروزرسانی میشود به توسعهدهندگان، متخصصان امنیت و سازمانها کمک میکند تا تهدیدهای امنیتی رایج را شناسایی کرده و راهکارهای مناسبی برای کاهش ریسک آنها ارائه دهند. در ادامه 10 آسیبپذیری برتر OWASP معرفی و توضیح داده شدهاند.

-

کنترل ناکافی در احراز هویت (Broken Access Control)

این آسیبپذیری زمانی رخ میدهد که کاربران غیرمجاز بتوانند به منابع و دادههایی که نباید به آنها دسترسی داشته باشند، دست پیدا کنند. این مشکل معمولاً ناشی از مدیریت نامناسب سطح دسترسی کاربران است و میتواند منجر به افشای اطلاعات حساس یا تغییرات غیرمجاز در دادهها شود.

-

نقصهای رمزنگاری (Cryptographic Failures)

این مورد که قبلاً به عنوان افشای دادههای حساس شناخته میشد، شامل مشکلاتی در اجرای رمزنگاری دادهها است. استفاده از الگوریتمهای ضعیف، مدیریت نادرست کلیدها و انتقال اطلاعات بدون رمزگذاری از جمله دلایل اصلی این آسیبپذیری هستند که میتوانند باعث افشای اطلاعات حساس شوند.

-

Injection

حملات تزریق زمانی رخ میدهند که دادههای ورودی کاربر بدون بررسی کافی در دستورات اجرایی سیستم قرار میگیرند. نمونههایی از این نوع حملات شامل تزریق SQL، تزریق NoSQL تزریق دستورات سیستمعامل و تزریق LDAP هستند که میتوانند منجر به دسترسی غیرمجاز، تغییر دادهها و اجرای کدهای مخرب شوند.

حمله تزریق کد چیست و چه انواعی دارد؟

-

طراحی ناامن (Insecure Design)

طراحی ناامن شامل ضعفهای بنیادی در معماری و طراحی یک سیستم است که باعث میشود برنامه در برابر حملات آسیبپذیر باشد. این مورد نشان میدهد که پیشگیری از آسیبپذیریها باید از مرحله طراحی نرمافزار آغاز شود و شامل تحلیل تهدیدات و پیادهسازی اصول امنیتی در کد و معماری سیستم باشد.

-

تنظیمات امنیتی نادرست (Security Misconfiguration)

بسیاری از آسیبپذیریهای امنیتی به دلیل تنظیمات نادرست در سرورها، پایگاههای داده، فریمورکها و سرویسهای دیگر رخ میدهند. نمونههایی از این مشکل شامل استفاده از تنظیمات پیشفرض ناامن، افشای اطلاعات سیستم و اجرای ویژگیهای غیرضروری هستند که میتوانند به مهاجمان کمک کنند تا به سیستم نفوذ کنند.

-

اجزای آسیبپذیر و منسوخشده (Vulnerable and Outdated Components)

استفاده از نرمافزارها، کتابخانهها و اجزای قدیمی یا بدون پشتیبانی میتواند سیستم را در برابر حملات آسیبپذیر کند. مهاجمان اغلب از ضعفهای شناختهشده در این اجزا سوءاستفاده میکنند تا به سیستم نفوذ کنند. بهروزرسانی منظم و حذف اجزای منسوخ میتواند این خطر را کاهش دهد.

-

شناسایی و احراز هویت ناکارآمد (Identification and Authentication Failures)

این آسیبپذیری شامل ضعفهایی در مدیریت مکانیزمهای احراز هویت و کنترل نشستهای کاربران است. استفاده از گذرواژههای ضعیف، ذخیرهسازی نامناسب اعتبارنامهها و عدم استفاده از احراز هویت چندمرحلهای (MFA) میتوانند مهاجمان را قادر سازند تا حسابهای کاربری را تصاحب کنند.

-

نقصهای امنیتی در یکپارچگی دادهها و نرمافزارها (Software and Data Integrity Failures)

این مورد به مشکلاتی اشاره دارد که باعث میشوند دادهها یا نرمافزارهای یک سیستم در معرض تغییرات غیرمجاز قرار بگیرند. استفاده از منابع غیرمطمئن برای دانلود بهروزرسانیها، اعتبارسنجی نامناسب دادههای ورودی و آسیبپذیریهایی مانند حملات زنجیره تأمین نمونههایی از این ضعف امنیتی هستند.

-

شکست در ثبت وقایع و نظارت امنیتی (Security Logging and Monitoring Failures)

عدم ثبت مناسب رویدادهای امنیتی و نظارت ناکافی بر سیستمها میتواند تشخیص و پاسخ به حملات را دشوار کند. سازمانهایی که لاگهای امنیتی کافی ندارند یا آنها را بهدرستی تحلیل نمیکنند، در برابر حملات پیشرفته مانند نفوذهای طولانیمدت (APT) آسیبپذیرتر هستند.

-

جعل درخواست از سمت سرور (Server-Side Request Forgery – SSRF)

این آسیبپذیری زمانی رخ میدهد که یک برنامه وب درخواستهای غیرمجاز را به سیستمهای دیگر ارسال کند. مهاجمان میتوانند با سوءاستفاده از این نقص، اطلاعات داخلی شبکه را به دست آورده یا به منابع حساس درون سازمانی دسترسی پیدا کنند.

جمعبندی…

OWASP یک منبع ارزشمند برای توسعهدهندگان، کارشناسان امنیت و سازمانهایی است که به دنبال بهبود امنیت نرمافزارهای خود هستند. این مجموعه شامل استانداردهایی مانند OWASP Top 10 برای شناسایی آسیبپذیریهای رایج، چارچوبهایی مانند ASVS و SAMM برای ارزیابی امنیت برنامهها و ابزارهایی مانند OWASP ZAP برای تست نفوذ و تحلیل آسیبپذیریها است. استفاده از این استانداردها و ابزارها سازمانها را قادر میسازد تا تهدیدات سایبری را بهطور مؤثری مدیریت کنند و امنیت برنامههای خود را در برابر حملات احتمالی افزایش دهند.

موارد اخیر

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

برترین ها

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *