پروتکل ICMP چیست و چرا در مدیریت شبکه مهم است؟

پروتکلICMP یکی از اجزای کلیدی شبکههای کامپیوتری است که برای ارسال پیامهای خطا، آزمایش ارتباط و عیبیابی بین دستگاهها استفاده میشود. این پروتکل به سیستمها امکان میدهد مشکلاتی مانند عدم دسترسی به مقصد، زمانبندی نامناسب یا بستههای از دست رفته را شناسایی کنند. در حالی که ICMP نقش مهمی در مدیریت شبکه دارد، در برخی حملات سایبری نیز مورد سوءاستفاده قرار میگیرد که آشنایی با نحوه عملکرد آن برای افزایش امنیت ضروری است.

پروتکلICMP چیست؟

Internet Control Message Protocol یکی از پروتکلهای اساسی در مجموعه پروتکلهای اینترنت (TCP/IP) است که برای ارسال پیامهای کنترلی و خطایابی در شبکه استفاده میشود. این پروتکل به دستگاههای شبکه مانند روترها، سرورها و کلاینتها کمک میکند تا مشکلات ارتباطی را تشخیص دهند و در مورد آنها اطلاعاتی ارسال کنند. برخلاف پروتکلهای TCP و UDP پروتکل ICMP برای انتقال دادههای معمولی استفاده نمیشود بلکه صرفاً برای اطلاعرسانی و نظارت بر وضعیت ارتباطات شبکه به کار میرود.

ICMP معمولاً در ابزارهای شبکهای مانند Ping و Traceroute استفاده میشود تا بررسی کنند که آیا یک دستگاه در شبکه در دسترس است و مسیر ارتباطی بین مبدأ و مقصد چگونه کار میکند. با این حال همین قابلیتها میتوانند مورد سوءاستفاده قرار گیرند، زیرا هکرها از پیامهای ICMP برای انجام حملاتی مانند ICMP Flood و Ping of Death استفاده میکنند.

نحوه عملکرد ICMP در شبکه

-

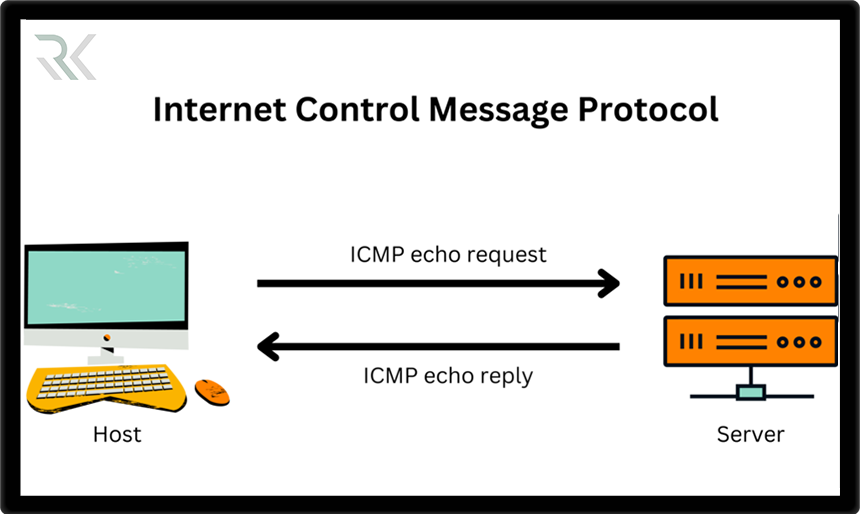

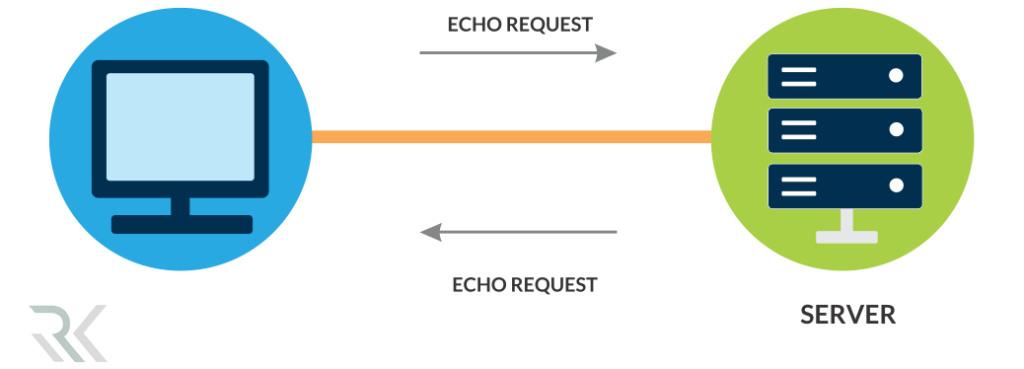

ارسال پیامهای درخواست و پاسخ:

یکی از رایجترین عملکردهای ICMP ارسال پیامهای درخواست و پاسخ است که در ابزار Ping استفاده میشود. هنگامی که یک دستگاه شبکه پیام Echo Request را به مقصد ارسال میکند، در صورت در دسترس بودن آن دستگاه، یک پیام Echo Reply دریافت میکند. این فرایند به بررسی دسترسی و میزان تأخیر شبکه کمک میکند.

-

تشخیص مقصد غیرقابل دسترس:

اگر یک بسته داده نتواند به مقصد خود برسد، روتر یا دستگاه مقصد یک پیام Destination Unreachable به فرستنده ارسال میکند. این پیام ممکن است به دلایلی مانند نبود مسیر معتبر، فایروال مسدودکننده یا عدم دسترسی به پروتکل موردنظر ایجاد شود.

-

زمان پایانیافته:

هنگامی که یک بسته داده در طول مسیر بیش از حد در شبکه باقی بماند و مقدار Time To Live (TTL) آن صفر شود، یک پیام Time Exceeded به فرستنده ارسال میشود. این مکانیزم برای جلوگیری از چرخش بیپایان بستهها در شبکه و در ابزار Traceroute برای بررسی مسیرهای شبکه استفاده میشود.

-

تغییر مسیر بستهها:

زمانی که یک روتر تشخیص دهد که بستهای میتواند از مسیر بهتری به مقصد برسد، پیام Redirect را به فرستنده ارسال میکند تا مسیر بهینهتر را انتخاب کند. این فرایند به بهبود کارایی مسیریابی کمک میکند.

چگونه ICMP بدون پورت کار میکند؟

برخلاف پروتکلهایTCPوUDPکه برای ارتباطات خود از شماره پورتها استفاده میکنند،ICMPبه عنوان یک پروتکل کنترل و گزارش خطا در لایه شبکه (Layer 3) عمل میکند و نیازی به شماره پورت ندارد. این پروتکل برای ارسال پیامهای کنترلی مانند Echo Request (Ping) و Destination Unreachable از فیلد Type و Code در هدر بستههای خود استفاده میکند، نه از پورتهای مبدا و مقصد. به همین دلیل ICMP مستقیماً بین دستگاههای شبکه بدون وابستگی به پورتهای لایه حمل (Transport Layer) کار میکند و در عملکرد کلی شبکه و عیبیابی ارتباطات نقش حیاتی دارد.

انواع پیامهای ICMP

پیامهای خطا (Error Messages)

این پیامها زمانی ارسال میشوند که مشکلی در ارسال یا دریافت بستههای داده رخ دهد. برخی از مهمترین پیامهای خطای ICMP عبارتاند از:

- Destination Unreachable: زمانی ارسال میشود که مقصد موردنظر در دسترس نباشد یا فایروال آن را مسدود کرده باشد.

- Time Exceeded: هنگامی ارسال میشود که مدتزمان مجاز بسته در شبکه (TTL) به پایان برسد. این پیام معمولاً در ابزار Traceroute مشاهده میشود.

- Redirect Message: به دستگاهها اطلاع میدهد که مسیر بهتری برای ارسال بستهها وجود دارد.

پیامهای اطلاعرسانی (Informational Messages)

این پیامها بیشتر برای بررسی وضعیت شبکه و ارتباطات مورد استفاده قرار میگیرند. مهمترین آنها عبارتاند از:

- Echo Request و Echo Reply: این دو پیام در دستور Ping برای بررسی اتصال بین دو دستگاه استفاده میشوند.

- Timestamp Request و Timestamp Reply: برای همگامسازی زمان بین دستگاهها مورد استفاده قرار میگیرند.

پیامهای کنترلی (Control Messages)

این پیامها برای کنترل و مدیریت عملکرد شبکه ارسال میشوند و اغلب در فرآیند مسیریابی و تغییر مسیر بستهها کاربرد دارند. برخی از مهمترین نمونههای این دسته عبارتاند از:

- Router Advertisement و Router Solicitation: برای اطلاعرسانی درباره وجود مسیریابها در شبکه و تنظیم خودکار آدرسهای IP در IPv6 استفاده میشود.

- Address Mask Request و Address Mask Reply: برای دریافت اطلاعات مربوط به ماسک زیرشبکه (Subnet Mask) استفاده میشود.

- Source Quench: پیامی که به فرستنده اطلاع میدهد که باید نرخ ارسال بستهها را کاهش دهد تا از ازدحام در شبکه جلوگیری شود.

ICMP در حملات سایبری (استفادههای مخرب)

-

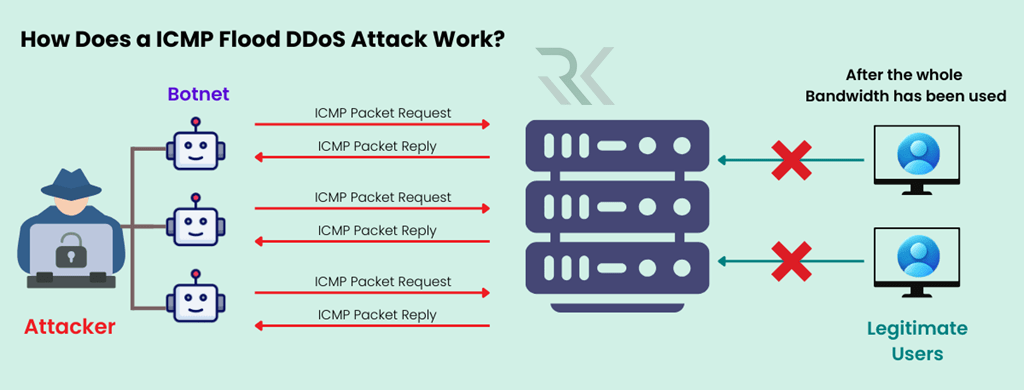

حمله ICMP Flood (حمله DDoS با ICMP)

در این حمله مهاجم تعداد زیادی درخواست ICMP Echo Request (Ping) را به سمت یک سرور یا دستگاه شبکه ارسال میکند. حجم زیاد این درخواستها باعث مصرف بیش از حد منابع پردازشی و پهنای باند شده و در نهایت سرویس را مختل میکند. این نوع حمله بخشی از حملات DDoS (Distributed Denial of Service) است که با استفاده از چندین دستگاه آلوده اجرا میشود.

-

حمله Smurf

در حمله Smurf مهاجم درخواستهای ICMP Echo Request را با آدرس مبدأ جعلشده ارسال میکند، به طوری که پاسخها به هدف موردنظر ارسال شوند. اگر این درخواستها به یک شبکه بزرگ ارسال شوند، تمامی دستگاههای آن شبکه پاسخ خواهند داد و ترافیک شدیدی به سمت هدف هدایت میشود. این امر میتواند منجر به از کار افتادن سرور قربانی شود.

-

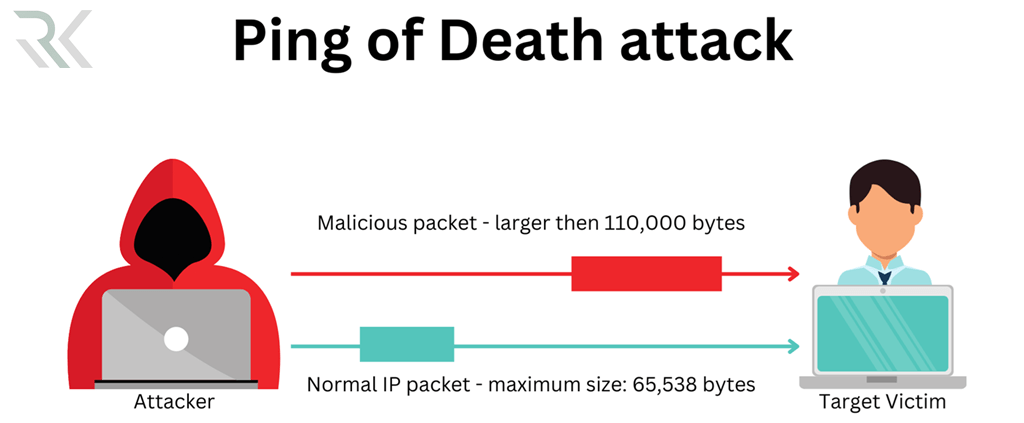

حمله Ping of Death

مهاجم بستههای ICMP Echo Request را با اندازهای بزرگتر از حد مجاز (بیش از 65,535 بایت) ارسال میکند. برخی از سیستمهای قدیمی و سرورهای آسیبپذیر قادر به پردازش چنین بستههایی نیستند و ممکن است دچار کرش یا راهاندازی مجدد (Reboot) شوند.

-

ICMP Tunneling

در این روش مهاجم از بستههای ICMP برای ایجاد یک کانال مخفی ارتباطی استفاده میکند. با استفاده از این تکنیک، دادههای مخرب یا اطلاعات سرقتشده را میتوان از طریق ترافیک ICMP انتقال داد، بدون اینکه توسط فایروالها یا سیستمهای امنیتی به راحتی شناسایی شود. این تکنیک در دور زدن محدودیتهای شبکهای و حملات درپشتی (Backdoor) کاربرد دارد.

جمعبندی…

ICMP یکی از مهمترین پروتکلهای لایه شبکه است که برای تشخیص مشکلات ارتباطی، ارسال پیامهای خطا و بررسی وضعیت شبکه استفاده میشود. این پروتکل بدون نیاز به شماره پورت کار میکند و ابزارهایی مانند Ping و Traceroute برای عیبیابی شبکه از آن بهره میبرند. با این حال، مهاجمان سایبری نیز از ICMP برای اجرای حملاتی مانند ICMP Flood، Smurf Attack و ICMP Tunneling سوءاستفاده میکنند.

موارد اخیر

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

برترین ها

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *