از هویت تا دسترسی: همه چیز درباره IAM

در دنیای دیجیتال امروزی، اطلاعات به ارزشمندترین دارایی سازمانها تبدیل شده است. از دادههای مشتریان تا اسرار تجاری، هر سازمان حجم عظیمی از اطلاعات حساس را مدیریت میکند. اما حفظ امنیت این اطلاعات در برابر تهدیدات روزافزون سایبری، چالشی بزرگ است. تصور کنید که اطلاعات محرمانه یک سازمان به دست افراد غیرمجاز بیفتد؛ عواقب چنین اتفاقی میتواند بسیار وخیم باشد و به اعتبار و حتی بقای سازمان آسیب جدی وارد کند.

برای مقابله با این چالش، سازمانها به دنبال راهکارهای امنیتی قدرتمندی هستند که بتوانند به صورت مؤثر از اطلاعات آنها محافظت کنند. در این میان یکی از مهمترین ابزارهایی که سازمانها برای مدیریت و کنترل دسترسی به اطلاعات خود از آن استفاده میکنند، سیستم مدیریت هویت و دسترسی یا به اختصار IAM است.

راهکارهای افزایش امنیت اطلاعات در سازمان

در این مقاله به بررسی دقیق این فناوری پرداخته و به شما نشان خواهیم داد که چگونه IAM میتواند به شما در حفاظت از اطلاعات سازمان کمک کند. در ادامه، به چنین سوالاتی پاسخ خواهیم داد: چرا IAM مهم است؟ چه مزایایی برای سازمانها دارد؟ چگونه میتوان یک سیستم IAM را پیادهسازی کرد؟ چه چالشهایی در این مسیر وجود دارد؟

مدیریت هویت و دسترسی (IAM) چیست؟

مدیریت هویت و دسترسی (Identity and Access Management – IAM) به مجموعهای از سیاستها، فرآیندها و فناوریهایی گفته میشود که برای مدیریت هویتهای دیجیتال کاربران و کنترل دسترسی آنها به منابع و دادههای یک سازمان استفاده میشود. به زبان ساده، IAM تضمین میکند که افراد مناسب به سیستمها، برنامهها و دادههای صحیح دسترسی داشته باشند و هیچ کاربری بدون مجوز نتواند به اطلاعات حساس دسترسی پیدا کند.

در یک سیستم IAM ابتدا هویت کاربران از طریق روشهای مختلفی مانند نام کاربری و گذرواژه یا احراز هویت چندعاملی (MFA) تأیید میشود. سپس سطح دسترسی هر کاربر با توجه به نقش یا نیازهای او تعیین میگردد. این مکانیزم، امنیت بالاتری را برای سازمانها فراهم میکند و از خطرات ناشی از دسترسیهای غیرمجاز و حملات سایبری جلوگیری مینماید.

چرا IAM برای سازمانها ضروری است؟

مدیریت هویت و دسترسی (IAM) یکی از بخشهای حیاتی در حفظ امنیت اطلاعات سازمانها بهشمار میآید. با افزایش حملات سایبری و تعداد کاربرانی که به منابع سازمانی دسترسی دارند، نیاز به یک سیستم قدرتمند برای کنترل هویتها و دسترسیها بیش از هر زمان دیگری حس میشود. IAM به سازمانها کمک میکند تا بهطور مؤثر و امن دسترسی کارمندان، شرکا، و حتی مشتریان به سیستمهای خود را مدیریت کنند.

با استفاده از IAM سازمانها میتوانند اطمینان حاصل کنند که هر کاربر فقط به دادهها و منابعی که برای انجام وظایفش نیاز دارد، دسترسی داشته باشد. این امر به جلوگیری از دسترسیهای غیرمجاز و نشت اطلاعات حساس کمک میکند. IAM باعث میشود که فرآیند احراز هویت و دسترسی بهصورت خودکار و کارآمد انجام شود، که نتیجه آن کاهش خطاهای انسانی و افزایش بهرهوری است. از طرف دیگر، رعایت مقرراتی مانند GDPR و CCPA با کمک IAM بسیار سادهتر خواهد بود، چرا که این سیستم به سازمانها امکان میدهد تا نظارت و گزارشدهی دقیقی بر دسترسیها داشته باشند.

مؤلفههای اصلی IAM

-

احراز هویت (Authentication)

احراز هویت به فرآیند تأیید هویت یک کاربر اشاره دارد. این فرآیند معمولاً با استفاده از روشهایی مانند نام کاربری و رمز عبور انجام میشود، اما برای افزایش امنیت، اغلب از روشهای پیشرفتهتری مانند احراز هویت چندعاملی (MFA) استفاده میشود. MFA میتواند شامل ترکیبی از رمز عبور، اثر انگشت یا کدهای تأیید یکبار مصرف باشد که امنیت بیشتری به فرآیند ورود کاربران اضافه میکند.

-

مجوزدهی (Authorization)

پس از احراز هویت، مرحله بعدی تعیین سطح دسترسی کاربر است. مجوزدهی مشخص میکند که کاربر به کدام بخشها و منابع سیستم دسترسی داشته باشد. این فرآیند بر اساس نقشها و نیازهای کاربر انجام میشود تا مطمئن شویم که هر فرد فقط به منابعی که برای انجام وظایفش نیاز دارد، دسترسی دارد. این امر به کاهش خطرات ناشی از دسترسیهای غیرمجاز کمک میکند.

-

مدیریت حسابهای کاربری

مدیریت حسابهای کاربری یکی دیگر از مؤلفههای کلیدی IAM است که شامل ایجاد، تغییر و حذف حسابهای کاربری در سازمان میشود. این مؤلفه تضمین میکند که دسترسی کاربران بهروز و متناسب با موقعیت و نقششان در سازمان باشد. در صورتی که فردی از سازمان جدا شود، دسترسیهای وی فوراً لغو میشود تا از هرگونه سوءاستفاده احتمالی جلوگیری شود.

-

گزارشدهی و نظارت

گزارشدهی و نظارت بر دسترسیها برای اطمینان از امنیت سیستم ضروری است. این مؤلفه به مدیران امکان میدهد تا فعالیتهای کاربران را در سطح دسترسیها رصد کنند و در صورت مشاهده هرگونه فعالیت مشکوک، سریعاً اقدامات لازم را انجام دهند.

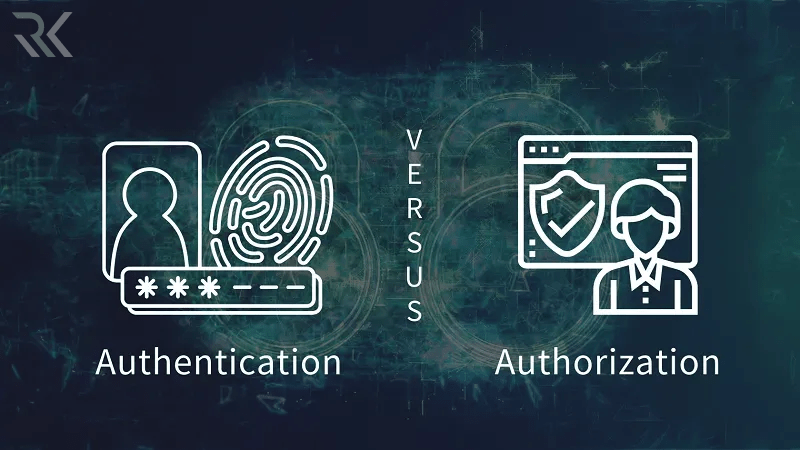

تفاوت بین مدیریت هویت و مدیریت دسترسی

مدیریت هویت (Identity Management) به فرآیندی اشاره دارد که طی آن هویت کاربران در یک سیستم تأیید و ثبت میشود. این فرآیند شامل ایجاد و مدیریت حسابهای کاربری، تخصیص اطلاعات هویتی (مانند نام کاربری، رمز عبور و سایر دادههای شخصی) و احراز هویت برای ورود به سیستم است. هدف اصلی مدیریت هویت، اطمینان از این است که هویت هر کاربر به درستی تعریف و تأیید شده باشد.

از طرف دیگر، مدیریت دسترسی (Access Management) به تعیین و کنترل سطح دسترسی کاربران پس از تأیید هویت آنها اشاره دارد. این فرآیند مشخص میکند که هر کاربر به کدام بخشها و منابع سیستم مجاز است دسترسی پیدا کند. مدیریت دسترسی بر اساس نقشها، نیازها و سطح مجاز کاربران تنظیم میشود تا از دسترسیهای غیرمجاز و آسیبهای احتمالی به سیستم جلوگیری شود.

مدیریت هویت به تأیید هویت کاربران میپردازد، در حالی که مدیریت دسترسی مسئولیت تخصیص و کنترل مجوزهای دسترسی کاربران را برعهده دارد. این دو فرآیند در کنار یکدیگر کار میکنند تا امنیت دسترسی به دادهها و سیستمها بهینه شود.

مزایا و چالشهای استفاده از مدیریت هویت و دسترسی (IAM)

- افزایش امنیت دسترسی به دادهها و سیستمها

- کاهش خطر دسترسیهای غیرمجاز

- خودکارسازی فرآیندهای دسترسی و کاهش خطاهای انسانی

- بهبود بهرهوری کارکنان

- کاهش هزینههای مدیریت دستی دسترسیها

- رعایت آسانتر مقررات و استانداردهای امنیتی

- هزینههای اولیه بالا برای نصب و پیادهسازی

- پیچیدگی در یکپارچهسازی با سیستمهای موجود

- نیاز به تخصص و دانش فنی بالا

- خطرات ناشی از پیکربندی نادرست

- زمانبر بودن فرآیند پیادهسازی

IAM چه استراتژیهایی را شامل میشود؟

مدیریت هویت و دسترسی (IAM) مجموعهای از استراتژیها و روشهای مدیریتی را شامل میشود که به سازمانها کمک میکند تا هویتها و دسترسیهای کاربران را بهطور مؤثر مدیریت کنند. در زیر به برخی از این استراتژیها اشاره میشود:

-

احراز هویت چندعاملی (MFA):

استراتژی MFA به کاربران این امکان را میدهد که برای ورود به سیستم، از چندین روش احراز هویت استفاده کنند. این روش شامل ترکیبی از رمز عبور و مواردی مانند پیامک، ایمیل یا بیومتریکها (مثل اثر انگشت) میشود. با این کار، حتی اگر رمز عبور یک کاربر لو برود، هنوز هم نیاز به یک یا چند روش دیگر برای دسترسی به سیستم وجود دارد.

-

سیاستهای دسترسی مبتنی بر نقش (RBAC):

این استراتژی به سازمانها اجازه میدهد که سطح دسترسی کاربران را بر اساس نقشهای آنها در سازمان تعیین کنند. با استفاده از RBAC هر کاربر فقط به منابعی که برای انجام وظایفش نیاز دارد دسترسی خواهد داشت. این سیاست به کاهش خطرات ناشی از دسترسیهای غیرمجاز کمک میکند و به مدیریت آسانتر حسابهای کاربری میانجامد.

احراز هویت یکپارچه به کاربران این امکان را میدهد که با یک بار ورود به سیستم، به چندین برنامه و سرویس دسترسی پیدا کنند. این استراتژی نه تنها به راحتی کاربران کمک میکند، بلکه به کاهش تعداد رمزهای عبور مورد نیاز نیز میانجامد و به این ترتیب مدیریت امنیت را تسهیل میکند.

-

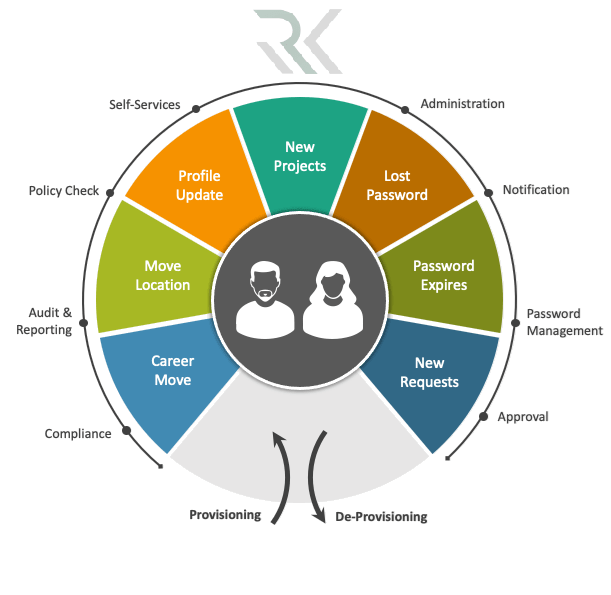

مدیریت چرخه عمر هویت:

مدیریت چرخه عمر هویت:

این استراتژی شامل مدیریت تمام مراحل زندگی یک هویت در سازمان از ایجاد حساب کاربری تا حذف آن است. این فرآیند شامل ارزیابی مداوم دسترسیها و نقشها است تا اطمینان حاصل شود که کاربران در هر مرحله از چرخه عمر خود به درستی و بهروز دسترسی دارند.

-

نظارت و گزارشدهی:

نظارت بر فعالیتهای کاربران و دسترسیها یکی از استراتژیهای کلیدی IAM است. این استراتژی به سازمانها کمک میکند تا فعالیتهای مشکوک را شناسایی کرده و به سرعت واکنش نشان دهند. همچنین، گزارشهای دقیق از فعالیتها به سازمانها کمک میکند تا با مقررات امنیتی و حریم خصوصی مطابقت داشته باشند.

آینده مدیریت هویت و دسترسی و تأثیرات آن در امنیت سایبری

مدیریت هویت و دسترسی بهسرعت در حال تحول است و این تحولات تأثیرات عمیقی بر امنیت سایبری خواهند داشت. با افزایش پیچیدگی حملات سایبری و نیاز به حفاظت از دادههای حساس، سازمانها باید بهسمت راهکارهای پیشرفتهتر و هوشمندتر حرکت کنند. در آینده، استفاده از هوش مصنوعی و یادگیری ماشین در سیستمهای IAM بهبود قابل توجهی در شناسایی رفتارهای مشکوک و پیشبینی تهدیدات به ارمغان میآورد. این فناوریها به سازمانها کمک میکنند تا الگوهای غیرعادی را در زمان واقعی شناسایی کرده و بهسرعت به تهدیدات پاسخ دهند که بهویژه در مواجهه با حملات هدفمند و پیشرفته اهمیت دارد.

با افزایش استفاده از خدمات ابری و قوانین جدید حریم خصوصی IAM باید بهصورت مقیاسپذیر و منعطف طراحی شود. راهکارهای IAM مبتنی بر ابر به سازمانها این امکان را میدهند که بهطور مؤثر هویتها و دسترسیها را مدیریت کنند و در عین حال اطمینان حاصل کنند که بهروزترین استانداردهای امنیتی و حریم خصوصی را رعایت میکنند.

در نتیجه، آینده مدیریت هویت و دسترسی نهتنها به ارتقای امنیت سایبری کمک خواهد کرد بلکه به سازمانها این امکان را میدهد که اعتماد کاربران را افزایش دهند و بهراحتی با چالشهای امنیتی جدید روبرو شوند.

جمعبندی…

مدیریت هویت و دسترسی (IAM) بهعنوان یک ابزار کلیدی در تأمین امنیت سایبری به سازمانها این امکان را میدهد که بهطور مؤثر هویتها و دسترسیهای کاربران را مدیریت کنند. با پیادهسازی راهکارهای IAM سازمانها میتوانند از احراز هویت چندعاملی، سیاستهای دسترسی مبتنی بر نقش و نظارت بر فعالیتهای کاربران بهرهبرداری کنند. این فناوریها نهتنها به کاهش خطرات ناشی از دسترسیهای غیرمجاز کمک میکنند، بلکه باعث افزایش بهرهوری و سهولت در مدیریت حسابهای کاربری میشوند.

با توجه به تحولات آینده در فناوری و افزایش تهدیدات سایبری، IAM در حال تبدیلشدن به یکی از ارکان اصلی استراتژیهای امنیتی سازمانها است. استفاده از هوش مصنوعی، احراز هویت بیومتریک، و راهکارهای مبتنی بر ابر، باعث میشود که IAM بهطور مداوم بهبود یابد و به سازمانها کمک کند تا با چالشهای امنیتی جدید مقابله کنند. در نهایت، با توجه به اهمیت روزافزون حریم خصوصی و حفاظت از دادهها IAM نهتنها به حفظ امنیت اطلاعات کمک میکند بلکه اعتماد کاربران را نیز تقویت مینماید.

موارد اخیر

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN -

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال -

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها -

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

برترین ها

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *