پروتکل Handshaking چیست؟ راهنمای کامل و برسی کاربرد امنیتی در شبکه

در دنیای ارتباطات دیجیتال، هیچ دادهای بدون هماهنگی اولیه میان فرستنده و گیرنده منتقل نمیشود. این هماهنگی ابتدایی که پیش از هر ارتباط مؤثر و امن صورت میگیرد، با مفهومی بهنام Handshaking یا «دستدهی» شناخته میشود. پروتکل Handshaking فرآیندی پایهای در شبکههای کامپیوتری است که به سیستمها اجازه میدهد برای تبادل امن، هماهنگ و قابل اعتماد دادهها، پارامترهای لازم مانند سرعت، روش رمزنگاری یا وضعیت اتصال را بین یکدیگر تنظیم کنند.

پروتکل Handshaking چیست؟

Handshaking یا «دستدهی» در شبکههای رایانهای به فرآیند اولیهای گفته میشود که طی آن دو سیستم قبل از آغاز ارتباط واقعی، پارامترهای لازم برای برقراری یک اتصال موفق و پایدار را با یکدیگر هماهنگ میکنند. این پارامترها میتوانند شامل سرعت انتقال، نوع رمزنگاری، شماره پورت، فرمت داده و سایر شرایط مورد توافق باشند. به بیان ساده، Handshaking نوعی گفتوگوی کوتاه و ابتدایی میان فرستنده و گیرنده است تا از آمادگی یکدیگر برای شروع و ادامه ارتباط مطمئن شوند.

این فرآیند در لایههای مختلف مدل OSI و TCP/IP نقش کلیدی دارد و پایهی بسیاری از پروتکلهای ارتباطی محسوب میشود. بدون اجرای مناسب Handshaking، امکان انتقال امن یا حتی درست داده میان دو نقطه وجود نخواهد داشت. از افتاح ارتباط TCP (سهمرحلهای) گرفته تا برقراری ارتباط رمزنگاریشده در TLS/SSL یا حتی تبادل کلید در شبکههای بیسیم، همه و همه به نوعی نیازمند این فرآیند اولیه هماهنگی هستند.

انواع Handshaking در دنیای شبکه

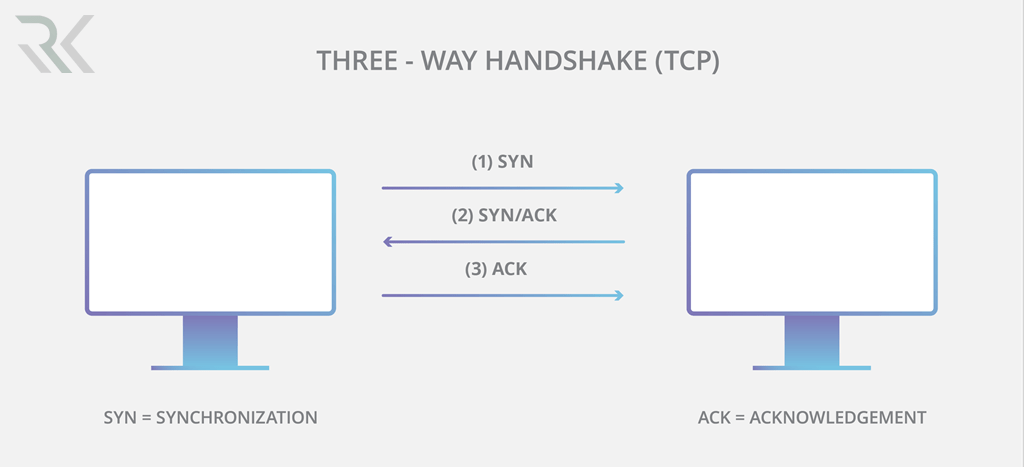

TCP 3-Way Handshake:

در پروتکل TCP، برقراری ارتباط بین دو دستگاه با یک فرآیند سهمرحلهای انجام میشود: SYN → SYN-ACK → ACK. این مدل، اطمینان حاصل میکند که هر دو طرف آماده ارسال و دریافت داده هستند و آدرس و پورتها بهدرستی تبادل شدهاند. این دستدهی پایه اکثر ارتباطهای اینترنتی محسوب میشود.

TLS/SSL Handshake:

در ارتباطات امن مانند HTTPS، قبل از شروع ارسال داده، TLS Handshake اجرا میشود. در این فرآیند، مرورگر و سرور توافق میکنند از چه الگوریتم رمزنگاری استفاده کنند، گواهی SSL سرور را بررسی میکنند و کلیدهای رمزنگاری تولید یا تبادل میگردند. این مرحله تضمین میکند که دادههای کاربران در بستر اینترنت به صورت امن و رمزنگاریشده منتقل خواهد شد.

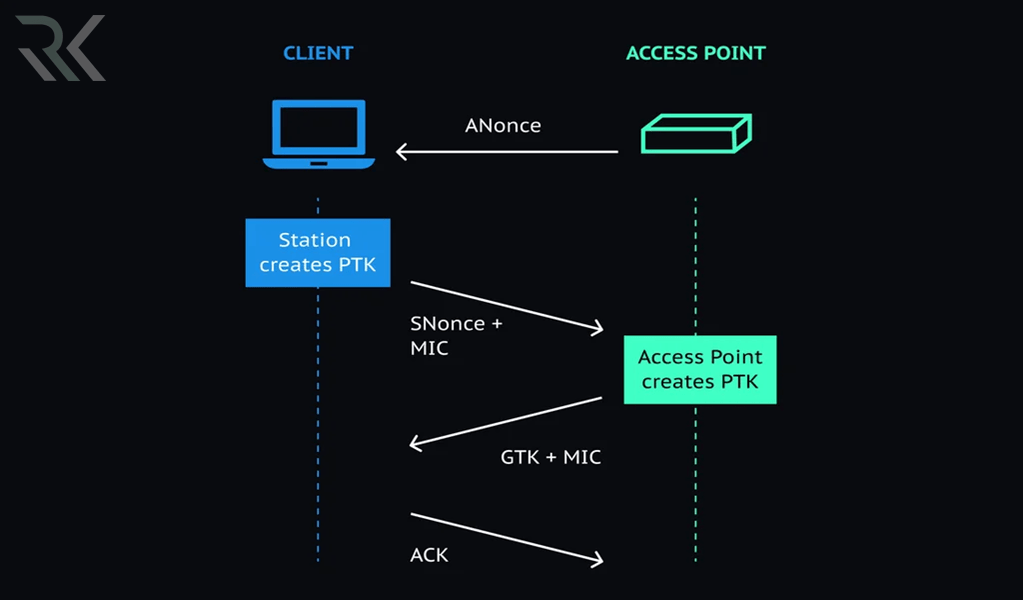

WPA2 4-Way Handshake (در شبکههای Wi-Fi):

در شبکههای بیسیم امن (مانند WPA2)، پس از اتصال کاربر به وایفای، مرحلهای به نام 4-Way Handshake انجام میشود. طی این مرحله، اطلاعات رمزنگاریشده و کلید session بین مودم و دستگاه کاربر تبادل میشود تا از احراز هویت و رمزنگاری ترافیک اطمینان حاصل گردد. این پروتکل پایهی امنیت بیشتر شبکههای خانگی و سازمانی بیسیم است.

Handshaking در Application Layer:

در برخی نرمافزارهای کاربردی یا سرویسهای API نیز فرآیند Handshaking برای تأیید اعتبار یا برقراری نشست امن بین سرویسگیرنده و سرویسدهنده اجرا میشود. مثلاً یک اپلیکیشن ممکن است قبل از ارسال درخواست واقعی، کلید API را تأیید و تنظیمات نشست را با سرور همگامسازی کند.

تفاوت TCP Handshake و TLS Handshake:

TCP Handshake فرآیندی در لایه انتقال (Layer 4) مدل OSI است که برای برقراری یک ارتباط قابل اعتماد و پایدار بین دو دستگاه استفاده میشود. در این مدل، سه پیام SYN، SYN-ACK و ACK رد و بدل میشوند تا اطمینان حاصل شود که هر دو طرف قادر به تبادل داده هستند. TCP Handshake به تنهایی امنیت یا رمزنگاری ارائه نمیدهد، بلکه تنها بستر برقراری ارتباط را فراهم میکند.

در مقابل TLS Handshake در لایه کاربرد (یا بین لایههای Transport و Application) اجرا میشود و هدف آن ایجاد یک کانال رمزنگاریشده و امن میان کلاینت و سرور است. در این دستدهی گواهی دیجیتال سرور بررسی میشود، کلیدهای رمزنگاری تبادل یا تولید و توافق بر سر الگوریتمها انجام میگیرد. در واقع، TLS Handshake امنیت و رمزنگاری را روی ارتباط TCP اضافه میکند، درحالیکه TCP Handshake از نظر امنیتی خنثی است.

TCP Handshake |

TLS Handshake |

|

|---|---|---|

|

لایه اجرا |

Transport Layer (لایه ۴ مدل OSI) |

بین لایههای Transport و Application |

|

هدف |

برقرار کردن ارتباط پایدار و قابل اعتماد |

ایجاد کانال رمزنگاریشده و امن |

|

مراحل |

SYN → SYN-ACK → ACK |

بستگی به نسخه TLS، شامل تبادل کلید، گواهینامه و... |

|

ارائه رمزنگاری |

❌ ندارد |

✅ دارد |

|

کاربرد اصلی |

پایه ارتباط IP، مثل HTTP، FTP |

ارتباطات امن مثل HTTPS، FTPS، SMTPS |

|

آسیبپذیریهای رایج |

SYN Flood، Spoofing |

رایجترین: Downgrade Attack، MITM |

|

وابستگی به گواهی SSL |

❌ خیر |

✅ بله |

چرا Handshaking برای امنیت کاربردی است؟

Handshaking نقش کلیدی در تأمین امنیت ارتباطات شبکهای دارد، زیرا اولین نقطهای است که در آن دو سیستم قبل از تبادل داده واقعی، هویت، قابلیتها و روشهای رمزنگاری را بررسی و تنظیم میکنند. در این فرآیند، اطلاعاتی مانند کلیدهای رمزنگاری، گواهیهای SSL، یا پروتکلهای امنیتی رد و بدل میشوند که مبنای ایجاد ارتباطی محرمانه، تاییدشده و بدون شنود خواهد بود. اگر Handshake بهدرستی انجام نشود یا آسیبپذیری داشته باشد، کل ارتباط ممکن است در معرض حملاتی مانند Man-in-the-Middle (MITM)، Spoofing یا Downgrade Attack قرار بگیرد.

چگونه میتوان امنیت Handshake را ارتقا داد؟

استفاده از الگوریتمهای رمزنگاری قوی:

اطمینان از اینکه پروتکل Handshake از الگوریتمهای رمزنگاری مدرن مانند TLS 1.3 یا AES-GCM استفاده میکند، باعث افزایش مقاومت در برابر حملات رمزگشایی و Downgrade خواهد شد. باید از نسخههای منسوخ مانند TLS 1.0 یا RC4 دوری کرد.

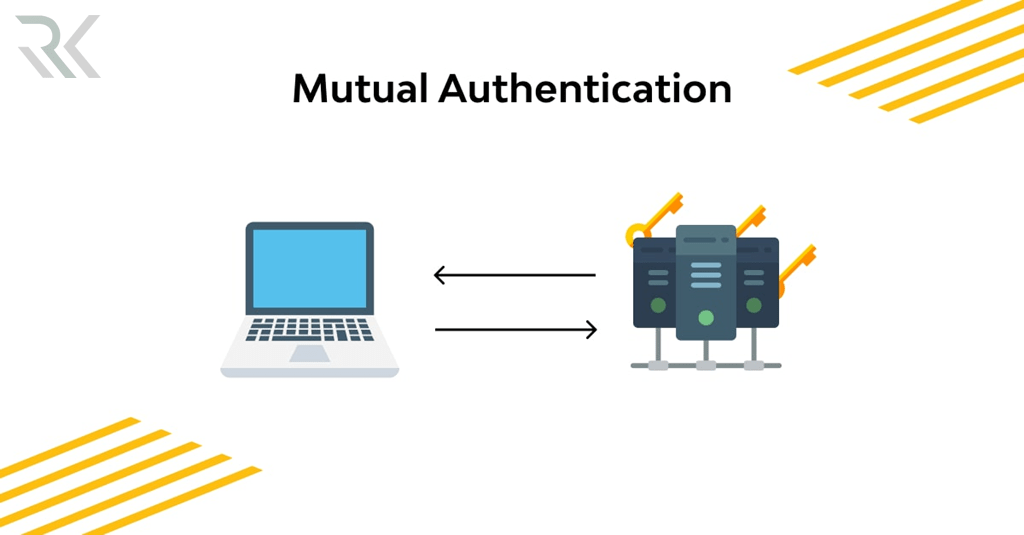

فعالسازی احراز هویت دوطرفه (Mutual Authentication):

در بسیاری از Handshakeها فقط سمت سرور تأیید میشود. با فعالسازی احراز هویت متقابل، هم کلاینت و هم سرور هویت یکدیگر را بررسی میکنند که مانع از ورود افراد یا دستگاههای غیرمجاز به ارتباط میشود.

بررسی اعتبار گواهینامهها (Certificate Validation):

در TLS Handshake، صحت گواهی SSL باید بهدقت بررسی شود. گواهی معیوب یا جعلی میتواند امکان حملات MITM را فراهم کند. استفاده از گواهیهای معتبر و بهروز از مراکز صدور قانونی (CA) حیاتی است.

تنظیم تایماوت و محدودیت تکرار:

محدود کردن تعداد تلاشهای ناموفق و تنظیم timeout مشخص برای آغاز Handshake، باعث جلوگیری از حملاتی مانند SYN Flood یا حمله منابع سرور میشود و پایداری سیستم را افزایش میدهد.

استفاده از بروزرسانیهای منظم:

سیستمهای رمزنگاری و پروتکلها دائماً در معرض کشف آسیبپذیریهای جدید هستند. با بروزرسانی منظم نرمافزارها، پروتکلها و کتابخانههای امنیتی، اطمینان حاصل میشود که ارتباطات دستدهی شما همواره بر بستر امنی برقرار میشود.

جمعبندی…

پروتکلهای Handshaking از پایهایترین اما مهمترین بخشهای ارتباطات دیجیتال هستند که پیش از تبادل هرگونه داده، زمینهسازی و هماهنگی لازم بین دو سیستم را فراهم میکنند. از راهاندازی ارتباط TCP گرفته تا شروع یک اتصال رمزنگاریشده در HTTPS یا وایفای، همه به نوعی از Handshake بهره میبرند. این فرآیند نهتنها باعث پایداری ارتباط میشود، بلکه با اجرای صحیح و ایمن آن، میتوان جلوی بسیاری از حملات مانند MITM و spoofing را گرفت. در دنیای امروز، امنیت ارتباطات از همان اولین “دست دادن” آغاز میشود.

موارد اخیر

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

برترین ها

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *