آشنایی با انواع حملات Flood و روشهای مقابله با آنها

حملات Flood یکی از رایجترین و مؤثرترین روشهای حملات سایبری هستند که با ارسال حجم بالایی از ترافیک به سمت یک سیستم یا شبکه، منابع آن را مصرف کرده و باعث اختلال یا از کار افتادن سرویس میشوند. آشنایی با انواع این حملات نقش مهمی در تقویت امنیت زیرساختهای دیجیتال دارد و به مدیران شبکه کمک میکند تا دفاع مؤثرتری در برابر تهدیدات پیادهسازی کنند.

منظور از حمله Flood چیست؟

حملات Flood نوعی حمله DDoS هستند که هدف آنها ارسال حجم بالایی از ترافیک به سمت سرورها یا شبکهها بهمنظور اشباع منابع و اختلال در خدمات است. در این حملات مهاجم تلاش میکند تا منابع سیستم هدف را مانند پهنای باند، پردازش و حافظه مصرف کند و بدین ترتیب دسترسی به سرویس را برای کاربران واقعی مختل نماید. این حملات معمولاً با استفاده از پروتکلهای مختلفی نظیر TCP، UDP یا ICMP انجام میشود و میتوانند تأثیرات جدی بر عملکرد و اعتبار سیستمها داشته باشند.

حملات DoS و DDoS:تهدیدات سایبری و روشهای مقابله

ویژگیهای عمومی حملات Flood

حجم بالای ترافیک:

حملات Flood معمولاً با ارسال حجم عظیمی از دادهها به سمت هدف، سعی در مصرف منابع سیستم دارند. این حجم بالا باعث میشود که سرور یا شبکه هدف نتواند درخواستهای واقعی کاربران را پردازش کند و در نتیجه سرویس مختل میشود.

اختلال در منابع سیستم:

یکی از ویژگیهای اصلی حملات Flood این است که منابع سیستم هدف، مانند پردازشگر (CPU)، حافظه (RAM) و پهنای باند به طور کامل یا تقریباً به طور کامل اشغال میشود. این مصرف زیاد منابع میتواند باعث کاهش شدید کارایی سیستم و حتی از کار افتادن آن شود.

عدم نیاز به دسترسی به اطلاعات حساس:

بر خلاف بسیاری از حملات دیگر که به دسترسی به اطلاعات حساس نیاز دارند، حملات Flood عمدتاً با ارسال حجم زیادی از ترافیک به هدف انجام میشوند و نیازی به نفوذ به سیستم ندارند. این باعث میشود که حمله Flood بهطور عمومی در دسترس و قابل استفاده برای مهاجمان باشد.

دشواری در شناسایی منابع واقعی ترافیک:

در حملات Flood معمولاً ترافیک از چندین منبع مختلف ارسال میشود که تشخیص ترافیک مخرب از ترافیک قانونی را دشوار میسازد. این ویژگی، شناسایی و مقابله با حملات را پیچیدهتر میکند.

هدف قرار دادن لایههای مختلف شبکه:

حملات Flood میتوانند بر روی لایههای مختلف شبکه هدف قرار بگیرند، از جمله لایه شبکه (IP)، لایه انتقال (TCP/UDP) و لایه اپلیکیشن (HTTP). این ویژگی باعث میشود که این نوع حملات بسیار متنوع و دشوار در شناسایی و مقابله باشند.

انواع حملات Flood در شبکههای امروزی

حمله SYN Flood

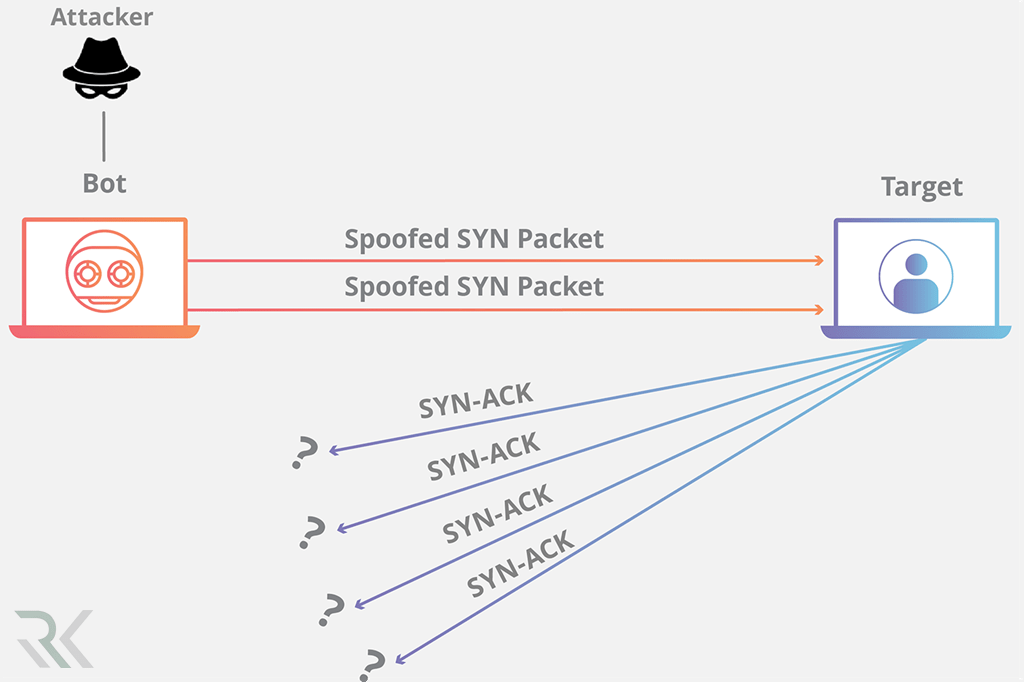

حمله SYN Flood یکی از انواع حملات DDoS است که به لایه اتصال TCP مربوط میشود. در این حمله، مهاجم با ارسال تعداد زیادی بسته SYN (که بخشی از فرآیند سهطرفه TCP هستند) به سمت سرور هدف، تلاش میکند تا منابع آن را اشغال کند. سرور هدف منتظر پاسخ از سوی این بستهها میماند، اما چون این بستهها جعلی هستند یا از منابع مختلف ارسال میشوند، سرور قادر به تکمیل اتصال نمیشود و منابع آن اشغال میشود. این امر میتواند منجر به افت عملکرد یا از کار افتادن سرور شود.

آشنایی با حمله SYN Flood و روشهای مقابله با آن

حمله UDP Flood

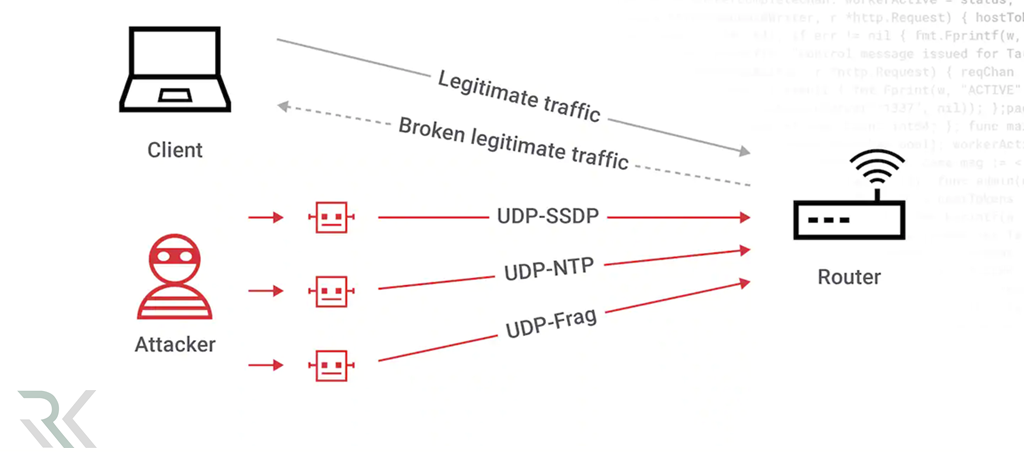

حمله UDP Flood یکی از انواع حملات Flood است که بر پایه پروتکلUDP اجرا میشود. در این حمله مهاجم با ارسال حجم زیادی از بستههای UDP به پورتهای مختلف سرور هدف، سعی میکند منابع آن را مصرف کند. بستههای UDP معمولاً نیاز به ارتباط دوطرفه ندارند و سرور هدف مجبور است هر بسته را پردازش کند. به دلیل اینکه سرور هیچ پاسخی نمیدهد، این نوع حمله میتواند بدون اطلاع سرور هدف باعث کاهش عملکرد و از کار افتادن آن شود.

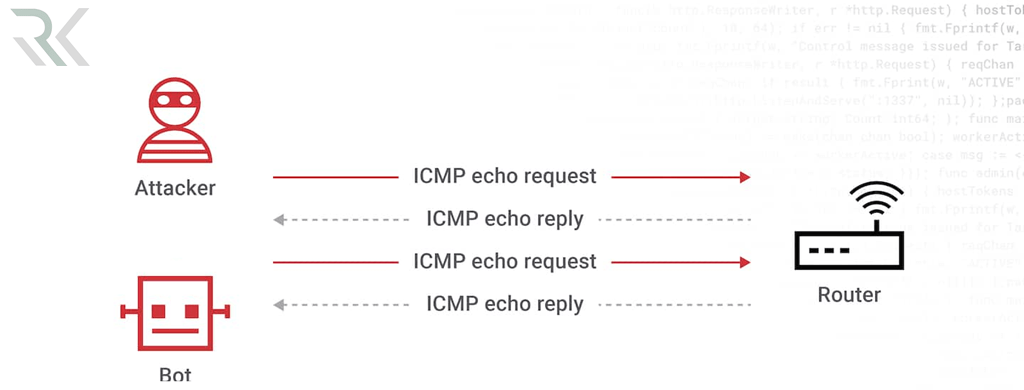

حمله ICMP Flood

حمله ICMP Flood یا Ping Flood نوعی حمله است که از پروتکلICMP استفاده میکند. در این حمله، مهاجم تعداد زیادی بسته Ping به سمت سرور هدف ارسال میکند. هدف این حمله اشباع منابع سرور است، بهویژه پهنای باند شبکه. سرور هدف که مجبور به پردازش هر درخواست Ping میشود، منابع خود را مصرف کرده و در نهایت ممکن است قادر به پاسخدهی به درخواستهای واقعی نباشد. این حمله میتواند باعث کاهش سرعت شبکه و حتی از کار افتادن سرور شود.

حمله ICMP Flood چیست و با حملات DDoS چه تفاوتی دارد؟

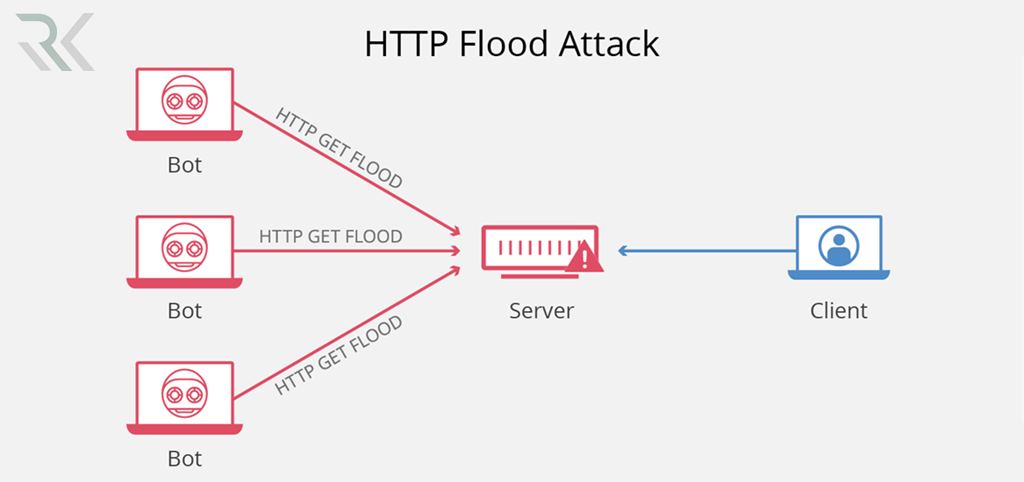

حمله HTTP Flood

حمله HTTP Flood نوعی حمله DDoS است که بر لایه اپلیکیشن و پروتکل HTTP تمرکز دارد. در این حمله، مهاجم با ارسال تعداد زیادی درخواست HTTP به سرور هدف، تلاش میکند تا منابع سرور را اشغال کند و آن را دچار اختلال نماید. این حملات ممکن است به شکل درخواستهای جعلی و بیپاسخ یا با درخواستهای معتبر به صفحات مختلف سایت هدف باشند. هدف این حمله از بین بردن توان پردازشی سرور و کاهش کیفیت خدمات به کاربران واقعی است.

حمله HTTP Flood چیست و چگونه از آن جلوگیری کنیم؟

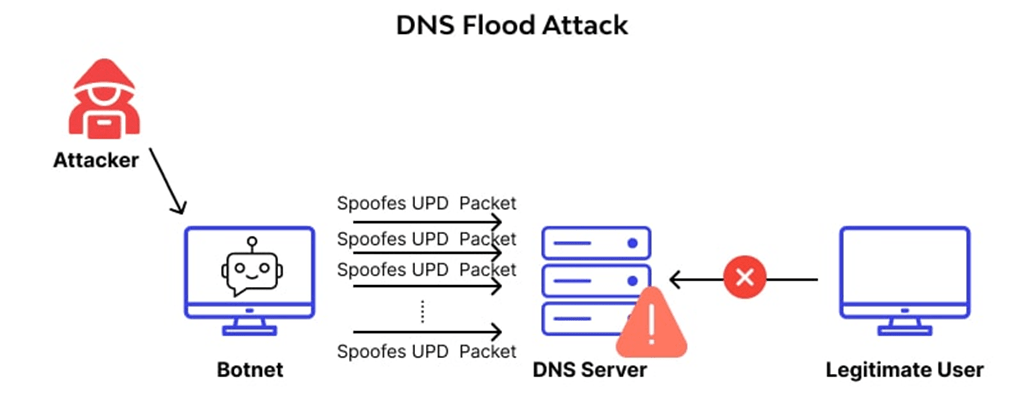

حمله DNS Flood

حمله DNS Flood نوعی حمله DDoS است که سرورهای DNS را هدف قرار میدهد. در این حمله مهاجم با ارسال تعداد زیادی درخواست به سرور DNS سعی میکند تا آن را تحت فشار قرار داده و باعث اختلال در عملکرد آن شود. سرور DNS که مسئول ترجمه نام دامنهها به آدرسهای IP است، باید به هر درخواست پاسخ دهد و هنگامی که حجم درخواستها زیاد شود، منابع سرور اشغال میشود و ممکن است به قطع دسترسی به خدمات اینترنتی منجر شود.

حمله DNS Flood چیست و چگونه با آن مقابله کنیم؟

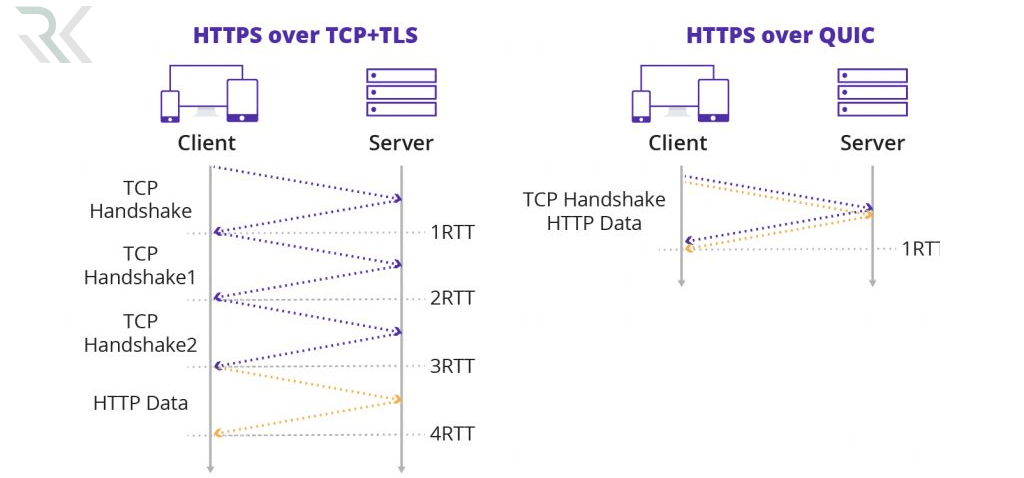

حمله QUIC Flood

حمله QUIC Flood یک نوع حمله DDoS است که از پروتکل QUIC استفاده میکند. QUIC یک پروتکل ارتباطی جدید است که گوگل آن را برای بهبود سرعت و امنیت ارتباطات اینترنتی طراحی کرده است. در این حمله مهاجم از QUIC برای ارسال حجم زیادی از درخواستها به سرور هدف استفاده میکند. هدف این حمله مصرف منابع سرور و ایجاد اختلال در خدمات است. به دلیل ویژگیهای QUIC شناسایی و مقابله با این حمله پیچیدهتر از سایر حملات Flood میشود.

بررسی کامل حمله QUIC Flood و روشهای مقابله با آن

تفاوت حملات DoS و DDoS با حملات Flood

حملات DoS (Denial of Service) و DDoS (Distributed Denial of Service) به طور کلی هدف مشابهی دارند که همانا از کار انداختن یا مختل کردن سرویسهای آنلاین است. با این حال تفاوت اصلی در نحوه اجرای این حملات است. در حملات DoS مهاجم معمولاً از یک دستگاه واحد برای ارسال درخواستهای مخرب به سمت هدف استفاده میکند، در حالی که در حملات DDoS مهاجم از چندین دستگاه (که معمولاً به صورت شبکههای botnet هستند) برای حمله استفاده میکند. این تفاوت باعث میشود که حملات DDoS به مراتب پیچیدهتر و سختتر در شناسایی و مقابله باشند.

Botnet چیست؟هر آنچه که راجب باتنتها باید بدانید!

حملات Flood یکی از انواع حملات DoS یا DDoS هستند که به طور خاص از روش ارسال حجم زیادی از ترافیک به سمت هدف برای مصرف منابع آن استفاده میکنند. در این حملات مهاجم تلاش میکند تا منابع شبکه، سرور یا سیستم هدف را از کار بیندازد. تفاوت عمده حملات Flood با حملات DoS و DDoS در این است که حملات Flood معمولاً با ارسال تعداد زیادی بسته اطلاعاتی به سمت هدف، فشار شدیدی بر منابع سیستم ایجاد میکنند. این حملات میتوانند به صورت مستقل یا بخشی از حملات بزرگتر DDoS یا DoS باشند.

حملات DoS |

حملات DDoS |

حملات Flood |

|

|---|---|---|---|

|

منبع حمله |

یک دستگاه واحد |

چندین دستگاه (شبکه رباتی) |

معمولاً از چندین منبع |

|

هدف |

مختل کردن سرویس هدف |

مختل کردن سرویس هدف |

مصرف منابع هدف |

|

مقیاس حمله |

محدود به یک منبع |

مقیاس وسیع و توزیعشده |

معمولاً برای فشار به شبکه یا سرور |

|

پیچیدگی شناسایی |

سادهتر به دلیل منبع واحد |

پیچیدهتر به دلیل منابع متعدد |

بسته به حجم و منبع ترافیک |

|

سختی مقابله |

نسبتاً آسانتر برای دفاع |

سختتر به دلیل توزیعشدگی منابع |

میتواند بسته به نوع Flood متفاوت باشد |

روشهای مقابله و جلوگیری از حملات Flood

استفاده از فایروالها و سیستمهای جلوگیری از حملات

یکی از اولین روشهای مقابله با حملات Flood استفاده از فایروالها و سیستمهای جلوگیری از حملات (IPS/IDS) است که میتوانند درخواستهای مشکوک و حجم بالای ترافیک را شناسایی و فیلتر کنند. این سیستمها میتوانند ترافیک ورودی را تجزیه و تحلیل کرده و درخواستهایی که به نظر غیرمجاز یا مشکوک میرسند را مسدود کنند، به این ترتیب از ایجاد فشار زیاد بر روی سرور جلوگیری میکنند.

استفاده از سرویسهای محافظتی ضد حملات DDoS

سرویسهای محافظتی مانند Cloudflare و Akamai میتوانند ترافیک حملات DDoS و Flood را قبل از رسیدن به سرور هدف فیلتر کنند. این سرویسها با استفاده از شبکههای توزیعشده، درخواستهای غیرمجاز را شناسایی و از بین میبرند، به این ترتیب از بارگذاری بیش از حد سرور و از کار افتادن آن جلوگیری میشود. این سرویسها همچنین میتوانند در مواقع حملات شدید، ترافیک را به سرورهای دیگر هدایت کنند.

تقویت زیرساختها و منابع شبکه

برای مقابله با حملات Flood باید زیرساختهای شبکه و سرور به اندازه کافی مقاوم باشند. تقویت منابع سختافزاری مانند افزایش ظرفیت پهنای باند، تقویت پردازشگرها و حافظه و استفاده از سرورهای توزیعشده میتواند سرور را در برابر حملات Flood مقاومتر کند. این کار میتواند به تحمل بارهای بالا و جلوگیری از از کار افتادن سرور کمک کند.

استفاده از پروتکلهای ضد حملات مانند Rate Limiting

Rate Limiting یا محدودسازی نرخ درخواستها یکی از روشهای موثر برای کاهش تاثیر حملات Flood است. این روش به شما اجازه میدهد تا تعداد درخواستهای ورودی به سرور را محدود کنید و از رسیدن ترافیک اضافی به سرور جلوگیری نمایید. این میتواند برای مقابله با حملات Flood مبتنی بر پروتکلهایی مانند HTTP، DNS، یا ICMP مفید باشد.

شناسایی و مسدودسازی آدرسهای IP مهاجم

یکی دیگر از روشهای مقابله با حملات Flood شناسایی و مسدودسازی آدرسهای IP مهاجم است. در این روش، با استفاده از ابزارهایی مانند Fail2ban یا سیستمهای مشابه، میتوان IPهای مکرر و مشکوک را شناسایی کرده و آنها را به طور موقت یا دائم مسدود کرد. این کار از ارسال درخواستهای مخرب از سوی این آدرسها جلوگیری میکند.

جمعبندی…

حملات Flood یکی از خطرناکترین تهدیدات برای شبکهها و سرورهای آنلاین هستند که میتوانند منجر به اختلالات جدی در دسترسی به خدمات شوند. این حملات از انواع مختلفی برخوردارند که هرکدام به نوعی منابع سیستم هدف را مورد حمله قرار میدهند. روشهای مختلفی برای شناسایی، مقابله و جلوگیری از این حملات وجود دارد که میتوانند به تقویت امنیت و حفظ عملکرد صحیح سیستمها کمک کنند. استفاده از ابزارهای محافظتی، تقویت زیرساختها و شناسایی آدرسهای IP مهاجم از جمله استراتژیهای موثر در این زمینه هستند.

موارد اخیر

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

برترین ها

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *