همهچیز درباره حمله DNS Tunneling و روش های مقابله

DNS بهعنوان ستون فقرات اینترنت، نقش اساسی در تبدیل نام دامنهها به آدرسهای IP ایفا میکند و عملکرد صحیح بسیاری از خدمات آنلاین به امنیت آن وابسته است. با این حال، ضعفهای امنیتی در DNS میتواند آن را به هدفی جذاب برای حملات سایبری تبدیل کند، که نتیجه آن اختلال در ارتباطات، نشت اطلاعات حساس و سوءاستفادههای گسترده است. از این رو، توجه به امنیت DNS و مقابله با حملاتی مانند DNS Tunneling برای حفاظت از شبکهها و کاربران حیاتی است.

حمله DNS Tunneling چیست؟

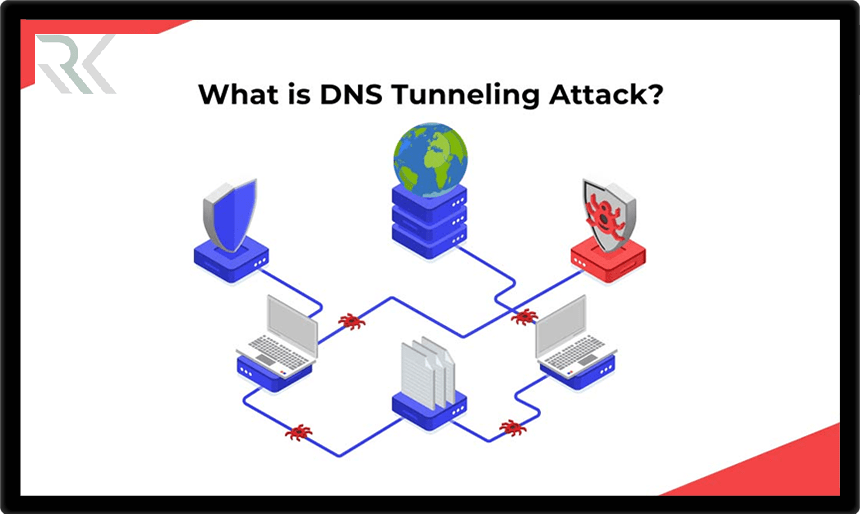

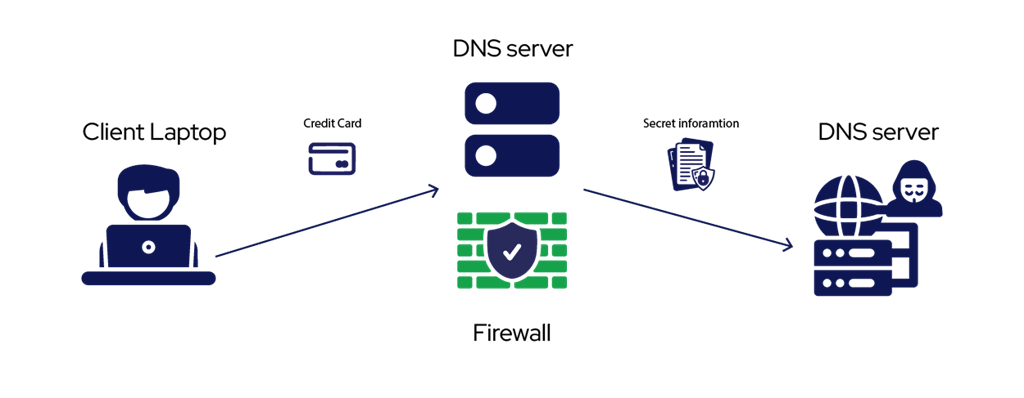

DNS Tunneling یکی از حملات پیشرفته سایبری است که در آن مهاجمان از پروتکل DNS که به طور معمول برای تبدیل نام دامنهها به آدرسهای IP استفاده میشود، بهعنوان یک کانال برای ارسال دادهها یا دستورات مخرب استفاده میکنند. در این حمله مهاجمان با قرار دادن دادههای مخرب در درخواستها و پاسخهای DNS از این پروتکل برای انتقال اطلاعات میان سیستمهای آلوده و سرور کنترل خود (C2) استفاده میکنند. این روش به مهاجمان اجازه میدهد که از فیلترها و فایروال عبور کنند، زیرا بسیاری از سازمانها ترافیک DNS را به طور پیشفرض ایمن یا محدود نمیکنند.

نحوه عملکرد DNS Tunneling

DNS Tunneling با سوءاستفاده از درخواستها و پاسخهای پروتکل DNS بهعنوان یک کانال ارتباطی بین مهاجم و سرور کنترل (C2) عمل میکند. در این حمله مهاجم ابتدا یک دامنه مخرب را ثبت کرده و آن را به سرور خود متصل میکند. سپس سیستم قربانی آلوده میشود و دادههای حساس یا دستورات اجرایی در قالب درخواستهای DNS (مانند کوئریهای نام دامنه) کدگذاری شده و به سرور مخرب ارسال میشوند.

سرور مهاجم نیز پاسخهای DNS را بهگونهای طراحی میکند که شامل دادهها یا دستورات مخفی باشد. این روش به مهاجمان امکان عبور از دیوارههای آتش و مکانیزمهای امنیتی را میدهد، زیرا ترافیک DNS معمولاً نظارت دقیقی نمیشود.

چگونه حملات DNS Tunneling شناسایی میشوند؟

-

تحلیل حجم غیرعادی ترافیک DNS

حملات DNS Tunneling معمولاً حجم بالایی از ترافیک DNS غیرعادی تولید میکنند. تحلیل دقیق ترافیک شبکه و شناسایی الگوهای غیرمعمول میتواند اولین گام برای تشخیص این حملات باشد.

-

بررسی طول و فرمت کوئریهای DNS

کوئریهای DNS در حملات Tunneling معمولاً طولانیتر و حاوی کاراکترهای غیرمعمول هستند. بررسی دقیق محتوای کوئریها میتواند این درخواستهای مشکوک را شناسایی کند.

-

تشخیص الگوهای تکراری در درخواستهای DNS

در حملات DNS Tunneling، درخواستهای مشابه بهطور مکرر ارسال میشوند. شناسایی این الگوهای تکراری میتواند نشاندهنده فعالیت مشکوک باشد.

-

تحلیل ارتباطات با دامنههای ناشناخته یا مشکوک

بررسی ارتباطات با دامنههایی که بهتازگی ثبت شدهاند یا شهرت کمی دارند، میتواند به شناسایی حملات کمک کند. مهاجمان معمولاً از دامنههای ناشناخته استفاده میکنند.

راهکارهای جلوگیری و مقابله با حملات DNS Tunneling

-

استفاده از فایروالهای DNS

فایروالهای DNS میتوانند درخواستهای مشکوک را فیلتر کرده و از برقراری ارتباط با دامنههای غیرمجاز جلوگیری کنند. این ابزارها به شما امکان میدهند تا کنترل دقیقی بر ترافیک DNS داشته باشید و فعالیتهای غیرعادی را شناسایی کنید.

-

نظارت مداوم بر ترافیک DNS

تحلیل ترافیک DNS با ابزارهای نظارتی پیشرفته به شناسایی الگوهای مشکوک مانند طولانی بودن کوئریها، حجم غیرعادی ترافیک و ارتباطات با دامنههای ناشناخته کمک میکند. این نظارت مداوم برای جلوگیری از حملات ضروری است.

-

استفاده از رمزنگاری در ارتباطات DNS

استفاده از پروتکلهای رمزنگاریشده مانند DNS over HTTPS (DoH) یا DNS over TLS (DoT) میتواند از شنود و تغییر دادهها در مسیر جلوگیری کند. این روشها امنیت کلی ارتباطات DNS را افزایش میدهند.

-

پیادهسازی سیستمهای تشخیص نفوذ (IDS)

سیستمهای تشخیص نفوذ میتوانند ترافیک شبکه را بهصورت مداوم مانیتور کرده و فعالیتهای مشکوک مانند DNS Tunneling را شناسایی کنند. این ابزارها در کنار فایروالها و سایر راهکارهای امنیتی، یک لایهی اضافی از محافظت ایجاد میکنند.

سیستمهای تشخیص نفوذ (IDS): اهمیت + انواع و راهکارهای امنیتی

جمعبندی…

حمله DNS Tunneling یکی از تهدیدات پیچیده و پیشرفته در فضای سایبری است که از پروتکل DNS برای انتقال دادههای غیرمجاز و انجام فعالیتهای مخرب استفاده میکند. این حملات میتوانند امنیت شبکهها و اطلاعات حساس را به خطر بیندازند. با شناسایی بهموقع، نظارت دقیق بر ترافیک DNS و استفاده از ابزارهای امنیتی پیشرفته میتوان از وقوع چنین حملاتی جلوگیری کرد و امنیت شبکه را افزایش داد.

موارد اخیر

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

برترین ها

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *