حمله DNS Amplification چیست و چگونه انجام می شود؟ نحوه مقابله با آن

حملات DNS Amplification یکی از انواع حملات DDoS است که در آن مهاجم با سوءاستفاده از سیستمهای نام دامنه (DNS) به افزایش حجم ترافیک شبکه میپردازد و هدف حمله را با ارسال حجم عظیمی از درخواستهای جعلی و پاسخهای بزرگتر، به طرز قابل توجهی تحت فشار قرار میدهد. این حملات به دلیل بهرهبرداری از سرورهای DNS که به طور عمومی در دسترس هستند، میتوانند با سرعت بالا و تاثیر زیادی انجام شوند و برای سازمانها و شرکتها تهدیدی جدی به حساب بیایند. در این مقاله به بررسی نحوه عملکرد این حملات، خطرات آنها و روشهای پیشگیری از آنها خواهیم پرداخت.

حمله DNS Amplification چیست؟

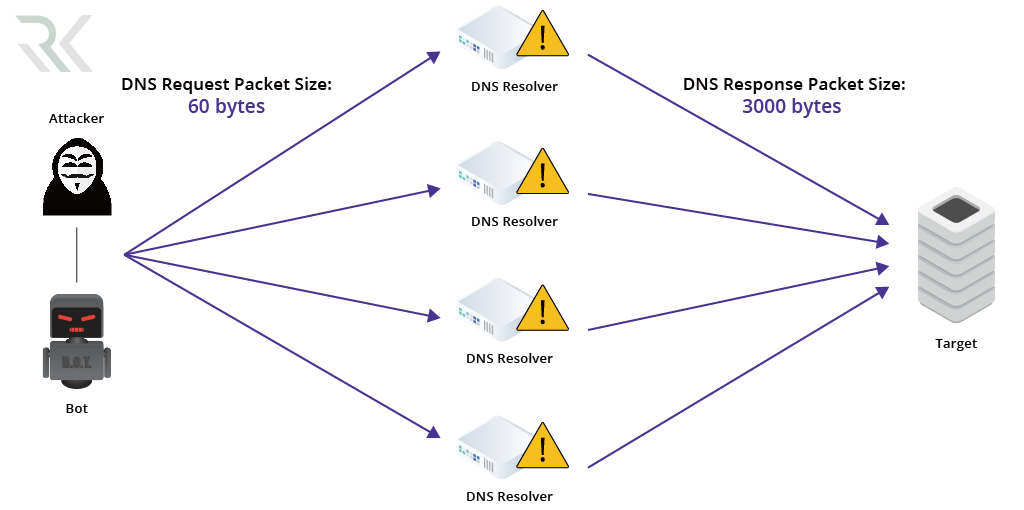

حمله DNS Amplification یک نوع حمله توزیعشده انکار سرویس (DDoS) است که در آن مهاجم با ارسال درخواستهای DNS کوچک و بهینهشده به سرورهای DNS عمومی، پاسخهای بزرگتری را به آدرس IP قربانی ارسال میکند. این حمله بهطور غیرمستقیم باعث ارسال حجم زیادی از ترافیک به سمت هدف میشود، بدون اینکه مهاجم خود حجم زیادی از داده را مستقیماً ارسال کند. این نوع حمله با جعل آدرس IP درخواستها، از سرورهای DNS به عنوان ابزاری برای تقویت ترافیک استفاده میکند. در نتیجه، قربانی با حجم زیادی از دادهها مواجه میشود که میتواند باعث اختلال در خدمات و منابع شبکه شود.

حمله DNS Amplification چگونه انجام میشود؟

حمله DNS Amplification بهطور کلی در چند مرحله اصلی انجام میشود که در هر مرحله مهاجم از تکنیکهای خاصی برای بهدست آوردن نتایج دلخواه خود استفاده میکند. در ادامه، مراحل این حمله بهتفصیل توضیح داده شده است:

-

شبیهسازی درخواست:

DNSدر این مرحله، مهاجم یک درخواست DNS به سرورهای DNS عمومی ارسال میکند، اما با جعل آدرس IP فرستنده (IP spoofing) آدرس قربانی را بهعنوان آدرس فرستنده قرار میدهد. این جعل آدرس باعث میشود که سرور DNS پاسخ خود را بهجای مهاجم، به سمت قربانی هدایت کند.

-

ارسال درخواست به سرورهای DNS عمومی:

مهاجم درخواستهای DNS را به سرورهایی که قابلیت پاسخدهی به درخواستهای DNS دارند ارسال میکند. این سرورها معمولاً بهعنوان Open DNS Resolvers شناخته میشوند و دسترسی عمومی دارند. بهدلیل اینکه این سرورها به درخواستها پاسخ میدهند، مهاجم قادر است از آنها برای ارسال پاسخهای بزرگ به سمت قربانی استفاده کند.

-

تقویت ترافیک:

در این مرحله درخواستهای DNS که به سرورهای عمومی ارسال میشوند معمولاً پاسخهای بزرگتری را تولید میکنند. سرورهای DNS معمولاً پاسخهای بزرگتری نسبت به درخواستهای اولیه خود ارسال میکنند، بهویژه زمانی که درخواستها شامل دامنههایی هستند که نیاز به انجام عملیات پیچیدهتری دارند. این ویژگی باعث میشود که حجم ترافیک تقویتشده به سمت قربانی هدایت شود.

-

ارسال پاسخها به قربانی:

پس از دریافت درخواستهای جعلی، سرورهای DNS پاسخهای بزرگتری را به آدرس IP قربانی ارسال میکنند. این پاسخها میتوانند باعث مصرف پهنای باند و اختلال در منابع سیستم قربانی شوند، زیرا سیستم هدف با حجم زیادی از ترافیک مواجه میشود که قادر به مدیریت آن نیست.

-

تکرار فرآیند و مقیاسپذیری:

یکی از ویژگیهای حمله DNS Amplification این است که مهاجم میتواند این فرآیند را بهطور گسترده تکرار کند. با ارسال درخواستهای متعدد به سرورهای مختلف DNS و جعل آدرس IP برای هر یک از این درخواستها، مهاجم میتواند حجم ترافیک بسیار زیادی به سمت قربانی هدایت کند، که به راحتی میتواند به اختلال در سرویس و کاهش عملکرد شبکه منجر شود.

پروتکل DNS چه ضعفهایی در برابر حملات Amplification دارد؟

پروتکل DNS (سیستم نام دامنه) یکی از اجزای حیاتی اینترنت است که به ترجمه نامهای دامنه به آدرسهای IP میپردازد. این پروتکل به دلیل ویژگیهای طراحیاش، در برابر حملات Amplification آسیبپذیر است. در این بخش، به بررسی ضعفهای DNS که حملات Amplification را تسهیل میکند، خواهیم پرداخت.

عدم تایید هویت درخواستها

یکی از بزرگترین ضعفها در پروتکل DNS نبود مکانیزم تایید هویت برای درخواستها است. سرورهای DNS به طور پیشفرض به درخواستهای دریافتی پاسخ میدهند، بدون آن که صحت و اعتبار منبع درخواست را بررسی کنند. این ویژگی، به مهاجمین اجازه میدهد که درخواستها را از منابع جعلی ارسال کنند و سرورهای DNS پاسخهای بزرگتری به مقصد هدف ارسال کنند.

پاسخهای بزرگتر از درخواستها

پروتکل DNS برای برخی از درخواستها مانند درخواستهای مربوط به رکوردهای DNS با اندازه بزرگ پاسخ میدهد. این پاسخها میتوانند به مراتب از درخواستهای ارسالی بزرگتر باشند، که این ویژگی در حملات Amplification مورد سوءاستفاده قرار میگیرد. مهاجمین با ارسال یک درخواست کوچک به سرور DNS، میتوانند پاسخی بسیار بزرگتر از آنچه که ارسال کردهاند دریافت کنند، که باعث افزایش شدت حمله میشود.

عدم اعمال محدودیتهای مناسب در پاسخها

بسیاری از سرورهای DNS از سیاستهای محدودسازی مناسب برای پاسخها بهره نمیبرند. این بدان معناست که سرورها میتوانند بدون در نظر گرفتن منابع موجود یا جلوگیری از پاسخهای بزرگ به درخواستهای ناشناس، به درخواستهای مختلف پاسخ دهند. این ضعف باعث میشود که حملات Amplification به راحتی شکل بگیرند.

تأثیر حملات DNS Amplification بر شبکهها

حملات DNS Amplification میتوانند تأثیرات مخربی بر شبکهها و خدمات اینترنتی داشته باشند. در این بخش، به بررسی تأثیرات این نوع حملات بر شبکهها خواهیم پرداخت.

کاهش عملکرد و قطعی خدمات

یکی از مهمترین تأثیرات حملات DNS Amplification کاهش عملکرد یا قطع خدمات است. در این نوع حملات، سرورهای DNS با ارسال حجم بالایی از ترافیک به سمت هدف، باعث میشوند که منابع شبکه مصرف زیادی داشته باشند. این باعث میشود که سرورهای مقصد قادر به پاسخدهی به درخواستهای معمول نباشند و خدمات آنلاین مختل شوند. این اختلال میتواند به از دست رفتن دسترسی به وبسایتها و برنامهها منجر شود.

بارگذاری زیاد روی سرورهای DNS

در حملات DNS Amplification بار زیادی به سرورهای DNS وارد میشود. این حملات باعث میشود که سرورهای DNS مجبور به پردازش حجم بالایی از درخواستها و ارسال پاسخهای بزرگ به مقصدهای جعلی شوند. این بار اضافی میتواند منابع سرورهای DNS را مصرف کرده و به کاهش عملکرد یا حتی خرابی این سرورها منجر شود. این آسیب به زیرساختهای اینترنتی، به ویژه در سرورهای عمومی DNS، بسیار جدی است.

استفاده از پهنای باند شبکه

حملات DNS Amplification اغلب از پهنای باند شبکه به طور وسیع استفاده میکنند. این حملات با ارسال پاسخهای حجیم به سمت هدف، باعث مصرف زیاد پهنای باند میشوند که میتواند به کاهش سرعت انتقال دادهها در شبکه منجر شود. همچنین، این ترافیک زیاد میتواند موجب تراکم شبکه شود، که در نتیجه بر عملکرد کلی شبکه تأثیر منفی میگذارد.

موانع امنیتی و مشکلات در شناسایی حملات

یکی دیگر از تأثیرات منفی حملات DNS Amplification دشواری در شناسایی و مقابله با این نوع حملات است. به دلیل اینکه ترافیک ناشی از این حملات به طور معمول از سرورهای DNS مشروع ارسال میشود، شناسایی مهاجمین و ردیابی منابع حمله بسیار دشوار میشود. این پیچیدگی باعث میشود که مقابله با این حملات نیازمند ابزارها و تکنیکهای امنیتی پیچیدهتر باشد.

راهکارهای مقابله با DNS Amplification

-

استفاده از DNS Servers امن و پیکربندی صحیح

یکی از مهمترین راههای مقابله با حملات DNS Amplification استفاده از سرورهای DNS امن و پیکربندی صحیح آنها است. پیکربندی صحیح سرورهای DNS به این معناست که سرورها تنها درخواستهای معتبر را پاسخ دهند و از پاسخ به درخواستهای جعلی خودداری کنند. یکی از روشهای مؤثر برای این کار، فعالسازی محدودیتهای محدودکننده در سرورهای DNS است که فقط درخواستهای معتبر از آیپیهای مشخص را میپذیرند. برای مثال، با استفاده از تنظیمات ACL میتوان از ارسال پاسخهای غیرضروری از سرورهای DNS جلوگیری کرد.

-

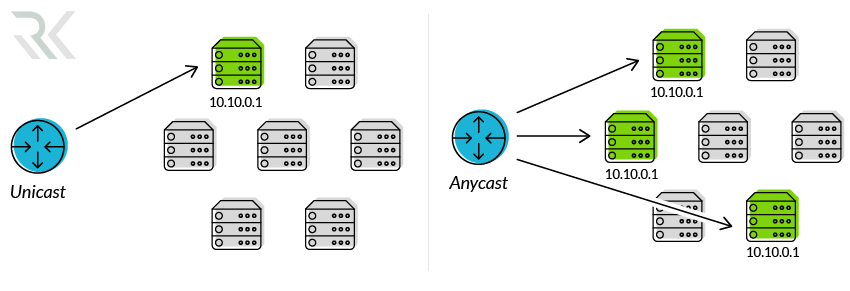

استفاده از Anycast برای توزیع بار

Anycast یکی دیگر از راهکارهای مقابله با حملات DNS Amplification است. در این روش، چندین نسخه از سرور DNS در مکانهای مختلف جغرافیایی قرار میگیرد. هنگامی که حملهای به سرور DNS هدف صورت میگیرد، درخواستها به نزدیکترین نسخه سرور هدایت میشوند. این باعث توزیع بار حملات و کاهش تأثیر آن بر یک سرور خاص میشود. با استفاده از Anycast، میتوان مقیاسپذیری و قابلیت اطمینان بالاتری در برابر حملات DDoS به دست آورد.

-

محدود کردن اندازه پاسخهای DNS

برای کاهش تأثیر حملات DNS Amplification میتوان محدودیتی برای اندازه پاسخهای DNS ایجاد کرد. با استفاده از تنظیمات سرور، میتوان سایز بستههای DNS که به مشتریان ارسال میشود را محدود کرد تا از ارسال بستههای بزرگ که میتوانند در حملات Amplification استفاده شوند جلوگیری شود. این کار میتواند به کاهش توان حملهکنندگان برای سوءاستفاده از سرورهای DNS کمک کند.

-

استفاده از فایروالها و فیلترهای DDoS

استفاده از فایروالها و فیلترهای DDoS یکی دیگر از راههای مؤثر در مقابله با حملات DNS Amplification است. فایروالها میتوانند ترافیک ورودی به سرورهای DNS را بررسی کرده و ترافیک مشکوک یا حملات آمپلیفایر را مسدود کنند. همچنین، بسیاری از راهکارهای امنیتی مبتنی بر DDoS میتوانند درخواستهایی که دارای ویژگیهای خاص حملات Amplification هستند را شناسایی و مسدود کنند.

جمعبندی…

حملات DNS Amplification یکی از تهدیدات جدی برای شبکهها و سرورهای DNS هستند که میتوانند باعث بروز اختلالات گسترده در عملکرد شبکه شوند. با این حال، اتخاذ تدابیر پیشگیرانه مانند پیکربندی صحیح سرورها، استفاده از Anycast برای توزیع بار، محدود کردن اندازه پاسخهای DNS، بهرهگیری از فایروالها و فیلترهای DDoS و استفاده از سرویسهای مدیریت شده DNS میتواند به طور قابل توجهی از تأثیر این حملات کاسته و امنیت شبکه را افزایش دهد.

موارد اخیر

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

برترین ها

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *