معرفی سیستمعامل AlmaLinux و کاربرد های آن | AlmaLinux برای چه کسانی مناسب است؟

AlmaLinux یکی از محبوبترین توزیعهای لینوکس در دنیای سرورهاست که پس از پایان پشتیبانی CentOS معرفی شد. این سیستمعامل رایگان، متنباز ...

ماژول SELinux چیست و چگونه از آن استفاده کنیم؟ + آموزش غیر فعال کردن

سیستمهای لینوکسی در سرورها و محیطهای حیاتی سازمانها گسترده شدهاند، امنیت سیستمها یکی از اولویتهای اصلی است. SELinux (Security-Enh...

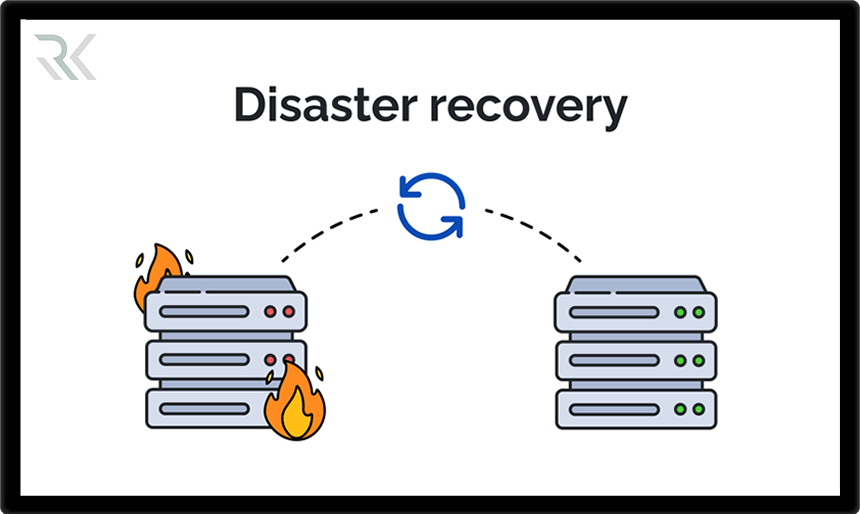

راهکار بازیابی از فاجعه یا Disaster Recovery چیست و چرا اهمیت دارد؟

امروزه وابستگی سازمانها به فناوری اطلاعات بیش از هر زمان دیگری است، وقوع یک فاجعه مانند خرابی سختافزاری، حملات سایبری یا بلایای طبیعی...

فرایند Failover چیست و چه انواعی دارد؟ تفاوت Failover با Disaster Recovery

قطعی سیستمها میتواند خسارتهای مالی و اعتباری زیادی برای سازمانها به همراه داشته باشد. برای جلوگیری از این مشکل، مکانیزم Failover طر...

SAML چیست و چرا برای سازمانها اهمیت دارد؟

پروتکل SAML (Security Assertion Markup Language) یکی از استانداردهای اصلی در حوزه احراز هویت و مدیریت دسترسی است که امکان Single Sign-O...

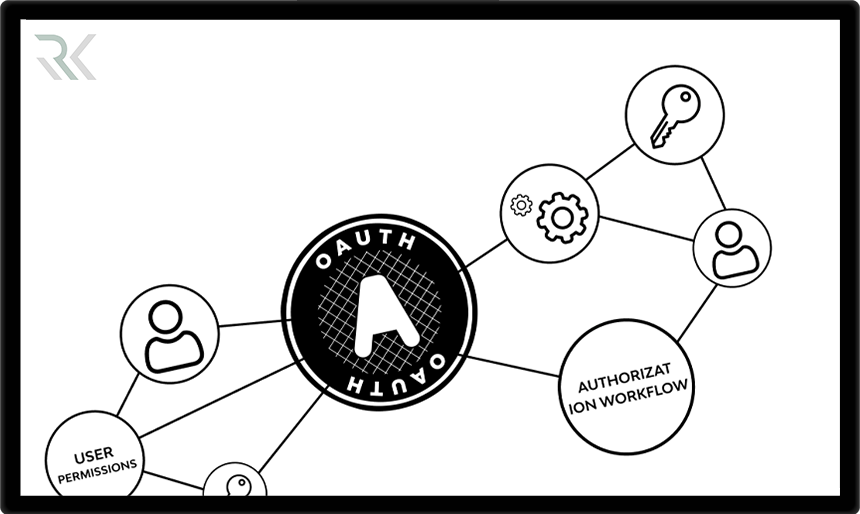

پروتکل OAuth چیست و چگونه کار میکند؟ مزایا و معایب OAuth

پروتکل OAuth یکی از پرکاربردترین استانداردهای امنیتی در دنیای فناوری اطلاعات است که برای مدیریت دسترسی کاربران به سرویسها و منابع مختل...

برسی RTO و RPO و تفاوتهای آنها : چرا RTO و RPO برای کسبوکار حیاتی هستند؟

در دنیای امروز که دادهها به قلب تپندهی هر سازمان تبدیل شدهاند، از دست دادن آنها میتواند خسارتهای جبرانناپذیری به همراه داشته باشد...

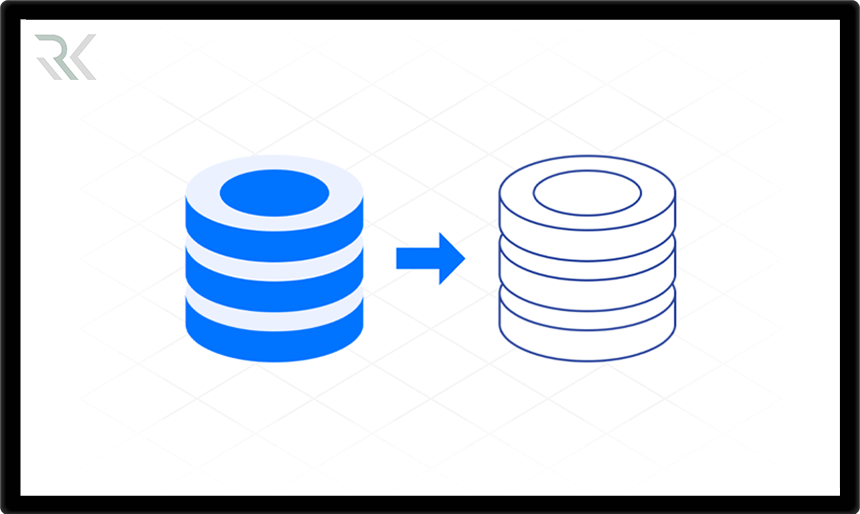

تکثیر داده یا Data Replication چیست و چگونه آنرا پیاده سازی کنیم؟

حفاظت از دادهها و دسترسی مداوم به آنها برای سازمانها اهمیت حیاتی دارد. Data Replication یا تکثیر دادهها به فرآیندی گفته میشود که د...

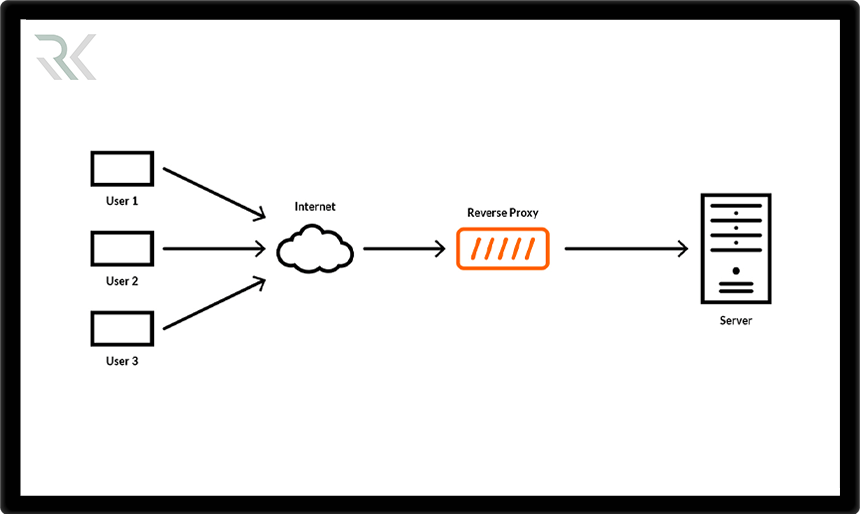

پراکسی معکوس یا Reverse Proxy چیست و چه تفاوتی با Forward Proxy دارد؟

وبسایتها و اپلیکیشنهای آنلاین حجم زیادی از ترافیک را مدیریت میکنند پس استفاده از ابزارهایی برای افزایش امنیت، سرعت و کارایی اهمیت ز...