معرفی Burp Suite: بهترین ابزار برای تست نفوذ وبسایتها و شناسایی آسیبپذیریها

Burp Suite یکی از قدرتمندترین ابزارهای تست امنیت وب است که توسط محققان امنیتی و هکرهای کلاهسفید برای شناسایی و تحلیل آسیبپذیریها استفاده میشود. این ابزار با قابلیتهای متنوعی مانند رهگیری درخواستها، اسکن خودکار و انجام حملات سفارشی به یک گزینه محبوب در تست نفوذ تبدیل شده است.

Burp Suite چیست؟

Burp Suite یک ابزار جامع برای تست امنیت برنامههای تحت وب است که توسط شرکت PortSwigger توسعه یافته است. این ابزار برای اولین بار در سال ۲۰۰۳ منتشر شد و بهسرعت به یکی از محبوبترین ابزارهای تست نفوذ تبدیل شد. محققان امنیتی، توسعهدهندگان و هکرهای اخلاقی از Burp Suite برای تحلیل آسیبپذیریهای امنیتی مانند SQL Injection، XSS (Cross-Site Scripting) و CSRF (Cross-Site Request Forgery) استفاده میکنند.

Burp Suite دارای نسخههای مختلفی ازجمله Community Edition (رایگان)، Professional (پولی) و Enterprise Edition (ویژه سازمانها) است. نسخه رایگان امکانات پایهای مانند پروکسی رهگیری درخواستها را ارائه میدهد، درحالیکه نسخههای پولی شامل قابلیتهای پیشرفتهای مانند اسکن خودکار و تست حرفهای آسیبپذیریها هستند. انعطافپذیری بالا و پشتیبانی از افزونههای مختلف Burp Suite را به یکی از ضروریترین ابزارهای تست امنیت وب تبدیل کرده است.

معماری و اجزای Burp Suite

Burp Proxy:

یکی از مهمترین اجزای Burp Suite است که امکان رهگیری، تغییر و بررسی درخواستها و پاسخهای HTTP/S را فراهم میکند. این ابزار به تستر اجازه میدهد تا ترافیک بین مرورگر و سرور را مشاهده کرده و تغییرات موردنیاز را روی آن اعمال کند.

Burp Spider:

برای بررسی ساختار وبسایت و کشف صفحات و لینکهای مخفی استفاده میشود. این ابزار با ارسال درخواستهای خودکار، تمام مسیرهای موجود را شناسایی کرده و به تستر کمک میکند که نقاط ورودی احتمالی برای حملات را بیابد.

Burp Scanner:

یکی از قدرتمندترین ماژولهای این ابزار است که بهطور خودکار آسیبپذیریهای رایج مانند SQL Injection، XSS، CSRF و موارد دیگر را بررسی میکند. این قابلیت در نسخه Professional و Enterprise موجود است و به متخصصان امنیت کمک میکند تا نقاط ضعف برنامه را بهسرعت شناسایی کنند.

Burp Intruder:

یک ابزار تست نفوذ خودکار است که برای انجام حملاتbrute force و آزمایش ورودیهای مختلف در برنامههای تحت وب استفاده میشود. این ابزار به تسترها اجازه میدهد تا درخواستهای متعدد را با دادههای متنوع ارسال کرده و رفتار سرور را تحلیل کنند.

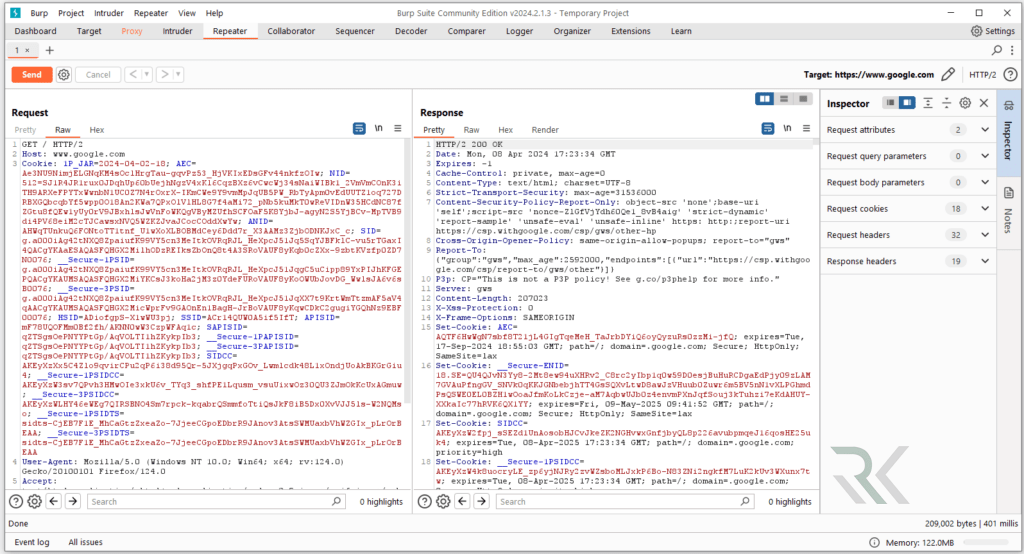

Burp Repeater:

برای ارسال مجدد و اصلاح درخواستهای HTTP استفاده میشود. این ابزار به متخصصان امنیت کمک میکند تا تغییرات خاصی را روی درخواستها اعمال کرده و واکنش سرور را بررسی کنند، که برای کشف و بررسی آسیبپذیریها بسیار مفید است.

Burp Decoder:

ابزاری برای رمزگشایی، رمزگذاری و تبدیل دادهها است. این ماژول از انواع مختلف رمزگذاری مانند Base64، URL Encoding، Hex و سایر روشهای رایج پشتیبانی میکند و به تسترها در تحلیل دادههای رمزگذاریشده کمک میکند.

Burp Collaborator:

یک ابزار پیشرفته برای شناسایی آسیبپذیریهایی مانند SSRF و Out-of-Band Injection است. این ابزار با ارسال درخواستهای خاص و نظارت بر تعاملات غیرمستقیم سرور، نقاط ضعف امنیتی را آشکار میکند.

نحوه نصب و راهاندازی Burp Suite

نصب Burp Suite بر روی ویندوز

- فایل نصب Burp Suite را از سایت رسمی دانلود کنید. پس از دانلود فایل .exe آن را اجرا کنید.

- در پنجره بازشده، دستورالعملها را برای نصب دنبال کنید. در این مرحله میتوانید مکان نصب نرمافزار را انتخاب کنید.

- پس از اتمام نصب برنامه Burp Suite را باز کنید.

- برای استفاده از نسخه پولی باید کد فعالسازی را وارد کنید.

نصب Burp Suite بر روی لینوکس

- ابتدا فایل نصب Burp Suite را از وبسایت رسمی دانلود کنید.

- در ترمینال به دایرکتوری دانلود شده بروید و فایل .sh را با دستور زیر اجرا کنید:

chmod +x burpsuite_community_vX.X.X.sh

./burpsuite_community_vX.X.X.sh

- دستورالعملهای نصب را دنبال کنید و Burp Suite را روی سیستم لینوکس خود نصب کنید.

- پس از نصب میتوانید Burp Suite را از طریق ترمینال با دستور burpsuite یا از طریق آیکن در محیط گرافیکی خود اجرا کنید.

آموزش اولیه کار با Burp Suite

استفاده از پروکسی Burp Suite

برای اینکه Burp Suite بتواند ترافیک HTTP/S را مانیتور و تجزیه و تحلیل کند، باید از آن بهعنوان پروکسی استفاده کنید. پس از تنظیم پروکسی در مرورگر، تمام درخواستها و پاسخها از طریق Burp Suite عبور خواهند کرد. برای این کار:

- به بخش Proxy در Burp Suite بروید.

- تیک Intercept را فعال کنید تا بتوانید درخواستها و پاسخهای HTTP/S را مشاهده و ویرایش کنید.

- پس از دریافت ترافیک میتوانید درخواستها را بررسی کرده و از اطلاعات موجود استفاده کنید.

استفاده از Repeater برای ارسال مجدد درخواستها

ابزار Repeater به شما این امکان را میدهد که درخواستهای HTTP/S را ارسال کرده و آنها را دوباره با تغییراتی خاص ارسال کنید. برای این کار:

- در بخش Proxy درخواستهایی که میخواهید ارسال مجدد کنید را انتخاب کرده و آنها را به بخش Repeater ارسال کنید.

- در اینجا میتوانید درخواستها را ویرایش کرده و دوباره ارسال کنید تا واکنشهای مختلف سرور را بررسی کنید.

استفاده از Intruder برای حملات Brute Force و حملات خودکار

ابزار Intruder به شما این امکان را میدهد که حملات خودکار مانند حملات Brute force را انجام دهید. برای این کار:

- درخواست خود را به بخش Intruder ارسال کنید.

- نقاطی از درخواست را که میخواهید هدف حمله قرار دهید (مانند ورودیهای فرم یا پارامترهای URL) را مشخص کنید.

- لیستهایی از ورودیهای ممکن را بارگذاری کرده و حمله را شروع کنید.

استفاده از Decoder برای رمزگشایی دادهها

ابزار Decoder به شما کمک میکند تا دادههایی که رمزگذاری شدهاند (مانند Base64 یا URL encoding) را رمزگشایی کرده و اطلاعات آنها را بررسی کنید. برای این کار:

- دادههای رمزگذاریشده را وارد بخش Decoder کنید.

- Burp Suite به طور خودکار دادهها را رمزگشایی کرده و اطلاعات قابل استفاده را نمایش میدهد.

استفاده از Extender برای افزودن پلاگینها

Burp Suite به شما این امکان را میدهد که پلاگینهای اضافی را از طریق Extender اضافه کنید. این پلاگینها میتوانند ویژگیهای جدیدی را به Burp Suite اضافه کرده یا آن را با ابزارهای دیگر یکپارچه کنند.

مزایا و معایب Burp Suite

Meltdown |

Spectre |

|---|---|

|

رابط کاربری کاربرپسند |

نسخه رایگان محدود به برخی امکانات است |

|

ابزارهای جامع و همهکاره برای تست نفوذ |

مصرف منابع بالا به ویژه در حجمهای بزرگ ترافیک |

|

قابلیت توسعه از طریق پلاگینها |

ممکن است برای تازهکارها پیچیده به نظر برسد |

|

تحلیل ترافیک HTTPS و رمزگذاریشده |

نیاز به پیکربندی دقیق و یادگیری ابزارها |

|

خودکارسازی تستها با استفاده از ابزارهای مانند Scanner و Intruder |

_ |

ابزارهای جایگزین برای Burp Suite

OWASP ZAP

OWASP ZAPیک ابزار متنباز و رایگان است که برای تست نفوذ وبسایتها طراحی شده است. این ابزار شبیه به Burp Suite عمل میکند و قابلیتهایی همچون اسکن خودکار آسیبپذیریها، بررسی امنیتی و تحلیل ترافیک HTTP/HTTPS را ارائه میدهد. ZAP برای افرادی که به دنبال یک گزینه رایگان هستند و برای مبتدیان مناسب است، به ویژه با ویژگیهای خودکارسازی و رابط کاربری ساده.

OWASP چیست و چه اجزایی دارد؟ برسی کامل OWASP Top 10

Acunetix

Acunetix یک ابزار حرفهای برای تست امنیت وبسایتها است که به طور خودکار آسیبپذیریها و مشکلات امنیتی را شناسایی میکند. این ابزار اسکن کاملی از وبسایتها ارائه میدهد و قابلیت تشخیص آسیبپذیریهایی چون SQL Injection و Cross-Site Scripting (XSS) را دارد. Acunetix برای شرکتها و سازمانها که به دنبال یک راه حل سریع و حرفهای برای ارزیابی امنیت وبسایتها هستند، مناسب است.

معرفی ابزار Acunetix برای امنیت وب

Nikto

Niktoیک اسکنر آسیبپذیری وب است که به صورت متنباز ارائه میشود. این ابزار برای شناسایی مشکلات مختلف امنیتی در وبسایتها طراحی شده و میتواند اطلاعات زیادی درباره آسیبپذیریهای موجود در سرورهای وبسایتها جمعآوری کند. Nikto برای تحلیلهای سریع و ساده به کار میرود و میتواند گزینهای مفید برای افرادی باشد که نیاز به یک ابزار سبک و سریع دارند.

ابزار Nikto چیست و چگونه از آن استفاده کنیم؟

جمعبندی…

Burp Suite یکی از قدرتمندترین ابزارها برای تست نفوذ و ارزیابی امنیت وبسایتها است که امکانات متعددی برای تحلیل ترافیک، شناسایی آسیبپذیریها و انجام تستهای امنیتی فراهم میآورد. با وجود مزایای قابل توجه مانند ویژگیهای پیشرفته و انعطافپذیری در استفاده، این ابزار ممکن است برای مبتدیان کمی پیچیده باشد. با این حال، استفاده صحیح از آن میتواند به بهبود امنیت سیستمهای آنلاین کمک کند.

موارد اخیر

-

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

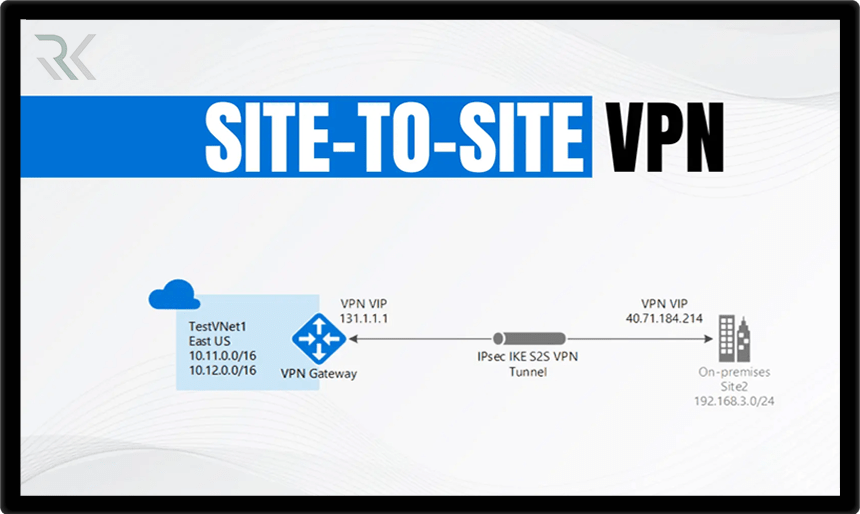

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟ -

VXLAN چیست؟ معرفی کامل Virtual Extensible LAN در شبکه

VXLAN چیست؟ معرفی کامل Virtual Extensible LAN در شبکه

برترین ها

-

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *