پورت اسکن (Port Scanning) چیست و با چه روش هایی انجام می شود؟

پورت اسکن (Port Scanning) یکی از روشهای متداول در دنیای امنیت سایبری است که برای شناسایی پورتهای باز و خدمات فعال روی یک سیستم یا شبکه استفاده میشود. این تکنیک میتواند به مدیران شبکه در شناسایی نقاط ضعف کمک کند، اما در دست مهاجمان سایبری به ابزاری برای یافتن راههای نفوذ تبدیل میشود.

پورت چیست؟

پورت در دنیای شبکه، یک نقطه ورودی یا خروجی مجازی است که به دستگاهها امکان میدهد با یکدیگر ارتباط برقرار کنند. هر پورت با یک شماره منحصربهفرد مشخص میشود و به برنامهها یا سرویسها اجازه میدهد دادهها را به مقصد درست ارسال یا دریافت کنند. بهعنوانمثال، وبسایتها معمولاً از پورت 80 برای HTTP و پورت 443 برای HTTPS استفاده میکنند. پورتها به سازماندهی ترافیک شبکه کمک میکنند، اما اگر بهدرستی ایمن نشوند، میتوانند به نقاط ضعف امنیتی تبدیل شوند.

Port Scanning چیست؟

Port Scanning یا اسکن پورت، فرآیندی است که در آن پورتهای یک سیستم یا سرور بررسی میشوند تا مشخص شود کدام پورتها باز، بسته یا فیلتر شدهاند. این کار به شناسایی سرویسهای فعال و نوع سیستمعامل استفادهشده کمک میکند. اسکن پورت اغلب توسط مدیران شبکه برای ارزیابی امنیت و شناسایی آسیبپذیریها استفاده میشود.

بااینحال، هکرها نیز از Port Scanning برای شناسایی نقاط ضعف و پیدا کردن راههای نفوذ به سیستمها استفاده میکنند. آنها با بررسی پورتهای باز، سرویسهای فعال و نسخههای نرمافزارها، به اطلاعاتی دست پیدا میکنند که میتواند بهعنوان اولین گام در اجرای حملات سایبری به کار رود. به همین دلیل، شناسایی و مقابله با اسکن پورت ازجمله اقدامات مهم در امنیت سایبری است.

نحوه کارکرد حملات Port Scanning

-

شناسایی هدف (Target Identification):

در این مرحله، مهاجم ابتدا هدف خود را شناسایی میکند. این هدف میتواند یک سرور، روتر یا هر دستگاه متصل به شبکه باشد. معمولاً از ابزارهایی مانند Nmap برای شناسایی آدرسهای IP و دستگاههای فعال در شبکه استفاده میشود.

-

اسکن پورت (Port Scanning):

پس از شناسایی هدف، مهاجم پورتهای آن را اسکن میکند تا وضعیت هر پورت (باز، بسته یا فیلتر شده) را تشخیص دهد. این اطلاعات به او کمک میکند تا بداند کدام سرویسها در حال اجرا هستند و نقاط ضعف احتمالی را پیدا کند.

-

شناسایی سرویسها (Service Identification):

پس از شناسایی پورتهای باز، مهاجم نوع و نسخه سرویسهای فعال روی این پورتها را بررسی میکند. این کار به کمک ابزارهای اسکن پیشرفته انجام میشود و به مهاجم کمک میکند تا آسیبپذیریهای شناختهشده مرتبط با این سرویسها را پیدا کند.

-

تحلیل و برنامهریزی حمله (Analysis and Attack Planning):

مهاجم اطلاعات جمعآوریشده را تحلیل میکند و بر اساس آن، بهترین روش حمله را انتخاب میکند. برای مثال، اگر یک پورت مربوط به سرویسی با آسیبپذیری شناختهشده باشد، مهاجم از این آسیبپذیری برای نفوذ به سیستم استفاده خواهد کرد.

-

اجرای حمله (Attack Execution):

در این مرحله، مهاجم با استفاده از اطلاعات بهدستآمده، حمله را انجام میدهد. این حمله میتواند شامل نفوذ به سیستم، دزدیدن اطلاعات یا ایجاد اختلال در سرویسهای هدف باشد.

چرا مهاجمان از Port Scanning استفاده میکنند؟

مهاجمان از Port Scanning برای شناسایی پورتهای باز و سرویسهای فعال روی یک سرور یا شبکه استفاده میکنند. این اطلاعات به آنها کمک میکند تا نقاط ضعف و آسیبپذیریهای موجود را پیدا کنند و از آنها برای نفوذ به سیستمها بهرهبرداری کنند. بهعبارتدیگر، Port Scanning به مهاجمان این امکان را میدهد که نقشهای از شبکه هدف تهیه کرده و حملات خود را با دقت بیشتری برنامهریزی کنند.

انواع روش های پورت اسکن

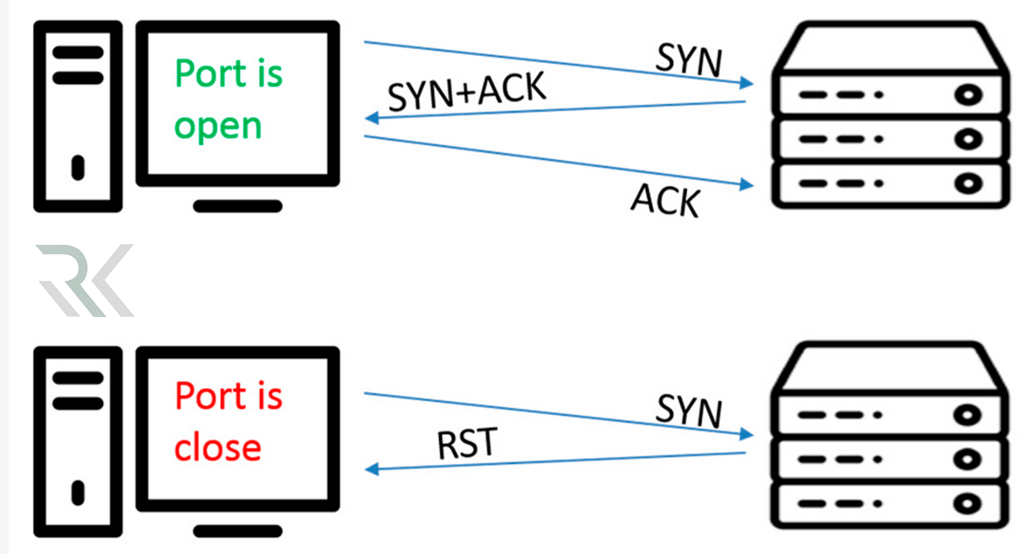

TCP Scan

در این روش مهاجم یک ارتباط کامل TCP با سرور هدف برقرار میکند. ابتدا یک بسته SYN ارسال میشود و اگر پورت باز باشد، سرور با یک بسته SYN-ACK پاسخ میدهد. سپس مهاجم با ارسال یک بسته ACK ارتباط را تأیید میکند. این نوع اسکن بهدلیل تکمیل سهمرحلهای اتصال، در لاگ سرور ثبت میشود و قابلردیابی است.

UDP Scan

در این نوع اسکن بستههای UDP به پورتهای هدف ارسال میشوند. اگر پورت بسته باشد، سرور معمولاً یک بسته ICMP Destination Unreachable ارسال میکند. اما اگر پورت باز باشد، پاسخی ارسال نمیشود یا دادههای مورد انتظار را بازمیگرداند. شناسایی و مسدود کردن این اسکن دشوارتر است زیرا UDP بدون اتصال (Connectionless) است.

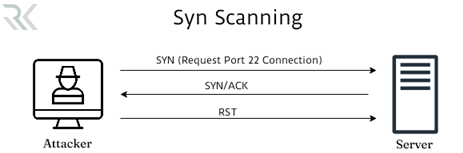

SYN Scan

این روش بهعنوان “نیمهباز” شناخته میشود زیرا ارتباط کامل TCP برقرار نمیشود. مهاجم یک بسته SYN ارسال میکند و اگر پورت باز باشد، سرور با یک بسته SYN-ACK پاسخ میدهد. اما مهاجم با ارسال بسته RST ارتباط را قطع میکند. این روش سریعتر و پنهانیتر است زیرا لاگ کمتری در سرور ثبت میشود.

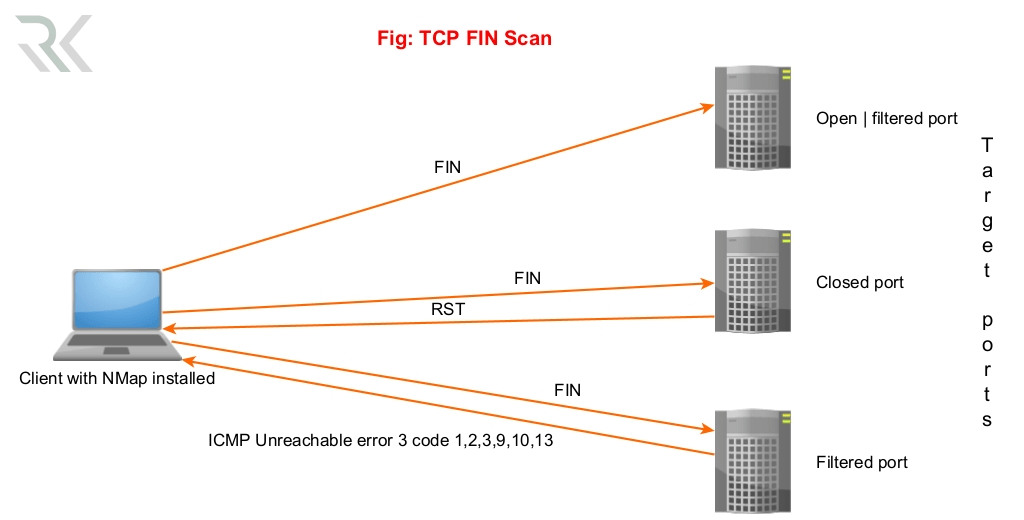

FIN Scan

در این نوع اسکن مهاجم یک بسته FIN (پایان اتصال) به پورت هدف ارسال میکند. اگر پورت بسته باشد، سرور با یک بسته RST پاسخ میدهد. اما اگر پورت باز باشد، هیچ پاسخی ارسال نمیشود. این روش برای دور زدن فایروالها و سیستمهای تشخیص نفوذ (IDS) استفاده میشود.

Xmas Scan

در این اسکن بستهای با تمامی فلگهای TCP (FIN، PSH، URG) به پورت هدف ارسال میشود. اگر پورت بسته باشد، سرور با یک بسته RST پاسخ میدهد. اما اگر پورت باز باشد، هیچ پاسخی ارسال نمیشود. این اسکن بهدلیل ساختار خاص بستهها بهعنوان “درخت کریسمس” شناخته میشود.

Null Scan

در Null Scan بستهای بدون هیچ فلگ TCP به پورت هدف ارسال میشود. اگر پورت بسته باشد، سرور یک بسته RST ارسال میکند. اما اگر پورت باز باشد، پاسخی ارسال نمیشود. این روش برای دور زدن فایروالها و تشخیص IDS استفاده میشود، اما روی سیستمهای ویندوزی که بهطور پیشفرض بسته RST ارسال میکنند، کار نمیکند.

ابزارهای رایج برای Port Scanning

- Nmap

- Masscan

- Angry IP Scanner

- Zenmap

- Netcat

چگونه از حملات Port Scanning پیشگیری و محافظت کنیم؟

-

استفاده از فایروالهای قوی

یکی از مؤثرترین راههای محافظت در برابر حملات Port Scanning استفاده از فایروالهای قوی و پیشرفته است. فایروالها میتوانند بستههای مشکوک را شناسایی و مسدود کنند و اجازه دسترسی به پورتهای غیرضروری را ندهند. تنظیم فایروال بهگونهای که تنها پورتهای لازم برای عملکرد سرویسها باز باشند، میتواند سطح حمله را بهطور قابلتوجهی کاهش دهد.

-

مخفی کردن یا فیلتر کردن پورتها (Port Hiding)

مخفی کردن پورتها یا Port Hiding یکی از روشهای مؤثر برای گمراه کردن مهاجمان است. این کار با استفاده از تکنیکهایی مانند تغییر شماره پورتهای پیشفرض و یا استفاده از NAT (ترجمه نشانی شبکه) انجام میشود. بهعنوان مثال، تغییر شماره پورت پیشفرض سرویسهای حیاتی مانند SSH از 22 به یک شماره غیرمعمول میتواند از اسکنهای اولیه جلوگیری کند.

-

شناسایی و مسدود کردن ترافیک مشکوک

برای جلوگیری از حملات Port Scanning شناسایی و مسدود کردن ترافیک مشکوک بسیار حیاتی است. ابزارهای تشخیص و جلوگیری از نفوذ (IDS/IPS) میتوانند الگوهای اسکن پورت را شناسایی کنند و بهطور خودکار ترافیک مربوطه را مسدود کنند. این ابزارها با تحلیل ترافیک شبکه و تشخیص رفتارهای غیرعادی، مانند ارسال تعداد زیادی درخواست به پورتهای مختلف در مدتزمان کوتاه، میتوانند مهاجمان را شناسایی کنند.

-

انجام اسکنهای امنیتی منظم

انجام اسکنهای امنیتی منظم به مدیران شبکه کمک میکند تا پورتهای باز و آسیبپذیریهای موجود را شناسایی و برطرف کنند. استفاده از ابزارهایی مانند Nmap یا Nessus برای اسکن شبکه بهطور دورهای میتواند از وجود پورتهای باز غیرضروری یا تنظیمات نادرست مطلع کند. با شناسایی و بستن پورتهای غیرضروری، سطح حمله کاهش مییابد.

-

بهروزرسانی و تقویت تنظیمات امنیتی

همواره باید سیستمعاملها، نرمافزارها و دستگاههای شبکه بهروزرسانی شوند تا از آسیبپذیریهای شناختهشده محافظت کنند. مهاجمان اغلب از آسیبپذیریهای قدیمی و پورتهای باز برای نفوذ به شبکه استفاده میکنند. با اعمال بهروزرسانیهای امنیتی و تقویت تنظیمات فایروال و دستگاههای شبکه، میتوان از نفوذ آنها جلوگیری کرد.

جمعبندی…

در نهایت Port Scanning یکی از تکنیکهای رایج در دنیای سایبری است که مهاجمان برای شناسایی پورتهای باز و آسیبپذیریهای موجود در سیستمها از آن استفاده میکنند. این روش به آنها کمک میکند تا به اطلاعات حساس دسترسی پیدا کنند یا زمینه نفوذ و حملات پیچیدهتر را فراهم کنند. با درک نحوه کارکرد Port Scanning و شناخت انواع آن، میتوان بهطور مؤثرتری از شبکهها و سیستمها در برابر این تهدید محافظت کرد.

موارد اخیر

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN -

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال -

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها -

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

برترین ها

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *