Mimikatz چیست؟ برسی ابزار هک و امنیت Mimikatz

در دنیای امنیت سایبری، ابزارهای هک نقش مهمی در شناسایی و بهرهبرداری از ضعفهای امنیتی ایفا میکنند. یکی از شناختهشدهترین این ابزارها Mimikatz است که برای استخراج اطلاعات احراز هویت از حافظه سیستمهای ویندوزی طراحی شده است. این ابزار که در ابتدا برای تحقیقات امنیتی توسعه یافت، امروزه به یکی از محبوبترین ابزارهای مهاجمان سایبری تبدیل شده و در حملات مختلفی مانند Pass-the-Hash و Pass-the-Ticket مورد استفاده قرار میگیرد.

لینک دانلود Mimikatz از منبع اصلی

Mimikatz چیست؟

Mimikatz یک ابزار قدرتمند هک و آزمایش نفوذ است که برای استخراج اطلاعات احراز هویت از حافظه سیستمهای ویندوزی طراحی شده است. این ابزار در سال 2007 توسط بنجامین دلمپی (Benjamin Delpy) توسعه یافت و در ابتدا برای تحقیقات امنیتی مورد استفاده قرار میگرفت. Mimikatz قادر است گذرواژههای متنی، هشهای رمز عبور، بلیتهای Kerberos و سایر اطلاعات حساس را از حافظه ویندوز استخراج کند. با گذشت زمان، این ابزار به دلیل قابلیتهای گسترده خود به یکی از پرکاربردترین ابزارها برای هکرها و مهاجمان سایبری تبدیل شده است.

علاوه بر سرقت گذرواژهها Mimikatz میتواند از تکنیکهایی مانند Pass-the-Hash، Pass-the-Ticket و Golden Ticket برای دور زدن احراز هویت و افزایش دسترسی در شبکههای ویندوزی استفاده کند. این ویژگیها باعث شدهاند که مهاجمان از Mimikatz برای حرکت لترال (Lateral Movement) در شبکه و گسترش نفوذ خود استفاده کنند. در حالی که این ابزار بهعنوان یک ابزار قانونی برای متخصصان امنیتی جهت شناسایی ضعفهای امنیتی استفاده میشود، در عین حال یکی از خطرناکترین ابزارهای مورد استفاده توسط مهاجمان نیز محسوب میشود.

بنجامین دِلمپی توسعه دهنده Mimikatz

ویژگیها و قابلیتهای Mimikatz

-

استخراج گذرواژهها بهصورت متن ساده

Mimikatz قادر است گذرواژههای کاربران را از حافظه ویندوز استخراج کند، مشروط بر اینکه فرایند احراز هویت در حافظه باقی مانده باشد. این قابلیت به مهاجمان اجازه میدهد تا بدون نیاز به کرک کردن رمزها، مستقیماً اطلاعات ورود را دریافت کنند.

-

حمله Pass-the-Hash

در این روش، مهاجم بدون نیاز به رمز عبور اصلی، از هش رمز عبور ذخیرهشده در سیستم برای ورود به حسابهای کاربری استفاده میکند. این تکنیک به خصوص برای حملات لترال در شبکههای ویندوزی بسیار کاربرد دارد.

-

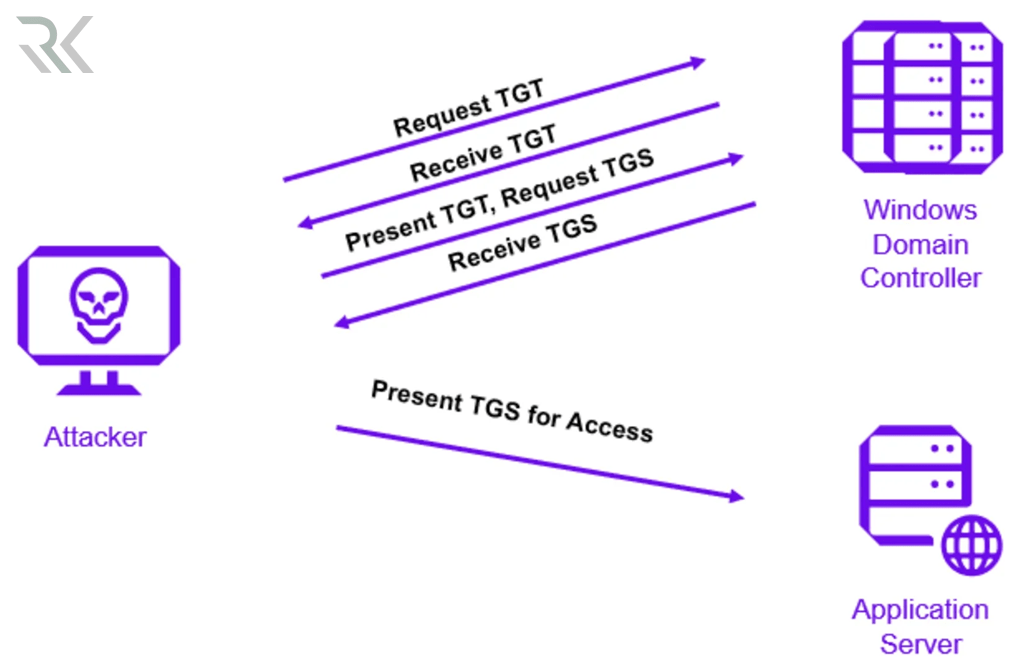

حمله Pass-the-Ticket

Mimikatz میتواند از بلیتهای Kerberos برای ورود به سیستمها بدون نیاز به اعتبارسنجی مجدد استفاده کند. این تکنیک به مهاجمان امکان میدهد که دسترسی مداوم به منابع شبکهای داشته باشند.

-

ایجاد بلیتهای Kerberos تقلبی (Golden Ticket)

Golden Ticket به مهاجمان اجازه میدهد که بلیتهای Kerberos جعلی ایجاد کرده و به هر حساب کاربری، از جمله حساب مدیر کل (Domain Admin) دسترسی پیدا کنند. این حمله معمولاً برای کنترل کامل یک دامنه ویندوزی استفاده میشود.

-

ایجاد بلیتهای Kerberos موقت (Silver Ticket)

در این حمله مهاجم بلیتهای جعلی را برای دسترسی به سرویسهای خاص در شبکه ایجاد میکند. برخلاف Golden Ticket این روش برای دسترسی به کل دامنه استفاده نمیشود، اما همچنان سطح دسترسی بالایی را فراهم میکند.

-

سرقت اطلاعات اعتبارسنجی از LSASS

Mimikatz میتواند با دسترسی به فرایندLSASS اطلاعات احراز هویت کاربران را استخراج کند. این یکی از رایجترین روشهای سرقت گذرواژه در حملات پیشرفته است.

نمونهای از حملاتی که با استفاده از Mimikatz انجام می شود

-

حمله Pass-the-Hash

در حمله Pass-the-Hash (PtH) مهاجم بدون نیاز به دانستن گذرواژه، از هش ذخیرهشده رمز عبور برای احراز هویت در سیستمهای دیگر استفاده میکند. با استفاده از Mimikatz هکر میتواند این هشها را از حافظه استخراج کرده و سپس آنها را برای ورود به حسابهای کاربری دیگر در شبکه مورد سوءاستفاده قرار دهد. این روش مخصوصاً زمانی خطرناک است که هش یک حساب کاربری با سطح دسترسی بالا، مانند مدیر شبکه (Administrator) به دست بیاید.

پس از اجرای موفقیتآمیز این حمله، مهاجم میتواند دسترسی گستردهای به منابع شبکهای بدون نیاز به کرک کردن رمز عبور به دست آورد. از آنجا که احراز هویت در این روش از طریق هش انجام میشود، تغییر رمز عبور نیز نمیتواند بلافاصله مهاجم را از شبکه خارج کند، مگر اینکه هشهای ذخیرهشده نیز پاکسازی شوند.

حمله Pass the Hash چیست؟ چگونه حملات PtH رمز عبور رار دور می زنند؟

-

حمله Golden Ticket

مهاجم با استفاده از Mimikatz یک بلیت جعلی Kerberos ایجاد میکند که به او دسترسی کامل به دامنه سازمانی میدهد. برای انجام این حمله، مهاجم ابتدا باید به هش رمز عبور حساب krbtgt (حساب سرویس Kerberos در اکتیو دایرکتوری) دسترسی پیدا کند. با این اطلاعات، میتواند یک بلیت Kerberos نامحدود و تقلبی ایجاد کند که امکان ورود به هر سیستمی در دامنه را برای او فراهم میکند.

یکی از خطرناکترین جنبههای Golden Ticket این است که حتی اگر مدیران امنیتی رمز عبور حسابهای کاربری را تغییر دهند، مهاجم همچنان میتواند به شبکه دسترسی داشته باشد. دلیل این موضوع این است که بلیت Kerberos جعلی همچنان معتبر باقی میماند، مگر اینکه هش حساب krbtgt تغییر کند و تمامی بلیتهای صادر شده باطل شوند.

حمله بلیت طلایی یا Golden Ticket چیست؟

-

حمله استخراج گذرواژه از حافظه

یکی از متداولترین روشهای حمله با استفاده از Mimikatz استخراج گذرواژهها بهصورت متن ساده (plaintext passwords) از حافظه ویندوز است. برخی از نسخههای ویندوز، اطلاعات مربوط به گذرواژههای کاربران لاگینشده را در حافظه فرایندLSASS نگه میدارند. مهاجمان میتوانند با اجرای Mimikatz روی یک سیستم آسیبپذیر، گذرواژهها را مستقیماً از این حافظه استخراج کنند.

این نوع حمله به ویژه در سناریوهایی که کاربران از گذرواژههای یکسان در چندین سیستم استفاده میکنند، خطرناک است. اگر مهاجم بتواند رمز عبور یک مدیر شبکه را از حافظه استخراج کند، میتواند از همان اطلاعات برای ورود به سایر سیستمهای حیاتی در شبکه استفاده کند و دسترسی خود را گسترش دهد.

ابزارهای مکمل Mimikatz

ابزار Mimikatz بهتنهایی بسیار قدرتمند است، اما برای افزایش کارایی آن در حملات سایبری، معمولاً در کنار ابزارهای مکمل دیگر استفاده میشود. این ابزارها به هکرها کمک میکنند تا مراحل کشف، نفوذ و گسترش دسترسی را با دقت و سرعت بیشتری انجام دهند. ابزارهایی مانند Metasploit برای بهرهبرداری از آسیبپذیریها و Empire برای اجرای اسکریپتها و مدیریت جلسات، از جمله مواردی هستند که در کنار Mimikatz عملکرد بهتری را ارائه میدهند. برای آشنایی با این ابزارها و ویژگیهای آنها میتوانید به مطلب زیر از امن افزار رایکا مراجعه کنید.

ابزارهای متداول هک که مکمل Mimikatz هستند!

جمعبندی…

ابزار Mimikatz یکی از شناختهشدهترین و پرکاربردترین ابزارهای هک در دنیای امنیت سایبری است که به دلیل تواناییهای ویژهاش در استخراج رمز عبور و اطلاعات حساس از حافظه سیستم، توجه بسیاری را به خود جلب کرده است. این ابزار، اگرچه برای اهداف تحقیقاتی و آموزشی توسعه یافته، اما توسط هکرها در حملات پیچیدهای مانند Pass-the-Hash و Golden Ticket بهکار میرود. شناخت ویژگیها و نحوه عملکرد Mimikatz برای متخصصان امنیتی ضروری است تا بتوانند بهدرستی از سیستمها در برابر حملات آن محافظت کنند و با استفاده از روشها و ابزارهای مکمل، امنیت شبکهها را تقویت کنند.

لینک دانلود Mimikatz از منبع اصلی

موارد اخیر

-

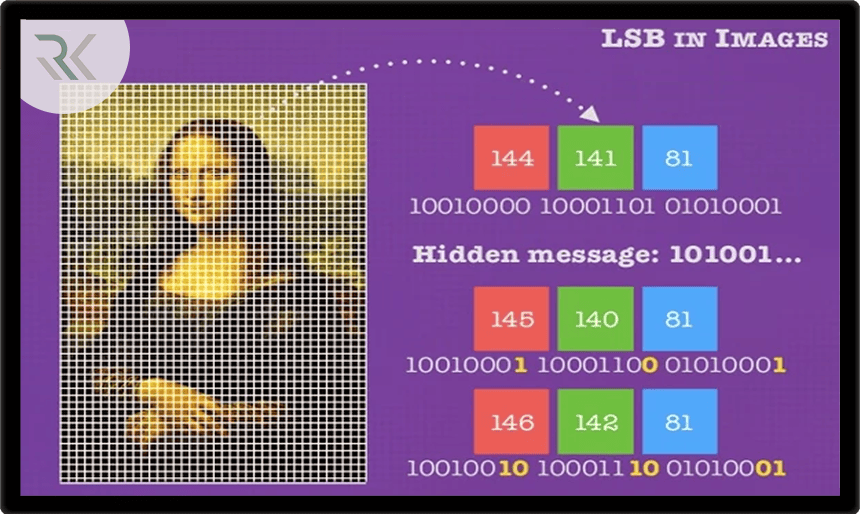

پنهاننگاری (Steganography) چیست و چه تفاوتی با رمزنگاری دارد؟

پنهاننگاری (Steganography) چیست و چه تفاوتی با رمزنگاری دارد؟ -

تحلیل پیشگویانه (Predictive Analytics) چیست و چرا برای کسبوکارهای دیجیتال حیاتی است؟

تحلیل پیشگویانه (Predictive Analytics) چیست و چرا برای کسبوکارهای دیجیتال حیاتی است؟ -

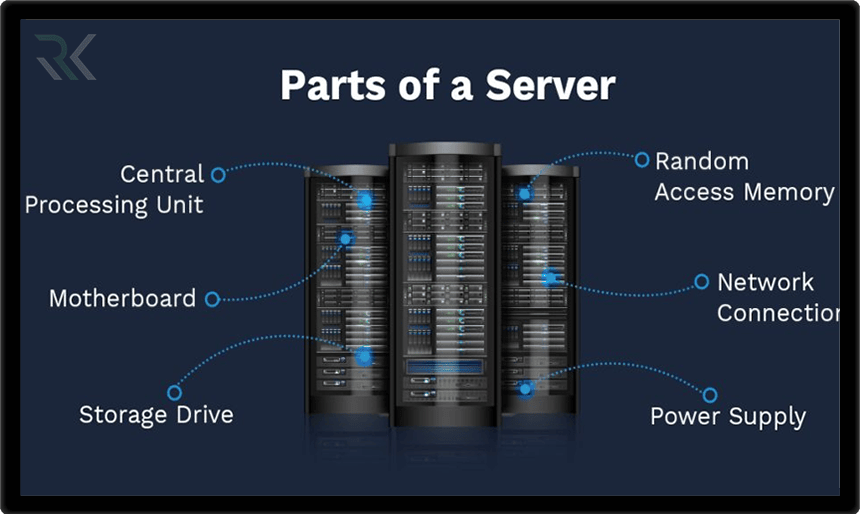

معرفی اجزا و سختافزار سرور + خدمات تامین تجهیزات سرور

معرفی اجزا و سختافزار سرور + خدمات تامین تجهیزات سرور -

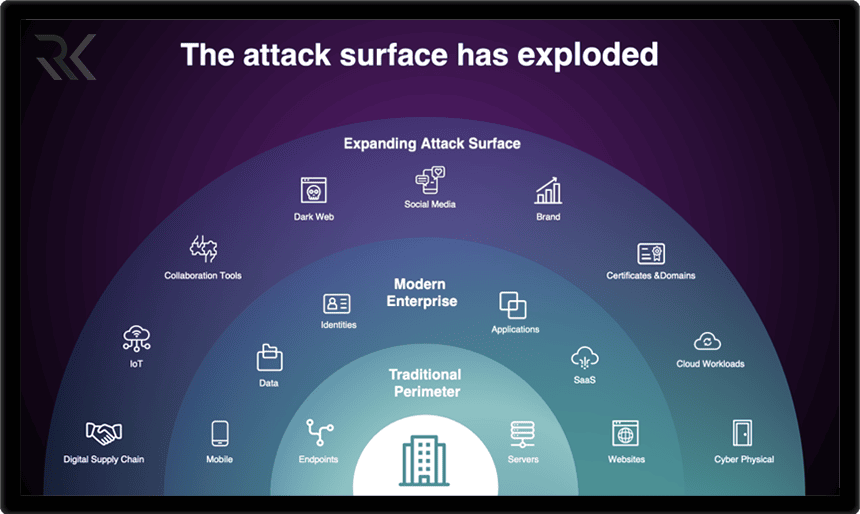

سطح حمله (Attack Surface) چیست و چگونه آن را مدیریت و اجرا کنیم؟

سطح حمله (Attack Surface) چیست و چگونه آن را مدیریت و اجرا کنیم؟ -

Secure Web Gateway (SWG) چیست و چگونه کار میکند؟

Secure Web Gateway (SWG) چیست و چگونه کار میکند؟ -

SASE چیست و چگونه امنیت ابری را متحول میکند؟

SASE چیست و چگونه امنیت ابری را متحول میکند؟ -

FWaaS چیست و چگونه توانسته امنیت شبکهها را متحول کند؟

FWaaS چیست و چگونه توانسته امنیت شبکهها را متحول کند؟ -

راهنمای آموزشی بکاپگیری اطلاعات در سازمانها و تامین امنیت بکاپ (صفر تا صد)

راهنمای آموزشی بکاپگیری اطلاعات در سازمانها و تامین امنیت بکاپ (صفر تا صد) -

ZTNA چیست و چه تفاوتی با VPN در امنیت سایبری دارد؟

ZTNA چیست و چه تفاوتی با VPN در امنیت سایبری دارد؟ -

SD‑WAN چیست و چه کاربردی در شبکه سازمانی دارد؟

SD‑WAN چیست و چه کاربردی در شبکه سازمانی دارد؟

برترین ها

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *