روتکیت چیست؟چقدر خطرناک است و چگونه از آن پیشگیری کنیم؟

در دنیای دیجیتال امروزی، امنیت اطلاعات به یکی از نگرانیهای اصلی افراد و سازمانها تبدیل شده است. با افزایش وابستگی به فناوری و اینترنت، تهدیدات سایبری نیز به طور چشمگیری افزایش یافتهاند. یکی از این تهدیدات نوعی بدافزار به نام RootKit است که به صورت پنهانی به سیستمها نفوذ کرده و کنترل آنها را به دست میگیرد.

در این مقاله به بررسی ویژگیها و عملکرد روتکیتها خواهیم پرداخت و خواهیم دید که این بدافزار چگونه میتواند امنیت سیستمها و دادههای حساس را به خطر بیندازد. همچنین به نشانههای آلوده شدن به RootKit، انواع مختلف آن و راهکارهای پیشگیری و مقابله با این تهدیدات خواهیم پرداخت. هدف ما از این مقاله افزایش آگاهی کاربران در مورد این تهدیدات و فراهم کردن اطلاعات لازم برای محافظت از سیستمهای خود در برابر این نوع بدافزارهاست.

معروف ترین و مشهور ترین بدافزارها را بشناسید!

روتکیت چیست و چگونه کار میکند؟

RootKit نوعی بدافزار است که به طور مخفیانه به سیستمهای کامپیوتری نفوذ میکند و کنترل آنها را به دست میگیرد. هدف اصلی روتکیتها این است که به مهاجمان اجازه دهند تا به صورت نامحسوس و بدون شناسایی، به اطلاعات حساس و منابع سیستم دسترسی پیدا کنند. این بدافزارها معمولاً به گونهای طراحی شدهاند که پس از نصب، به راحتی از دید کاربر پنهان شوند و فعالیتهای خود را به طور مخفیانه ادامه دهند.

نحوه کارکرد روتکیتها

-

نفوذ به سیستم:

روتکیتها معمولاً از طریق آسیبپذیریهای نرمافزاری، دانلود نرمافزارهای آلوده یا حتی از طریق لینکهای فیشینگ به سیستمها وارد میشوند. این مرحله ممکن است شامل نصب بدافزارهای دیگر، مانند تروجانها یا ویروسها باشد.

-

تثبیت خود:

پس از نفوذ، روتکیت تلاش میکند تا خود را در سیستم تثبیت کند. این کار معمولاً شامل تغییر در فایلهای سیستمی و نصب درایورهای مخفی است تا از شناسایی شدن توسط نرمافزارهای امنیتی جلوگیری کند.

-

پنهانسازی:

یکی از ویژگیهای کلیدی روتکیتها توانایی آنها در پنهانسازی فعالیتهای خود است. آنها میتوانند فایلها، فرآیندها و حتی کل سیستم را به گونهای تغییر دهند که از دید کاربر یا نرمافزارهای ضد بدافزار مخفی بمانند.

-

دسترسی به اطلاعات:

پس از تثبیت و پنهانسازی، روتکیتها میتوانند به اطلاعات حساس، مانند نامهای کاربری و رمزهای عبور دسترسی پیدا کنند و این اطلاعات را به مهاجم ارسال کنند. همچنین میتوانند سیستم را برای انجام فعالیتهای مخرب دیگر، مانند سرقت دادهها یا اجرای حملات DDoS مورد استفاده قرار دهند.

حملات DoS و DDoS:تهدیدات سایبری و روشهای مقابله

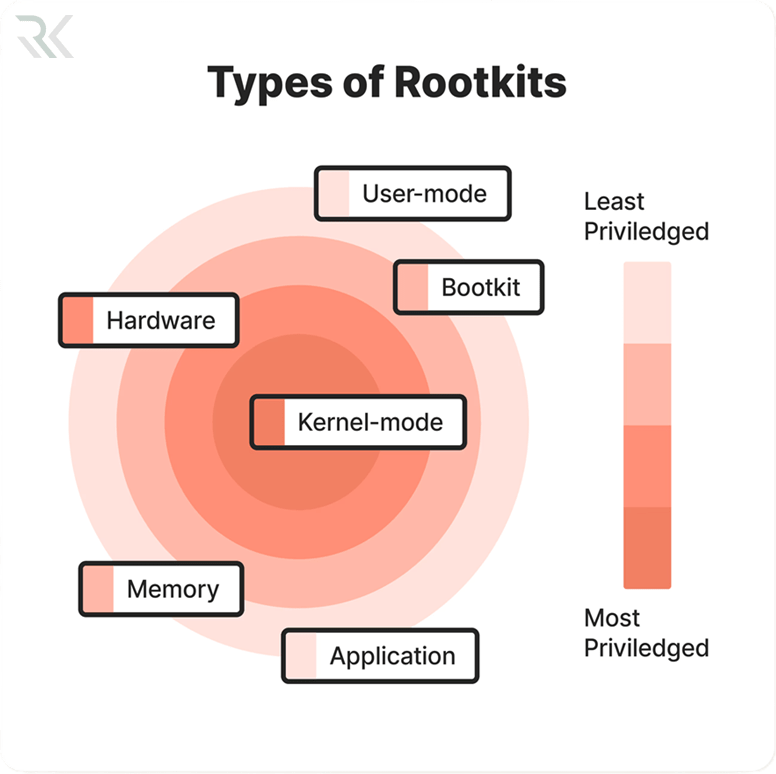

انواع روتکیتها

-

روتکیتهای سطح هسته (Kernel-mode Rootkits)

این نوع روتکیتها به منظور تغییر عملکرد سیستمعامل طراحی شدهاند. آنها معمولاً کد و گاهی ساختارهای دادهای خود را به هسته سیستمعامل اضافه میکنند. این روتکیتها با سوءاستفاده از این حقیقت که سیستمعاملها به درایورهای دستگاه یا ماژولهای قابل بارگذاری اجازه میدهند با همان سطح امتیازات هسته سیستمعامل اجرا شوند، بهراحتی از شناسایی نرمافزارهای آنتیویروس جلوگیری میکنند.

-

روتکیتهای سطح کاربر (User-mode Rootkits)

این روتکیتها مانند برنامههای معمولی کار میکنند و معمولاً در زمان راهاندازی سیستم مقداردهی اولیه میشوند یا توسط ابزارهای خاص به سیستم تزریق میشوند. این روتکیتها ممکن است عملکردهای اساسی فایلهای کتابخانه لینک پویا را دستکاری کنند تا از شناسایی خود جلوگیری نمایند.

-

روتکیتهای بوت (Bootkits)

این نوع روتکیتها توانایی این را دارند که Master Boot Record یک هارد دیسک یا دستگاههای ذخیرهسازی متصل به سیستم را آلوده کنند. Bootkitها میتوانند فرآیند بوت را دگرگون کرده و کنترل سیستم را به دست گیرند. این نوع روتکیتها بهویژه برای حمله به سیستمهای دارای رمزگذاری کامل دیسک موثر هستند.

-

روتکیتهای فیرمویر (Firmware Rootkits)

این روتکیتها از نرمافزار تعبیهشده در سیستم استفاده میکنند و خود را در ایمیجهای سیستمعامل دستگاههایی مانند کارتهای شبکه، روترها و دیگر لوازم جانبی نصب میکنند. این روتکیتها میتوانند بسیار مخفیانه عمل کنند و از شناسایی شدن جلوگیری نمایند.

-

روتکیتهای حافظه (Memory Rootkits)

برخلاف دیگر روتکیتها که ممکن است بر روی دستگاههای ذخیرهسازی دائمی نصب شوند، روتکیتهای حافظه فقط در حافظه رایانه (RAM) بارگذاری میشوند. این نوع روتکیتها فقط تا زمانی که حافظه پاک شود باقی میمانند و معمولاً پس از راهاندازی مجدد سیستم از بین میروند.

-

روتکیتهای مجازی (Virtualized Rootkits)

این روتکیتها به عنوان بدافزاری در قالب یک Hypervisor عمل میکنند که چندین ماشین مجازی را کنترل میکند. این روتکیتها بهگونهای طراحی شدهاند که در محیطهای مجازی بهطور عادی کار کنند و از شناسایی شدن جلوگیری نمایند زیرا هیچگونه افت عملکرد قابل توجهی در ماشینهای مجازی که به Hypervisor متصل هستند، دیده نمیشود.

چگونه از خطر روتکیتها پیشگیری کنیم؟

پیشگیری از روتکیتها نیازمند یک رویکرد چندجانبه است که شامل استفاده از ابزارهای امنیتی، آگاهی از تهدیدات و رعایت بهترین شیوهها میشود. در ادامه به برخی از راهکارهای مؤثر برای جلوگیری از روتکیتها اشاره میکنیم:

-

استفاده از نرمافزارهای آنتیویروس:

نرمافزارهای امنیتی قوی باید بهطور منظم بهروز شوند و اسکنهای سیستم بهطور دورهای انجام شود. این نرمافزارها میتوانند به شناسایی و حذف روتکیتها کمک کنند.

-

بهروز نگهداشتن سیستمعامل و نرمافزارها:

نصب بهروزرسانیهای امنیتی و وصلهها (patches) بهطور منظم میتواند به جلوگیری از آسیبپذیریهای شناخته شده که روتکیتها میتوانند از آنها سوءاستفاده کنند، کمک کند.

-

عدم دانلود فایلهای مشکوک:

دانلود نرمافزارها و فایلهای از منابع غیرقابل اعتماد، میتواند خطرناک باشد. قبل از دانلود هر فایلی، باید از معتبر بودن منبع اطمینان حاصل کرد.

-

مانیتورینگ فعالیتهای سیستم:

نظارت بر رفتارهای مشکوک و فعالیتهای غیرمعمول سیستم میتواند به شناسایی زودهنگام روتکیتها کمک کند. استفاده از ابزارهای مانیتورینگ میتواند در این زمینه مؤثر باشد.

-

اجتناب از دسترسیهای غیرضروری:

محدود کردن دسترسی به سیستمها و اطلاعات حساس میتواند به کاهش خطر ورود روتکیتها کمک کند. فقط به افرادی که نیاز دارند، دسترسی داده شود.

نمونههایی از روتکیتهای معروف

بلاککیت (Bootkit)

یکی از معروفترین روتکیتها که در سال 2011 شناسایی شد و به سیستمهای مبتنی بر ویندوز حمله میکرد. این روتکیت با تغییر Master Boot Record (MBR) عمل میکرد و میتوانست با رمزگذاری دیسک به سیستمهای دسترسی پیدا کند.

TDSS

این روتکیت که به عنوان TDSSKiller نیز شناخته میشود، یکی از پیچیدهترین و پنهانترین روتکیتها است. TDSS به سیستمهای ویندوزی حمله میکند و از روشهای پیشرفتهای برای پنهانسازی خود استفاده میکند. این روتکیت توانسته است در برخی موارد به سرقت اطلاعات شخصی کاربران منجر شود.

ZeroAccess

این روتکیت به عنوان یکی از بزرگترین تهدیدات سایبری شناخته میشود. ZeroAccess از تکنیکهای متنوعی برای پنهانسازی و ادامه وجود در سیستمهای آلوده استفاده میکند و میتواند به دزدی اطلاعات و ایجاد باتنتها کمک کند.

جمعبندی…

در این مقاله با یکی از پیچیدهترین تهدیدات سایبری، یعنی روتکیتها آشنا شدیم. روتکیتها نوعی بدافزار هستند که بهطور پنهانی به سیستمها نفوذ کرده و کنترل آنها را به دست میگیرند. آنها میتوانند خود را از دید کاربران و حتی نرمافزارهای امنیتی مخفی کنند و به اطلاعات حساس دسترسی پیدا کنند. همچنین با بررسی انواع مختلف روتکیتها به ویژگیها و تفاوتهای هرکدام پرداختیم. در ادامه به روشهای پیشگیری از روتکیتها و نمونههایی از روتکیتهای معروف مانند TDSS، ZeroAccess و بلاککیت نیز اشاره کردیم. هدف ما از این مقاله افزایش آگاهی شما در مورد این تهدیدات و ارائه راهکارهای کاربردی برای مقابله با آنها بود.

موارد اخیر

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

برترین ها

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *